Training: MySQL I

原题链接:http://www.wechall.net/challenge/training/mysql/auth_bypass1/index.php

题目告诉我们这是一个经典的mysql注入挑战,我们的任务很简单,就是用admin登录,而且你被给了源码,而且有高亮版本

我们点击source code和highlighted version两个超链接就可以分别看到两个版本(普通与高亮,其实代码都一样,只不过看你喜欢哪个,我觉得高亮要方便阅读一点)

首先是表格结构的注释:users表分三个列,userid,username,password,id和username不用管,主要的是password,因为题目已经告诉我们username就是admin,根据注释password是32位的char类型,ascii类型显示,不能为空

然后是username和password的传递:判断用户名和密码是否已经发送给服务器,其中的Common::getPostString是调用已有函数,功能为从表单中获取字符串信息;auth1_onLogin为下边的自定义函数,功能为验证用户名和密码

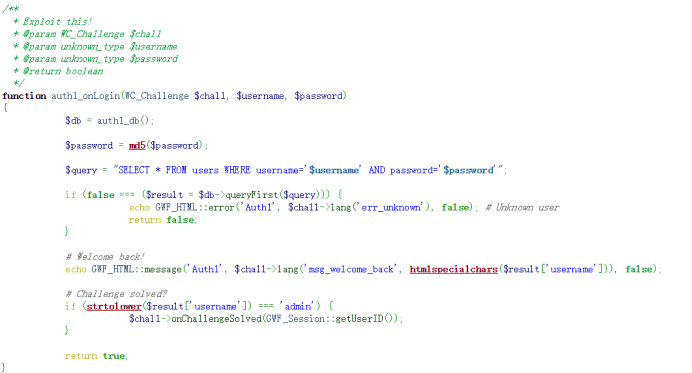

然后又是一堆的代码,再是一个提示我们利用的代码。这是一个js函数声明。,数据库通过ayth1_db()函数链接,password通过md5加密,然后是一个username和password的连接函数。这部分就是之前提到的自定义函数,用来处理表单提交的数据。函数与表单之间通过参数“username”和“password”传递数据,这里只需要知道从html表单中输入的username和password就可以代入到这里的query中。接着result=result=db->queryFirst($query)处理MySQL语句并且将结果返回给result,如果查询结果不是false,说明结果存在。$result[‘username’]) === ‘admin’判断用户是否是admin,如果是说明管理员登录,完成登陆过程。

读到这里基本上解题方法就出来了,我们主要的注入句是

一条很简单的MYSQL语句,我们知道username是admin但是我们不知道password

所以我们直接输入正确的username然后注释掉后面的password判断,构造payload:admin’#

#的作用是注释掉后面的内容,所以我们就构造了query的语句为

$query = "SELECT * FROM users WHERE username='admin'#' AND password='$password'";

形成SELECT * FROM users WHERE username='admin'

所以这个问题就解决了

Training: MySQL I的更多相关文章

- [WeChall] Training: MySQL I (MySQL, Exploit, Training)

Training: MySQL I (MySQL, Exploit, Training) MySQL Authentication Bypass - The classic This one is t ...

- Training: MySQL I (MySQL, Exploit, Training)

题目链接:http://www.wechall.net/challenge/training/mysql/auth_bypass1/index.php?highlight=christmas 的确是非 ...

- MYSQL Training: MySQL I

让以admin身份登录.源代码: 非常easy的注入 在username输入 admin' OR '1'='1 OK.

- 0x01 Wechall writeup

目录 0x01 Wechall writeup Limited Access Training: Crypto - Caesar II Impossible n'est pas français Tr ...

- 0x00 Wechall writeup

目录 0x00 Wechall writeup Training: Get Sourced Training: ASCII Encodings: URL Training: Stegano I Tra ...

- MySQL SQL Training

源于知乎:50道SQL练习题 一.表数据 1.学生表——Student ),Sname ),Sage )); ' , '赵雷' , '1990-01-01' , '男'); ' , '钱电' , '1 ...

- 数据库学习之MySQL进阶

数据库进阶 一.视图 数据库视图是虚拟表或逻辑 ...

- 在linux上安装MySQL数据库,并简单设置用户密码,登录MySQL

在新装的Centos系统上安装MySQL数据库. <p><a href="http://www.cnblogs.com/tijun/">提君博客原创< ...

- 涂抹mysql笔记-mysql管理工具

五花八门的mysql管理工具<>mysql提供的命令行工具 mysql_install_db:mysql建库工具,在源码安装mysql环节我们使用过. mysql_safe:mysql启动 ...

- [Spark][Python]Spark 访问 mysql , 生成 dataframe 的例子:

[Spark][Python]Spark 访问 mysql , 生成 dataframe 的例子: mydf001=sqlContext.read.format("jdbc").o ...

随机推荐

- KingbaseES 如何把一个schema下的所有对象访问权限授权给其他用户

用户需求:新建一个用户 B,需要能够查询A用户的所有表,并且对以后新建的表也要有select权限. 问题分析:对于现有的表可以通过动态sql批量进行授权,但是未来新建的表要如何进行授权呢? 查询了帮助 ...

- C#,使用NPOI,导出excel文件

/// <summary> /// 导出excel文件 /// </summary> /// <param name="dt">Table表数据 ...

- 第六章:Django 综合篇 - 16:Authentication

Django自带一个用户认证系统,用于处理用户账户.群组.许可和基于cookie的用户会话. Django的认证系统包含了身份验证和权限管理两部分.简单地说,身份验证用于核实某个用户是否合法,权限管理 ...

- K8s deployments的故障排查可视化指南已更新(2021 中文版)

转载自:https://mp.weixin.qq.com/s/07S930e6vsN2iToo0gP0zg 英文版 高清图地址:https://learnk8s.io/a/a-visual-guide ...

- 阿里云SLB的健康检查配置

若阿里云SLB健康检查异常,则默认SLB无法访问到后端ECS,也就意味着通过SLB访问后端ECS上部署的服务会报502 gateway. 另一种办法是关闭健康检查(不推荐) 简要说明: SLB通过配置 ...

- PPR管的熔接

1. 热熔器的介绍 2. 用热熔器熔接PPR管

- Ubuntu20.04和Docker环境下安装Redash中文版

创建Ubunt20.04虚拟机,请参考:https://www.linuxidc.com/Linux/2020-03/162547.htm 一.安装基础环境: # 1.更换APT国内源 sudo se ...

- 彻底掌握Makeifle(三)

彻底掌握Makeifle(三) 前言 在前面的文章彻底掌握Makefile(一)和彻底掌握Makefile(二)当中,我们简要的介绍了一些常见的makefile使用方法,在本篇文章当中我们将继续介绍一 ...

- (四)JPA - JQPL 实现增删改查

(一)JPA的快速入门 建议在需要使用时,看看之前的文章,先把环境搭起来. 5.JPQL JPQL和SQL 1.JPQL和SQL很像,查询关键字都是一样的 2.唯一的区别是:JPQL是面向对象的 JP ...

- 数据结构之单链表(基于Java实现)

链表:在计算机中用一组任意的存储单元存储线性表的数据元素称为链式存储结构,这组存储结构可以是连续的,也可以是不连续的,因此在存储数据元素时可以动态分配内存. 注:在java中没有指针的概念,可以理解为 ...