Syclover 第十次极客大挑战web题题解

这次有空的时候报名参加了一下三叶草的招新比赛,比赛时间是一个月,题目都挺基础挺好玩的,在这里记一下自己的题解同时把自己没有做的题目也跟着writeup做一遍

第一题:cl4y:打比赛前先撸一只猫!: 猫猫陪我打ctf!

到了页面之后审查元素。发现源代码里面有提示:

这里我们需要使用get请求让cat这个变量等于dog,就可以得到flag

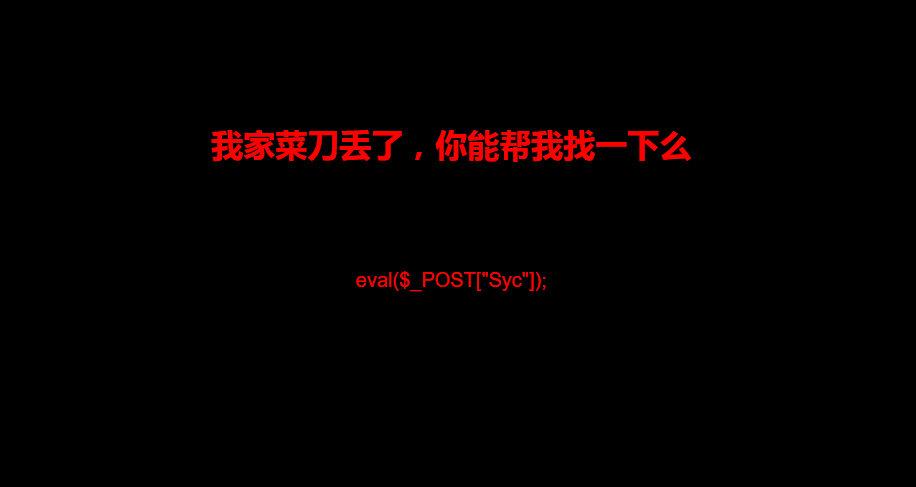

第二题:cl4y:你看见过我的菜刀么

进入页面之后很明显是一句话木马,白送的flag

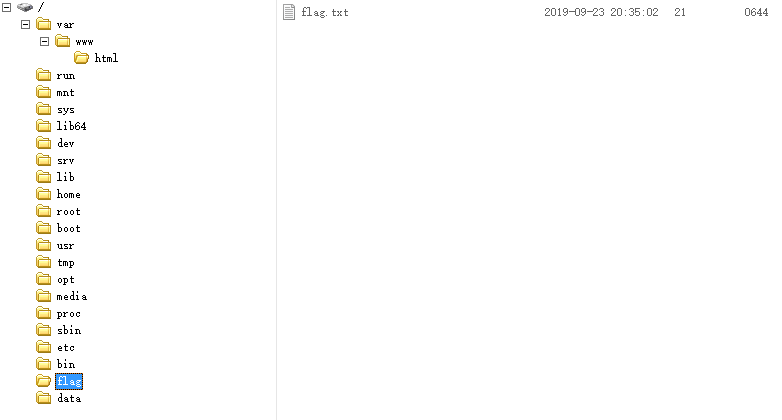

菜刀使用Syc密码连接

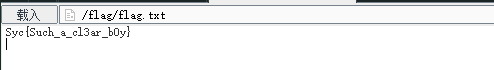

在根目录下有flag这个文件夹,里面的flag.txt就是flag

第三题:Lamber:BurpSuiiiiiit!!!: 拿起你的burp,开始战斗吧

提示了是使用burpsuite,下载了分享的文件之后打开是一个jar包,想起来burpsuite有增加扩展的功能,导入这个Extender包

也就是在burpsuite的extender的extensions选项里面选择Add

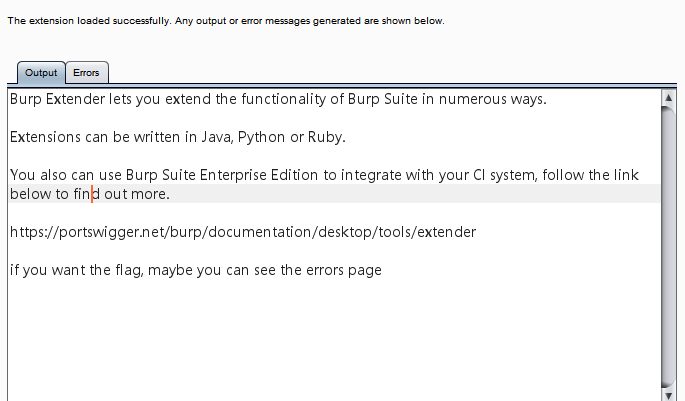

添加了之后有一个output

并且提示我们去看error page

里面就有:

OK, I'll give you the flag now. Here is your flag Syc{BurpExtender_Are_guns_F0r_Hack3rs}

当然,下面还有一句base64编码的话,解码后如下:The first person to send a screenshot of the egg to Lamber, who will invite him to drink milk tea. Ps:Color Egg in Decompiled Source Code

第一个发现彩蛋的人Lamber会请他喝奶茶

这个彩蛋是在jar的反编译源码里面的

我之前做这个题的时候找到了彩蛋,这里就不赘述了

第四题:Ayrain:性感潇文清,在线算卦:动作快点才能算到好卦。

随便输入admin/admin

页面上返回:

Ding!你的算卦结果就在这儿啦!快来看!uploads/8d425a9a73db63b6b5def8acbf5da5d8c842d859/d033e22ae348aeb5660fc2140aec35850c4da997

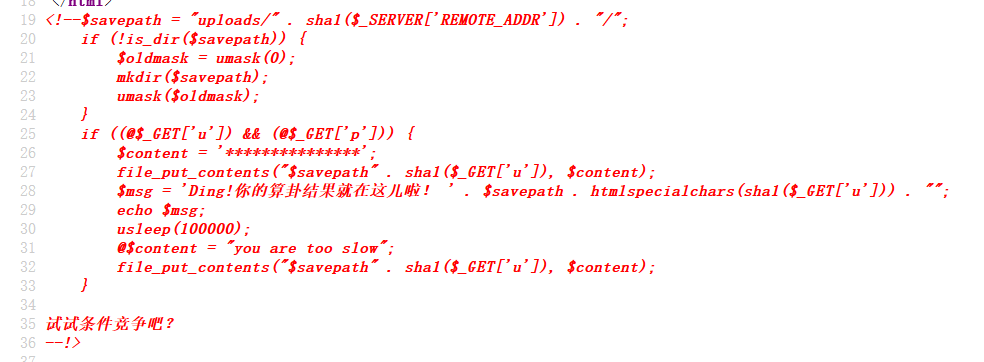

可以看出来返回了算卦的结果,接着我们审查元素,源代码里面有php源代码泄露:

提示了我们使用条件竞争。可以看出来我们用get方法传递给 u 和 p,$content里面储存着我们想要的flag,然后将$content 储存在$savepath这个路径里面,页面返回这个储存的路径,在usleep(100000)之后,$content里面的内容被改成"you are too slow" 储存的数据被改变,再次去访问就不会得到正确的结果了

所以我们要做的就是,在unsleep(100000)这段时间里面,我们需要访问到返回这个路径的文件内容

因为它每次都是使用sha1来对传递的u来储存,所以每次的储存路径实际都是相同的,我们使用burpsuite开两个线程来访问,一个不断传递相同的u,一个不断访问u所对应的路径

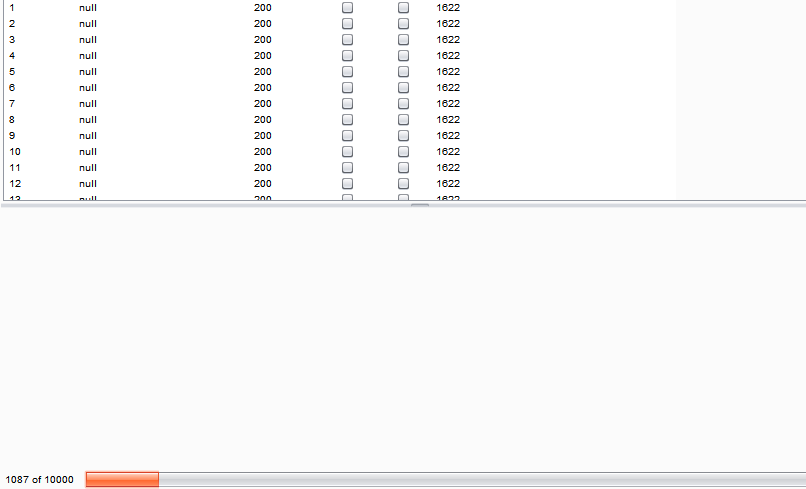

如图:

获取flag

另外一个思路是编写python的脚本进行多线程爆破

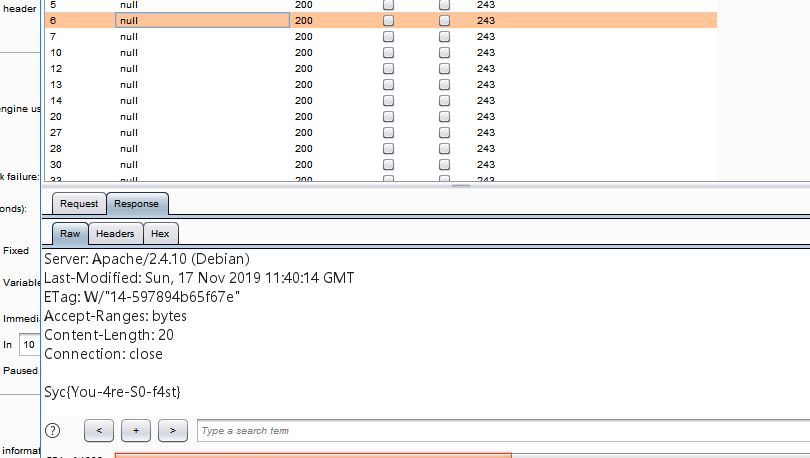

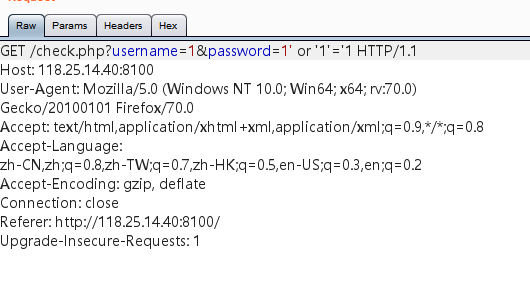

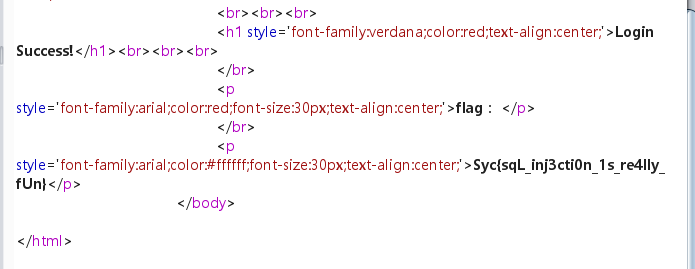

第五题:cl4y:Easysql: 最近我做了一个小网站,我把flag放在里面了,不过我没有把登陆密码告诉任何人,所以你们是拿不到flag的!

题目提示我们要登录网站,加上这里是sql注入,我们尝试使用万能密码

登录成功,查看到flag

有空在更

Syclover 第十次极客大挑战web题题解的更多相关文章

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- web刷题记录 极客大挑战2019Knife upload buy a flag

极客2019Knife webshell就是以asp.php.jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理.服务器管理.权限管理等操作.使用方法简单,只需上传一个代码文件,通 ...

- 第九届极客大挑战 部分WP

CODE 和0xpoker分0day 百度 取石子游戏. https://blog.csdn.net/qq_33765907/article/details/51174524 已经说得很详细了,慢慢来 ...

随机推荐

- 你真的会用PostGIS中的buffer缓冲吗?

buffer - 图形缓冲区分析,GIS中最基本的空间分析之一. 实现buffer的工具有很多种,例如前端的truf.js.服务端的ArcGISserver.桌面端的ArcMap.数据库端的PosrG ...

- 转载:WIFI无线协议802.11a/b/g/n/ac的演变以及区别

WIFI无线协议802.11a/b/g/n/ac的演变以及区别 版权声明:版权所有,转载须注明出处. https://blog.csdn.net/Brouce__Lee/article/details ...

- 解决无法访问 Github

可以正常使用Google,但无法打开Github. 查阅了一些资料,发现需要在hosts文件中添加映射. 在hosts文件中加入两行 140.82.113.4 github.com 140.82.11 ...

- 用 Cloud Performance Test怎么录制测试脚本

Cloud Performance Test 云压力测试平台(以下简称:CPT)可以提供一站式全链路云压力测试服务,通过分布式压力负载机,快速搭建系统高并发运行场景,按需模拟千万级用户实时访问,并结合 ...

- C/C++中内存对齐问题的一些理解(转)

内存对齐指令 一般来说,内存对齐过程对coding者来说是透明的,是由编译器控制完成的 如对内存对齐有明确要求,可用#pragma pack(n)指定,以n和结构体中最长数据成员长度中较小者为有效值 ...

- 自定义圆角背景的textview,抛弃shape

自定义一个圆角背景的TextView,解放双手,不用再写shape了. 1.values目录新建attrs.xml. <?xml version="1.0" encoding ...

- Kubernetes笔记(六):了解控制器 —— Deployment

Pod(容器组)是 Kubernetes 中最小的调度单元,可以通过 yaml 定义文件直接创建一个 Pod.但 Pod 本身并不具备自我恢复(self-healing)功能.如果一个 Pod 所在的 ...

- ntpd配置时间同步服务器

修改同步服务器的配置文件/etc/ntp.conf ,删除所有的内容,添加 restrict default nomodify server 127.127.1.0 # local clock fud ...

- docker搭建渗透环境并进行渗透测试

目录 docker简介 docker的安装 docker.centos7.windows10(博主宿主机系统)之间相互通信 -docker容器中下载weblogic12c(可以略过不看) docker ...

- 通过shodan搜索相同favicon.ico的网站

0x01 根据favicon.ico生成hash python2,想改python3折腾了半天不得 import mmh3 import requests response = requests.ge ...