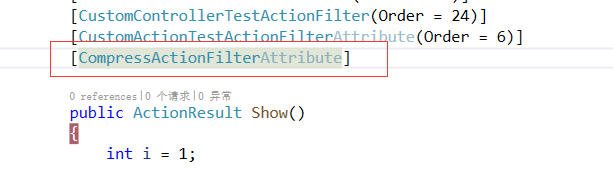

.NET MVC5简介(四)Filter和AuthorizeAttribute权限验证

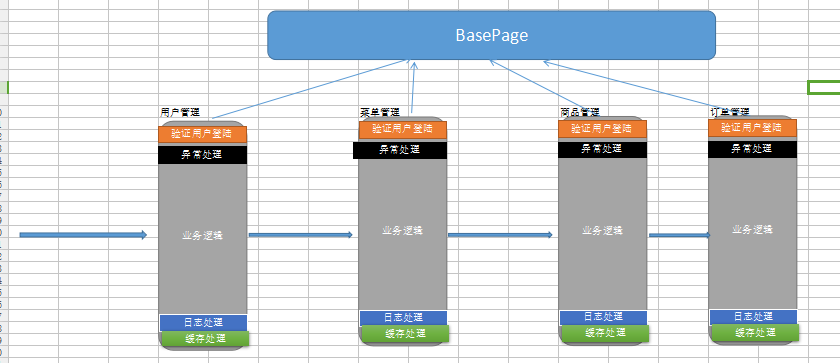

在webform中,验证的流程大致如下图:

在AOP中:

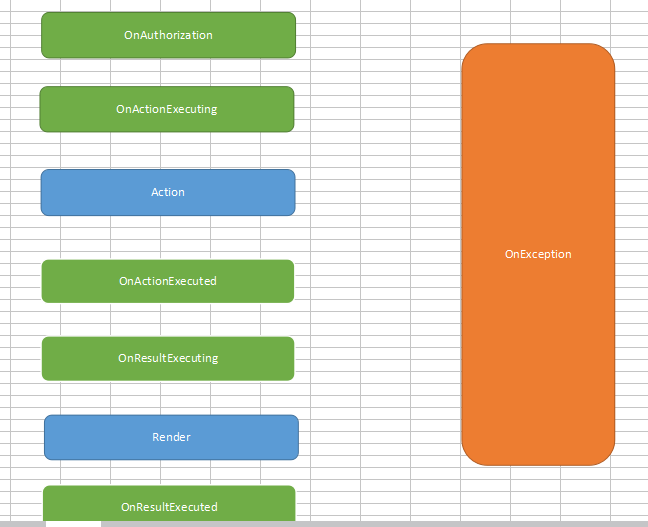

在Filter中:

AuthorizeAttribute权限验证

登录后有权限控制,有的页面是需要用户登录才能访问的,需要在访问页面增加一个验证,也不能每个action都一遍。

1、写一个CustomAuthorAttribute,继承自AuthorizeAttribute,重写OnAuthorization方法,在里面把逻辑写成自己的。

2、有方法注册和控制器注册。

3、有全局注册,全部控制器全部action都生效。

但是在这个里面,首先要验证登录首页,首页没有邓丽,就跑到登录页面了,但是登录页面也要走特性里面的逻辑,又重定向到邓丽。。。循环了。。。。

这里有一个AlloAnonymous,这个标签就可以解决这个循环的问题,匿名支持,不需要登录就可以,但是单单加特性是没有用的,其实需要验证时支持,甚至可以说自己自定义一个特性也是可以的,这个特性里面是空的,只是为了用来做标记。

特性的使用范围,希望特性通用,在不同的系统,不同的地址登录,==》在特性上面加个传参的构造函数。

public class CustomAllowAnonymousAttribute : Attribute

{

}

CustomAuthorAttribute类

[AttributeUsage(AttributeTargets.Class | AttributeTargets.Method)]

public class CustomAuthorizeAttribute : AuthorizeAttribute

{

private Logger logger = new Logger(typeof(CustomAuthorizeAttribute));

private string _LoginUrl = null;

public CustomAuthorizeAttribute(string loginUrl = "~/Home/Login")

{

this._LoginUrl = loginUrl;

}

//public CustomAuthorizeAttribute(ICompanyUserService service)

//{

//}

//不行 public override void OnAuthorization(AuthorizationContext filterContext)

{

var httpContext = filterContext.HttpContext;//能拿到httpcontext 就可以为所欲为 if (filterContext.ActionDescriptor.IsDefined(typeof(CustomAllowAnonymousAttribute), true))

{

return;

}

else if (filterContext.ActionDescriptor.ControllerDescriptor.IsDefined(typeof(CustomAllowAnonymousAttribute), true))

{

return;

}

else if (httpContext.Session["CurrentUser"] == null

|| !(httpContext.Session["CurrentUser"] is CurrentUser))//为空了,

{

//这里有用户,有地址 其实可以检查权限

if (httpContext.Request.IsAjaxRequest())

//httpContext.Request.Headers["xxx"].Equals("XMLHttpRequst")

{

filterContext.Result = new NewtonJsonResult(

new AjaxResult()

{

Result = DoResult.OverTime,

DebugMessage = "登陆过期",

RetValue = ""

});

}

else

{

httpContext.Session["CurrentUrl"] = httpContext.Request.Url.AbsoluteUri;

filterContext.Result = new RedirectResult(this._LoginUrl);

//短路器:指定了Result,那么请求就截止了,不会执行action

}

}

else

{

CurrentUser user = (CurrentUser)httpContext.Session["CurrentUser"];

//this.logger.Info($"{user.Name}登陆了系统");

return;//继续

}

//base.OnAuthorization(filterContext);

}

}

Filter生效机制

为什么加个标签,继承AuthorizeAttribute,重写OnAuthorization方法就可以了呢?控制器已经实例化,调用ExecuteCore方法,找到方法名字,ControllerActionInvokee.InvokeAction,找到全部的Filter特性,InvokeAuthorize--result不为空,直接InvokeActionResult,为空就正常执行Action。

有一个实例类型,有一个方法名称,希望你反射执行

在找到方法后,执行方法前,可以检测下特性,来自全局的、来自控制器的、来自方法的。价差特性,特性是自己预定义的,按类执行,定个标识,为空就正常,不为空就跳转,正常就继续执行。

Filter原理和AOP面向切面编程

Filter是AOP思想的一种实现,其实就是ControllerActionInvoke这个类中,有个InvokeAction方法,控制器实例化之后,ActionInvoke前后,通过检测预定义Filter并且执行它,达到AOP的目的。

下面是InvokeAction的源码:

public virtual bool InvokeAction(ControllerContext controllerContext, string actionName)

{

if (controllerContext == null)

{

throw new ArgumentNullException("controllerContext");

}

if (string.IsNullOrEmpty(actionName) && !controllerContext.RouteData.HasDirectRouteMatch())

{

throw new ArgumentException(MvcResources.Common_NullOrEmpty, "actionName");

}

ControllerDescriptor controllerDescriptor = this.GetControllerDescriptor(controllerContext);

ActionDescriptor actionDescriptor = this.FindAction(controllerContext, controllerDescriptor, actionName);

if (actionDescriptor != null)

{

FilterInfo filters = this.GetFilters(controllerContext, actionDescriptor);

try

{

AuthenticationContext authenticationContext = this.InvokeAuthenticationFilters(controllerContext, filters.AuthenticationFilters, actionDescriptor);

if (authenticationContext.Result != null)

{

AuthenticationChallengeContext authenticationChallengeContext = this.InvokeAuthenticationFiltersChallenge(controllerContext, filters.AuthenticationFilters, actionDescriptor, authenticationContext.Result);

this.InvokeActionResult(controllerContext, authenticationChallengeContext.Result ?? authenticationContext.Result);

}

else

{

AuthorizationContext authorizationContext = this.InvokeAuthorizationFilters(controllerContext, filters.AuthorizationFilters, actionDescriptor);

if (authorizationContext.Result != null)

{

AuthenticationChallengeContext authenticationChallengeContext2 = this.InvokeAuthenticationFiltersChallenge(controllerContext, filters.AuthenticationFilters, actionDescriptor, authorizationContext.Result);

this.InvokeActionResult(controllerContext, authenticationChallengeContext2.Result ?? authorizationContext.Result);

}

else

{

if (controllerContext.Controller.ValidateRequest)

{

ControllerActionInvoker.ValidateRequest(controllerContext);

}

IDictionary<string, object> parameterValues = this.GetParameterValues(controllerContext, actionDescriptor);

ActionExecutedContext actionExecutedContext = this.InvokeActionMethodWithFilters(controllerContext, filters.ActionFilters, actionDescriptor, parameterValues);

AuthenticationChallengeContext authenticationChallengeContext3 = this.InvokeAuthenticationFiltersChallenge(controllerContext, filters.AuthenticationFilters, actionDescriptor, actionExecutedContext.Result);

this.InvokeActionResultWithFilters(controllerContext, filters.ResultFilters, authenticationChallengeContext3.Result ?? actionExecutedContext.Result);

}

}

}

catch (ThreadAbortException)

{

throw;

}

catch (Exception exception)

{

ExceptionContext exceptionContext = this.InvokeExceptionFilters(controllerContext, filters.ExceptionFilters, exception);

if (!exceptionContext.ExceptionHandled)

{

throw;

}

this.InvokeActionResult(controllerContext, exceptionContext.Result);

}

return true;

}

return false;

}

全局异常处理HandleErrorAttribute

关于异常处理的建议:

1、避免UI层直接看到异常,每个控制器里面try-catch一下?不是很麻烦吗?

2、这个时候,AOP就登场了,HandleErrorAttribute,自己写一个特性,继承之HandleErrorAttribute,重写OnException,在发生异常之后,会跳转到这个方法。

在这边,一定要

public class CustomHandleErrorAttribute : HandleErrorAttribute

{

private Logger logger = new Logger(typeof(CustomHandleErrorAttribute)); /// <summary>

/// 会在异常发生后,跳转到这个方法

/// </summary>

/// <param name="filterContext"></param>

public override void OnException(ExceptionContext filterContext)

{

var httpContext = filterContext.HttpContext;//"为所欲为"

if (!filterContext.ExceptionHandled)//没有被别的HandleErrorAttribute处理

{

this.logger.Error($"在响应 {httpContext.Request.Url.AbsoluteUri} 时出现异常,信息:{filterContext.Exception.Message}");//

if (httpContext.Request.IsAjaxRequest())

{

filterContext.Result = new NewtonJsonResult(

new AjaxResult()

{

Result = DoResult.Failed,

DebugMessage = filterContext.Exception.Message,

RetValue = "",

PromptMsg = "发生错误,请联系管理员"

});

}

else

{

filterContext.Result = new ViewResult()//短路器

{

ViewName = "~/Views/Shared/Error.cshtml",

ViewData = new ViewDataDictionary<string>(filterContext.Exception.Message)

};

}

filterContext.ExceptionHandled = true;//已经被我处理了

}

}

}

这个是要重新跳转的地址:

一定要考虑到是不是Ajax请求的

多种异常情况,能不能进入自定义的异常呢?

1、Action异常,没有被Catch

2、Action异常,被Catch

3、Action调用Service异常

4、Action正常视图出现异常了

5、控制器构造出现异常

6、Action名称错误

7、任意地址错误

8、权限Filter异常

答案:

1、可以

2、不可以

3、可以,异常冒泡

4、可以,为什么呢?因为ExecuteResult是包裹在try里面的

5、不可以的,Filter是在构造完成控制之后方法执行之前完成的

6、不可以的,因为请求都没进MVC流程

7、不可以的,因为请求都没进MVC

8、可以的,权限Filter也是在try里面的。

那这些没有被捕获的异常怎么办?还有一个方法

在Global中增加一个事件

public class MvcApplication : System.Web.HttpApplication

{

private Logger logger = new Logger(typeof(MvcApplication));

protected void Application_Start()

{

AreaRegistration.RegisterAllAreas();//注册区域

FilterConfig.RegisterGlobalFilters(GlobalFilters.Filters);//注册全局的Filter

RouteConfig.RegisterRoutes(RouteTable.Routes);//注册路由

BundleConfig.RegisterBundles(BundleTable.Bundles);//合并压缩 ,打包工具 Combres

ControllerBuilder.Current.SetControllerFactory(new ElevenControllerFactory()); this.logger.Info("网站启动了。。。");

}

/// <summary>

/// 全局式的异常处理,可以抓住漏网之鱼

/// </summary>

/// <param name="sender"></param>

/// <param name="e"></param>

protected void Application_Error(object sender, EventArgs e)

{

Exception excetion = Server.GetLastError();

this.logger.Error($"{base.Context.Request.Url.AbsoluteUri}出现异常");

Response.Write("System is Error....");

Server.ClearError(); //Response.Redirect

//base.Context.RewritePath("/Home/Error?msg=")

}

HandleErrorAttribute+Application_Error,粒度不一样,能拿到的东西不一样

IActionFilter扩展定制

IActionFilter

1、OnActionExecuting 方法执行前

2、OnActionExecuted方法执行后

3、OnResultExecuting结果执行前

4、OnResultExecuted结果执行后

先执行权限Filter,再执行ActionFilter。

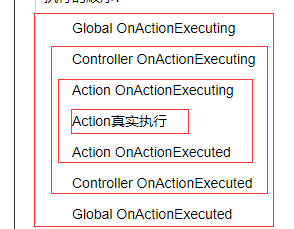

执行的顺序:

Global OnActionExecuting

Controller OnActionExecuting

Action OnActionExecuting

Action真实执行

Action OnActionExecuted

Controller OnActionExecuted

Global OnActionExecuted

不同位置注册的生效顺序:全局---》控制器-----》Action

好像一个俄罗斯套娃,或者说洋葱模型

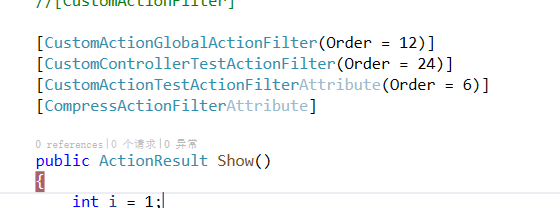

在同一个位置注册的生效顺序,同一个位置按照先后顺序生效,还有一个Order的参数,不设置Order默认是1,设置之后按照从小到大执行

ActionFilter能干什么?

日志、参数检测、缓存、重写视图、压缩、防盗链、统计访问、不同的客户端跳转不同的页面、限流.....

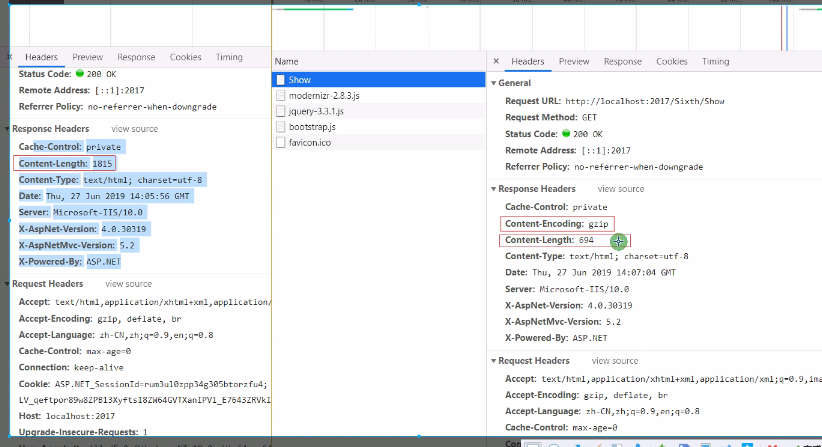

浏览器请求时,会声明支持的格式,默认的IIS是没有压缩的,检测了支持的格式,在响应时将数据压缩(IIS服务器完成的),在响应头里面加上Content-Encoding,浏览器查看数据格式,按照浏览器格式解压(无论你是什么东西,都可以压缩解压的),压缩是IIS,解压是浏览器的。

public class CompressActionFilterAttribute : ActionFilterAttribute

{

public override void OnActionExecuting(ActionExecutingContext filterContext)

{

//foreach (var item in filterContext.ActionParameters)

//{

// //参数检测 敏感词过滤

//}

var request = filterContext.HttpContext.Request;

var respose = filterContext.HttpContext.Response;

string acceptEncoding = request.Headers["Accept-Encoding"];//检测支持格式

if (!string.IsNullOrWhiteSpace(acceptEncoding) && acceptEncoding.ToUpper().Contains("GZIP"))

{

respose.AddHeader("Content-Encoding", "gzip");//响应头指定类型

respose.Filter = new GZipStream(respose.Filter, CompressionMode.Compress);//压缩类型指定

}

}

} public class LimitActionFilterAttribute : ActionFilterAttribute

{

private int _Max = ;

public LimitActionFilterAttribute(int max = )

{

this._Max = max;

}

public override void OnActionExecuting(ActionExecutingContext filterContext)

{

string key = $"{filterContext.RouteData.Values["Controller"]}_{filterContext.RouteData.Values["Action"]}";

//CacheManager.Add(key,) 存到缓存key 集合 时间

filterContext.Result = new JsonResult()

{

Data = new { Msg = "超出频率" }

};

}

}

Filter这么厉害,有没有什么局限性????

虽然很丰富,但是只能以Action为单位,Action内部调用别的类库,加操作就做不到!这种就得靠IOC+AOP扩展。

本篇只是介绍了.NET Framework MVC 中的过滤器Filter(权限特性、Action、Result、Exception),其实在.NET Core MVC 增加了ResourceFilter,加了这个特性,资源特性,Action/Result /Exception三个特性没有什么变化。后面记录到到.NET Core MVC时再详细介绍。

.NET MVC5简介(四)Filter和AuthorizeAttribute权限验证的更多相关文章

- 关于filter web api mvc 权限验证 这里说的够详细了。。。

参考:http://www.cnblogs.com/willick/p/3331520.html Filter(筛选器)是基于AOP(面向方面编程)的设计,它的作用是对MVC框架处理客户端请求注入额外 ...

- Asp.net下使用HttpModule模拟Filter,实现权限控制

在asp.net中,我们为了防止用户直接从Url中访问指定的页面而绕过登录验证,需要给每个页面加上验证,或者是在模板页中加上验证.如果说项目比较大的话,添加验证是一件令人抓狂的事情,本次,我就跟大家分 ...

- ASP.MVC 基于AuthorizeAttribute权限设计案例

ASP.MVC上实现权限控制的方法很多,比如使用AuthorizeAttribute这个特性 1.创建自定义特性用于权限验证 public class AuthorizeDiy : Authorize ...

- Struts2(十四)拦截器实现权限管理

一.认识拦截器 拦截器也是一个类 拦截器可以在Action被调用之前和之后执行代码 框架很多核心功能是拦截器实现的 拦截器的特点: 拦截器自由组合,增强了灵活性.扩展性.有利于系统解耦 拦截器可以拦截 ...

- 基于.net mvc的校友录(五、web.config对的配置以及filter实现的权限控制)

web.config配置文件 此文件是整个系统的配置中心,它告诉iis服务器本网站需要哪些运行时环境,需要哪些环境,将要进行哪些操作,开发人员也会将一个常量性的数据放在此配置中,以备系统全局调用.此文 ...

- MVC 自定义AuthorizeAttribute 实现权限验证

MVC内置的AuthorizeFilter先于Action/Result过滤器执行,为网站权限验证提供了很好的一套验证机制. 通过自定义的AuthorizeAttribute可以实现对用户权限的验证. ...

- logback -- 配置详解 -- 四 -- <filter>

附: logback.xml实例 logback -- 配置详解 -- 一 -- <configuration>及子节点 logback -- 配置详解 -- 二 -- <appen ...

- 权限验证AuthorizeAttribute

/// <summary> /// 权限验证属性. /// </summary> public class AuthorizeExAttribute : AuthorizeAt ...

- Django - Xadmin (四) Filter

Django - Xadmin (四) Filter Filter 功能描述 与 admin 组件中 Filter 功能类似,在展示页面右侧放置一列标签,通过点击这些标签来筛选出该标签相关的数据. 比 ...

随机推荐

- 模块引用方式利弊辨析: 全局绝对引用(alias) && 长相对引用

前言 这个问题首先要从我们项目的require语句开始说起. 当打开我们项目的时候,我们可能会看到一大堆长相对引用,如下所示: import component from '../../../../c ...

- HBase删除数据的原理

转自:https://blog.csdn.net/cenjianteng/article/details/96645447 -------------------------------------- ...

- Cypress 之 环境配置

将项目添加到cypress时,cypress.json会在项目中创建一个文件,此文件用于存储projectId,以及你提供的任何配置项. { "projectId": " ...

- javaWeb核心技术第九篇之JSP

JSP:全名是Java Server Pages,它是建立在Servlet规范之上的动态网页开发技术.在JSP文件中,HTML代码与Java代码共同存在,其中,HTML代码用来实现网页中静态内容的显示 ...

- RabbitMQ的第一次亲密接触

企业应用系统,如果系统之间的通信.集成与整合,尤其当面临异构系统时,那么需要分布式的调用与通信.系统中一般会有很多对实时性要求不高但零零碎碎且耗时的地方,比如发送短信,邮件提醒,记录用户操作日志等,在 ...

- PostgreSQL 修改表字段常用命令

--数据库.模式.表名 "identities"."Test"."tab_test" --修改字段名 ALTER TABLE "i ...

- 矩阵的运算:Python语言实现

一.矩阵的加减法 import numpy as np #这里是矩阵的加法 ar1=np.arange(10).reshape(10,1) ar1 ar2=np.arange(10).reshape( ...

- JavaScript 是如何运行的?

摘要: 理解JS执行原理. 原文:JavaScript 是如何运行的? 作者:hengg Fundebug经授权转载,版权归原作者所有. 什么是JavaScript? 我们来确认一下JavaScrip ...

- Linux 定位进程对应的文件路径

ls -al /proc/[pid]/exe # 例如: [root@localhost ~]# ls -al /proc/9109/exe lrwxrwxrwx. 1 ibaboss ibaboss ...

- LRU的实现(使用list)

首先是LRU的定义,LRU表示最近最少使用,如果数据最近被访问过,那么将来被访问的几率也更高. 所以逻辑应该是每次都要将新被访问的页放到列表头部,如果超过了list长度限制,就将列表尾部的元素踢出去. ...