sql注入之你问我答小知识

/*每日更新,珍惜少年时博客*/

1.问:为啥order by 是排序。而在注入当中后面加的却不是字段而是数字捏?

答:第N个字段嘛。order by 5就是第五个字段,如果5存在,6不存在。就说明只有五个字段咯。

2.问:为啥order by 猜出字段数了以后,就是联合查询的时候的个数(比如字段为4,为啥就是select 1,2,3,4捏?)

答:指定表就是:select 列名 form 表名 所以说有几个字段数,就有几个列明

3.问:为啥会出现显示位这个东东呀?

答:联合查询的结果是对应出现的。

mysql> select 1;

+---+

| 1 |

+---+

| 1 |

+---+

1 row in set (0.00 sec)

4.问:为啥判断mysql.user大于0就可以判断他是否具有读写权限?and (select count(*) from mysql.user)>0--

答:既然能够判断mysql.user的用户长度,那么也就是说他可以读取到mysql.user的数据。说明是可以读取的。

5.问:逐字解码法和普通的联合注入法。为啥逐字解码法那么麻烦还要用逐字解码法?

答:因为有些是不支持联合查询的,所以就只能使用逐字解码法进行注入。

6.问:mysql的站注入,5.0以上和5.0以下有什么区别?

答:因为5.0以下没有information_schema这个数据库,故只能想access那样跑。

7.问:你知道distinct是干嘛的吗?limit呢?like?join嘞?between?

答:

distinct的是用于消除一样的字段,需要注意的是必须要放在字段的开头,其用法为:select distinct id from admin;

limit主要是用于于对返回值的处理,比如:select id from admin limit a,b; 就是取出第a行到第b行的数据(a,b为数字)

like是模糊查询,用法为:select * from admin like "%王%";

jion

between音译是“之间”其实作用个人觉得于limit类似,用法为:selec * from admin where between a and b; (a,b需是数字)

8.问:id减去1,页面如果返回正确页面说明是有注入,那加1可以吗?(www.test.com/xsn.php?id=12+1)

答:显然不行,因为加号在url里面是空格的意思。

9.问:mysql中,你知道/*! ... */是啥意思吗?这个/*!5000WORLD*/和/*!323202WORLD*/和/*!40001HELLO*/执行会是啥样啊?

答:在其它数据库中是不会被执行,但在MYSQL中它会执行。属于特有。

10.问:关于table_name,table_schema你造吗?

在MySQL中,数据库名存放在information_schema数据库下schemata表schema_name字段中

在MySQL中,表名存放在information_schema数据库下tables表table_name字段中

11.问:你知道为什么,查询语句的时候总用倒叙吗?

答:取出最新的数据咯。

12.问:一个帅哥问:and ord(mid(user(),1,1))=114/*是啥意思啊,并且附言道这是判断权限的。

mysql> select 0x313233;

+------------+

| 0x313233 |

+------------+

| 123 |

+------------+

16.问:你知道mysql里的information_schema是什么吗?介绍一下吧。

答:information.schema是mysql自带的数据库,里面保存了所有的mysql信息。

select table_name from information_schema.tables #读取所有的表明

select column_name from information_schema.columns #读取所有的列明

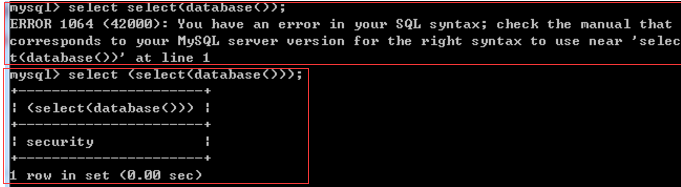

17.问:select select * from admin可以执行吗?倘若不可以请说明。

答:不可以执行,在使用select 双层的时候要把第二个括起来。否则无效。

18.问:倘若空格过滤了,你知道有哪些可以绕过吗?或者说你知道哪些可以替代空格吗?告诉你个秘密,其实是可以绕过的注入的哟。这些是空字符。比如un%0aion会被当做union来处理。

答:

%09

%0A

%0D

+

/*|--|*/

/*@--|*/

/*?--|/

/*|%20--%20|*/

都可以替代空格

19.问:某黑客在手注登录框的时候,输入了,账号:test") 密码:123 然后就爆出了如下的错误。你能够根据下面的错误,猜测出原来的SQL语句是怎么写的吗?是咋判断出来的呢?

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ')" and password="123" LIMIT 0,1' at line 1

答:原来的sql语句应该是:select 列明 from 表明 where username="$username" and password="$password";

根据出来的错误提示,and password="123" 该处就已说明。密码输入为“123”,那么系统自动为123加上了双引号(如下图),所以其两侧必定是有双引号的。密码这样写,账号肯定也是这样写。

20.问:在登录框注入的时候,输入--+注释符不可以当中注释符,#却可以。这是怎么回事呢?

答:如题的重点是登录框中注入,在登录框--+被带入数据库,还是--+,而--+并非注释符,-- 才是。注意哦,--的后面有一个空格。在URL里可以用是因为会+会自动转码为空格。

21.倘若过滤了<>你知道还可以用啥吗?

答:like

22.select count(*) from 表明; 你知道这句sql是啥意思吗?

答:查询表明里面所有的记录数

23.group_concat的作用是啥你知道吗?

答:

24.你知道开启mysql外链的命令吗?

GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'root密码' WITH GRANT OPTION;

25.你知道SQL Server 2000和SQL Server 2005如果存在注入有啥区别吗?

答:如果权限是sa的话可以直接执行CMD命令,如果是db权限的话可以选择差异备份。2000的可以列目录,2005的不能列目录

/*该章将会永久性持续更新.如果有好的答案或者答案错误欢迎指出,虚心求指教!*/

THE END

sql注入之你问我答小知识的更多相关文章

- SQL注入总结篇

分类SQL注入的攻击方式根据应用程序处理数据库返回内容的不同,可以分为可显注入.报错注入和盲注. 可显注入攻击者可以直接在当前界面内容中获取想要获得的内容. 报错注入数据库查询返回结果并没有在页面中显 ...

- 绕过阿里云waf进行SQL注入

做个笔记吧,某SQL注入点的绕过,有阿里云waf的. 首先遇到是个搜索框的注入点: 演示下: 针对搜索框,我们的sql语句一般是怎么写的? 本地演示:select * from product whe ...

- asp.net利用HttpModule实现防sql注入和加载样式和JS文件

1.新建一个类,实现IHttpModule接口 代码如下: public class SqlHttpModule : IHttpModule { public void Dispose() { } p ...

- 一条SQL注入引出的惊天大案2:无限战争

前情回顾: 经过黑衣人和老周的合作,终于清除了入侵Linux帝国的网页病毒,并修复了漏洞.不曾想激怒了幕后的黑手,一场新的风雨即将来临. 详情参见:一条SQL注入引出的惊天大案 风云再起 小Q是L ...

- 常见sql注入的防范总结

在平时的开发过程中,我们可能很少会刻意的去为项目做一个sql注入的防范,这是因为你可能因为使用了某些框架,而无意间已经有了对应sql注入的一些防范操作(比如mybatis使用#{XX}传参,属于预编译 ...

- PHP代码审计 -1.SQL注入总结

0x01 背景 最近在学习PHP代码审计,这里做一个SQL注入总结,是对自己学习知识的总结,也是为自己学习的笔记,方便自己反复翻阅. 0x02 PHP代码审计-SQL注入 挖掘SQL ...

- 微信小程序参数二维码6问6答

微信小程序参数二维码[基础知识篇],从6个常见问题了解小程序参数二维码的入门知识. 1.什么是小程序参数码? 微信小程序参数二维码:针对小程序特定页面,设定相应参数值,用户扫描后进入相应的页面. 2. ...

- 动态分析小示例| 08CMS SQL 注入分析

i春秋作家:yanzm 0×00 背景 本周,拿到一个源码素材是08cms的,这个源码在官网中没有开源下载,需要进行购买,由某师傅提供的,审计的时候发现这个CMS数据传递比较复杂,使用静态分析的方式不 ...

- 第九届极客大挑战——小帅的广告(二阶sql注入)

也是经过一通扫描和测试,没发现其他有用信息,感觉这是个sql注入.其实对于二阶sql注入我以前没实践过,也没看过资料,只是知道这个名字,但不知道为何看到这道题就让我回想起了这个名词,所以查了一下二阶s ...

随机推荐

- Git.Framework 框架随手记--IIS7运行序列化问题

客户反馈系统又登录不了,这是最近几次连续出现相同的问题,从日志反应情况来看: 日志级别:[info] 日志位置:Git.Framework.Resource.ResourceManager 日志时间: ...

- [整理] ES5 词法约定文档树状图

将ES5 词法说明整理为了树状图,方便查阅,请自行点开小图看大图:

- RockWare RockWorks的Ollydbg调试过程及注册机(破解)思路

最近拿到了RockWorks15的安装包,可惜没有破解,试用也只能用14天.用PEiD工具察看了一下,Delphi编写的程序,竟然没加壳.本想用OllyDBG调试进去爆破一下,不意发现注册码很简单,如 ...

- Microsoft Office下载地址

文件名: cn_office_professional_plus_2016_x86_x64_dvd_6969182.iso 语言: Chinese – Simplified 文件大小:2.41 GB ...

- 【Gym 100712A】Who Is The Winner?

题 题意 解题数目越多越排前,解题数目相同罚时越少越排前,求排第一的队伍名字. 分析 用结构体排序. 代码 #include<cstdio> #include<algorithm&g ...

- pycharm 常用设置

PyCharm3.0默认快捷键( 1.编辑(Editing) Ctrl + Space 基本的代码完成(类.方法.属性) Ctrl + Alt + Space 快速导入任意类 Ctrl + Shift ...

- 【poj2342】 Anniversary party

http://poj.org/problem?id=2342 (题目链接) 题意 没有上司的舞会... Solution 树形dp入门题. dp[i][1]表示第i个节点的子树当节点i去时的最大值,d ...

- BZOJ1015 [JSOI2008]星球大战starwar

Description 很久以前,在一个遥远的星系,一个黑暗的帝国靠着它的超级武器统治者整个星系.某一天,凭着一个偶然的 机遇,一支反抗军摧毁了帝国的超级武器,并攻下了星系中几乎所有的星球.这些星球通 ...

- HDU1698 Just a Hook

Description In the game of DotA, Pudge’s meat hook is actually the most horrible thing for most of t ...

- Aho-Corasick算法、多模正则匹配、Snort入门学习

希望解决的问题 . 在一些高流量.高IO的WAF中,是如何对规则库(POST.GET)中的字符串进行多正则匹配的,是单条轮询执行,还是多模式并发执行 . Snort是怎么组织.匹配高达上千条的正则规则 ...