【保姆教程】RuoYi-Radius搭建实现portal认证

【保姆教程】RuoYi-Radius搭建实现portal认证

一、简介

以若依后台管理框架V4.6.0做为基础框架,实现了ToughRADIUS大部分功能,支持标准RADIUS协议(RFC 2865, RFC 2866),提供完整的AAA实现。可运用于酒店WIFI认证,公司局域网权限认证,商场WIFI认证,其它公共场所等等。

二、主要功能

- 套餐管理

- 设备管理

- 用户管理

- 订单管理

- 在线管理

- 微信、支付宝H5支付

- 实现用户上线请求认证、动态授权、限速、强制下线

- 实现上网时间到期后自动下线

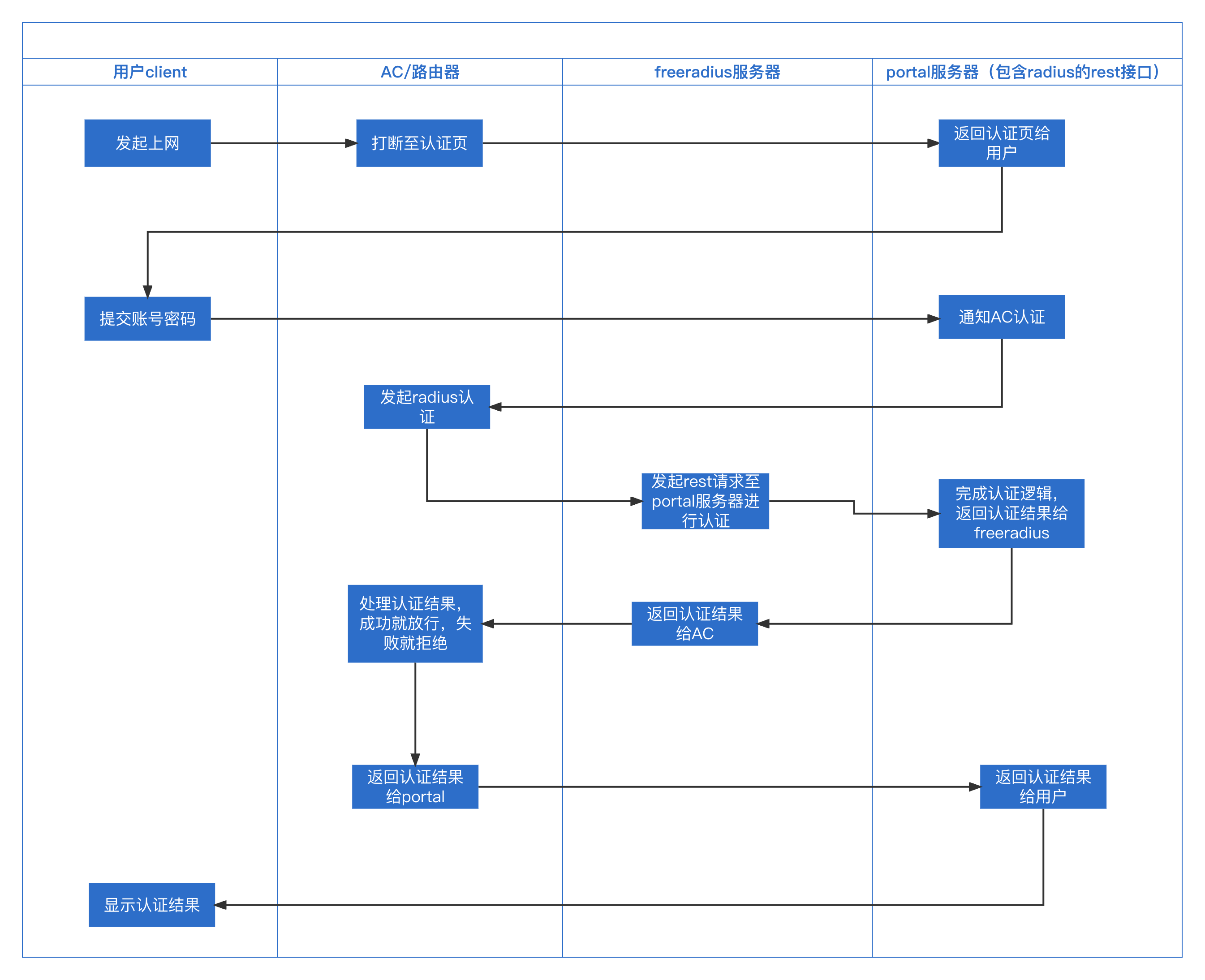

三、认证流程

四、搭建步骤

系统环境:JDK1.8 ,centos8,mysql5.7

注意:centos7的yum源没有freeradius-rest安装包,安装过程中会带来不少麻烦,建议centos8安装,省不少事情。

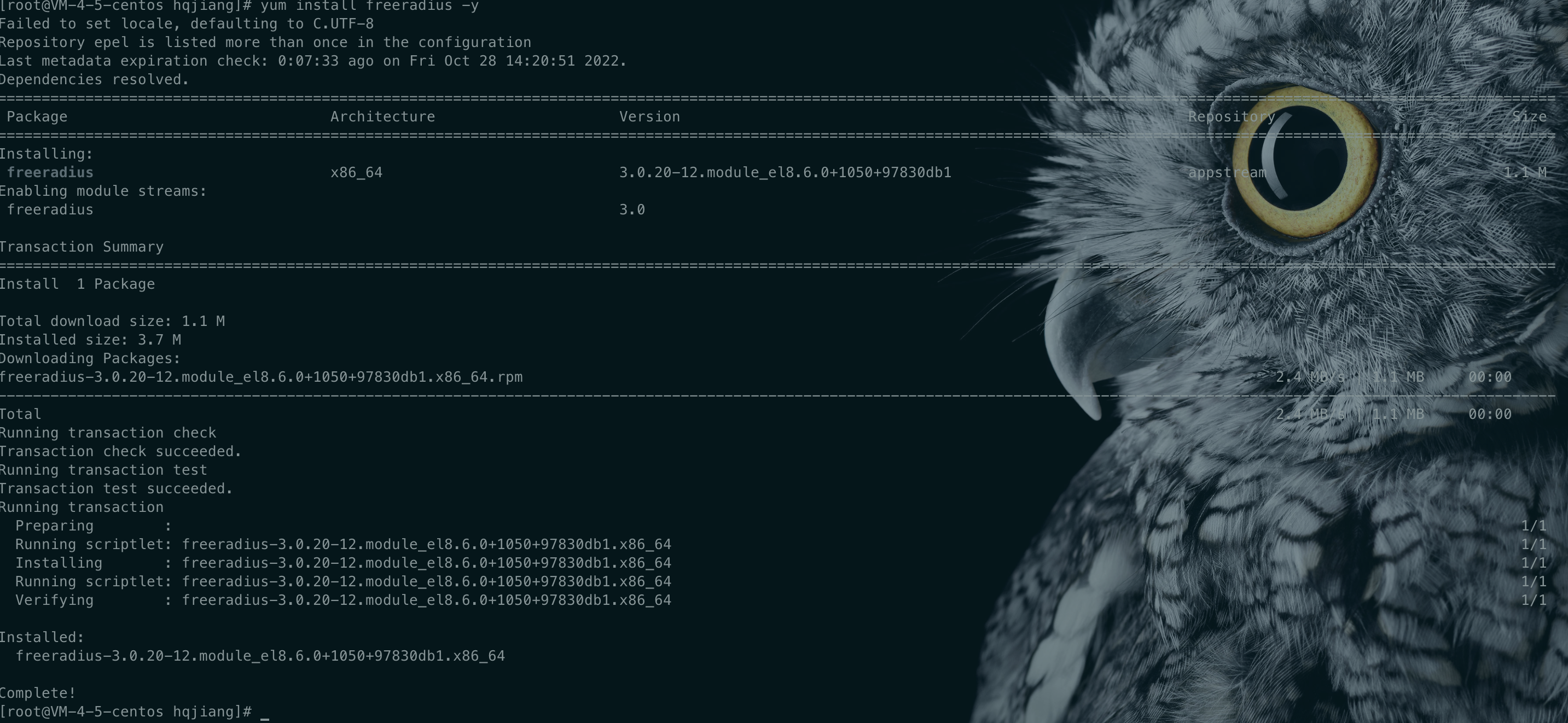

1.freeradius安装

yum install freeradius -y

yum install freeradius-rest -y

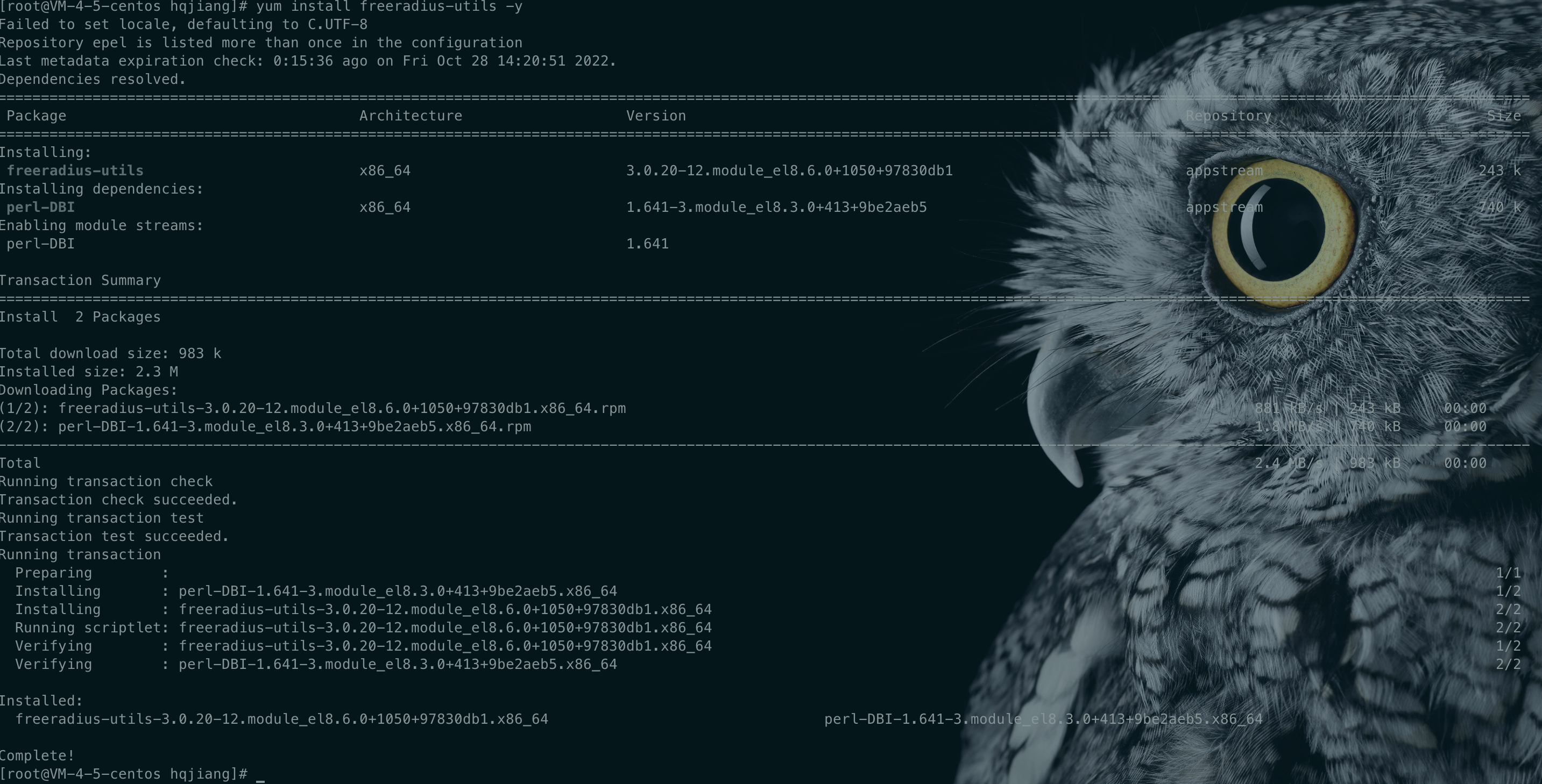

yum install freeradius-utils -y

至此,我们已安装完成freeradius,下面我们要对freeradius进行配置,支持rest认证

2.freeradius配置

- 通过软连接方式启动rest模块

ln -s /etc/raddb/mods-available/rest /etc/raddb/mods-enabled/rest

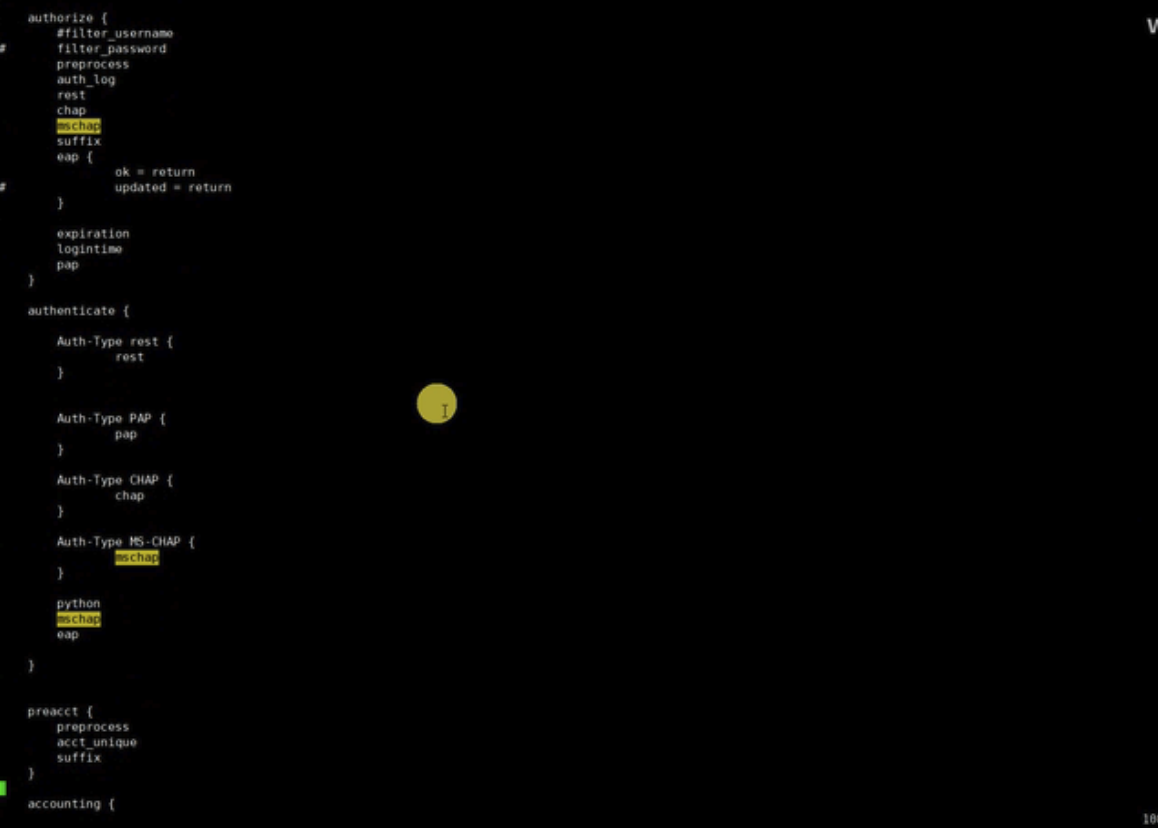

- 修改/etc/raddb/sites-enabled/default

vim /etc/raddb/sites-enabled/default

分别在authorize,authenticate,accounting3个模块中插入rest配置,如下图所示:

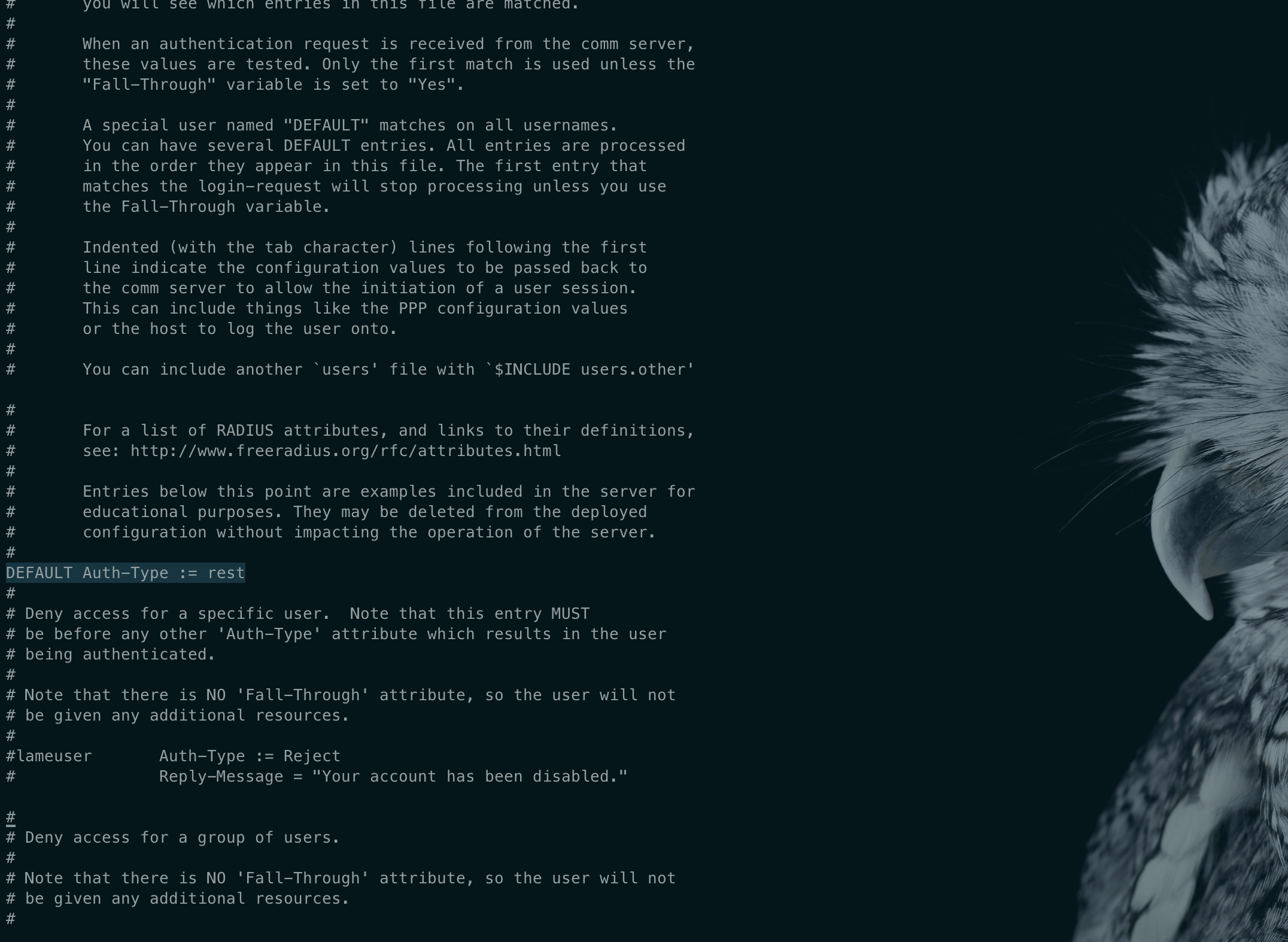

- 修改/etc/raddb/users

vim /etc/raddb/users

把freeradius的默认认证方式改为rest(DEFAULT Auth-Type := rest)

修改/etc/raddb/mods-enabled/rest

文件内容如下:

rest {

tls {

# ca_file = ${certdir}/cacert.pem

# ca_path = ${certdir}

# certificate_file = /path/to/radius.crt

# private_key_file = /path/to/radius.key

# private_key_password = "supersecret"

# random_file = /dev/urandom

# check_cert = yes

# check_cert_cn = yes

}

connect_uri = "http://127.0.0.1:8090"

connect_timeout = 5.0

authorize {

uri = "${..connect_uri}/api/freeradius/authorize"

method = 'post'

body = 'post'

data = "username=%{urlquote:%{User-Name}}&nasip=%{urlquote:%{NAS-IP-Address}}&nasid=%{urlquote:%{NAS-Identifier}}"

}

authenticate {

uri = "${..connect_uri}/api/freeradius/authenticate"

method = 'post'

body = 'post'

data = "username=%{urlquote:%{User-Name}}&nasip=%{urlquote:%{NAS-IP-Address}}&nasid=%{urlquote:%{NAS-Identifier}}"

}

accounting {

uri = "${..connect_uri}/api/freeradius/accounting"

method = 'post'

body = 'post'

data = "username=%{urlquote:%{User-Name}}&nasip=%{urlquote:%{NAS-IP-Address}}&nasid=%{urlquote:%{NAS-Identifier}}\

&acctSessionId=%{urlquote:%{Acct-Session-Id}}&macAddr=%{urlquote:%{Calling-Station-Id}}&acctSessionTime=%{urlquote:%{Acct-Session-Time}}\

&acctInputOctets=%{urlquote:%{Acct-Input-Octets}}&acctOutputOctets=%{urlquote:%{Acct-Output-Octets}}\

&acctInputGigawords=%{urlquote:%{Acct-Input-Gigawords}}&acctOutputGigawords=%{urlquote:%{Acct-Output-Gigawords}}\

&acctInputPackets=%{urlquote:%{Acct-Input-Packets}}&acctOutputPackets=%{urlquote:%{Acct-Output-Packets}}\

&nasPortId=%{urlquote:%{NAS-Port-Id}}&framedIPAddress=%{urlquote:%{Framed-IP-Address}}\

&sessionTimeout=%{urlquote:%{Session-Timeout}}&framedIPNetmask=%{urlquote:%{Framed-IP-Netmask}}\

&acctStatusType=%{urlquote:%{Acct-Status-Type}}"

}

post-auth {

uri = "${..connect_uri}/api/freeradius/postauth"

method = 'post'

body = 'post'

}

pool {

start = ${thread[pool].start_servers}

min = ${thread[pool].min_spare_servers}

max = ${thread[pool].max_servers}

spare = ${thread[pool].max_spare_servers}

uses = 0

retry_delay = 30

lifetime = 0

idle_timeout = 60

}

}

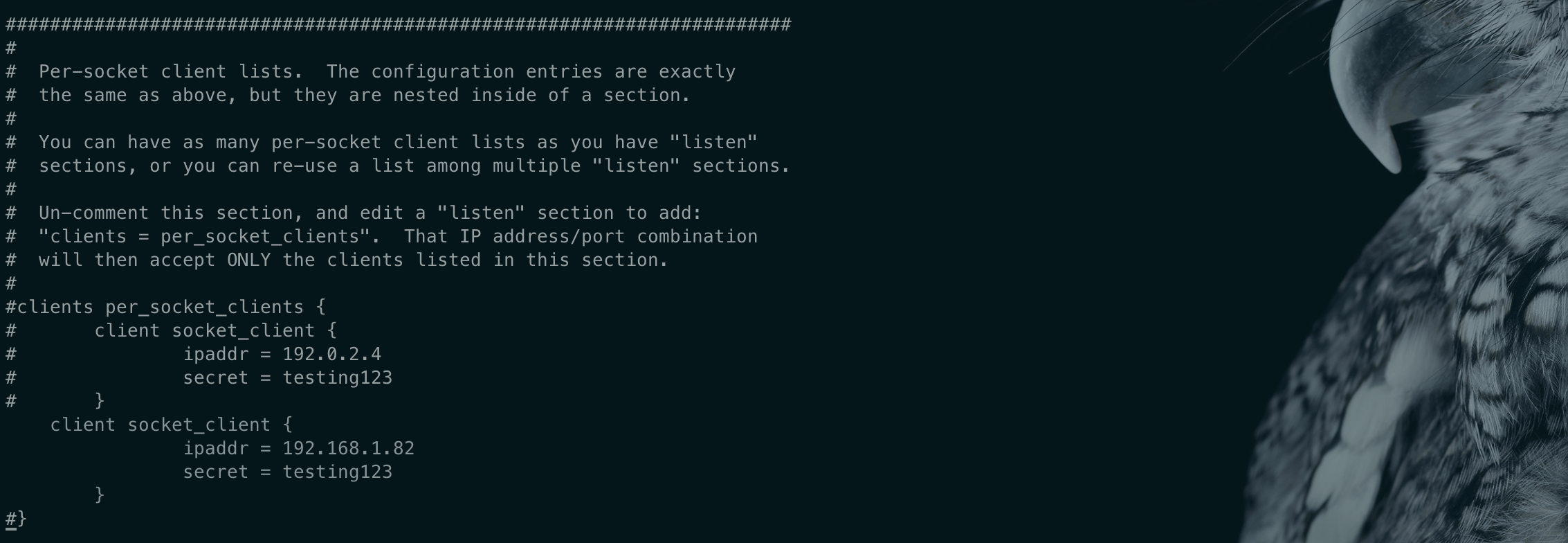

- 修改/etc/raddb/clients.conf

vim /etc/raddb/clients.conf

改成自己的ip

cd /etc/raddb/certs/

./bootstrap

到这里我们对freeradius的配置也就完成了,下面我们安装nuoyi-radius。

3.ruoyi-radius安装

- 下载源码

gitee:https://gitee.com/panweilei/ruoyi-radius.git

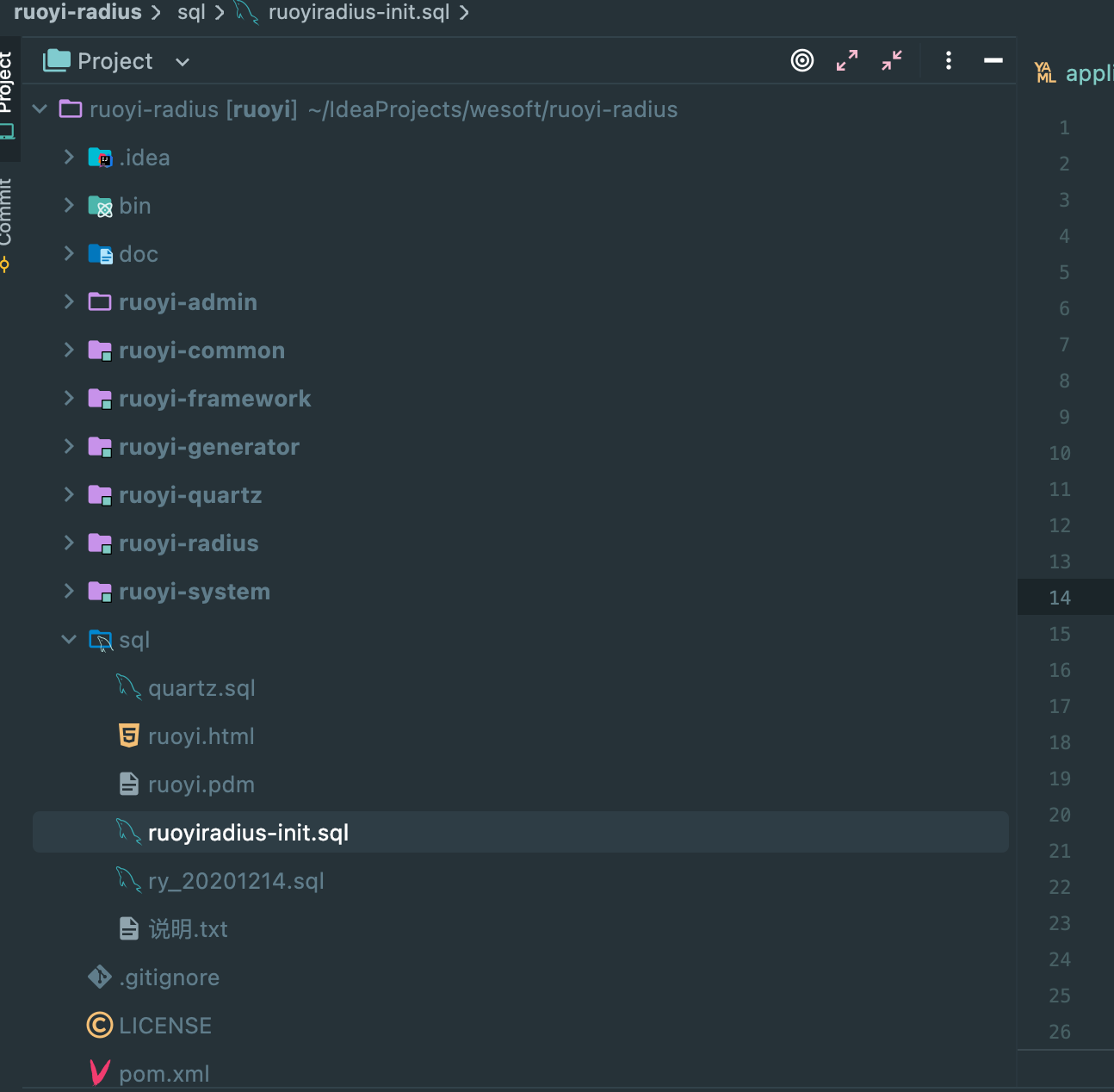

- 初始化数据库

执行ruoyiradius-init.sql

- 修改radius-application.properties,避免和freeradius端口冲突

org.toughradius.authport=${RADIUSD_AUTH_PORT:2812}

org.toughradius.acctport=${RADIUSD_ACCT_PORT:2813}

修改为false

org.toughradius.portal.portalEnabled=${PORTAL_ENABLED:false}

- 创建

/opt/server/ruoyiradius/logs

在主机上创建日志输出目录

- 启动ruoyi-radius

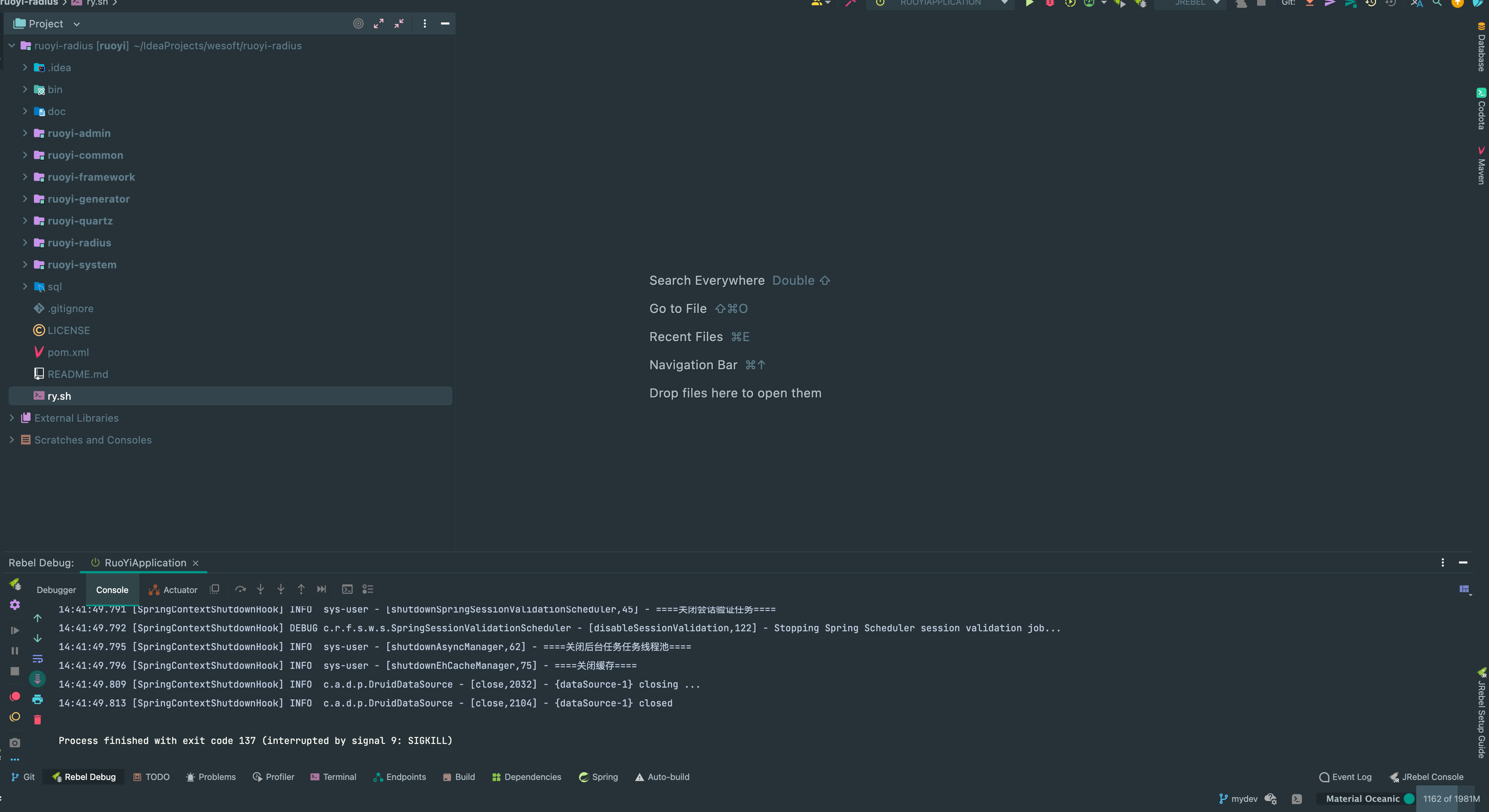

maven打包,修改ry.sh(Appname的修改,jar路径的修改)

启动项目 ./ry.sh start

4.调试&验证

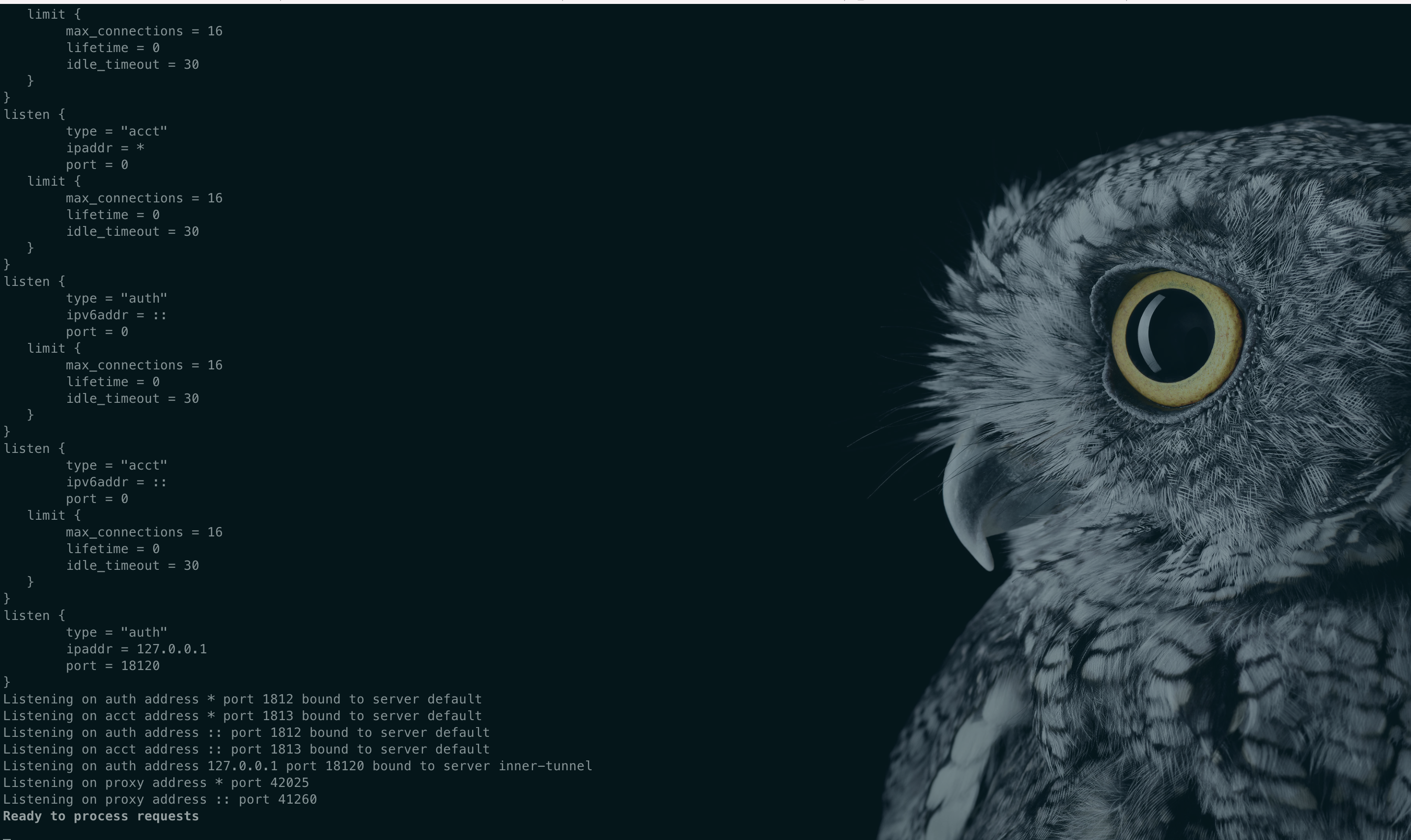

- 调试模式启动freeradius

radiusd -X

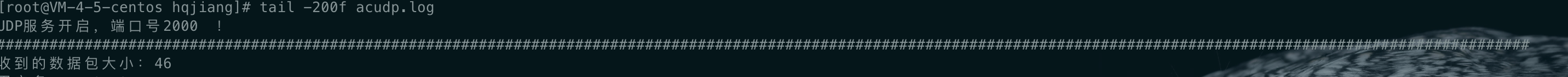

启动(AC模拟器)ACUDP.jar

jar包下载:http://150.158.153.233:9876/ACUDP.jar

源码下载:私信我发你邮箱

./acudp.sh

- 打开管理后台:http://127.0.0.1:8090/

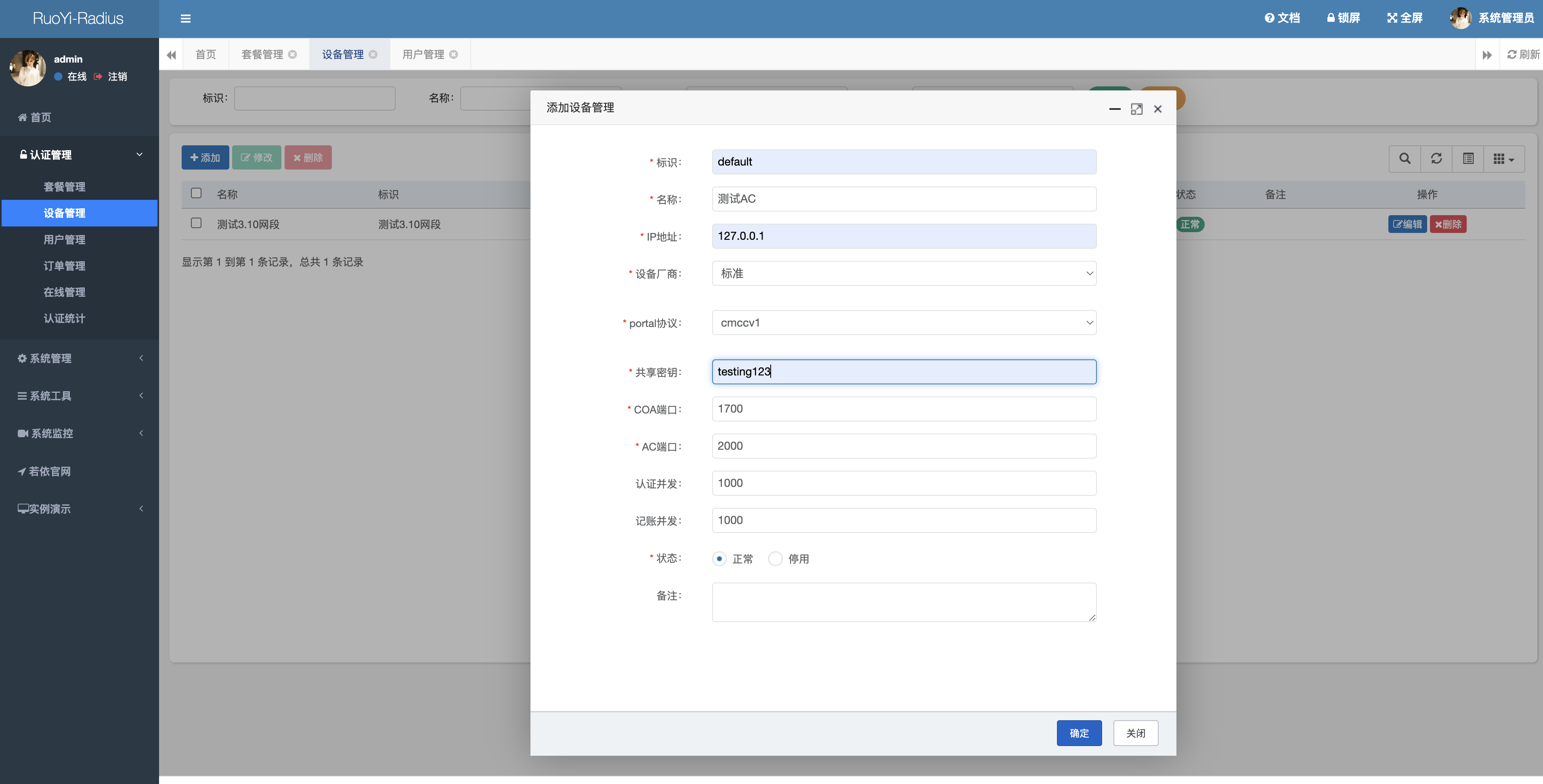

- 添加设备

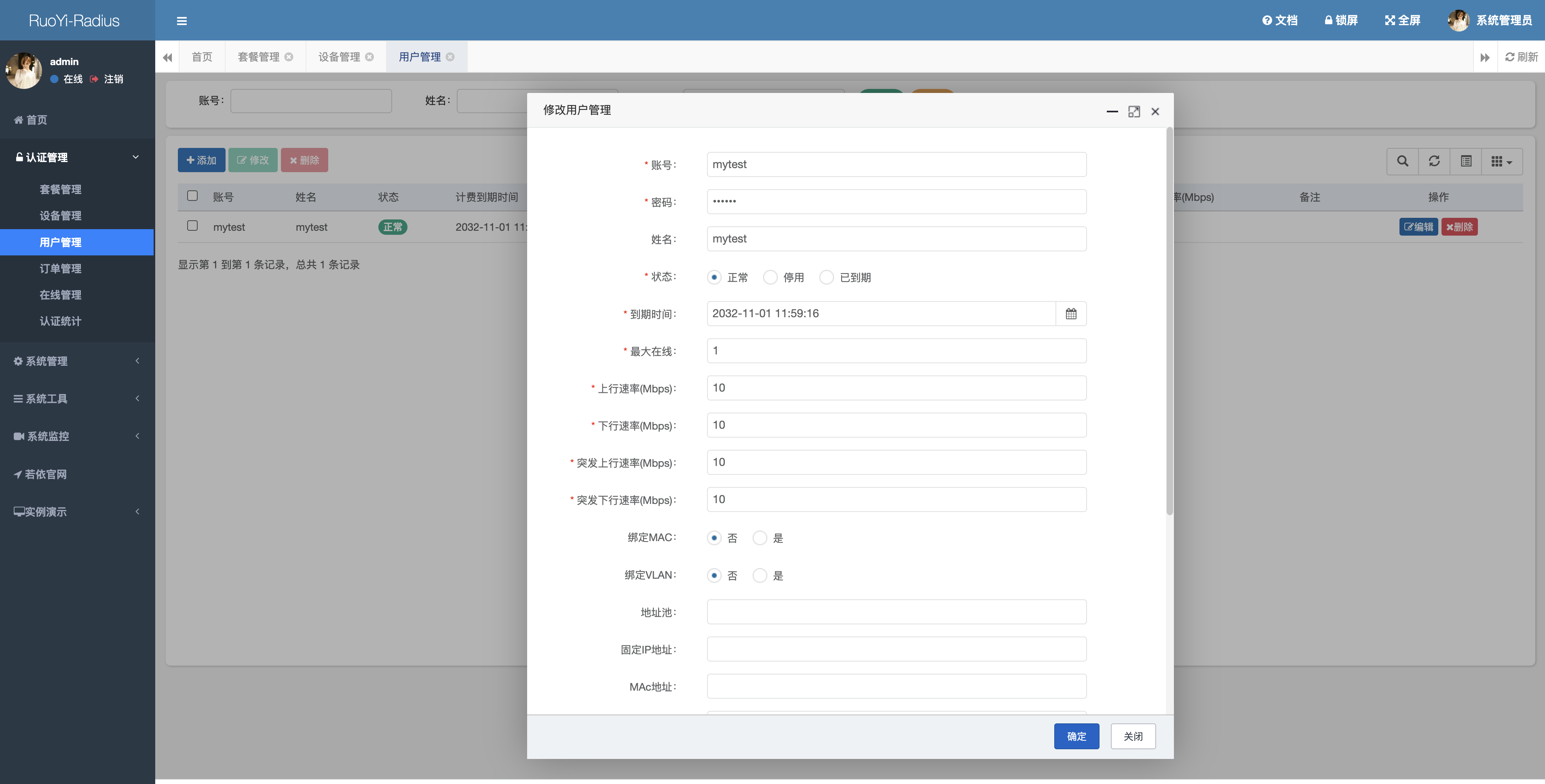

3.添加用户

测试打断登录

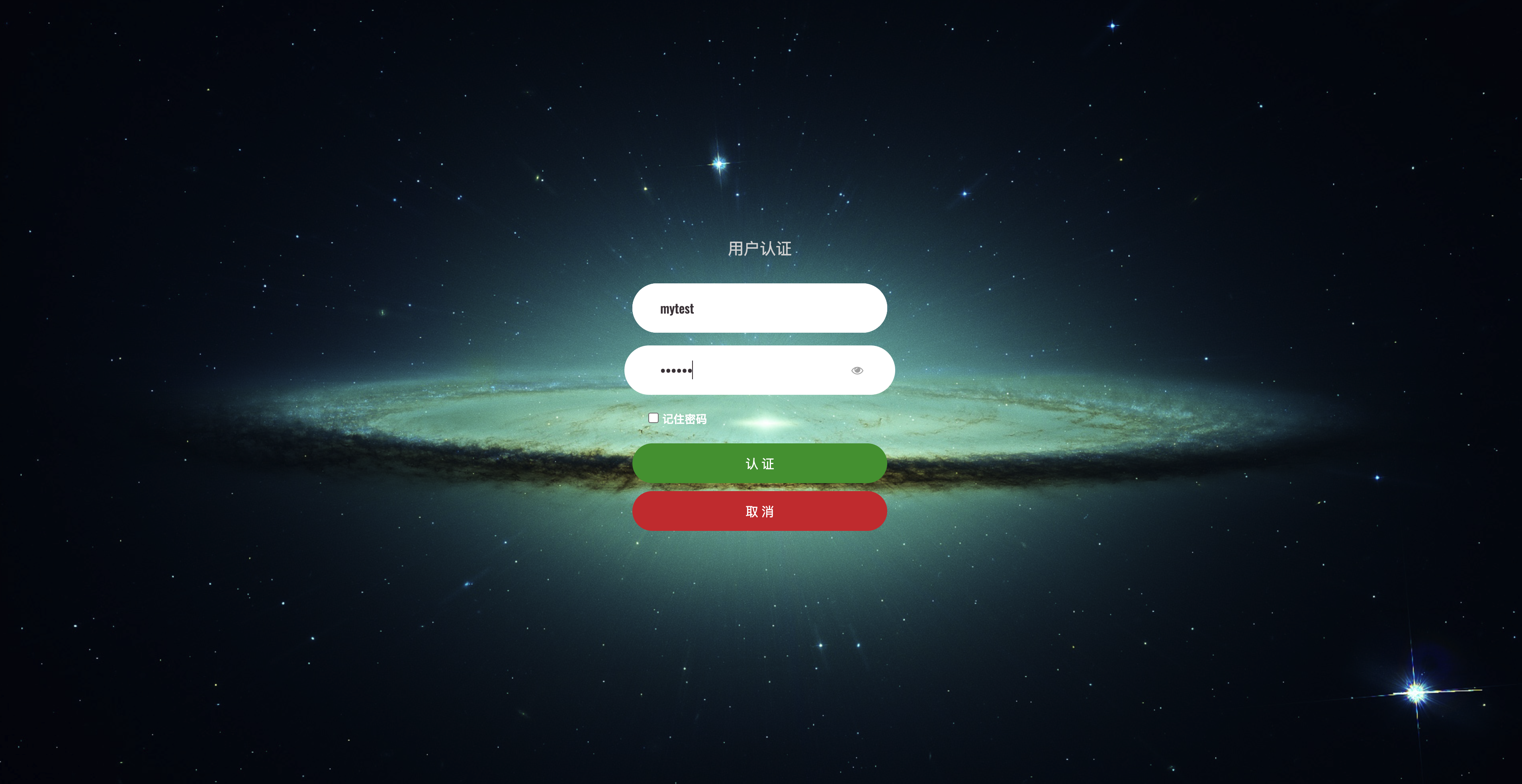

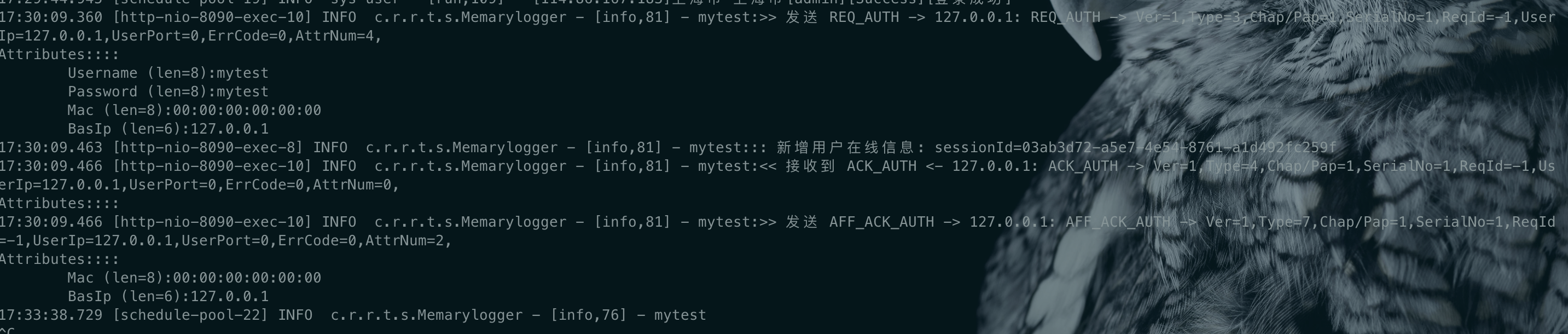

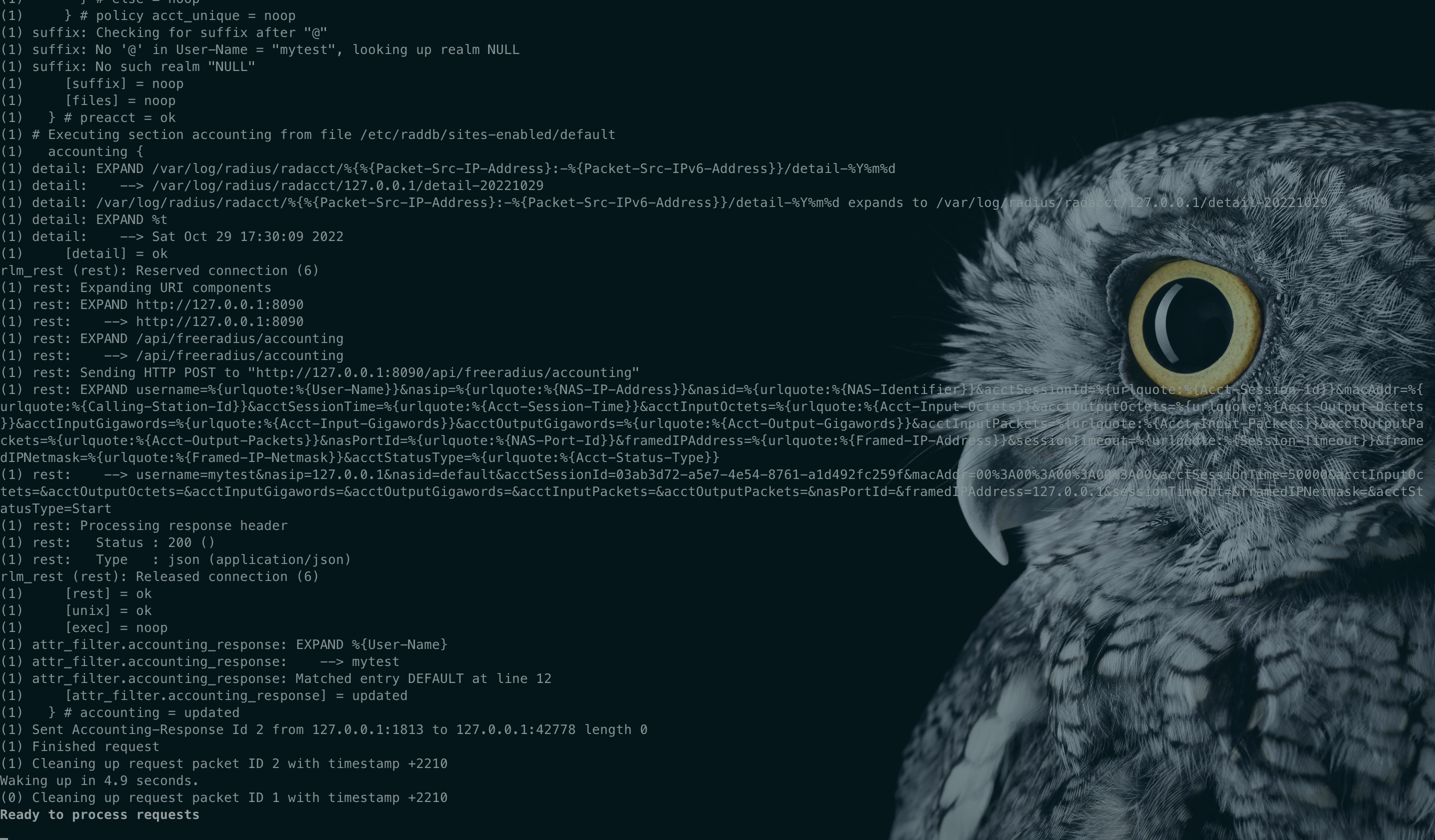

浏览器输入:http://127.0.0.1:8090/wlandemo,页面将出现以下内容,然后按部就班的操作就行,可以观察后台freeradius日志和ruoyi-radius日志的输出情况.

【保姆教程】RuoYi-Radius搭建实现portal认证的更多相关文章

- 渗透测试思路 | Linux下自动化搭建FakeAP,劫持用户在Portal认证下的所有流量

如何在linux下搭建一个fakeap,使得portal认证下的用户无法发现连接你的假AP,并且能够正常上网.先说一下portal认证.无线WIFI认证方式主要有wpa2 和 open两种,而port ...

- Windows Server 搭建企业无线认证(Radius认证方案)

认证协议介绍: 扩展认证协议EAP(Extensible Authentication Protocol) 是一个在无线网络或点对点连线中普遍使用的认证框架.它被定义在RFC 3748中,并且使RFC ...

- 保姆教程系列一、Linux搭建Nacos

前言: 请各大网友尊重本人原创知识分享,谨记本人博客:南国以南i 简介: Nacos是阿里巴巴开源的一款支持服务注册与发现,配置管理以及微服务管理的组件.用来取代以前常用的注册中心(zookeeper ...

- OpenWRT下实现Portal认证(WEB认证)

首先简单介绍一下什么是Portal认证,Portal认证,通常也会叫Web认证,未认证用户上网时,设备强制用户登录到特定站点,用户可以免费访问其中的服务.当用户需要使用互联网中的其它信息时,必须在门户 ...

- 保姆教程系列二、Nacos实现注册中心

前言: 请各大网友尊重本人原创知识分享,谨记本人博客:南国以南i 上篇我们介绍到 保姆教程系列一.Linux搭建Nacos 注册中心原理 一.环境准备 Java版本:1.8+ (Linux ce ...

- Owin中间件搭建OAuth2.0认证授权服务体会

继两篇转载的Owin搭建OAuth 2.0的文章,使用Owin中间件搭建OAuth2.0认证授权服务器和理解OAuth 2.0之后,我想把最近整理的资料做一下总结. 前两篇主要是介绍概念和一个基本的D ...

- 使用Owin中间件搭建OAuth2.0认证授权服务器

前言 这里主要总结下本人最近半个月关于搭建OAuth2.0服务器工作的经验.至于为何需要OAuth2.0.为何是Owin.什么是Owin等问题,不再赘述.我假定读者是使用Asp.Net,并需要搭建OA ...

- Radius 远程用户拨号认证系统

RADIUS 锁定 本词条由“科普中国”百科科学词条编写与应用工作项目 审核 . RADIUS:Remote Authentication Dial In User Service,远程用户拨号认证系 ...

- 拿nodejs快速搭建简单Oauth认证和restful API server攻略

拿nodejs快速搭建简单Oauth认证和restful API server攻略:http://blog.csdn.net/zhaoweitco/article/details/21708955 最 ...

随机推荐

- 基于.NetCore开发博客项目 StarBlog - (17) 自动下载文章里的外部图片

系列文章 基于.NetCore开发博客项目 StarBlog - (1) 为什么需要自己写一个博客? 基于.NetCore开发博客项目 StarBlog - (2) 环境准备和创建项目 基于.NetC ...

- Python逆向爬虫之pyquery,非常详细

系列目录 Python逆向爬虫之pyquery pyquery是一个类似jquery的python库,它实现能够在xml文档中进行jQuery查询,pyquery使用lxml解析器进行快速在xml和h ...

- 【NOI P模拟赛】仙人掌(圆方树,树形DP)

题面 n n n 个点, m m m 条边. 1 ≤ n ≤ 1 0 5 , n − 1 ≤ m ≤ 2 × 1 0 5 1\leq n\leq 10^5,n-1\leq m\leq 2\times1 ...

- windows如何禁止更新

注意!本方法针对windows专业版本 家庭版本可以直接下载一个windows update blocker软件 windows+r快捷键输入代码如下图 gpedit.msc 进入后需要的路径如下 第 ...

- clipboard实现文本复制的方法

1.下载地址: https://github.com/mo3408/clipboard 2.使用方法: 先引入js: <script src="dist/clipboard.min.j ...

- KingbaseES R6 集群sys_monitor.sh change_password一键修改集群用户密码

案例说明: kingbaseES R6集群用户密码修改,需要修改两处: 1)修改数据库用户密码(alter user): 2)修改.encpwd文件中用户密码: 可以通过sys_monitor.sh ...

- 安装docker-compose--翻译

Install Docker Compose 译文 安装 Docker Compose 你可以在macOS.Windows.64-bit Linux上运行 Compose 前提条件 Docker Co ...

- mysql_唯一索引数据重复问题总结

CREATE TABLE `tt_transfer_assemble_diffuse_plan_info` ( `id` bigint(20) unsigned NOT NULL AUTO_INCRE ...

- 八皇后代码C语言版本

y = x + b -> y-x = b 主对角线上,行下标与列下标之差相等y = -x + b -> y+x = b 副对角线上,行下标与列下标之和相等主对角线 ...

- haodoop高可用

高可用简介 Hadoop 高可用 (High Availability) 分为 HDFS 高可用和 YARN 高可用,两者的实现基本类似, 但 HDFS NameNode 对数据存储及其一致性的要求比 ...