Gh0st与云安全

黑产攻击途径升级,云服务成重灾区

在我们的印象里,黑产以及相关的肉鸡DDOS攻击总是离我们很远。可实际情况并非如此,特别是在云服务大行其道的今天。

日前,腾讯反病毒实验室就观察到了国内云服务中Gh0st远控新样本出现爆发式增长,并就此进行了分析溯源。在经过反病毒工程师一系列分析后,我们发现这些样本在云服务上的应用分为两种:1,使用大量低配置云服务器进行样本生成和分发,明显的典型黑产团队化操作行为。2,黑客利用漏洞进行渗透和传播病毒,然后控制肉鸡进行DDOS窥探隐私甚至批量注册等黑产攻击行为。

一方面,云服务质优价廉,可以低成本地进行混淆样本批量生成,受到黑产从业者的青睐。另一方面,由于云服务复杂的内外网环境,大大增加了病毒传播的速度和危害。

端倪初露

10月中旬,我们的预警系统提示Gh0st样本大量新增,针对这个情况,我们对新增样本进行了分析和排查。

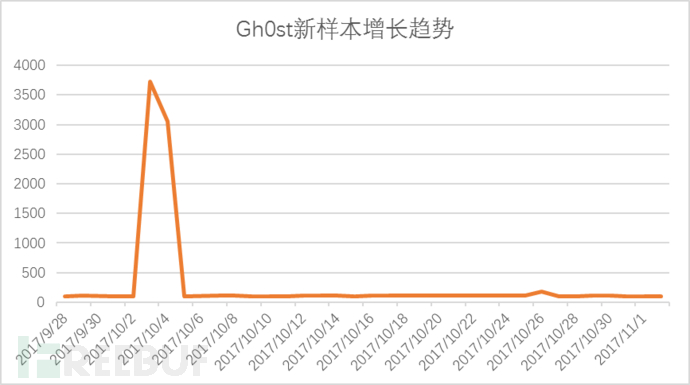

观察到的 Gh0st 新样本的增长趋势:

Gh0st 新样本在国庆期间有次异常的数量爆发,随后几天也有一定程度的新增。我们仔细分析了爆发期间的这批样本,发现其文件结构非常类似,同时基本来自同一个云服务,当时推断应该是有黑手在云服务器上批量生成样本,为大量传播做准备。

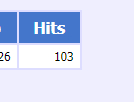

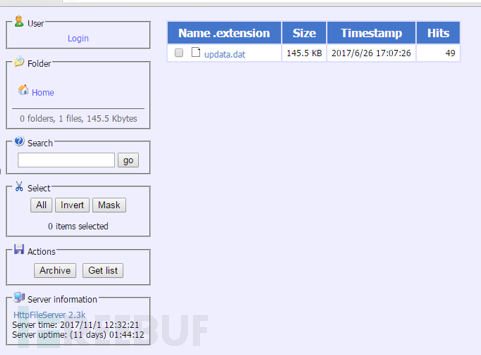

同时对后期增长的新病毒进行的分析发现,虽然病毒新文件增长不多,但影响范围非常广。从某病毒部署端泄露的情况来看,仅一个样本部署实例就有近百次感染传播。这大大增加了我们的紧迫感:

Hits,指的就是感染的用户个数,这些用户机器上已经运行病毒并且回传信息了。

典型样本解析:

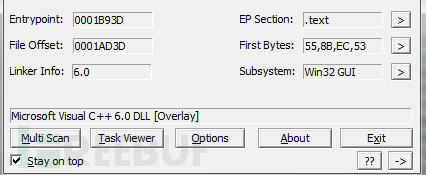

顺着这条线,我们抽样了最近的新鲜样本。由于这些样本行为类似,本文着重使用一个样本3724f09ee61**进行解析,该样本本身是在云服务中发现的,发现的时候名为System.exe。其行为如下:

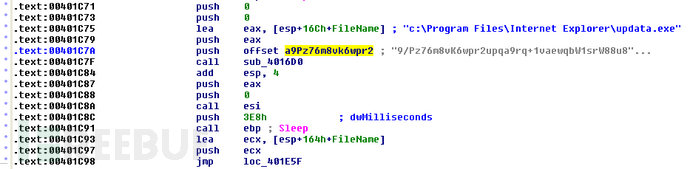

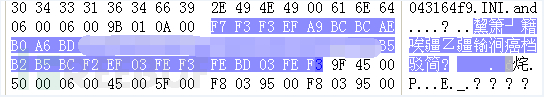

木马启动后,首先通过拼接字符串得到它下一步所下载样本的存放位置,然后再解密一个给定的字符串,即得到它所要下载样本的下载地址:

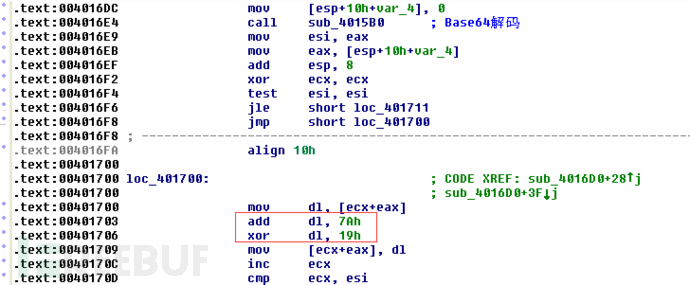

对加密的下载地址首先通过Base64解码算法进行解码,再把解码后的字节通过加0x7A,再异或0×19,解密出下载地址:

解码后的数据为:

将该解码后的数据继续解密得到下载地址:

木马将从上述下载地址中将样本下载下来,并将文件后缀改为.exe放置在之前设定的位置:

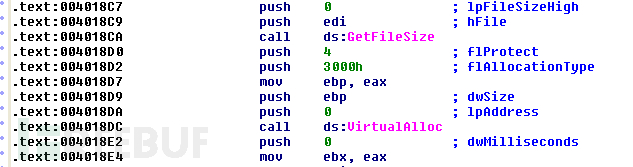

直接查看该下载文件可看到它并不是一个PE文件,其内容已加密。木马申请相应的内存大小,将下载到的文件加载到内存,并进行解密:

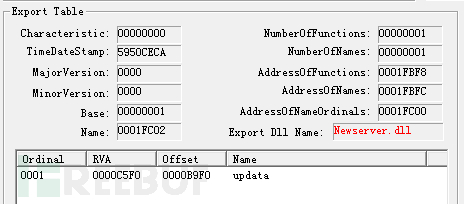

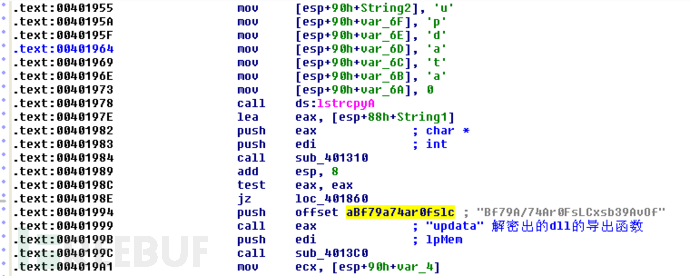

解密完成得到一个PE dll文件,该dll文件有一个名为updata的导出函数:

该dll文件并未保存到本地,而是被木马直接加载到内存,这样很大程度上避免了被杀毒软件直接查杀的情况。木马对加载后的dll获取其导出函数updata的地址,传入一个加密的字符串参数,进行调用。

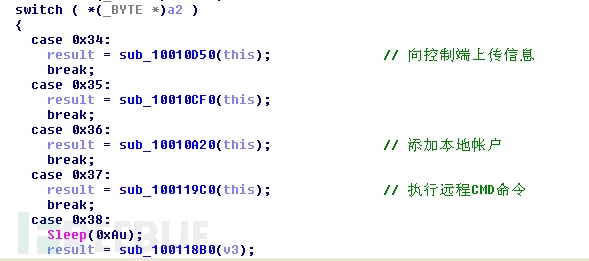

在updata函数中,创建了一个用于接收命令的线程,并解密了其传入参数,得到远程控制端的域名及端口:fand***.f****.net:2017。在完成对控制端的解析之后,木马开始与控制端进行通信,接收并执行控制端发来的命令,向控制端上传信息,在被控端添加本地账户等:

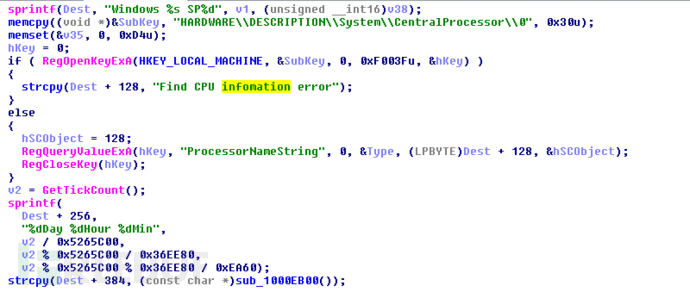

向控制端上传本机的系统版本、机器名、系统日期等信息:

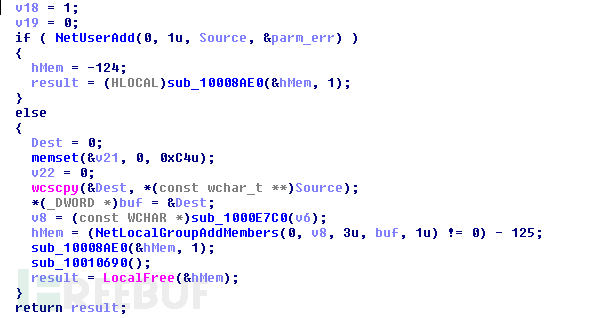

添加本地账户:

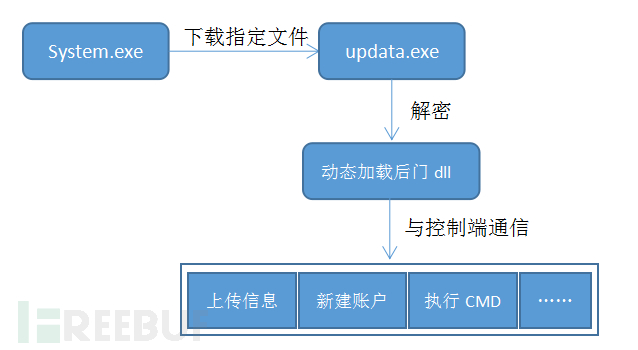

其执行流程如下:

样本追溯和攻击流程

在这批样本中,我们发现了以下特点:

1,在云服务上发现的样本网络请求还是指向了云服务。后门启动之后又连向了同一个云服务的其他主机,获取该主机上的一个文件,这个文件才是远控后门的主要逻辑模块。

作者利用这种手段,来产生大量不同的不带后门逻辑的Downloader文件,来躲过杀毒软件监测。

比如上面典型样本就是如此,打开它对应的下载地址如下:

PS:黑手估计是为了省事,竟然直接用了HFS…

2,远控后门不仅仅用于窃取信息,还会用于DDOS,甚至批量注册等各式各样的黑产用途。通过我们对通信协议特征的分析,追述到的主控端系统:

这个系统不仅兼容Win还兼容大多数Linux系统,云平台通吃让他成为了黑产人员的得力工具。

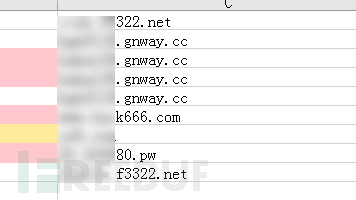

3、大量使用免费,难以追查的动态域名,非主流域名进行犯案。在我们观察到的活跃样本的DNS解析记录中,大量出现了如f3322.net,.gnway.cc等免费试用二级域名的网址,也出现了类似.ren,.pw的各种非主流免费域名。

样本集中提取到的部分仍在活跃的犯案域名:

这些域名由于免费,且注册机制不完善,注册者可以很容易的地伪造注册信息来隐藏自己;同时对于免费二级域名网址,由于注册资料掌握在私人公司手里,也很难让人追查到幕后黑手。

其中一个站点,随意填写的网站注册信息:

4,传播途径仍为老旧漏洞;

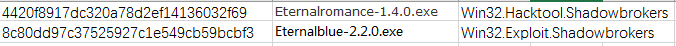

继续深挖后,我们找到了入侵云设施所使用的攻击文件,有一些非常熟悉的内容出现在我们眼前:

永恒之蓝,永恒浪漫,很熟悉的名字,对,就是前段时间横扫教育网的WannaCry所利用的漏洞。

如果在一般家庭用户电脑上,这些漏洞应该半年前就被修复了。然而在云服务上,服务器疏于管理,不能及时更新补丁,同时防火墙策略没有正确设置的话,仍旧能被这些漏洞轻易入侵,置入各种后门,远程主控等等。

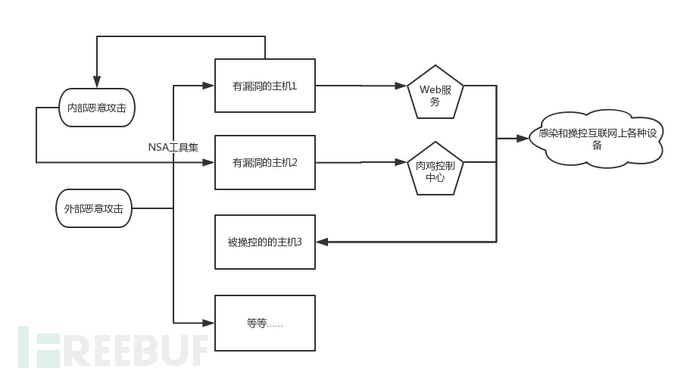

5,攻击图谱:

攻击者使用NSA工具从外部攻入云设施后,使用内部设备作为跳板,继续感染内网设备,同时将内网设备开放到外网控制其他设备,大大加剧了风险的传播力度。

总结和反思

云设施的复杂网络环境,会导致被入侵后感染的威胁的危害呈指数型扩大。越来越多的恶意软件开始转移到云设施上进行传播和生成。

一般云设施都在外部流量上做了严密防范,严格的防火墙策略和入侵检测监控都是有的。然而,若一旦某台设备被不幸感染,攻击者通过内网发起攻击的话,入侵难度就小得多。

在此次调查中,云服务中内网设备感染了大量指向云服务本身设备的后门,有力印证了上面这点。

因此云设施的安全自动化运维势在必行,云服务提供包括打补丁,防火墙设置等自动或者人工的配置和咨询服务,对提升云服务品质,提升云设施安全水准有很大作用。用户购买和使用这些服务可以免去大部分安全方面的后顾之忧,保障业务健壮性和可持续性。

Gh0st与云安全的更多相关文章

- 从对SAE的一次授权安全评估浅谈云安全

EMail: jianxin#80sec.comSite: http://www.80sec.comDate: 2011-12-20From: http://www.80sec.com/ [ 目录 ...

- 网易云安全两篇论文入选计算机视觉顶级会议ICCV

本文由 网易云发布. 10月22日至29日,全球计算机视觉顶尖专家们共聚威尼斯,参加ICCV2017国际计算机视觉大会,就领域内最新成果展开集中研讨,大会论文集也代表了计算机视觉领域最新的发展方向和 ...

- 一篇文章了解云安全领域的新宠CCSK

这是一个人人谈"云"."大数据"的时代,作为一个IT民工,如果与同行间聊天时,不谈及这方面的内容,有人可能会觉得你落伍了,跟不上这个时代了.随云计算.云存储之后 ...

- 网易云安全DDoS高防全新上线 ,游戏防护实力领先

本文由 网易云发布. 10月24日,网易云安全(易盾)正式上线DDoS高防解决方案[点击查看].基于网易20年网络安全防护经验,网易云安全(易盾)DDoS高防可提供1T超大防护带宽,拥有 ...

- Gh0st配置加密与解密算法(异或、Base64)

1.前言 分析木马程序常常遇到很多配置信息被加密的情况,虽然现在都不直接分析而是通过Wireshark之类的直接读记录. 2017年Gh0st样本大量新增,通过对木马源码的分析还发现有利用Gh0st加 ...

- Gh0st整理资料1

题首 Gh0st是一款开源的远程控制软件.界面友好,性能高效.网上流传很多版本,比如红狼,饭客,败笔,大灰狼版本以及多如牛毛的个人修改的如外星人,Drat等个人修改版本.但内核都是基于Gh0st3.6 ...

- 【云安全与同态加密_调研分析(6)】云计算及云安全主流体系架构与模型——By Me

云计算及云安全的主流体系架构与模型 1. 云计算主流安全参考模型 1.1 云计算安全参考 ...

- 【云安全与同态加密_调研分析(4)】云计算安全领域主要研究成果——By Me

下表列举了在云安全问题研究表现突出的ICT公司和研究机构以及其在云计算安全方面主要研究成果: ◆ICT公司和研究机构(云计算安全领域主要研究成果)◆ ◆机构名称◆ ◆机构类别◆ ◆主要研究成果◆ ◆备 ...

- 【云安全与同态加密_调研分析(3)】国内云安全组织及标准——By Me

◆3. 国内云安全组织及标准◆ ◆云安全标准机构(主要的)◆ ◆标准机构介绍◆ ◆相关标准制定◆ ◆建立的相关模型参考◆ ◆备注(其他参考信息)◆ ★中国通信标准化协会(CCSA) ●组织简介:200 ...

随机推荐

- git分支名大小写问题导致分支push到远程失败

windows系统不识别文件夹大小写导致 本地分支master, 在master上面新建一个分支Hotfix/aa 由于Hotfix首字母大写,所以windows系统会在 项目.git\refs\he ...

- fiddler抓取https的请求详解

本文主要说明了自己在设置fiddler抓取https过程中所遇到的问题及解决步骤,特别是fiddler在设置证书的环节遇到的各种奇葩问题,特此分享! 声明:本文为原创文章,转载请注明来源:https: ...

- 如何在Github下载jackson的jar包

-------------------------这是jackson-annotations的,往下拉找到Downloads就有jar包下载了 https://github.com/FasterXML ...

- elk、kafka、zookeeper 安装

.elk解释 ELK分别是Elasticsearch.Logstash.Kibana三个开源框架缩写 Elasticsearch 开源分布式搜索引擎,提供存储.分析.搜索功能.特点:分布式.基于rea ...

- 【转】hbase meta表修复

[From]https://www.iteye.com/blog/blackproof-2052898 meta表修复一 查看hbasemeta情况 hbase hbck .重新修复hbase met ...

- Using NodeLists

Understanding a NodeList object and its relatives, NamedNodeMap and HTMLCollection, is critical to a ...

- String与toString

String与toString能将对象转为字符串: 类型 行为描述 Array 将 Array 的每个元素转换为字符串,并将它们依次连接起来,两个元素之间用英文逗号作为分隔符进行拼接. Boolean ...

- java游戏服务器 建造者模式

这里的具体的建造者ConcreteBuilder可以多个 这里我们以建造汽车为例: 假设汽车需要:方向盘.汽车壳.还有四个轮子 ---------这三样才能跑起来 如果你因为粗心漏了其中的某个建造过 ...

- .NET 实现复制粘贴功能

老是把自己当作珍珠,就时时有怕被埋没的痛苦.把自己当作泥土吧,让众人把你踩成一条道路. -----<泥土>鲁藜 .NET如何实现复制粘贴功能,具体代码如下: aspx文件: <div ...

- 模块的概念、模块的导入方式【IMPORT 模块名、FROM 模块 IMOPRT 功能】、模块的搜索路径、链式导入&循环导入

今日内容 1. 模块:模块的概念 2.导入的方式:import from import 3. 环境变量:sys.path 4. 导入模块的顺序 5. 循环导入:模块间互相导入 模块 常见的四种模块: ...