笔记:Python防止SQL注入

非安全的方式,使用动态拼接SQL

输入' or 1 = 1 or '1

sql ="""SELECT * FROM goods WHERE name = '%s';""" % find_name

from pymysql import connect

class JD(object):

def __init__(self):

# 创建connect连接

self.conn = connect(host='127.0.0.1', port=3306, user='root',

password='123456', database='jing_dong', charset='utf8')

# 获得cursor对象

self.cursor = self.conn.cursor()

def execute_sql(self, sql):

self.cursor.execute(sql)

for temp in self.cursor.fetchall():

print(temp)

def get_info_by_name(self):

"""根据名字查询一个商品"""

find_name = input('请输入想要查询的商品名称: ')

sql = """SELECT * FROM goods where name = '%s'""" % find_name

# 打印拼接出的字符串

print('------>%s<------' % sql)

self.execute_sql(sql)

@staticmethod

def print_menu():

print('-----京东-----')

print('1.查询商品信息')

return input('请输入功能对应的序号: ')

def run(self):

while True:

op = self.print_menu()

if op == '1':

self.get_info_by_name()

else:

print('输入错误...')

def main():

jd = JD()

jd.run()

if __name__ == '__main__':

main()

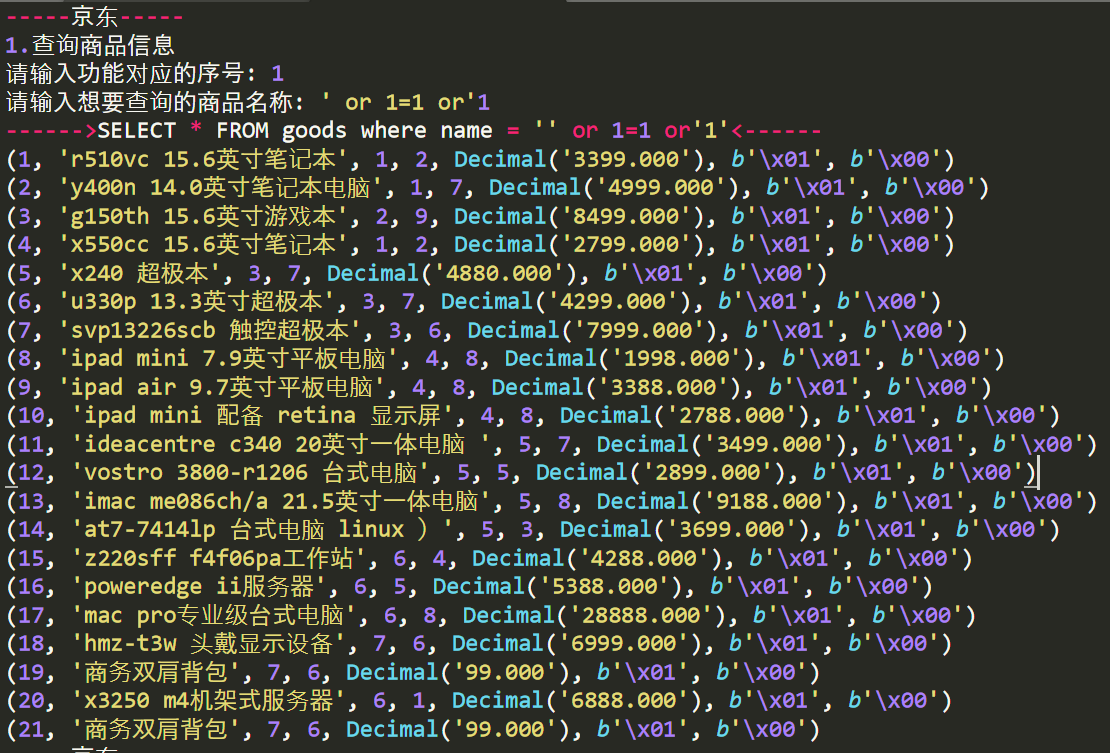

SQL注入执行效果

因为使用动态拼接SQL,所以在应该输入的地方拼接了' or 1 = 1 or '1,打印出来的SQL为SELECT * FROM goods where name = '' or 1=1 or'1',SQL恒真,相当于where条件失效,等价于SELECT * FROM goods,导致整表的数据被查询出来。

安全的方式,构造参数列表

params = []

sql = 'SELECT * FROM goods where name = %s'

self.cursor.execute(sql, params)

from pymysql import connect

class JD(object):

def __init__(self):

# 创建connect连接

self.conn = connect(host='127.0.0.1', port=3306, user='root',

password='123456', database='jing_dong', charset='utf8')

# 获得cursor对象

self.cursor = self.conn.cursor()

def execute_sql(self, sql):

self.cursor.execute(sql)

for temp in self.cursor.fetchall():

print(temp)

def get_info_by_name(self):

"""根据名字查询一个商品"""

find_name = input('请输入想要查询的商品名称: ')

params = [find_name]

sql = 'SELECT * FROM goods where name = %s'

self.cursor.execute(sql, params)

print(self.cursor.fetchall())

print('------>%s<------' % sql)

@staticmethod

def print_menu():

print('-----京东-----')

print('1.查询商品信息')

return input('请输入功能对应的序号: ')

def run(self):

while True:

op = self.print_menu()

if op == '1':

self.get_info_by_name()

else:

print('输入错误...')

def main():

jd = JD()

jd.run()

if __name__ == '__main__':

main()

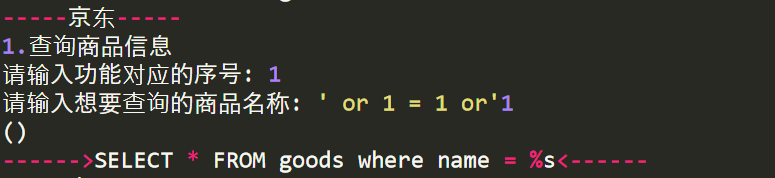

SQL注入执行效果

注意:如果要有多个参数,需要进行参数化。

params = [数值1, 数值2...],此时SQL语句要有多个%s

笔记:Python防止SQL注入的更多相关文章

- python防止sql注入的方法

python防止sql注入的方法: 1. 使用cursor.execute(sql, args)的参数位: sql_str = "select * from py_msgcontrol.py ...

- Python防止sql注入

看了网上文章,说的都挺好的,给cursor.execute传递格式串和参数,就能防止注入,但是我写了代码,却死活跑不通,怀疑自己用了一个假的python 最后,发现原因可能是不同的数据库,对于字符串的 ...

- java学习笔记38(sql注入攻击及解决方法)

上一篇我们写了jdbc工具类:JDBCUtils ,在这里我们使用该工具类来连接数据库, 在之前我们使用 Statement接口下的executeQuery(sql)方法来执行搜索语句,但是这个接口并 ...

- python 防止sql注入字符串拼接的正确用法

在使用pymysql模块时,在使用字符串拼接的注意事项错误用法1 sql='select * from where id="%d" and name="%s" ...

- Python 防止mysql 注入的两种方式

Python防止sql注入一般有两种方法 1.escape_string MySQLdb.escape_string(param) 注意:如果报错出现 'ascii' codec can't en ...

- 视图,sql注入问题,事物,存储过程

视图:本质是一张虚拟的表数据来自select语句用途是保障原表安全 功能1:隐藏部分数据,开放指定数据功能2:因为视图可以将查询结果保存的特性,我们可以用视图来达到减少书写sql语句的功能 例如:se ...

- 干货 | 精选《SQL注入、渗透、反病毒》学习总结集锦给你们~

学到手的都是本事,如果觉得对你有帮助也欢迎分享给身边的基友们吧! 分享干货,手留余香哦~ 本次“开学季拜师活动”的徒弟们在师父的精心指导下,在短短5天内得到了迅速地成长,以前或当时遇到的问题都能够柳暗 ...

- 使用C#winform编写渗透测试工具--SQL注入

使用C#winform编写渗透测试工具--SQL注入 本篇文章主要介绍使用C#winform编写渗透测试工具,实现SQL注入的功能.使用python编写SQL注入脚本,基于get显错注入的方式进行数据 ...

- MySQL数据库学习笔记(九)----JDBC的ResultSet接口(查询操作)、PreparedStatement接口重构增删改查(含SQL注入的解释)

[声明] 欢迎转载,但请保留文章原始出处→_→ 生命壹号:http://www.cnblogs.com/smyhvae/ 文章来源:http://www.cnblogs.com/smyhvae/p/4 ...

随机推荐

- (转) C#中使用throw和throw ex抛出异常的区别

通常,我们使用try/catch/finally语句块来捕获异常,就像在这里说的.在抛出异常的时候,使用throw和throw ex有什么区别呢? 假设,按如下的方式调用几个方法: →在Main方法中 ...

- Java标准输入/输出/错误流

只要使用OutputStream对象就可使用System.out和System.err对象引用.只要可以使用InputStream对象就可以使用System.in对象. System类提供了三个静态设 ...

- hbase启动的时候报:cat: /home/hadoop/hbase-0.94.6-cdh4.5.0/target/cached_classpath.txt: 没有那个文件或目录

启动hbase的时候: -cdh4.5.0/bin$ hbase shell cat: /home/hadoop/hbase--cdh4.5.0/target/cached_classpath.txt ...

- 深入理解JAVA虚拟机原理之内存分配策略(二)

更多Android高级架构进阶视频学习请点击:https://space.bilibili.com/474380680 1.对象优先在Eden分配 大多情况,对象在新生代Eden区分配.当Eden区没 ...

- hdu 3486

题意:n个人,每个人的价格a[ i ] ,求最少分几组,每组取一个人,多出来的人就不考虑,使得这取出人的价格大于k.(每组人数一样) 分析:每组取一个人,那这个人肯定是这组最大的,枚举多少组就可以 ...

- vue-cli中进行微信支付代码详解

最近做微信支付,颇经历一番波折,这里总结一下,便于以后少走弯路: 在进行微信支付,除了需要公众号之外,你还需要一个微信商户.根据商户规则进行商户申请 这是公众号的基本开发配置,这里在微信授权的时候就已 ...

- winform 使用webbrowser 打开不了pdf的解决办法

最近有个项目需要在winform 打开网络路径的pdf文件,自然想到了webbrowser,但是让我没想到的是,在我电脑调试一点问题都没有,但是到了其他同事的电脑是各种各样的问题,有的打不开,有的显示 ...

- wangEditor 图片上传失败提示

wangEditor 官网自定义上传事件:https://www.kancloud.cn/wangfupeng/wangeditor2/123689 声明:我用的wangEditor版本是2.1.23 ...

- day05 mysql pymysql的使用 (前端+flask+pymysql的使用) 索引 解释执行 慢日志 分页性能方案

day05 mysql pymysql 一.pymysql的操作 commit(): 在数据库里增删改的时候,必须要进行提交,否则插入的数据不生效 1.增, 删, 改 #co ...

- Simple example of use of __setstate__ and __getstate__

class Foo(object): def __init__(self, val=2): self.val = val def __getstate__(self): print ("I' ...