【2017-04-20】Sql字符串注入式攻击与防御,实体类,数据访问类

字符串攻击

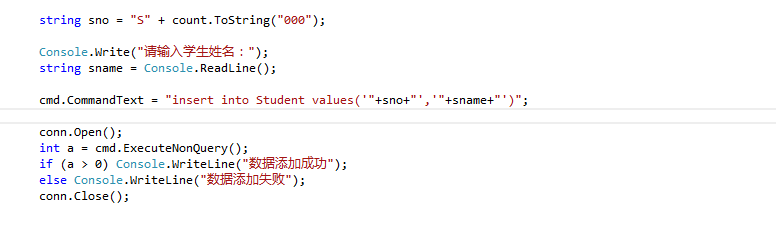

所谓sql字符串注入式攻击就是在用户输入界面输入通过精心编制的含有某种指令的字符串,来改变C#中连接数据库要执行的sql语句,从而对数据库进行攻击性操作

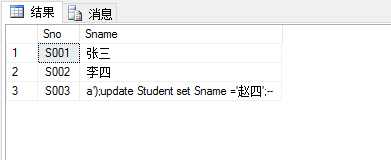

在用户输入界面输入 a');update Student set Sname ='伊伊';--

则数据库Sname一列都讲变为 伊伊

原理:用户输入的代码将c#中的sql语句中的sname替换掉了,就变成了下边的黑客想执行的sql语句。

insert into Student values('"+sno+"','a');update Student set Sname ='伊伊';--')

攻击防御

将C#中操作数据库执行的sql语句中的字符串拼接换成占位符,通过使用此占位符来进行防字符串攻击,这样,占位符所代表的的仅仅是字符串,不带有代码含义

用占位符进行防御之后不会改变表的其他内容,会将这句代码原封不动的存到数据库中而不会改变c#中的sql语句。

使用占位符时最好先清除一次,防止受到之前占位符的影响

开发项目三层架构:界面层、业务逻辑层、数据访问层

其中数据访问层分为:

1、实体类

数据库中的表映射为一个类,类名与表名一致。表中的每一列,都为该类下的成员变量和属性也就是最简单的封装

把数据库中的表名变为类的类名。

把数据库中的每一个列,变为实体类中的成员变量和属性

列名与属性名一致。成员变量名:在列名前边加上下划线

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text; namespace ConsoleApplication1.App_Code

{

public class Users

{

private int _Ids; public int Ids

{

get { return _Ids; }

set { _Ids = value; }

}

private string _UserName; public string UserName

{

get { return _UserName; }

set { _UserName = value; }

}

private string _PassWord; public string PassWord

{

get { return _PassWord; }

set { _PassWord = value; }

}

private string _NickName; public string NickName

{

get { return _NickName; }

set { _NickName = value; }

}

private bool _Sex; public bool Sex

{

get { return _Sex; }

set { _Sex = value; }

}

private DateTime _Birthday; public DateTime Birthday

{

get { return _Birthday; }

set { _Birthday = value; }

}

private string _Nation; public string Nation

{

get { return _Nation; }

set { _Nation = value; }

}

}

}

2、数据访问类

将某个表的数据库操作写成一个一个方法,放入到此类中,供外部调用

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Data.SqlClient; namespace ConsoleApplication2.App_Code

{

public class UsersData

{

SqlConnection conn = null;

SqlCommand cmd = null; public UsersData()

{

conn = new SqlConnection("server=.;database=Data0216;user=sa;pwd=123");

cmd = conn.CreateCommand();

} public List<Users> SelectAll()

{

List<Users> list = new List<Users>(); cmd.CommandText = "select *from Users";

conn.Open();

SqlDataReader dr = cmd.ExecuteReader();

while (dr.Read())

{

Users u = new Users();

u.Ids = Convert.ToInt32(dr["ids"]);

u.UserName = dr["UserName"].ToString();

u.PassWord = dr["PassWord"].ToString();

u.NickName = dr["NickName"].ToString();

u.Sex = Convert.ToBoolean(dr["Sex"]);

u.Birthday = Convert.ToDateTime(dr["Birthday"]);

u.Nation = dr["Nation"].ToString(); list.Add(u);

}

conn.Close();

return list;

} public void Insert(Users u)

{

cmd.CommandText = "insert into Users values(@username,@password,@nickname,@sex,@birthday,@nation)";

cmd.Parameters.Clear();

cmd.Parameters.AddWithValue("@username", u.UserName);

cmd.Parameters.AddWithValue("@password", u.PassWord);

cmd.Parameters.AddWithValue("@nickname", u.NickName);

cmd.Parameters.AddWithValue("@sex", u.Sex);

cmd.Parameters.AddWithValue("@birthday", u.Birthday);

cmd.Parameters.AddWithValue("@nation", u.Nation); conn.Open();

int a= cmd.ExecuteNonQuery();

if (a > ) Console.WriteLine("添加数据成功");

else Console.WriteLine("添加数据失败");

conn.Close();

}

}

}

【2017-04-20】Sql字符串注入式攻击与防御,实体类,数据访问类的更多相关文章

- 【2017-04-20】Sql字符串注入式攻击与防御

一.攻击 所谓sql字符串注入式攻击就是在用户输入界面输入一串sql语句,来改变C#中连接数据库要执行的sql语句 通过你写的程序,直接来执行我想要执行的sql语句 例如:在这么一个程序中,sname ...

- SQL的注入式攻击方式和避免方法

SQL 注入是一种攻击方式,在这种攻击方式中,恶意代码被插入到字符串中,然后将该字符串传递到 SQL Server 的实例以进行分析和执行.任何构成 SQL 语句的过程都应进行注入漏洞检查,因为 SQ ...

- C#-黑客-数据库访问-字符串的攻击和防御

C#中用基本的方法对数据库进行增删改查,会被黑客利用,写入其他的代码以实现对数据库的数据进行其他的操作.例如: 对下列数据库的某个信息进行修改操作 修改代码: using System; using ...

- 支持SQL Server数据库又支持MongoDB数据库的数据访问设计

网站整体架构建议采用工厂模式 分别包括:数据访问层DAL,数据访问接口层IDAL,工厂层DALFactory,业务逻辑层,显示层这样的架构方式 在WebConfig配置采用何种数据库的数据访问层 &l ...

- ADO.net 防止SQL 字符串注入攻击

规避SQL注入 如果不规避,在黑窗口里面输入内容时利用拼接语句可以对数据进行攻击 如:输入Code值 p001' union select * from Info where '1'='1 //这样可 ...

- 2017.04.20 Adams仿真介绍

Adams 仿真 | 验证"隐性机器人模型"概念,提高视觉伺服精度 产品:Adams行业:科研优势: 1.Adams 仿真可精确预测机器人的位置和方位 2.仿真在理论工作验证中起着 ...

- 简单数据访问类,生成简单SQL,自动转换成java对象

import java.util.HashMap; import java.util.List; import java.util.Map; import org.slf4j.Logger; impo ...

- 浅谈C#.NET防止SQL注入式攻击

1#region 防止sql注入式攻击(可用于UI层控制) 2 3/// 4/// 判断字符串中是否有SQL攻击代码 5/// 6/// 传入用户提交数据 7/// true-安全:f ...

- 防止sql注入式攻击 SQL注入学习——三层架构

解决方案是:1.首先在UI录入时,要控制数据的类型和长度.防止SQL注入式攻击,系统提供检测注入式攻击的函数,一旦检测出注入式攻击,该数据即不能提交:2.业务逻辑层控制,通过在方法内部将SQL关键字用 ...

随机推荐

- 多点数据同步服务器sql汇总

1. a表中是否存在c的列 IF COL_LENGTH('FeeType', 'ftName') IS NOT NULL select N'存在'as result ELSE select N'不存在 ...

- SVN服务的模式和多种访问方式 多种访问原理图解与优缺点

SVN企业应用场景 SVN任是当前企业的主流.git正在发展,未来会成为主流.如果大家精力足够,建议同时掌握. 1.4运维人员掌握版本管理 对于版本管理系统,运维人员需要掌握的技术点: 1.安装.部署 ...

- css自动换行如何设置?url太长会撑开页面

我们更新文章时如果有引用其他文章一般会带一个原文url,但这个链接如果太长的话会把内容的版块撑开,整个排版乱了.那我们能不能设置css自动换行呢?如下图所示,其实只要两个样式就能搞定 word-wra ...

- HBase 的MOB压缩分区策略介绍

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/zNZQhb07Nr/article/details/79832392 HBase应用场景很广泛.社区 ...

- 20180824 SSRS Line Chart 绘制

(很多时候我都会只记录遇到的问题点,很少详细的写整个过程) 1. 安装ReportBulider 客户端,不需要填写server url ,可以先放空,后面再维护. 安装包官网可以下载,是免费的,现在 ...

- 003-JSR303校验

一.JSR303校验 1.1.概述 JSR-303 是 JAVA EE 6 中的一项子规范,叫做 Bean Validation,官方参考实现是Hibernate Validator. 此实现与 Hi ...

- 三角形的优雅值(map和哈希表)

给你 n 个三角形,每个三角形有一个优雅值,然后给出一个询问,每次询问一个三角形,求与询问的三角形,相似的三角形中的优雅值最大是多少.★数据输入第一行输入包括 n 一个数字,接下来 n 行,每行四个整 ...

- golang gui library 库

andlabs/ui已经重写,稳定性增强,但是组件很少,只提供了几种基础的控件,慎用.gxui死了,别用.linuxdeepin转QT了,所以…… windows系统最好的选择是walk. 首先,写w ...

- 以太坊abi

什么是abi ABI是Application Binary Interface的缩写,字面意思 应用二进制接口,可以通俗的理解为合约的接口说明.当合约被编译后,那么它的abi也就确定了. 我们来看看一 ...

- SSM基础整合

1.表现层: 依赖jar包:spring+JSP+文件上传组件+dubbo+fastdfs web.xml配置:乱码过滤器+DispatcherServlet前端控制器 <!-- 配置post乱 ...