Nginx详解二十七:Nginx架构篇之安全篇

1、常见的恶意行为:爬虫行为和恶意抓取、资源盗用

解决方案:

基础防盗链功能:不让恶意用户能轻易爬去网站对外数据

secure_link_module模块:对数据安全性提高,加密验证和失效性,适合核心重要数据

access_module模块:对后台、部分用户服务的数据提供IP防控

2、常见的应用层攻击手段

1.后台密码撞库:通过猜测密码字典不断对后台系统登录性尝试,获取后台登录密码

解决方案:

1、加强后台登录密码的复杂度

2、access_module模块:对后台提供IP防控

3、预警机制,如检测到一个账号频繁做登录操作,且多数失败的情况,及时给管理人员报警

2.文件上传漏洞:利用这些可以上传的接口将恶意代码移植到服务器中,再通过url去访问以执行代码

在Nginx早期的版本里面就存在这样的漏洞

黑客伪造一张图片1.jpg,里面包含一些php的恶意的执行代码,把图片1.jpg上传到upload下,如果请求的是http://www.xxx.com/upload/1.jpg,则为请求图片,当请求为http://www.xxx.com/upload/1.jpg/1.php的时候,Nginx会将1.jpg作为php代码来执行,黑客就可以做很多事情了

解决方案:加判断

3.SQL注入:利用未过滤/未审核用户输入的攻击方法,让应用运行本不应该运行的SQL代码

接下来实现以下SQL注入的场景

环境准备:

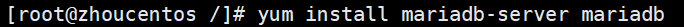

#1、安装环境centos7 默认可以使用yum安装

yum install mariadb-server mariadb

centos6.5安装参照:https://www.linuxidc.com/Linux/2015-03/114287.htm

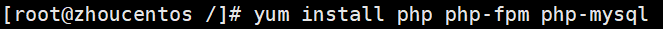

yum install php php-fpm php-mysql

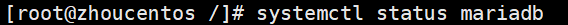

启动和查看状态

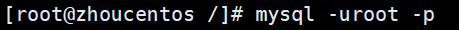

进入数据库

#2、建立表格、插入测试数据

create table users(id int(11),username varchar(64), password varchar(64), email varchar(64));

insert into users (id,username,password,email) values(1,'jeson',md5('123'),'jeson@imoocc.com');

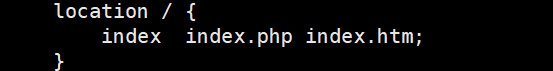

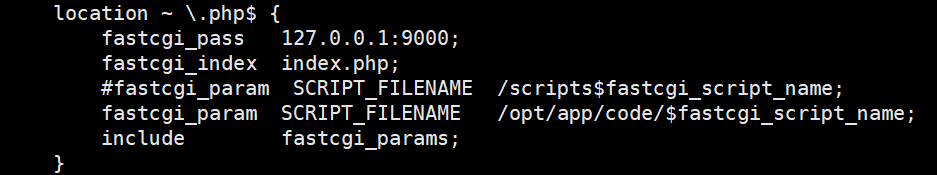

修改nginx配置文件

location / {

index index.php index.htm;

}

location = /50x.html {

root /usr/share/nginx/html;

}

location ~ \.php$ {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

#fastcgi_param SCRIPT_FILENAME /scripts$fastcgi_script_name;

fastcgi_param SCRIPT_FILENAME /opt/app/code/$fastcgi_script_name;

include fastcgi_params;

}

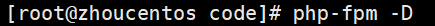

启动php-fpm:php-fpm -D

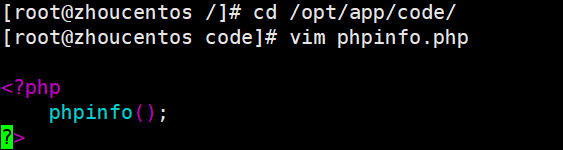

去/opt/app/code/下写一个测试页面phpinfo,php

检查语法,并重载

nginx -tc /etc/nginx/nginx.conf

nginx -s reload -c /etc/nginx/nginx.conf

访问phpinfo

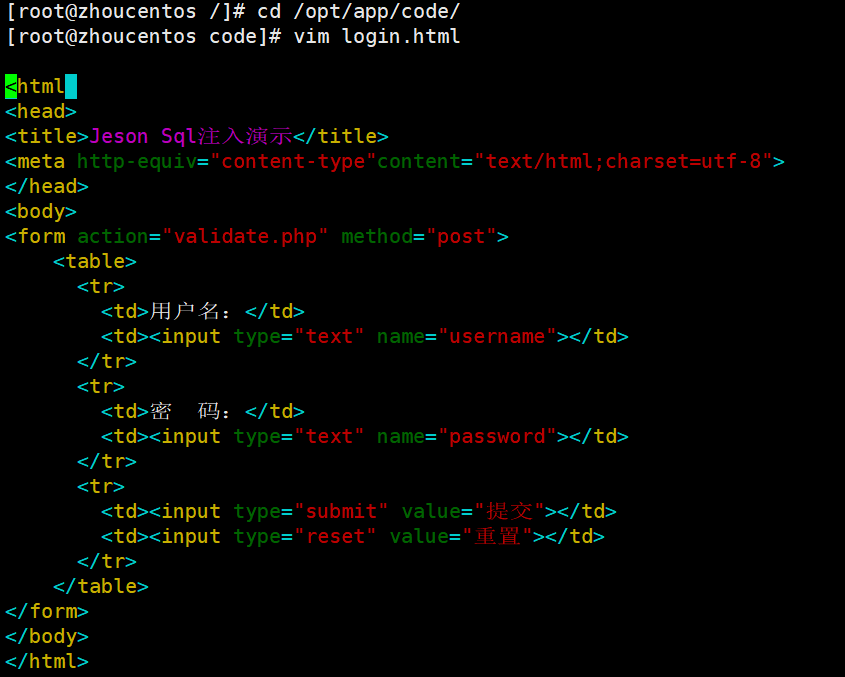

接下来就准备一个html代码:login.html

<html>

<head>

<title>Jeson Sql注入演示</title>

<meta http-equiv="content-type"content="text/html;charset=utf-8">

</head>

<body>

<form action="validate.php" method="post">

<table>

<tr>

<td>用户名:</td>

<td><input type="text" name="username"></td>

</tr>

<td>密 码:</td>

<td><input type="text" name="password"></td>

</tr>

<tr>

<td><input type="submit" value="提交"></td>

<td><input type="reset" value="重置"></td>

</tr>

</table>

</form>

</body>

</html>

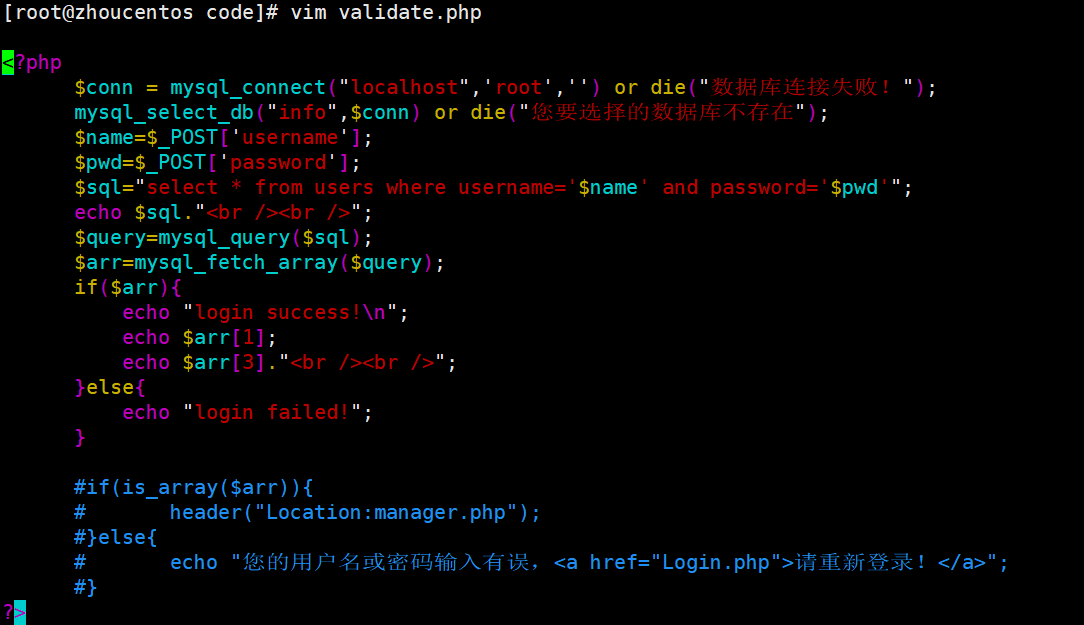

准备一个php文件validate.php

<?php

$conn = mysql_connect("localhost",'root','') or die("数据库连接失败!");

mysql_select_db("info",$conn) or die("您要选择的数据库不存在");

$name=$_POST['username'];

$pwd=$_POST['password'];

$sql="select * from users where username='$name' and password='$pwd'";

echo $sql."<br /><br />";

$query=mysql_query($sql);

$arr=mysql_fetch_array($query);

if($arr){

echo "login success!\n";

echo $arr[1];

echo $arr[3]."<br /><br />";

}else{

echo "login failed!";

}

#if(is_array($arr)){

# header("Location:manager.php");

#}else{

# echo "您的用户名或密码输入有误,<a href="Login.php">请重新登录!</a>";

#}

?>

检查配置语法并重载

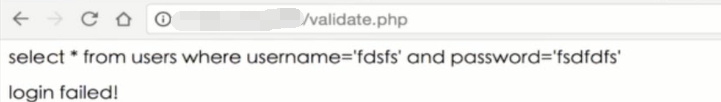

访问login,随便输入一组错误的用户名密码,登录失败

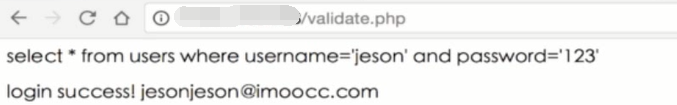

输入正确的用户名密码,登录成功

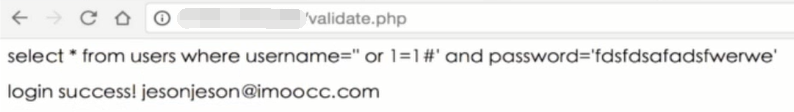

接下来进行SQL注入

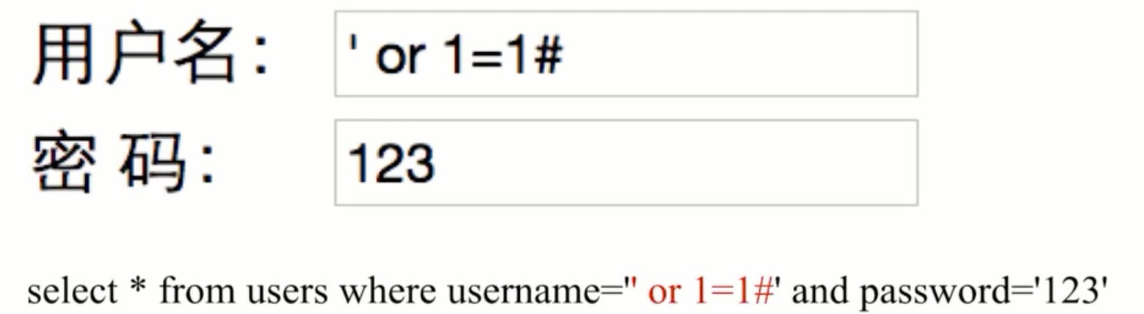

用户名输入:' or 1=1# 密码随便填,提交

登录成功

防SQL注入,后端代码可以做,nginx+Lua也可以做

Nginx详解二十七:Nginx架构篇之安全篇的更多相关文章

- Nginx详解二:Nginx基础篇之Nginx的优点

Nginx是一个开源且高性能.可靠的HTTP中间件.代理服务 常见的HTTP服务: HTTPD--Apache基金会 IIIS--微软 GWS--Google(不对外开放) Nginx优势: 一.IO ...

- Nginx详解二十六:Nginx架构篇之性能优化

一.性能优化考虑点 1.当前系统结构瓶颈 通过压力测试观察指标.日志检测.性能分析 2.了解业务模式 接口业务类型.系统层次化结构 3.性能与安全 二.ab接口压力测试工具 1.安装:yum -y i ...

- Nginx详解二十八:Nginx架构篇Nginx+Lua的安全waf防火墙

Nginx+Lua的安全waf防火墙 看一下别人写好的:https://github.com/loveshell/ngx_lua_waf 先安装git:yum -y install git 在/opt ...

- Nginx详解二十五:Nginx架构篇之Nginx常见的问题

Nginx常见的问题 1.相同server_name多个虚拟主机优先级访问,是按读取文件的优先级来排序 在/opt/app/下准备3个code文件夹,下面放入3个html文件,里面的内容分别是code ...

- Nginx详解二十三:Nginx深度学习篇之Nginx+Lua开发环境搭建

Nginx+Lua开发环境 1.下载LuaJIT解释器wget http://luajit.org/download/LuaJIT-2.0.2.tar.gztar -zxvf LuaJIT-2.0.2 ...

- Nginx详解二十:Nginx深度学习篇之HTTPS的原理和作用、配置及优化

一.HTTPS原理和作用: 1.为什么需要HTTPS?原因:HTTP不安全1.传输数据被中间人盗用.信息泄露2.数据内容劫持.篡改 2.HTTPS协议的实现对传输内容进行加密以及身份验证 对称加密:加 ...

- Nginx详解二十四:Nginx深度学习篇之灰度发布

实战场景 - 灰度发布 灰度发布的作用:按照一定的关系区别,分部分的代码进行上线,使代码的发布能平滑过渡上线实现方式: 1.用户的信息cookie等信息区别 2.根据用户的IP地址 安装memcach ...

- Nginx详解二十一:Nginx深度学习篇之配置苹果要求的openssl后台HTTPS服务

配置苹果要求的证书: 1.服务器所有的连接使用TLS1.2以上的版本(openssl 1.0.2) 2.HTTPS证书必须使用SHA256以上哈希算法签名 3.HTTPS证书必须使用RSA2048位或 ...

- Nginx详解九:Nginx基础篇之Nginx的访问控制

基于IP的访问控制:http_access_module 不允许指定网段的用户访问:配置语法:deny address | CIDR | unix: | all;默认状态:-配置方法:http.ser ...

随机推荐

- vue使用tips记录

用vue已经很久啦,这里记录一下一些我觉得比较实用的小tips:

- 新语法11. – LINQ

LINQ分组: IEnumerable<IGrouping< group dog by dog.Age; 遍历分组: foreach (IGrouping<int, Dog> ...

- centOS7 tomcat 开机自启 自启动设置

1.编写配置文件 // (1)修改tomcat.service vim /lib/systemd/system/tomcat.service // (2)复制以下代码,注意修改tomcat路径 [Un ...

- auto 和 decltype

一, auto 1, auto的作用 一般来说, 在把一个表达式或者函数的返回值赋给一个对象的时候, 我们必须要知道这个表达式的返回类型, 但是有的时候我们很难或者无法知道这个表达式或者函数的 ...

- python3+selenium入门10-表单切换

当元素在ifarm或farm中时,需要先进入到表单中,然后才能定位元素进行操作.直接对元素定位.会提示元素无法找到. <!DOCTYPE html> <html> <he ...

- 析构函数中的virtual是否必要?

我们经常听到建议要把构造函数不能为虚,析构函数最好为虚,这是为什么? 如下例子: // pvtable1.cpp : 定义控制台应用程序的入口点. #include "stdafx.h&qu ...

- 设计模式C++学习笔记之十七(Chain of Responsibility责任链模式)

17.1.解释 概念:使多个对象都有机会处理请求,从而避免请求的发送者和接收者之间的耦合关系.将这些对象连成一条链,并沿着这条链传递该请求,直到有一个对象处理它为止. main(),客户 IWom ...

- Redis学习之一 安装

一.简介 定义 Remote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统. Redis是一个开源的使用ANSI C ...

- Android-创建一个简单的用户接口-(补day2内容)

如果按照之前的布局设置,那么输入框和按钮组件的大小就会是刚好满足它们的内容的.如图1. 图1.输入框和按钮宽度设置为”wrap_content” 这样的设置是可以满足按钮的,但不能满足输入框的要求,因 ...

- 修改更新源sources.list,提高软件下载安装速度(2017.04.05)

1.切换到root用户(如果已经是root用户就直接看第二步) dnt@HackerKali:~$ su 密码: 2.用文本编辑器打开sources.list,手动添加下面的更新源 root@Hack ...