Https原理及证书管理

Https原理及证书管理

SSL(Secure Sockets Layer,安全套接层)/TLS(Transport Layer Security,传输层安全)保证了客户端web服务器的连接安全。客户端通过HTTPS连接使用web资源。为创建与客户端的安全连接,以加密格式发送/接受信息,Java提供了完善的安全体系API类库。

JCA(Java Cryptography Architecture,Java加密体系结构)

JCE(Java Cryptographic Extension,Java加密扩展包)

JSSE(Java Secured Socket Extension,Java安全套接字扩展包)

SSL连接要求web服务器持有数字证书,该证书使客户端信任该web应用的可靠性。需要发送加密信息的应用从CA(Certificate Authority,数字证书认证机构)申请数字证书。CA验证应用所有者的详细信息和其他身份信息,并签发数字证书。

在PKI(Public Key Infrastructure,公钥基础设施)体系中,数字证书由CA签发,它包括识别名(DN,Distinguished Name)/所有者名称/使用者(Subject),唯一识别证书的序列号,所有者公钥,签发日期,到期时间,CA识别名,签发机构(CA)的数字签名,签名的创建算法。CA签发的数字证书发布在CA的注册库中,这样认证用户就可以使用所有者的公钥。

一、HTTPS概念

1、简介

HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。这个系统的最初研发由网景公司进行,提供了身份验证与加密通讯方法,现在它被广泛用于万维网上安全敏感的通讯,例如交易支付方面。

2、HTTPS和HTTP的区别

a. https协议需要到ca申请证书,一般免费证书很少,需要交费。

b. http是超文本传输协议,信息是明文传输;https 则是具有安全性的ssl加密传输协议。

c. http和https使用的是完全不同的连接方式,用的端口也不一样,前者是80,后者是443。

d. http的连接很简单,是无状态的;HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,比http协议安全。

3、HTTPS的作用

它的主要作用可以分为两种:一种是建立一个信息安全通道,来保证数据传输的安全;另一种就是确认网站的真实性。

a.一般意义上的https,就是服务器有一个证书。主要目的是保证服务器就是他声称的服务器,这个跟第一点一样;服务端和客户端之间的所有通讯,都是加密的。

b.具体讲,是客户端产生一个对称的密钥,通过服务器的证书来交换密钥,即一般意义上的握手过程。

c. 接下来所有的信息往来就都是加密的。第三方即使截获,也没有任何意义,因为他没有密钥,当然篡改也就没有什么意义了。

d.少许对客户端有要求的情况下,会要求客户端也必须有一个证书。

这里客户端证书,其实就类似表示个人信息的时候,除了用户名/密码,还有一个CA 认证过的身份。因为个人证书一般来说是别人无法模拟的,所有这样能够更深的确认自己的身份。

二、SSL简介

1、简介

SSL (Secure Socket Layer)为Netscape所研发,用以保障在Internet上数据传输之安全,利用数据加密(Encryption)技术,可确保数据在网络上之传输过程中不会被截取及窃听。它已被广泛地用于Web浏览器与服务器之间的身份认证和加密数据传输。SSL协议位于TCP/IP协议与各种应用层协议之间,为数据通讯提供安全支持。

2、SSL提供的服务 www.2cto.com

a.认证用户和服务器,确保数据发送到正确的客户机和服务器

b.加密数据以防止数据中途被窃取

c.维护数据的完整性,确保数据在传输过程中不被改变。

3、SSL协议的握手过程

SSL 协议既用到了公钥加密技术又用到了对称加密技术,对称加密技术虽然比公钥加密技术的速度快,可是公钥加密技术提供了更好的身份认证技术。SSL 的握手协议非常有效的让客户和服务器之间完成相互之间的身份认证,其主要过程如下:

①客户端的浏览器向服务器传送客户端SSL协议的版本号,加密算法的种类,产生的随机数,以及其他服务器和客户端之间通讯所需要的各种信息。

②服务器向客户端传送SSL协议的版本号,加密算法的种类,随机数以及其他相关信息,同时服务器还将向客户端传送自己的证书。

③客户利用服务器传过来的信息验证服务器的合法性,服务器的合法性包括:证书是否过期,发行服务器证书的CA是否可靠,发行者证书的公钥能否正确解开服务器证书的“发行者的数字签名”,服务器证书上的域名是否和服务器的实际域名相匹配。如果合法性验证没有通过,通讯将断开;如果合法性验证通过,将继续进行第四步。

④用户端随机产生一个用于后面通讯的“对称密码”,然后用服务器的公钥(服务器的公钥从步骤②中的服务器的证书中获得)对其加密,然后传给服务器。

⑤服务器用私钥解密“对称密码”(此处的公钥和私钥是相互关联的,公钥加密的数据只能用私钥解密,私钥只在服务器端保留。详细请参看: http://zh.wikipedia.org/wiki/RSA算法),然后用其作为服务器和客户端的“通话密码”加解密通讯。同时在SSL通讯过程中还要完成数据通讯的完整性,防止数据通讯中的任何变化。

⑥客户端向服务器端发出信息,指明后面的数据通讯将使用的步骤⑤中的主密码为对称密钥,同时通知服务器客户端的握手过程结束。

⑦服务器向客户端发出信息,指明后面的数据通讯将使用的步骤⑤中的主密码为对称密钥,同时通知客户端服务器端的握手过程结束。

⑧SSL的握手部分结束,SSL安全通道的数据通讯开始,客户和服务器开始使用相同的对称密钥进行数据通讯,同时进行通讯完整性的检验。

三、配置服务器端证书

为了能实施SSL,一个web服务器对每个接受安全连接的外部接口(IP 地址)必须要有相应的证书(Certificate)。关于这个设计的理论是一个服务器必须提供某种合理的保证以证明这个服务器的主人就是你所认为的那个人。这个证书要陈述与这个网站相关联的公司,以及这个网站的所有者或系统管理员的一些基本联系信息。

这个证书由所有人以密码方式签字,其他人非常难伪造。对于进行电子商务(e-commerce)的网站,或其他身份认证至关重要的任何商业交易,认证书要向大家所熟知的认证权威(Certificate Authority (CA))如VeriSign或Thawte来购买。这样的证书可用电子技术证明属实。实际上,认证权威单位会担保它发出的认证书的真实性,如果你信任发出认证书的认证权威单位的话,你就可以相信这个认证书是有效的。

关于权威证书的申请,请参考:

http://www.cnblogs.com/mikespook/archive/2004/12/22/80591.aspx

在许多情况下,认证并不是真正使人担忧的事。系统管理员或许只想要保证被服务器传送和接收的数据是秘密的,不会被连接线上的偷窃者盗窃到。庆幸的是,Java提供相对简单的被称为keytool的命令行工具,可以简单地产生“自己签名”的证书。自己签名的证书只是用户产生的证书,没有正式在大家所熟知的认证权威那里注册过,因此不能确保它的真实性。但却能保证数据传输的安全性。

用Tomcat来配置SSL主要有下面这么两大步骤:

* 生成证书

* 配置Tomcat

1、生成证书

生成证书

(1)在命令行下执行:

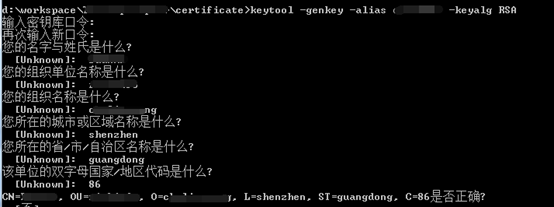

%Java_home%\bin\keytool -genkey -alias tomcat -keyalg RSA

在此命令中,keytool是JDK自带的产生证书的工具。把RSA运算法则作为主要安全运算法则,这保证了与其它服务器和组件的兼容性。

这个命令会在用户的家目录下产生一个叫做" .keystore " 的新文件。在执行后,你首先被要求出示keystore密码。Tomcat使用的默认密码是" changeit "(全都是小写字母),如果你愿意,你可以指定你自己的密码。你还需要在server.xml配置文件里指定自己的密码,这在以后会有描述。

(2)你会被要求出示关于这个认证书的一般性信息,如公司,联系人名称,等等。这些信息会显示给那些试图访问你程序里安全网页的用户,以确保这里提供的信息与他们期望的相对应。

(3)你会被要求出示密钥(key)密码,也就是这个认证书所特有的密码(与其它的储存在同一个keystore文件里的认证书不同)。你必须在这里使用与keystore密码相同的密码。(目前,keytool会提示你按ENTER键会自动帮你做这些)。

如果一切顺利,你现在就拥有了一个可以被你的服务器使用的有认证书的keystore文件。

再细说下创建流程:

(1)首先介绍下keytool工具,是要用keytool生成证书的,Keytool是一个Java数据证书的管理工具,Java中的 keytool.exe(位于JDK\bin目录下)可以用来创建数字证书,所有的数字证书是以一条一条(采用别名区别)的形式存入证书库的中,证书库中的一条证书包含该条证书的私钥,公钥和对应的数字证书的信息。证书库中的一条证书可以导出数字证书文件,数字证书文件只包括主体信息和对应的公钥。

(2).keystore文件

keytool将密钥(key)和证书(certificates)存在一个称为.keystore的文件中在keystore里,包含两种数据:

密钥实体(Key entity)——密钥(secret key)又或者是私钥和配对公钥(采用非对称加密)。

可信任的证书实体(trusted certificate entries)——只包含公钥。

(3)Alias(别名)

每个keystore都关联这一个独一无二的alias,这个alias通常不区分大小写。

(4)keystore的存储位置

在没有制定生成位置的情况下,keystore会存在于用户的系统默认目录,如:对于window xp系统,会生成在系统的C:\Documents and Settings\UserName\,文件名为“.keystore”。

keystore的生成

keytool -genkey -alias tomcat -keyalg RSA -keystore d:\mykeystore -dname "CN=localhost, OU=localhost, O=localhost, L=SH, ST=SH, C=CN" -keypass changeit -storepass -validity 180

参数说明:

* -genkey表示要创建一个新的密钥

* -dname表示密钥的Distinguished Names,

CN=commonName

OU=organizationUnit

O=organizationName

L=localityName

S=stateName

C=country

Distinguished Names表明了密钥的发行者身份

* -keyalg使用加密的算法,这里是RSA

* -alias密钥的别名

* -keypass私有密钥的密码,这里设置为changeit

* -keystore 密钥保存在D:盘目录下的mykeystore文件中

* -storepass 存取密码,这里设置为changeit,这个密码提供系统从mykeystore文件中将信息取出

* -validity该密钥的有效期为 180天 (默认为90天)

2、配置Tomcat

第二个大步骤是把secure socket配置在$CATALINA_HOME/conf/server.xml文件里。$CATALINA_HOME代表安装Tomcat的目录。一个例子是SSL连接器的元素被包括在和Tomcat一起安装的缺省server.xml文件里。它看起来象是这样:

$CATALINA_HOME/conf/server.xml

< -- Define a SSL Coyote HTTP/1.1 Connector on port 8443 -->

< !--

<Connector port="8443" minProcessors="5" maxProcessors="75" enableLookups="true" disableUploadTimeout="true"

acceptCount="100" debug="0" scheme="https" secure="true" clientAuth="false" sslProtocol="TLS"/>

-->

Connector元素本身,其默认形式是被注释掉的(commented out),所以需要把它周围的注释标志删除掉。然后,可以根据需要客户化(自己设置)特定的属性。一般需要增加一下keystoreFile和keystorePass两个属性,指定你存放证书的路径(如:keystoreFile="C:/.keystore")和刚才设置的密码(如:keystorePass="123456")。关于其它各种选项的详细信息,可查阅Server Configuration Reference。

在完成这些配置更改后,必须象重新启动Tomcat,然后你就可以通过SSL访问Tomcat支持的任何web应用程序。只不过指令需要像下面这样: https://localhost:8443

3、Keytool命令小结

(1)产生一个密钥对

keytool -genkey -alias mykeypair -keypass mykeypairpwd

过程如下:

liqingfeng@liqingfeng:~/WORK_APP/keytooltest$ keytool -genkey -alias mykeypair -keypass mykeypairpwd

输入keystore密码:123456

您的名字与姓氏是什么?

[Unknown]:fingki

您的组织单位名称是什么?

[Unknown]:server

您的组织名称是什么?

[Unknown]:server

您所在的城市或区域名称是什么?

[Unknown]:bj

您所在的州或省份名称是什么?

[Unknown]:bj

该单位的两字母国家代码是什么

[Unknown]:CN

CN=fingki, OU=server, O=server, L=bj, ST=bj, C=CN 正确吗?

[否]:y

liqingfeng@liqingfeng:~/WORK_APP/keytooltest$

这样将产生一个keypair,同时产生一个keystore。默认名是.keystore,存放到user-home目录。

(2)产生一个密钥对,存放在指定的keystore中(加上-keystore参数)

keytool -genkey -alias mykeypair -keypass mykeypairpwd -keystore mykeystore

过程与(1)中相同。执行完后,在当前目录下产生一个名为mykeystore的keystore,里面有一个别名为mykeypair的keypair。

(3)生成一个自签名的证书(加上-dname参数)

keytool -genkey -dname "CN=fingki,OU=server,O=server,L=bj,ST=bj,C=CN" -alias myCA -keyalg RSA -keysize 1024 -keystore myCALib -keypass 654321 -storepass 123456 -validity 3650

这条命令将生成一个别名为myCA的自签名证书,证书的keypair的密码为654321,证书中实体信息为 "CN=fingki,OU=server,O=server,L=bj,ST=bj,C=CN",存储在名为myCALib的keystore中(如果 没有将自动生成一个),这个keystore的密码为123456,密钥对产生的算法指定为RSA,有效期为10年。

(4)keystore文件产生

当使用-genkey 或-import或-identitydb命令添加数据到一个keystore,而当这个keystore不存在时,产生一个keystore。默认名是.keystore,存放到user-home目录。当用-keystore指定时,将产生指定的keystore。

(5)检查一个keystore中的内容

keytool -list -v -alias mykeypair -keystore mykeystore

参数:

-v指明要列出详细信息

-alias指明列出指定的别名为mykeypair的keypair信息(不指定则列出所有)

-keystore指明要列出名字为mykeystore的keystore中的信息

过程如下:

liqingfeng@liqingfeng:~/WORK_APP/keytooltest$ keytool -list -v -keystore mykeystore

输入keystore密码: 123456

Keystore 类型: jks

Keystore 提供者: SUN

您的 keystore 包含 1 输入

别名名称: mykeypair

创建日期: 2008-4-16

输入类型:KeyEntry

认证链长度: 1

认证 [1]:

Owner: CN=fingki, OU=server, O=server, L=bj, ST=bj, C=CN

发照者: CN=fingki, OU=server, O=server, L=bj, ST=bj, C=CN

序号: 48058c3c

有效期间: Wed Apr 16 13:18:52 GMT+08:00 2008 至: Tue Jul 15 13:18:52 GMT+08:00 2008

认证指纹:

MD5: FD:C3:97:DC:84:A0:D8:B2:08:6F:26:7F:31:33:C3:05

SHA1: A3:21:6F:C6:FB:5F:F5:2D:03:DA:71:8C:D3:67:9D:1C:E1:27:A5:11

*******************************************

*******************************************

liqingfeng@liqingfeng:~/WORK_APP/keytooltest$

(6)删除密钥库中的证书条目

keytool -delete -alias myCA -keystore myCALib

(7)将证书导出到证书文件(需要storepass)

keytool -export -alias myCA -file myCA.cer -keystore myCALib -storepass 123456 -rfc

使用该命令从名为myCALib的keystore中,把别名为myCA的证书导出到证书文件myCA.cer中。(其中-storepass指定keystore的密码,-rfc指定以可查看编码的方式输出,可省略)。

(8)通过证书文件查看证书信息

keytool -printcert -file myCA.cer

(9)把一个证书文件导入到指定的密钥库

keytool -import -alias myCA -file myCA.cer -keystore truststore>

如果没有名为truststore的keystore,将自动创建,将会提示输入keystore的密码。

(10)将[keystore]导入java信任证书库

keytool -import -trustcacerts -alias tomcat_pso -file [keystore] -keypass changeit -keystore "%JAVA_HOME%/jre/lib/security/cacerts"

注:%JAVA_HOME%/jre/lib/security/cacerts为java自带的证书库,默认密码为changeit

keytool -list -v -keystore c:/jdk15/jre/lib/security/cacerts (列出信任库中已经存在的证书)

keytool -delete -trustcacerts -alias tomcat -keystore c:/jdk15/jre/lib/security/cacerts -storepass changeit(删除某一个证书)

(11)更改密钥库的密码(修改storepass,即keystore文件的密码)

keytool -storepasswd -new 123456 -storepass 789012 -keystore truststore

其中-storepass指定原密码,-new指定新密码。

(12)更改密钥库中证书条目的密码(修改keypass,即keystore文件中某个证书的密码)

Keytool -keypasswd -alias myCA -keypass 654321 -new newpass -storepass 123456 -keystore myCALib

四、客户端代码实现

1、HttpsURLConnection

在Java中要访问Https链接时,会用到一个关键类HttpsURLConnection;参见如下实现代码:

// 创建URL对象

URL myURL = new URL("https://www.sun.com");

// 创建HttpsURLConnection对象,并设置其SSLSocketFactory对象

HttpsURLConnection httpsConn = (HttpsURLConnection) myURL.openConnection();

// 取得该连接的输入流,以读取响应内容

InputStreamReader insr = new InputStreamReader(httpsConn.getInputStream());

// 读取服务器的响应内容并显示

int respInt = insr.read();

while (respInt != -1) {

System.out.print((char) respInt);

respInt = insr.read();

}

在取得connection的时候和正常浏览器访问一样,仍然会验证服务端的证书是否被信任(权威机构发行或者被权威机构签名);如果服务端证书不被信任,则默认的实现就会有问题,一般来说,用SunJSSE会抛如下异常信息:

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building

failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested targe

上面提到SunJSSE,JSSE(Java Secure Socket Extension)是实现Internet安全通信的一系列包的集合。它是一个SSL和TLS的纯Java实现,可以透明地提供数据加密、服务器认证、信息完整性等功能,可以使我们像使用普通的套接字一样使用JSSE建立的安全套接字。JSSE是一个开放的标准,不只是Sun公司才能实现一个SunJSSE,事实上其他公司有自己实现的JSSE,然后通过JCA就可以在JVM中使用。

关于JSSE的详细信息参考官网Reference:

http://java.sun.com/j2se/1.5.0/docs/guide/security/jsse/JSSERefGuide.html;

以及Java Security Guide:

http://java.sun.com/j2se/1.5.0/docs/guide/security/;

2、证书信任管理器类

在深入了解JSSE之前,需要了解一个有关Java安全的概念:客户端的TrustStore文件。客户端的TrustStore文件中保存着被客户端所信任的服务器的证书信息。客户端在进行SSL连接时,JSSE将根据这个文件中的证书决定是否信任服务器端的证书。在SunJSSE中,有一个信任管理器类负责决定是否信任远端的证书,这个类有如下的处理规则:

(1)若系统属性javax.net.sll.trustStore指定了TrustStore文件,那么信任管理器就去jre安装路径下的lib/security/目录中寻找并使用这个文件来检查证书。

(2)若该系统属性没有指定TrustStore文件,它就会去jre安装路径下寻找默认的TrustStore文件,这个文件的相对路径为:lib/security/jssecacerts。

(3)若jssecacerts不存在,但是cacerts存在(它随J2SDK一起发行,含有数量有限的可信任的基本证书),那么这个默认的TrustStore文件就是lib/security/cacerts。

那遇到这种情况,怎么处理呢?有以下两种方案:

(1)按照以上信任管理器的规则,将服务端的公钥导入到jssecacerts,或者是在系统属性中设置要加载的trustStore文件的路径;证书导入可以用如下命令:keytool -import -file src_cer_file –keystore dest_cer_store;至于证书可以通过浏览器导出获得;

(2)、实现自己的证书信任管理器类,比如MyX509TrustManager,该类必须实现X509TrustManager接口中的三个method;然后在HttpsURLConnection中加载自定义的类,可以参见如下两个代码片段,其一为自定义证书信任管理器,其二为connect时的代码:

代码片段一:

package test;

import java.io.FileInputStream;

import java.security.KeyStore;

import java.security.cert.CertificateException;

import java.security.cert.X509Certificate;

import javax.net.ssl.TrustManager;

import javax.net.ssl.TrustManagerFactory;

import javax.net.ssl.X509TrustManager;

public class MyX509TrustManager implements X509TrustManager {

/*

* The default X509TrustManager returned by SunX509. We'll delegate

* decisions to it, and fall back to the logic in this class if the

* default X509TrustManager doesn't trust it.

*/

X509TrustManager sunJSSEX509TrustManager;

MyX509TrustManager() throws Exception {

// create a "default" JSSE X509TrustManager.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"),

"passphrase".toCharArray());

TrustManagerFactory tmf =

TrustManagerFactory.getInstance("SunX509", "SunJSSE");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Iterate over the returned trustmanagers, look

* for an instance of X509TrustManager. If found,

* use that as our "default" trust manager.

*/

for (int i = 0; i < tms.length; i++) {

if (tms[i] instanceof X509TrustManager) {

sunJSSEX509TrustManager = (X509TrustManager) tms[i];

return;

}

}

/*

* Find some other way to initialize, or else we have to fail the

* constructor.

*/

throw new Exception("Couldn't initialize");

}

/*

* Delegate to the default trust manager.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

sunJSSEX509TrustManager.checkClientTrusted(chain, authType);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

/*

* Delegate to the default trust manager.

*/

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

sunJSSEX509TrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException excep) {

/*

* Possibly pop up a dialog box asking whether to trust the

* cert chain.

*/

}

}

/*

* Merely pass this through.

*/

public X509Certificate[] getAcceptedIssuers() {

return sunJSSEX509TrustManager.getAcceptedIssuers();

}

}

代码片段二:

// 创建SSLContext对象,并使用我们指定的信任管理器初始化

TrustManager[] tm = { new MyX509TrustManager() };

SSLContext sslContext = SSLContext.getInstance("SSL", "SunJSSE");

sslContext.init(null, tm, new java.security.SecureRandom());

// 从上述SSLContext对象中得到SSLSocketFactory对象

SSLSocketFactory ssf = sslContext.getSocketFactory();

// 创建URL对象

URL myURL = new URL("https://ebanks.gdb.com.cn/sperbank/perbankLogin.jsp");

// 创建HttpsURLConnection对象,并设置其SSLSocketFactory对象

HttpsURLConnection httpsConn = (HttpsURLConnection) myURL.openConnection();

httpsConn.setSSLSocketFactory(ssf);

// 取得该连接的输入流,以读取响应内容

InputStreamReader insr = new InputStreamReader(httpsConn.getInputStream());

// 读取服务器的响应内容并显示

int respInt = insr.read();

while (respInt != -1) {

System.out.print((char) respInt);

respInt = insr.read();

}

对于以上两种实现方式,各有各的优点,第一种方式不会破坏JSSE的安全性,但是要手工导入证书,如果服务器很多,那每台服务器的JRE都必须做相同的操作;第二种方式灵活性更高,但是要小心实现,否则可能会留下安全隐患。

转自:[1]java ssl https 连接详解 生成证书

Https原理及证书管理的更多相关文章

- HTTPS 原理解析

一 前言 在说HTTPS之前先说说什么是HTTP,HTTP就是我们平时浏览网页时候使用的一种协议.HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全.为了保证 ...

- https原理与实践

HTTPS 原理与证书实践 分类: Web应用 1.1 网络安全知识 1.1.1 网结安全出现背景 网络就是实现不同主机之间的通讯,网络出现之初利用TCP/IP协议簇的相关协议概念,已经满足了 ...

- [转]HTTPS那些事(一)HTTPS原理

[转]HTTPS那些事(一)HTTPS原理 http://www.guokr.com/post/114121/ 楔子谣言粉碎机前些日子发布的<用公共WiFi上网会危害银行账户安全吗?>, ...

- HTTPS 原理浅析及其在 Android 中的使用

作者:曹丰斌 本文首先分析HTTP协议在安全性上的不足,进而阐述HTTPS实现安全通信的关键技术点和原理.然后通过抓包分析HTTPS协议的握手以及通信过程.最后总结一下自己在开发过程中遇到的HTT ...

- https原理及其中所包含的对称加密、非对称加密、数字证书、数字签名

声明:本文章已授权公众号Hollis转载,如需转载请标明转载自https://www.cnblogs.com/wutianqi/p/10654245.html(安静的boy) 一.为什么要使用http ...

- Tengine HTTPS原理解析、实践与调试【转】

本文邀请阿里云CDN HTTPS技术专家金九,分享Tengine的一些HTTPS实践经验.内容主要有四个方面:HTTPS趋势.HTTPS基础.HTTPS实践.HTTPS调试. 一.HTTPS趋势 这一 ...

- [转帖]HTTPS系列干货(一):HTTPS 原理详解

HTTPS系列干货(一):HTTPS 原理详解 https://tech.upyun.com/article/192/HTTPS%E7%B3%BB%E5%88%97%E5%B9%B2%E8%B4%A7 ...

- HTTPS原理解析-转

这篇文章关于Https的讲解真的是太透彻了,转过来备忘. 来源:腾讯bugly 另附两个SSL/TLS的交互详解:一.二 基于此文章的学习总结:下一篇文章 1.HTTPS 基础 HTTPS(Secur ...

- OpenSSL和https原理

https原理: 浏览器请求服务端的公钥证书,server将注冊的证书发送给client. client向办法机构验证证书的合法性,证书 包含公钥,server网址及一些信息. 验证完成,client ...

随机推荐

- 手撸markdown web server

先上效果图 在线预览 powered by kingreatwill/mdserve. markdown项目:https://github.com/kingreatwill/open 目的 经常写笔记 ...

- Linux&C ——信号以及信号处理

linux信号的简单介绍 信号的捕捉和处理 信号处理函数的返回 信号的发送 信号的屏蔽 一:linux信号的简单介绍. 信号提供给我们一种异步处理事件的方法,由于进程之间彼此的地址空间是独立的,所以进 ...

- robot_framewok自动化测试--(5)Screenshot 库

Screenshot 库 Scrennshot 同样为 Robot Framework 标准类库,我们只将它提供的其它中一个关键字"TakeScreenshot",它用于截取到当前 ...

- springmvc学习笔记(全)

SpringMVC简介 什么是MVC MVC是一种软件架构的思想,将软件按照模型.视图.控制器来划分 M: Model:模型层,指工程中的JavaBean,作用是处理数据.JavaBean分为两类: ...

- 说透 Docker:虚拟化

本章内容将讲解 Docker 虚拟化.虚拟化本质.namespace.cgroups. Docker 虚拟化 关于Docker 本小节将介绍 Docker 虚拟化的一些特点. Docker 是一个开放 ...

- [bzoj4777]Switch Grass

结论:最短路径一定是单独的一条边且在最小生成树上,可以用反证法证明.那么求出最小生成树,对于每一个点建立一棵权值线段树,再对每一个权值线段树上的叶子节点开一个multiset,维护所有儿子中该种颜色的 ...

- 【TcaplusDB知识库】如何部署TcaplusDB Local 版

[TcaplusDB知识库]部署TcaplusDB Local 版的准备操作 1. 版本介绍 TcaplusDB Local版,是为用户提供的一个满足本地开发调试的版本(基于Docker部署的可下载版 ...

- bootstrap导入报错

- ThinkPad笔记本外放没声音解决办法(不是驱动的原因)

本人的本子是T480,自从装完Ubuntu系统之后W10系统就没有外放声音了,卸载Ubuntu之后还是没有声音,重装声卡驱动.重装系统之后依然无效. 我的解决办法是升级主板Bois,具体如下: 进入官 ...

- JdbcTemplate 、Mybatis、ORM 、Druid 、HikariCP 、Hibernate是什么?它们有什么关系?

JdbcTemplate .Mybatis.ORM .Druid .HikariCP .Hibernate是什么?它们有什么关系? 学完Spring和SpringMVC之后,就急于求成的开始学习起Sp ...