CTFHub-easy_search

easy_search

玩了好些天,今天做道题找找状态,明天开始肝了

打开是一个登录框

用amdin/admin尝试了一下,提示登陆失败

这里肯定不会是暴力破解,我猜是sql注入,试了万能密码or 1=1和md5对比username=union select admin,xxxx(pass的md5) from xxx&password=pass,都不行

所以想到去找一下源码,先去看了robots.txt,404 又试了index.php的常见备份文件后缀,发现/index.php.swp可以访问,拿到源码

审计一下源码(嗯,不是sql注入

<?php

ob_start();

function get_hash(){

$chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-';

$random = $chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)];//Random 5 times

$content = uniqid().$random;

return sha1($content);

}

header("Content-Type: text/html;charset=utf-8");

***

if(isset($_POST['username']) and $_POST['username'] != '' )

{

$admin = '6d0bc1';

if ( $admin == substr(md5($_POST['password']),0,6)) {

echo "<script>alert('[+] Welcome to manage system')</script>";

$file_shtml = "public/".get_hash().".shtml";

$shtml = fopen($file_shtml, "w") or die("Unable to open file!");

$text = '

***

***

<h1>Hello,'.$_POST['username'].'</h1>

***

***';

fwrite($shtml,$text);

fclose($shtml);

***

echo "[!] Header error ...";

} else {

echo "<script>alert('[!] Failed')</script>";

}else

{

***

}

***

?>

- 11行:username不为空,

- 14行:password的md5值的前6位等于6d0bc1,这里用python脚本跑(按六位数字跑就可以,我得到的是

2020666 - 21行:username的值会被写入shtml文件,以前没有见过shtml文件,去搜了一下:

包含有服务器命令的文本,会在发送给浏览器之前,自动读取执行(百度百科),emmmm,那么就把命令写到username里,注入到shtml文件,然后再访问文件(文件名是四位随机字符的sha1值,这没法爆破哇,,,后边再看这个,先做着)

先过md5

然后什么都没有了???

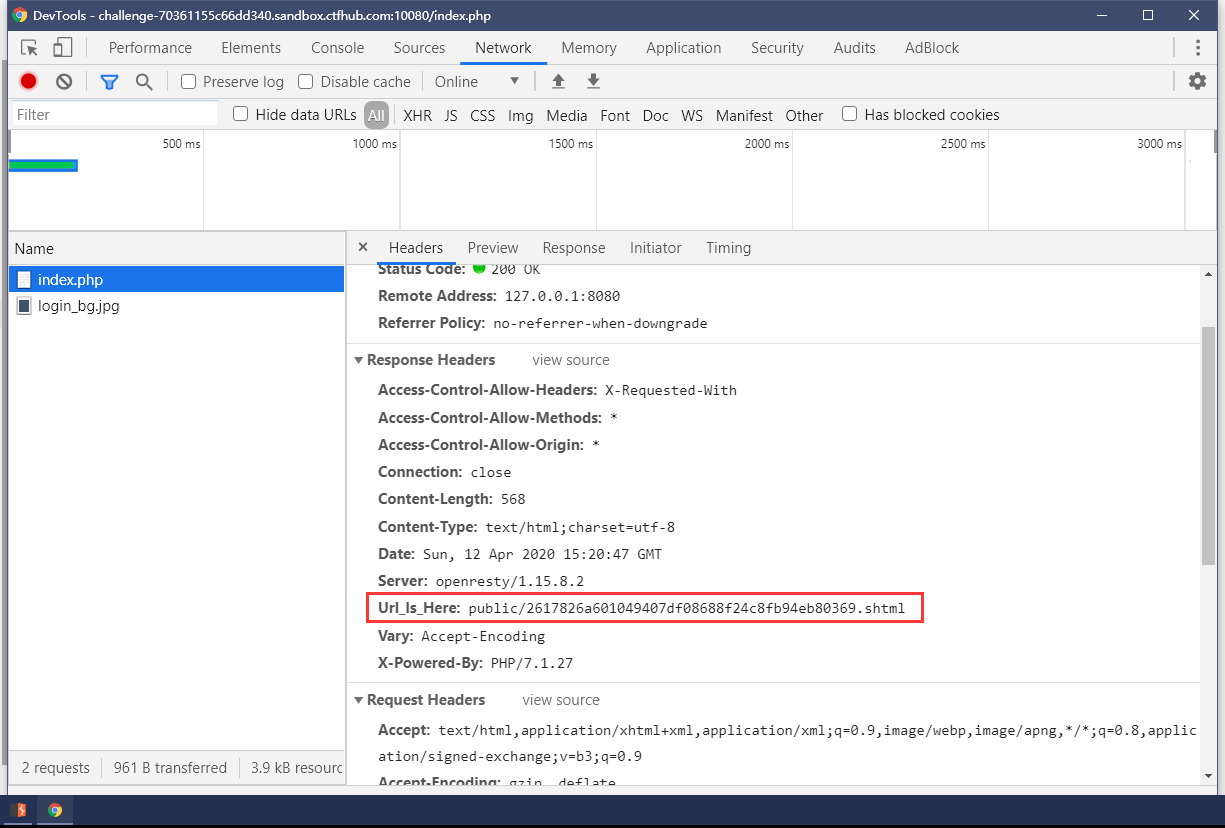

看了下数据包,有一个隐藏的url

直接访问,发现里面是username,时间和ip

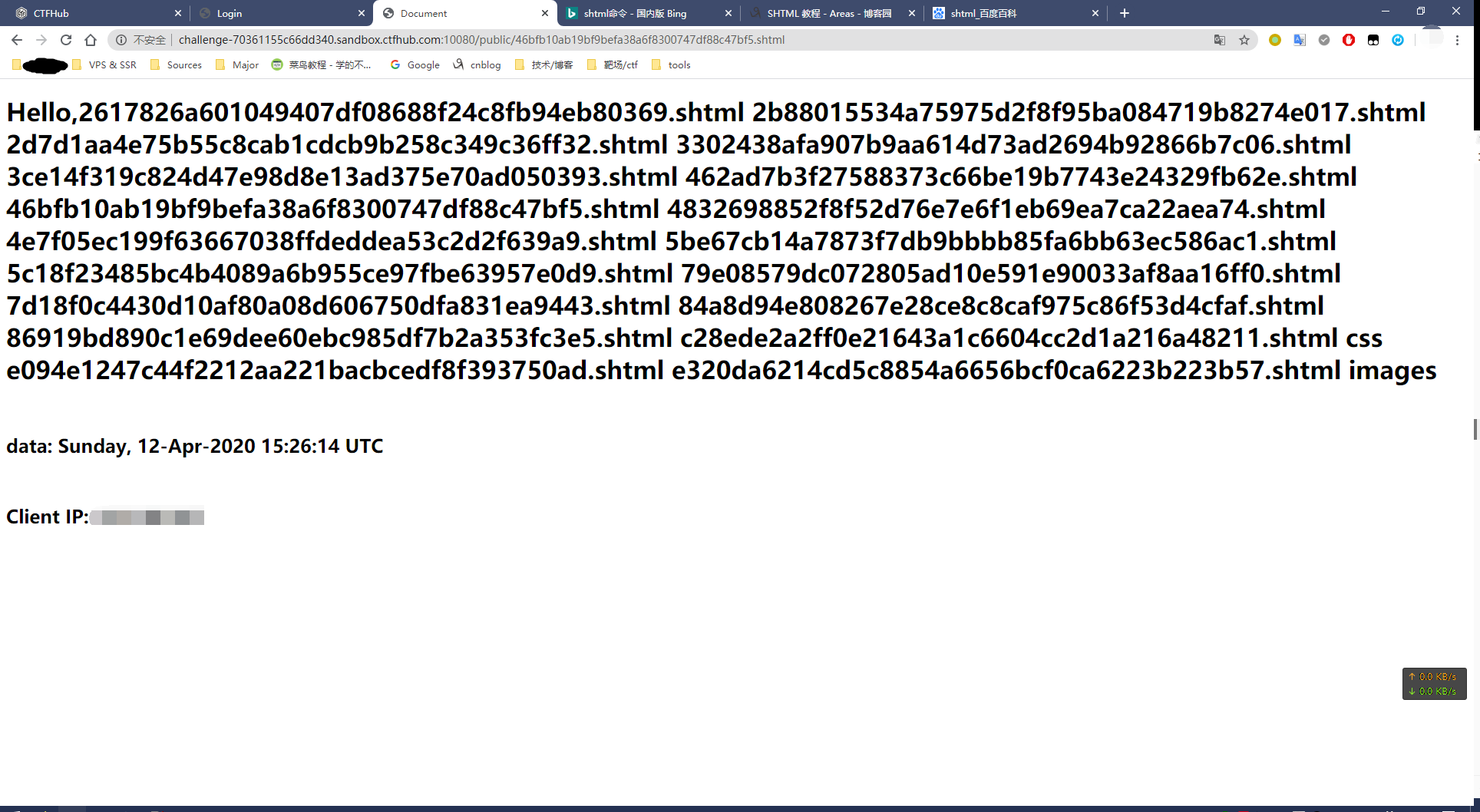

在百科里面有shtml的cmd调用方法

<!--#exec cmd=""-->

先试试ls

可以正常调用,剩下的就是挨着找了

查看其他目录下的文件可以用 ls /目录 也可以 cd xx && ls(&&需要编码为%26

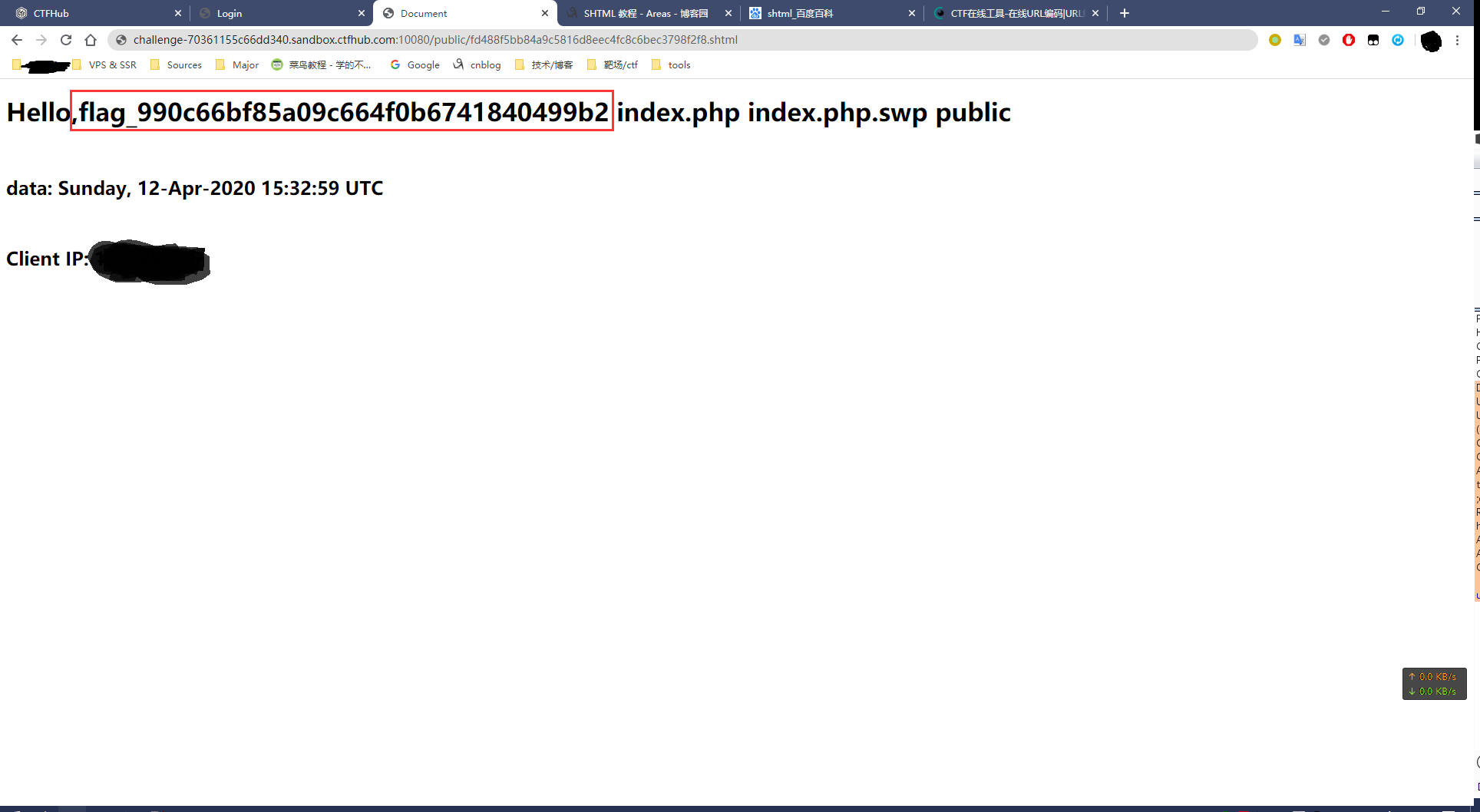

找到了flag位置,在public/../flag_xxxxx

直接访问就能拿到flag

CTFHub-easy_search的更多相关文章

- [ctfhub]SQL注入

今天在ctfhub整理了几个sql注入的解题过程,还算是比较详细的. 知识点都是比较常见的:每个题大致涉及的知识点用一张表格解释 !注:下方的 information_schema.xxxxxxxxx ...

- CTFHub web技能树之RCE初步 命令注入+过滤cat

在一个大佬的突然丢了个题过来,于是去玩了玩rce的两道题 大佬的博客跳转链接在此->>>大佬召唤机 叫 命令注入 一上来就是源码出现,上面有个ping的地方 <?php $re ...

- 【CTFHUB】Web技能树

Web HTTP协议 请求方式

- ctfhub 报错注入

payload 1 Union select count(*),concat((查询语句),0x26,floor(rand(0)*2))x from information_schema.colu ...

- ctfhub sql注入 整数型注入

整数型注入 手工注入 1.查看是否存在sql注入,及sql注入类型 2.确定列数 3.确定注入点,以及数据库版本,数据库名称 4.查表名 5.查字段名以及flag值 获得flag值 sqlmap做法 ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- CTFHub Web题学习笔记(Web前置技能+信息泄露题解writeup)

今天CTFHub正式上线了,https://www.ctfhub.com/#/index,之前有看到这个平台,不过没在上面做题,技能树还是很新颖的,不足的是有的方向的题目还没有题目,CTF比赛时间显示 ...

- CTFHub - Misc(流量分析)

数据库类流量: MySQL流量: 1.下载附件,是一个.pcap文件,用wireshark分析, 2.搜索ctfhub字段,即可得到flag, flag: ctfhub{mysql_is_S0_E4s ...

- CTFHub - Web(六)

命令注入: 1.进入页面,测试127.0.0.1, 关键代码: <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip'] ...

- CTFHub - Web(五)

eval执行: 1.进入网页,显示源码, <?php if (isset($_REQUEST['cmd'])) { eval($_REQUEST["cmd"]); } els ...

随机推荐

- SQL 性能起飞了!

直接上干货 对查询进行优化,应尽量避免全表扫描,首先应考虑在 where 及order by涉及的列上建立索引. 应尽量避免在 where 子句中对字段进行 null 值判断,创建表时NULL是默认值 ...

- This is my first blog----文件操作基本流程

一,文件操作基本流程. 计算机系统分为: 计算机硬件, 操作系统, 应用程序三部分 我们用python或其他语言编写的应用程序若想要把数据永久保存下来,必须要保存于硬盘中,这就涉及到应用程序要操作硬件 ...

- 使用代码生成工具快速开发ABP框架项目

在一般系统开发中,我们一般要借助于高度定制化的代码生成工具,用于统一代码风,节省开发时间,提高开发效率.不同的项目,它的项目不同分层的基类定义不同,我们需要在框架基类的基础上扩展我们的业务类代码,尽量 ...

- classLoader动态加载技术

//加载器,apkPath为包含dex文件的.apk或jar路径,dexPath是优化后的dex文件路径,第三个表示libraryPath表示Native库的路径,最后是父类加载器 DexClassL ...

- 十分钟学会Scratch图形化编程

一.概要 Scratch是麻省理工学院开发的供儿童或者初学者学习编程的开发平台.其通过点击并拖拽的方式,完成编程,可以使儿童或者成人编程初学者学习编程基础概念等.Scratch是一款积木式图形编程软件 ...

- SynchronousQueue核心源码分析

一.SynchronousQueue的介绍 SynchronousQueue是一个不存储元素的阻塞队列.每一个put操作必须等待一个take操作,否则不能继续添加元素.SynchronousQueue ...

- java例题_18 乒乓球比赛(对手问题)

1 /*18 [程序 18 乒乓球赛] 2 题目:两个乒乓球队进行比赛,各出三人.甲队为 a,b,c 三人,乙队为 x,y,z 三人.已抽签决定比赛名单. 3 有人向队员打听比赛的名单.a说他不和 x ...

- java 基础知识储备

初始JAVA JAVA 帝国的诞生 1972年C诞生 贴近硬件,运行极快,效率极高. 操作系统,编译器,数据库,网络系统等 指针和内存管理 1982年C++诞生 面向对象 兼容C 图形领域.游戏等 纵 ...

- 面向前端开发人员的VSCode自动化插件

转载请注明出处:葡萄城官网,葡萄城为开发者提供专业的开发工具.解决方案和服务,赋能开发者. 原文参考:https://blog.bitsrc.io/vscode-automations-for-fro ...

- 痞子衡嵌入式:关于恩智浦入驻B站的一些思考

故事起源于这周五的一封公司邮件,标题是"恩智浦B站首支原创视频播放量破万",公司Marcom部门特地群发了这个邮件给全体员工,并鼓励大家积极DIY工作相关的有趣视频,为公司这个萌新 ...