脱壳——修复加密IAT

脱壳——修复加密IAT

对两个练手程序进行脱壳修复加密IAT(其实是一个程序,只是用了几种不同的加壳方式)

第一个程序

Aspack.exe

下载链接:https://download.csdn.net/download/weixin_43916597/18372920

分析程序信息

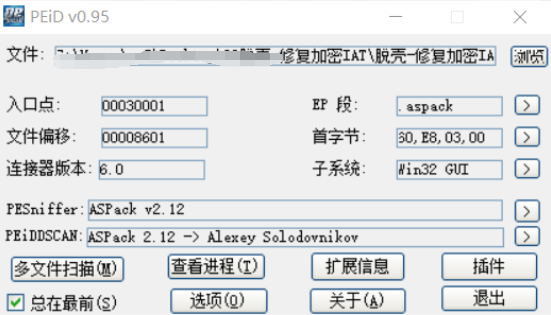

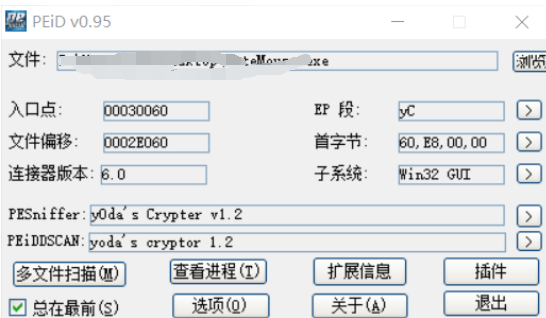

首先先查看这个程序的信息,使用PEiD查看该exe程序

这里可以看出:编译器版本:vc6.0,壳的名称:ASPack

调用OD调试程序

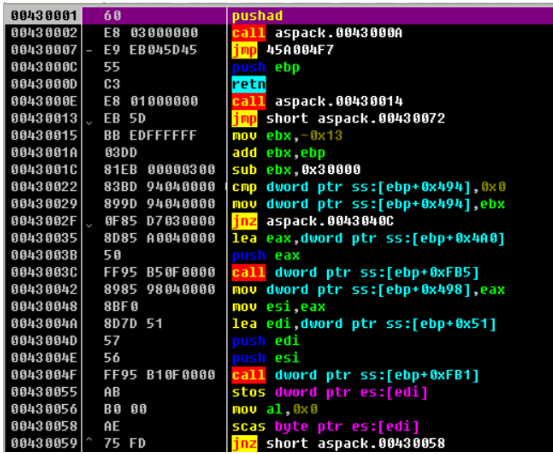

很清晰的看得到程序最开始的OEP是pushad

自然而然就想到了对esp打断点然后找到popad,再找到jmp或者ret之类的指令来得到真正的OEP,然后dump出来所有的字段,再修复导入表和PE文件,这种类型的原理具体可以查看我的上一篇博客:

https://www.cnblogs.com/Sna1lGo/p/14727846.html

这里直接使用工具了

在od里使用OllyDump来Dump出来exe,然后用ImportREC修复导入表就可以脱壳使用了

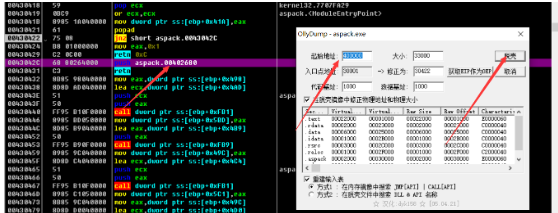

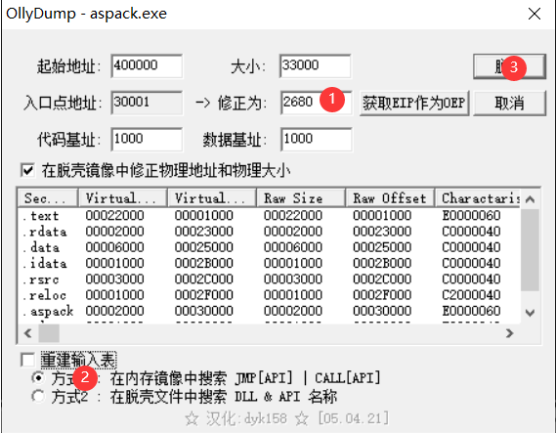

得到OEP,然后把OEP输入给OllyDump,得到初步的脱壳.exe

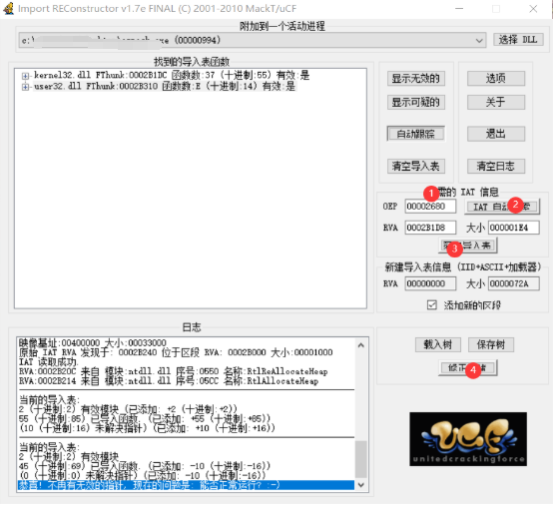

1修正入口的地址,2去掉重建输入表(因为这个重建输入表不好用)3 脱壳

再用Import REC重构就好了,最后就得到了一个完整的脱壳程序

这种方法上一个博客有仔细讲解,感兴趣的可以去看看:https://www.cnblogs.com/Sna1lGo/p/14727846.html

第二个程序

FateMouse.exe

下载链接:https://download.csdn.net/download/weixin_43916597/18372920

分析程序信息

这个壳名字取得花里胡巧的,但是没关系嗷

调用OD调试程序

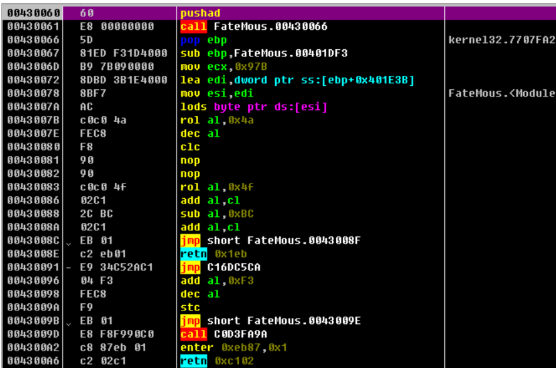

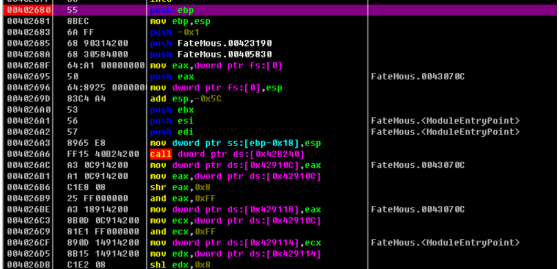

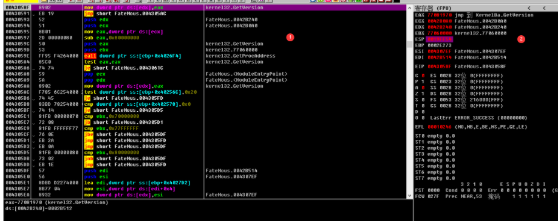

一开始又是一个很经典的Pushad,果断对esp打上断点(这种办法也就前面用用玩了),然后运行程序跑到断点处

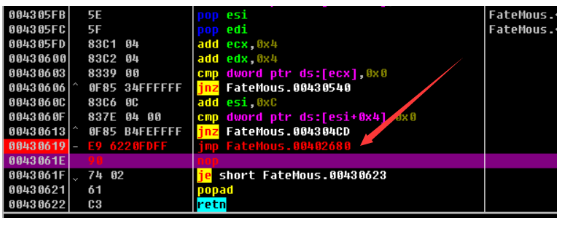

但是这里有明显的区别,这次这里的jmp是跳转到了一个别的地方(因为这个程序我们前面已经剖析很多次了),但是没关系先跳转过去看看

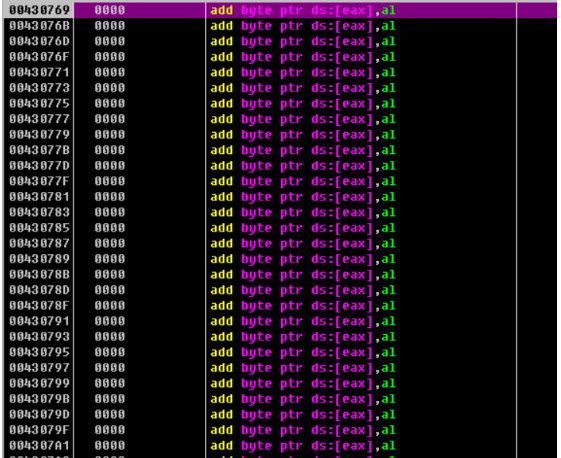

跳转过来是这样的一个东西,再运行看看

先不用管前面的这些,因为这个程序我们之前是操作过的,知道OEP是多少,而且目的是修复加密的IAT,所以前面的可以先不用管

直接跳转到0x00402680

这里是一些不清楚的指令,是因为od帮忙分析了,右键->分析->从模块中删除分析来恢复原来的模样

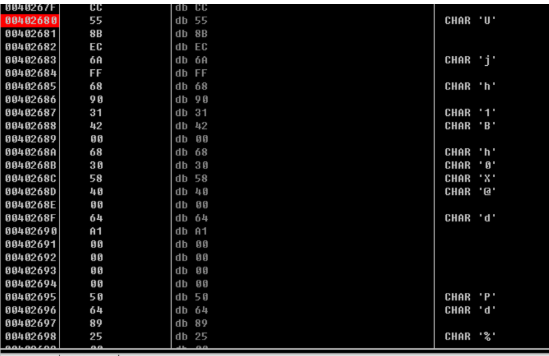

这样就很清晰明了

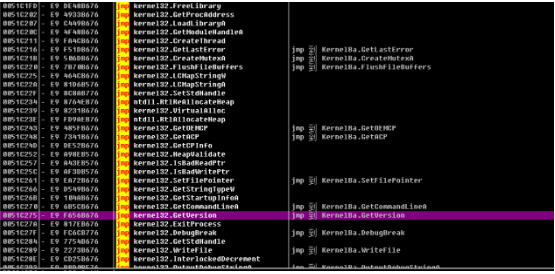

平时在采用FF15硬编码的call函数后面会有api的名称显示,但是这里没有,所以这里很有可能是对导入表加密了,才看call函数对应的地址的内容(注call的硬编码有两种,FF15的硬编码表示是根据函数名称)

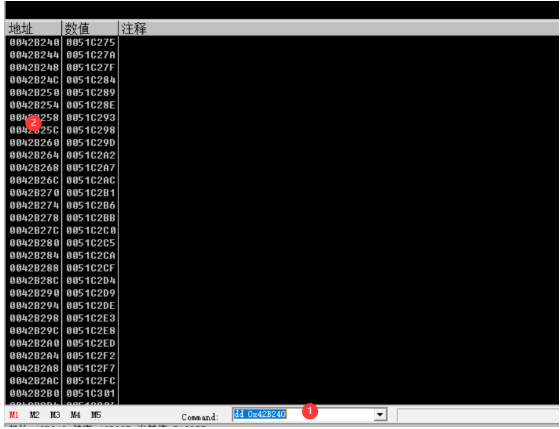

在命令行中输入指令查看,可以看到很明显不是正常的调用API,这里表明要跳转到对应的地址来执行,那么就再进入对应的地址来查看一下看看内容是什么,这里就查看0042B240对应的0051C275

这里可以看到,其实相当于是一个中转,也就是先进入一个函数地址,然后函数的地址里面才是保存了真正的API地址

这样的话就给我们将程序dump出来之后,再通过一些程序修复IAT表进行了问题,如果这里我们还是直接用ImportREC来修复的话ImportREC找不到函数地址,它只能识别真正的地址,不能识别中转的地址,所以这里我们只需要 想办法让ImportREC能够认识这个IAT就行了,这里采用对中转地址打断点,分析中转函数的代码逻辑来修复IAT

分析关键程序的代码段逻辑

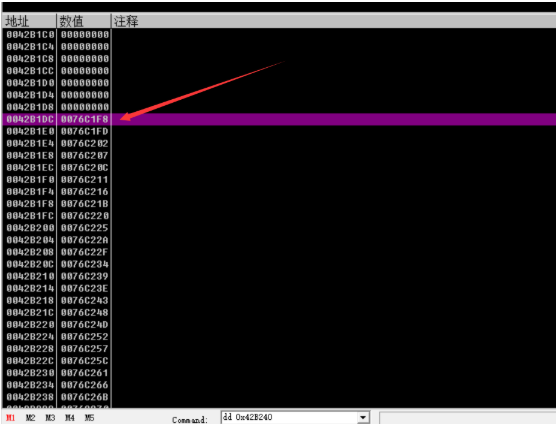

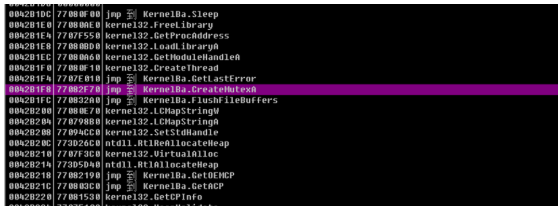

它这里的IAT表是从0042B1DC开始的,所以针对这里开始分析

给这里打一个内存写入断点,然后运行

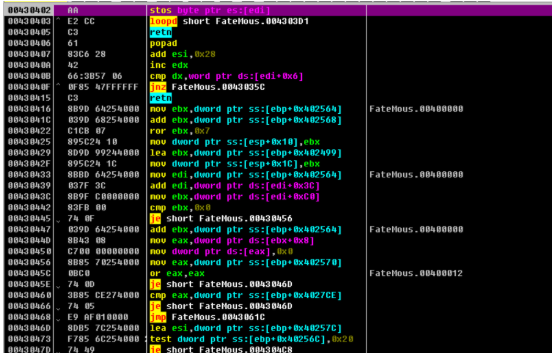

这里是一个批处理指令,暂时不知道有什么用,继续运行程序看看,再往后运行了3次后变换到了新的位置:、

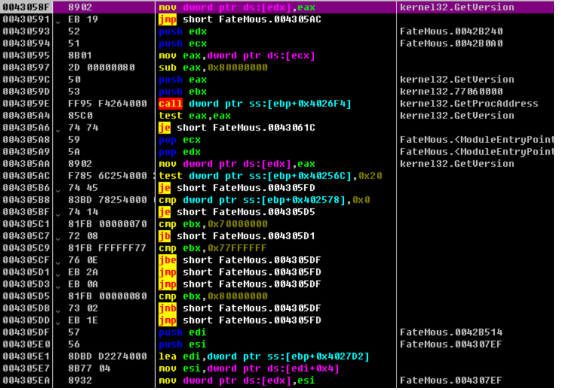

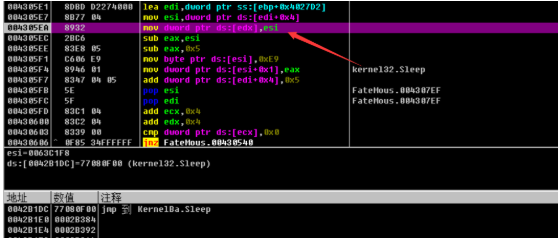

这里就好像有点东西了,首先是旁边的注释有函数的名称

其次这里的寄存器也是有内容的 ,可以很清楚的看到,这里的指令就是把0042B1DC对应的内容的值改为了一个正常的函数地址的值,相当于这里就是在修复导入函数表了

然后单步调试程序,并且关注0042B1DC这个值在哪里发生了改变

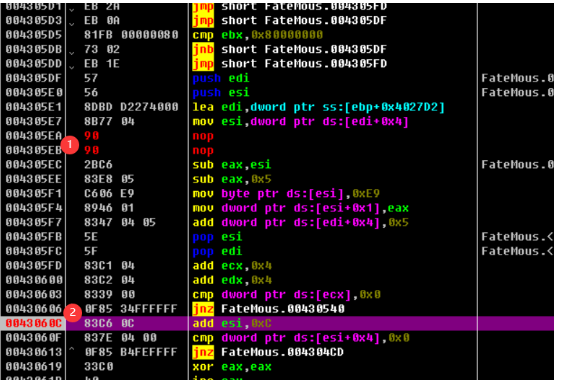

一直往下走的时候,发现经过了这条指令后0042B1DC所存储的值发生了改变 004305EA这条指令,又改变成了一个莫名其妙不认识的值,所以这里我猜测是某段指令实现获取导入表然后对导入表进行加密处理,这里我先将该使得导入表加密的指令使用nop填充,填充完之后再跳转到一条向下的指令

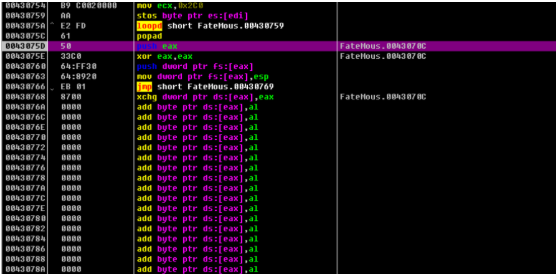

跳转到0043060C,为什么跳转到这里,因为前面都是循环而且是往上的循环,很大概率就是对导入表的每个函数加密,然后到第二个指令的时候就可以很清晰得看到函数的地址了

就是一个很正常的地址了,但是这样操作后直接运行运行不了了,所以这里我猜测,很有可能是加了什么验证在这个壳代码里面,那么可以加一个跳转,直接跳转到真正的OEP的地址里面,来让验证代码跑不了不就好了

但是我也不知道在哪里加比较好,就只有先试一下,先来对第一天循环执行后的语句实施Jmp oep

看看能不能行

可以很明显得看到运行成功了,算是运气比较好把,这个时候再用之前的办法来处理,dump出来,然后修复导入表就好了

总结

针对加密的导入表,可以采用对导入表加断点,跑到具体的加密指令段,然后进行特殊的分析,有时候并不需要把一个程序完整的破解,只需要达到自己的目的就了

总结中的总结:找到核心代码段分析

脱壳——修复加密IAT的更多相关文章

- 脱壳系列—— *加密脱壳(Android使用手册破解)

作者:i春秋作家HAI_ZHU 0×00 前言 好久没有写文了,要好好开动一下了.很多事情要忙.这篇文章本来很早之前就要写的,但是因为很多事情就拖了很久. 前置内容 HAI_使用手册 知识总结 0×0 ...

- OpenSSL修复加密漏洞、加强Logjam防御

来源:TechTarget中国作者:Michael Heller翻译:张程程 OpenSSL项目团队为其密码库发布补丁以修复一个严重的漏洞(该漏洞可能允许攻击者解密HTTPS通信),同时强化对Logj ...

- 菜鸟脱壳之脱壳的基础知识(六)——手动查找IAT和修复Dump的程序

前面讲了如何寻找OEP和脱壳,有的时候,Dump出来的时候不能正常运行,是因为还有一个输入表没有进行处理,一些加密壳会在IAT加密上面大做文章,用HOOK - API的外壳地址来代替真是的IAT的地址 ...

- 脱壳系列_2_IAT加密壳_详细版解法1(含脚本)

1 查看壳程序信息 使用ExeInfoPe 分析: 发现这个壳的类型没有被识别出来,Vc 6.0倒是识别出来了,Vc 6.0的特征是 入口函数先调用GetVersion() 2 用OD找OEP 拖进O ...

- 脱壳系列_2_IAT加密壳_详细版_解法1_包含脚本

1 查看壳程序信息 使用ExeInfoPe 分析: 发现这个壳的类型没有被识别出来,Vc 6.0倒是识别出来了,Vc 6.0的特征是 入口函数先调用GetVersion() 2 用OD找OEP 拖进O ...

- 浅谈IAT加密原理及过程

上一次做完代码段加密后,又接触到了新的加密方式:IAT加密 IAT加密是通过隐藏程序的导入表信息,以达到增加分析程序的难度.因为没有导入表,就无法单纯的从静态状态下分析调用了什么函数,动态调试时,也无 ...

- 脱壳第二讲,手动脱壳PECompact 2.x

脱壳第二讲,手动脱壳PECompact 2.x PS: 此博客涉及到PE格式.所以观看此博客你要熟悉PE格式 首先,逆向inc2l这个工具,汇编中可能会用的 inc头文件转换为lib的工具 但是他有壳 ...

- 脱壳_00_压缩壳_ASPACK

写在前面的话: Aspack是最常见的一种压缩壳,具有较好的兼容性.压缩率和稳定性,今天我们就来一起分析一下这个壳: 零.分析压缩壳: 0.在开始动态调试前,用PEID和LoadPE查看一些信息,做到 ...

- C/C++ 导入表与IAT内存修正

本章教程中,使用的工具是上次制作的PE结构解析器,如果还不会使用请先看前一篇文章中对该工具的介绍,本章节内容主要复习导入表结构的基础知识点,并通过前面编写的一些小案例,实现对内存的转储与导入表的脱壳修 ...

随机推荐

- Kubernetes-5.Pod资源控制器(1)

docker version:20.10.2 kubernetes version:1.20.1 本文概述Kubernetes Pod资源控制器的ReplicaSet.Deployment.Daemo ...

- 基于jQuery1.4.2轻量级的弹出窗口jQuery插件wBox 1.0

Box特点 背景透明度可以根据实际情况进行调节 可以根据需要添加wBox标题 支持callback函数 支持html内容自定义 支持在wBox显示#ID的内容 支持Ajax页面内容 支持iFrame ...

- iOS之CoreBluetooth

思路 手机与设备间的通讯方式CoreBluetooth是比较常见且通用的.在iOS开发中需明晰以下几点 蓝牙4.0最多可联机7个设备,iPhone6以上都是蓝牙4.0 两台iPhone并不直接通过蓝牙 ...

- 微信小程序 下拉刷新 上拉加载

1.下拉刷新 小程序页面集成了下拉功能,并提供了接口,我们只需要一些配置就可以拿到事件的回调. 1. 需要在 .json 文件中配置. 如果配置在app.json文件中,那么整个程序都可以下拉刷新. ...

- 不一样的软件们——GitHub 热点速览 v.21.10

作者:HelloGitHub-小鱼干 创意,是程序员的一个身份代名词,一样的软件有不一样的玩法.比如,你可以像用 git 一样操作一个 SQL 数据库,dolt 就是这样的数据库.又比如,你可以只写文 ...

- Java数组:多维数组(二维),Arrays类,冒泡排序

Arrays类数组工具类:java.util.ArraysArrays类中的方法都是static修饰的静态方法,在使用的时候可以直接使用类名进行调用,而"不用"使用对象来调用 具有 ...

- P2023 [AHOI2009]维护序列 题解(线段树)

题目链接 P2023 [AHOI2009]维护序列 解题思路 线段树板子.不难,但是...有坑.坑有多深?一页\(WA\). 由于乘法可能乘\(k=0\),我这种做法可能会使结果产生负数.于是就有了这 ...

- 在ASP.NET Core中用HttpClient(三)——发送HTTP PATCH请求

在前面的两篇文章中,我们讨论了很多关于使用HttpClient进行CRUD操作的基础知识.如果你已经读过它们,你就知道如何使用HttpClient从API中获取数据,并使用HttpClient发送PO ...

- python打印9宫格25宫格81宫格.....

""" 2 问题描述: 3 给定一个奇数(num),生成一个横竖斜加起来的和相等 4 问题解析: 5 这其实就是一个九宫格的问题 6 九宫格问题的解答技巧: 7 1要放在 ...

- " "( 双引号) 与 ' '( 单引号) 差在哪?-- Shell十三问<第四问>

" "( 双引号) 与 ' '( 单引号) 差在哪?-- Shell十三问<第四问> 经过前面两章的学习,应该很清楚当你在 shell prompt 后面敲打键盘.直到 ...