逆向破解之160个CrackMe —— 019

CrackMe —— 019

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 019 | Brad Soblesky | Name/Serial |

工具

x32dbg

开始破解之旅

ON.1

爆破方式

使用x32dbg打开019程序

右键 搜索->当前模块->字符串

我们看到了错误提示字符串和正确提示字符串

错误提示字符串地址:004016B3

正确提示字符串地址:004016D1

我们进入004016B3地址处,看到一处跳转包含了正确提示,跳转则来到错误提示处,我们在地址处下断

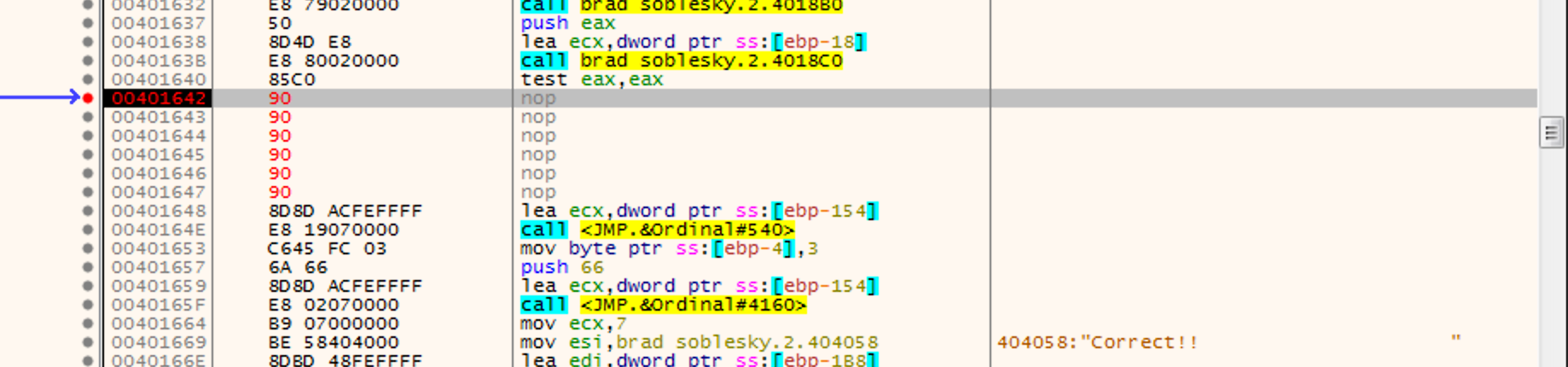

在输入框内输入任意数据,点击check按钮,停在了我们的断点处

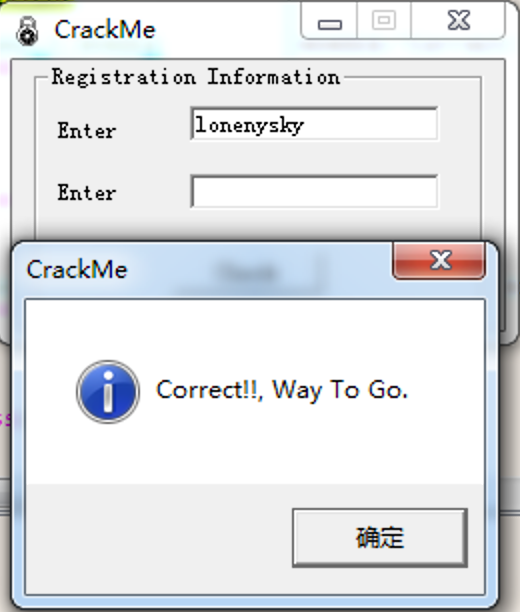

我们将JNE改为NOP

F9运行

bingo ~ 破解成功

ON.2

追码方式

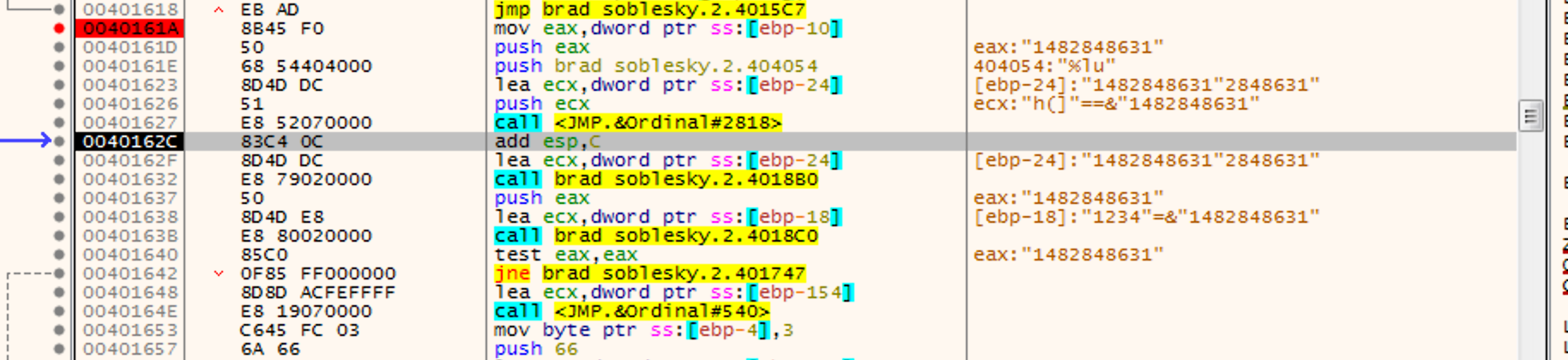

我们从错误字符串地址进去,向上翻看,在判断上方最近的一个跳转处0040161A处下断点

0040161A | 8B45 F0 | mov eax,dword ptr ss:[ebp-] | 程序跳转到此处地址

0040161D | | push eax |

0040161E | | push brad soblesky.. | :"%lu"

| 8D4D DC | lea ecx,dword ptr ss:[ebp-] |

| | push ecx |

| E8 | call <JMP.&Ordinal#> |

0040162C | 83C4 0C | add esp,C |

0040162F | 8D4D DC | lea ecx,dword ptr ss:[ebp-] |

| E8 | call brad soblesky..4018B0 |

| | push eax |

| 8D4D E8 | lea ecx,dword ptr ss:[ebp-] | [ebp-]:&L"覡"

0040163B | E8 | call brad soblesky..4018C0 |

| 85C0 | test eax,eax |

| 0F85 FF000000 | jne brad soblesky.. |

| 8D8D ACFEFFFF | lea ecx,dword ptr ss:[ebp-] |

0040164E | E8 | call <JMP.&Ordinal#> |

程序在0040163B处进行判断,于0040161A处进入,在输入框内输入任意数据,点击Check it按钮

程序停在了断点处,我们单步向下

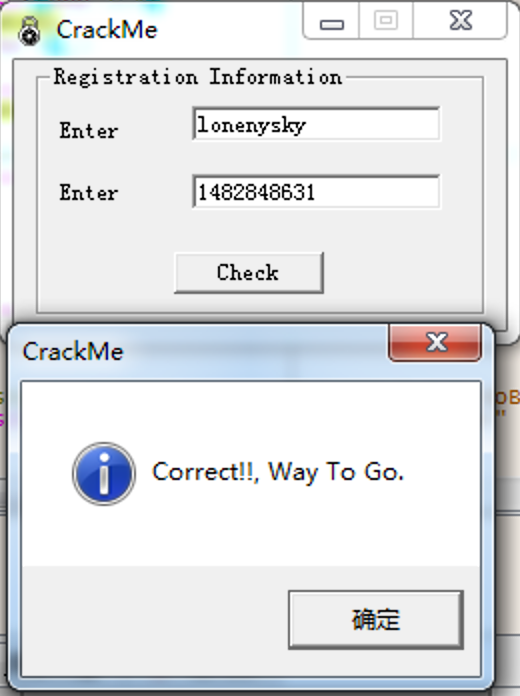

此时我们看见寄存器处出现了一串可疑的字符1482848631,在下面进行了对比

在第二个输入框内输入

bingo ~ 破解成功

逆向破解之160个CrackMe —— 019的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- Android Studio 之 GridView

1. 数据源 ArrayList Cursor 2. 适配器 Adapter ArrayAdapter SmipleAdapter SmipleCursorAdapter BaseAdapter

- python 项目实战之Django 邮件发送

发送邮件¶ 虽然 Python 借助 smtplib 模块简化了发送邮件的流程,但是 Django 在其基础上提供了更简化的支持.这些封装意在加快邮件发送,方便在开发时测试发送邮件,在不支持 SMTP ...

- 【原】无脑操作:Webstorm集成Git/Github

Webstorm作为前端开发的主流工具,对Git及Github可以非常简便的集成. 1.开发环境:(如何安装就不说了) ① Webstorm 2018 ② git version 2.20.1 ③ G ...

- CentOS 7.6 安装Python3.7.2 多版本共存

CentOS 7.6 默认安装了 Python 2.7.5 准备环境 yum install git gcc gcc-c++ make automake autoconf libtool pcre p ...

- linux下杀掉某用户所有进程

直接删除用户,提示该用户下还有进程,以下两种方法可解决: 1.结束所有username的进程(如果提示没有该命令,那么用下面方法) killall -u username 2.杀死某一用户下的所有进程 ...

- 遍历 HashSet 的方法

遍历 HashSet 的方法 import java.util.HashSet; import java.util.Iterator; import java.util.Set; public cla ...

- [转帖]如何获得一个Oracle RAC数据库(从Github - oracle/vagrant-boxes) --- 暂时未测试成功 公司网络太差了..

如何获得一个Oracle RAC数据库(从Github - oracle/vagrant-boxes) 2019-11-20 16:40:36 dingdingfish 阅读数 5更多 分类专栏: 如 ...

- - Gradle 翻译 Analyzer APK文件分析 MD

目录 目录 APK文件分析 使用 APK 分析器分析您的编译版本 查看文件和大小信息 查看 AndroidManifest.xml 查看 DEX 文件 过滤DEX文件树视图 加载 Proguard 映 ...

- 可落地的DDD(3)-如何利用DDD进行微服务的划分

摘要 前面两篇介绍了DDD的目标管理.DDD的工程结构调整.这篇讨论微服务的划分.微服务是目前后端比较流行的架构体系了,那么如何做好一个微服务的划分?一个微服务的粒度应该是多大呢?这篇主要介绍如何结合 ...

- 静下心来学jquery的用法

http://blog.csdn.net/xiaojun1288/article/details/6803552