xxe

XXE

xml external entity injection

xml外部实体注入

概述

xml是可扩展的标记语言,涉及被用来传输、存储数据

html被用来显示数据

其中xml的标签没有预定义的,允许作者自己定义标签和文档结构。

组成

声名

<?xml version="1.0" encoding="UTF-8"?>

以上实例包含 XML 版本(

UTF-8 也是 HTML5, CSS, JavaScript, PHP, 和 SQL 的默认编码。

XML DTD

文档类型定义DTD(document type definition),是下面文档元素的规定可以叫约束,定义了格式

<!DOCTYPE note SYSTEM "Note.dtd">

DOCTYPE 声明是对外部 DTD 文件的引用

文档元素

<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body></note>

利用

其中我们能利用的是DTD部分引入外部文档

xml文档定义语义约束

有三种方法

- DTD内部声名:

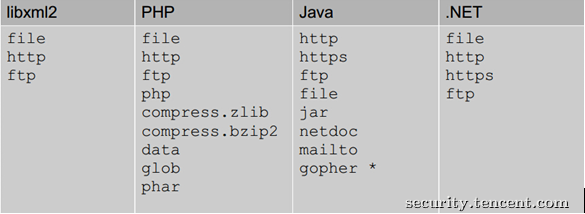

- DTD外部声名:其中外部引用支持http、file和ftp等

- 引用公共DTD:

<!DOCTYPE note[<!ELEMENT note (to,from,heading,body)><!ELEMENT to (#PCDATA)><!ELEMENT from (#PCDATA)><!ELEMENT heading (#PCDATA)><!ELEMENT body (#PCDATA)>]>

如果一个接口支持接受xml数据,且没有对xml数据做任何安全上的措施,就可能导致xxe漏洞。

libxml在2.9.0(包含)之后默认禁止解析xml默认实体内容的。

用例

<?xml cersion="1.0"><!DOCTYPE hack [<!ENTITY xxe SYSTEM "file:///etc/password">]><hack>&xxe;</hack>

"%name"(参数实体)实在DTD中被引用,而"&name;"是在xml文档中被引用的。

能怎么利用看支持什么协议,具体的参考

https://security.tencent.com/index.php/blog/msg/69

防御

方案一、使用开发语言提供的禁用外部实体的方法

PHP:

libxml_disable_entity_loader(true);

其他语言:

https://www.owasp.org/index.php/XML_External_Entity_(XXE)_Prevention_Cheat_Sheet

方案二、过滤用户提交的XML数据

关键词:,SYSTEM和PUBLIC。

参考:

https://security.tencent.com/index.php/blog/msg/69

https://zh.wikipedia.org/wiki/XML

https://www.runoob.com/xml/xml-usage.html

xxe的更多相关文章

- XML注入介绍--XXE,XEE,xpath等

XML注入指在请求的XML中插入攻击利用代码.根据不同的场景,可能会形成以下的漏洞形式: (1)XEE ----xml entity xpansion(xml实体膨胀,用于dos) 具体介绍:http ...

- XXE篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

0x01 Brief Description XXE(XML External Entity) XML外部实体攻击也是常见的web漏洞之一,在学习这个漏洞之前有必要了解一下xml,可以参考w3c的基本 ...

- 微信开源PHP商城系统一处blind xxe(无需登录,附POC)

测试版本wemall 3.3 下载地址 http://git.oschina.net/einsqing/wemall/repository/archive?ref=master 需要开源中国的账号 c ...

- xxe漏洞的学习与利用总结

前言 对于xxe漏洞的认识一直都不是很清楚,而在我为期不长的挖洞生涯中也没有遇到过,所以就想着总结一下,撰写此文以作为记录,加深自己对xxe漏洞的认识. xml基础知识 要了解xxe漏洞,那么一定得先 ...

- xxe漏洞检测及代码执行过程

这两天看了xxe漏洞,写一下自己的理解,xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目録遍历等.首先存在漏洞的web服务一定是存 ...

- 漏洞经验分享丨Java审计之XXE(下)

上篇内容我们介绍了XXE的基础概念和审计函数的相关内容,今天我们将继续分享Blind XXE与OOB-XXE的知识点以及XXE防御方法,希望对大家的学习有所帮助! 上期回顾 ◀漏洞经验分享丨Java ...

- 漏洞经验分享丨Java审计之XXE(上)

最近在审计公司的某个项目时(Java方面),发现了几个有意思的Blind XXE漏洞,我觉得有必要分享给大家,尤其是Java审计新手,了解这些内容可以让你少走一些弯路. Java总体常出现的审计漏洞如 ...

- XXE漏洞学习

0x00 什么是XML 1.定义 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言.XML文档结构包括XML声明.DTD文 ...

- 微信支付的安全漏洞之XXE

1.场景:国外安全社区公布微信支付官方SDK存在严重漏洞,可导致商家服务器被入侵(绕过支付的效果).目前,漏洞详细信息以及攻击方式已被公开,影响范围巨大(已确认陌陌.vivo因使用该SDK而存在该漏洞 ...

- ASP.NET微信支付XXE漏洞修复

1. XXE场景 关于XML解析存在的安全问题指引 微信支付商户,最近暴露的XML外部实体注入漏洞(XML External Entity Injection,简称 XXE),该安全问题是由XML组件 ...

随机推荐

- k-近邻算法python代码实现(非常全)

1.k近邻算法是学习机器学习算法最为经典和简单的算法,它是机器学习算法入门最好的算法之一,可以非常好并且快速地理解机器学习的算法的框架与应用.它是一种经典简单的分类算法,当然也可以用来解决回归问题.2 ...

- 关于syx的npy

请认准官方女友----- STL 任何人在不得syx同意下不能传播其它谣言

- linux安装软件的几种方法----linux下编译安装软件的一般步骤

linux安装软件的几种方法: 一.rpm包安装方式步骤: 1.找到相应的软件包,比如soft.version.rpm,下载到本机某个目录: 2.打开一个终端,su -成root用户: 3.cd so ...

- Ubuntu操作系统部署zabbix agent服务

Ubuntu操作系统部署zabbix agent服务 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.下载zabbix软件包 博主推荐阅读: https://www.cnblog ...

- 阿里云安装mysql,初始化密码修改

阿里云服务器,centos7, rpm包安装MySQL,初始化了个奇葩密码 登陆不上, 修改配置文件/etc/my.cnf,在[mysqld]下面添加一行代码:skip-grant-tables se ...

- 201706 gem 'rails-erd'生成Model关系图

[工具]一张图理清各个model之间关系 安装 Graphviz 2.22+: 终端机中执行 brew install graphviz Gemfile中添加 gem 'rails-erd' 终端机中 ...

- 题目:给定一数组 例如:a = [1,2,3,5,2,1] 现用户提供一个数字 请返回用户所提供的数字的所有下标

def test(ary): ds = {} for i in range(len(ary)): if ds.get(ary[i]): ds[ary[i]].append(i) else: ds[ar ...

- Aop配置时候的一些问题

编写切面,并在ApplicationContest.xml 中相关AOP及切面的配置完全正确的情况下,运行报错如下: Exception in thread "main" org. ...

- SP2-0157: unable to CONNECT to ORACLE after 3 attempts, exiting SQL*Plus

[oracle@jtwy02 ~]$ sqlplus '/as sysdba' SQL*Plus: Release 11.2.0.4.0 Production on Sat Oct 13 14:14: ...

- es和数据类型

js=es+dom+bom,dom和bom前面已经讲完了 es是js的本体,是指数据类型,和对于数据的操作手段,他的版本更新得很快 这些功能不是html文件提供的,也不是浏览器提供的,即使脱离了dom ...