k8s学习-pod生命周期

4.2、pod生命周期

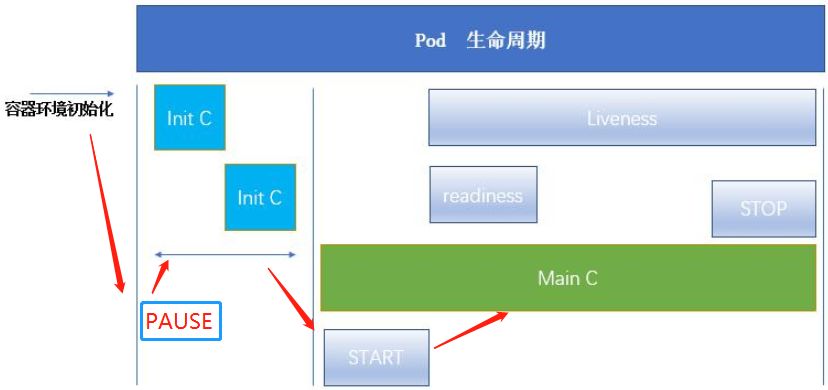

创建一个pod的时候过程如下:

1、容器环境初始化;

2、pause执行网络、容器卷等初始化工作;

3、所有的InitC按顺序执行,每个InitC执行完后才能执行下一个,且必须全部正常执行,否则pod退出重新又执行一遍InitC一直到全部正常执行为止(容器的Pod对应的restartPolicy为Never除外);

4、MainC(主容器,可以有多个)执行前(执行START)和停止前(执行STOP);

5、Readiness监测MainC是否执成功,对外pod显示ready状态,在MainC执行过程中Liveness检测容器,根据配置在容器出现异常情况进行操作;

4.2.1、InitC

概念

说明

Pod能够具有多个容器,应用运行在容器中,但是他也可能有一个或者多个优先于应用容器启动的Init容器

Init容器于普通容器非常相似,除了下面两点:

- Init容器总是运行到成功完成为止

- 每个Init容器都必须在下一个Init容器启动之前完成

如果Pod的Init容器运行失败,k8s会不断的重启Pod,知道Init容器成功运行为止。然而,如果Pod对应的restartPolicy为Never,他不会重新启动。

优点

因为Init容器具有与应用容器分离的单独镜像,所以他们的启动相关代码具有如下优势:

- 它们可以包含并运行实用工具,但是出于安全考虑,是不建议在应用程序镜像中包含这些实用工具的。

- 它们可以包含使用工具和定制化代码来安装,但是不能出现在应用程序镜像中。例如:创建Init镜像没必要FROM另外一个镜像,只需要在安装过程中使用类似sed、awk、python或dig这样的工具。

- 应用程序镜像可以分离出创建和部署的角色,而没必要联合他们构建一个单独镜像,可以把一些轻量级的操作剥离出来交给InitC来运行。

- InitC容器使用Linux Namespace,所以相对应用程序容器来说具有不同的文件系统视图。因此,他们能够具有访问Secret的权限,而应用程序容器则不能。例如:MainC容器运行时使用到某个系统中的文件,但是该文件权限比较重要,为了防止MainC在运行中影响该文件,同时又能够访问到该文件,InitC就可以提前将该文件拷贝一份写入到MainC中解决了访问权限的安全性问题。

- 它们必须在应用程序启动之前完成,而应用程序是并行的,所以InitC提供了一种简单的阻塞或者延迟应用容器启动的方法,知道满足了一定条件。例如:一个Pod中运行了A、B两个容器,A的启动依赖于B,但是Pod启动时A、B是异步启动的,万一A先启动,B还未启动,此时A的无妨访问到B,从而挂掉,然后根据restartPolicy的不同,可能导致整个Pod挂掉重新启动。此时可以在A的IniC中检测B容器是否正常启动,等到B启动完成A容器的InitC完成并正常退出,此时A容器得以正常启动,此时所依赖的B容器也已经启动了。

特别注意

- 在Pod启动过程中,InitC会按照顺序在网络和数据卷初始化之后启动(pause干的事情)。每个容器必须在下一个容器启动之前成功退出。

- 如果由于运行时或失败退出,将导致容器启动失败,它会根据Pod的restartPolicy策略进行重试。然而如果Pod的restartPolicy为Always,Init容器失败时会使用restartPolicy策略。

- 在所有的InitC没有成功之前,Pid将不会变成Ready状态。InitC的端口将不会再Service中进行聚集(也就是InitC的端口和ip不会被service暴露出来让外部能够访问)。正在初始化中的Pod处于Running状态,但是会将Initializing状态设置为true。

- 如果Pod重启,所有的InitC必须重新执行。

- 对InitC的spec的修改被限制在容器image字段,修改其他字段都不会生效。更改Init容器的image字段,等价于重启该Pod。

- InitC具有应用程序的所有字段,除了readinessProd,因为InitC本来就是做初始化用的,无法再定义完成(completion)的就绪(readiness)之外的其他状态。这会在验证中强制性检查。

- 在Pod中每个app和Init名称必须唯一;与任何其他容器中共享同一个名称,会在验证时就跑出错误。

练习

准备:因为会用到busybox镜像,需要提前下载,然后推送到harbor中

# 推送

# 先下载一个nginx镜像

docker pull busybox:latest

# 修改 tag

docker tag busybox:latest habor-repo.com/library/busybox:v1

# 推送

docker push habor-repo.com/library/busybox:v1

# 删除所有的 deployment

kubectl delete deployment --all

# 删除所有的 pod

kubectl delete pod --all

# 删除不用的service

kubectl delete svc nginx-deployment # 例如删除 nginx-deployment

创建一个InitC:

mkdir -p /usr/local/docker/kubernetes/plugins/test/initc

cd /usr/local/docker/kubernetes/plugins/test/initc

vim init.yml

apiVersion: v1

kind: Pod

metadata:

name: myapp-pod

labels:

app: myapp

spec:

containers:

- name: myapp-container

image: habor-repo.com/library/busybox:v1

# 启动后休眠 3600秒防止直接退出

command: ['sh', '-c', 'echo the app is funning! && sleep 3600']

initContainers:

- name: init-myservice

image: habor-repo.com/library/busybox:v1

# nslookup 用来查询该域名是否解析正常,否则一直等待

command: ['sh', '-c', 'until nslookup myservice; do echo waiting for myservice; sleep 2; done;']

- name: init-mydb

image: habor-repo.com/library/busybox:v1

# nslookup 用来查询该域名是否解析正常,否则一直等待

command: ['sh', '-c', 'until nslookup mydb; do echo waiting for mydb; sleep 2; done;']

vim myservice.yml

kind: Service

apiVersion: v1

metadata:

name: myservice

spec:

ports:

- protocol: TCP

port: 9376 # 暴露svc端口

targetPort: 80 # 容器内部端口

vim mydb.yml

kind: Service

apiVersion: v1

metadata:

name: mydb

spec:

ports:

- protocol: TCP

port: 9377

targetPort: 80

依次执行:

kubectl create -f init.yml

[root@k8s-master initc]# kubectl get pod

NAME READY STATUS RESTARTS AGE

myapp-pod 0/1 Init:0/2 0 5s # 发现Init:0/2在初始化中

# 查看详情

kubectl describe pod myapp-pod

# 查看日志发现一直在nslookup myservice

kubectl logs myapp-pod -c init-myservice

# 创建 myservice

kubectl create -f myservice.yml

[root@k8s-master initc]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

myapp-pod 0/1 Init:1/2 0 4m34s # 发现第一步执行完了

# 创建 mydb

kubectl create -f mydb.yml

[root@k8s-master initc]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

myapp-pod 1/1 Running 0 5m51s# initContainer执行完了Pod状态为Running

4.2.2、探针

概念

探针是由kubectl对容器执行的定期判断。要执行判断,kubectl调用有容器实现的Handler。有三中类型的处理程序

- ExecAction:在容器内部执行指令。如果命令退出时返回码为0则认为执行成功。

- TCPSocketAction:对指定端口上的容器IP地址进行TCP检查。如果端口打开,则诊断被认为是成功的。

- HTTPGetAction:对指定端口路径上的容器IP地址执行HTTP GET请求。如果响应状态码大于等于200且小于等于400,则认为诊断成功。

每一次探针的结果有三种:

- 成功:容器通过了诊断。

- 失败:容器诊断未通过。

- 未知:诊断失败,因此不会采取任何行动,容器阻塞。

说明

- livenessProbe:指示容器是否正在运行。如果存活探测失败,则kubelet会杀死容器,并且容器将受到其重启策略的影响。如果容器不提供存活探针,则默认状态为Success。

- readinessProbe:指示容器是否准备好服务请求。如果就绪探测失败,端点控制器将从与Pod匹配的所有Service的端点中删除该Pod的IP地址。初始延迟之前的就绪状态默认为Failure。如果容器不提供就绪探针,则默认状态为Success。

例子

就绪检测

mkdir -p /usr/local/docker/kubernetes/plugins/test/prod

cd /usr/local/docker/kubernetes/plugins/test/prod

vim readinessProbe-httpget.yml

apiVersion: v1

kind: Pod

metadata:

name: readiness-httpget-pod

namespace: default

spec:

containers:

- name: readiness-httpget-container

image: habor-repo.com/library/nginx:v1

imagePullPolicy: IfNotPresent # 镜像下载策略为:本地有的话不用重新下载

readinessProbe:

httpGet:

port: 80 # 请求的容器端口

path: /index1.html # 请求的路径

initialDelaySeconds: 1 # 启动pod后延迟 1 秒

periodSeconds: 3 # 每次诊断间隔时间 3 秒

测试:

kubectl create -f readinessProbe-httpget.yml

[root@k8s-master prod]# kubectl get pod

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # READY为 0/1

# 查看日志

kubectl log readiness-httpget-pod

# 查看描述

kubectl describe pod readiness-httpget-pod

# 发现一直在报错

# 进入容器内部创建 /index1.html

kubectl exec readiness-httpget-pod -it -- /bin/bash

#cd /usr/share/nginx/html/

#echo "123" > index1.html

#CTRL + P + Q 退出容器

[root@k8s-master prod]# kubectl get pod

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # READY为 0/1

存活检测

livenessProbe-exec

vim livenessProbe-exec.yml

apiVersion: v1

kind: Pod

metadata:

name: liveness-exec-pod

namespace: default

spec:

containers:

- name: liveness-exec-container

image: habor-repo.com/library/busybox:v1

imagePullPolicy: IfNotPresent

# 创建一个文件60秒后删除

command: ["/bin/sh","-c","touch /tmp/live ; sleep 60; rm -rf /tmp/live; sleep 3600;"]

livenessProbe:

exec: # 使用 exec 执行命令检测

command: ["test","-e","/tmp/live"] # 检查文件是否存在

initialDelaySeconds: 1 # 容器启动后延迟1秒

periodSeconds: 3 #检测间隔3秒

测试:

kubectl create -f livenessProbe-exec.yml

[root@k8s-master prod]# kubectl get pod -w

NAME READY STATUS RESTARTS AGE

readiness-httpget-pod 0/1 Running 0 5s # 会发现 RESTARTS 次数增加

# 查看日志

kubectl log liveness-exec-pod

# 查看描述

kubectl describe pod liveness-exec-pod

livenessProbe-httpget

vim livenessProbe-httpget.yml

apiVersion: v1

kind: Pod

metadata:

name: liveness-httpget-pod

namespace: default

spec:

containers:

- name: liveness-httpget-container

image: habor-repo.com/library/nginx:v1

imagePullPolicy: IfNotPresent

ports:

- name: http

containerPort: 80

livenessProbe:

httpGet: # 使用 httpget方式检测

port: http

path: /index.html

initialDelaySeconds: 1

periodSeconds: 3

timeoutSeconds: 10

测试:

kubectl create -f livenessProbe-httpget.yml

kubectl get pod # 正常启动

kubectl exec liveness-httpget-pod -it -- /bin/bash

# 容器内部执行

cd /usr/share/nginx/html/

mv index.html index.html.old

#CTRL + P + Q 退出容器

kubectl get pod # 发现会重启,因为此时检测不到 index.html

livenessProbe-tcp

vim livenessProbe-tcp.yml

apiVersion: v1

kind: Pod

metadata:

name: probe-tcp

spec:

containers:

- name: nginx

image: habor-repo.com/library/nginx:v1

livenessProbe:

tcpSocket: # docket端口检测

port: 8080

initialDelaySeconds: 5

periodSeconds: 3

timeoutSeconds: 1

测试:

kubectl create -f livenessProbe-tcp.yml

kubectl get pod # 发现一直启动,因为检测不到8080端口

4.2.3、Pod hook(钩子)

概念

钩子是由Kubernetes管理的kubectl发起的,当容器中进程启动之前或者容器中进程终止之前运行,这个是包含在容器的生命周期中的。可以同时为Pod中所有的容器都配置hook;

Hook类型包括两种:

- exec:执行一段命令

- HTTP:发送HTTP请求

例子

vim hook.yml

apiVersion: v1

kind: Pod

metadata:

name: lifecycle-demo

spec:

containers:

- name: lifecycle-demo-container

image: habor-repo.com/library/nginx:v1

# 这里使用 command 的话nginx无法启动原因可能是 nginx 的Dockerfile中最后CMD执行的是 nginx

# https://github.com/dockerfile/nginx/blob/master/Dockerfile

#command: ["/bin/bash", "-c", "echo Running from the cmd >/usr/share/running"]

lifecycle:

postStart: # 前置

exec:

command: ["/bin/sh", "-c", "echo 123 >/usr/share/nginx/html/index.html"]

preStop: # 结束前

exec:

command: ["/bin/sh", "-c", "echo Hello from the poststop handler >/usr/share/poststop"]

测试:

kubectl create -f hook.yml

kubectl get pod -i wide

curl 10.244.1.20 # 发现index.html 内容改变了

4.2.4、Pod重启策略&状态

重启策略

PodSpec中有一个restartPolicy字段,可能的值为Always(默认)、OnFailure、Never。restartPolicy适用于Pod中的所有容器。restartPolicy仅指通过同一节点上的kubectl重启容器。失败的容器有kubelet以五分钟为上线的指数退避延迟(10秒、20秒、40秒、。。。)重新起启动,并且在成功执行十分钟后重置。一旦绑定到Pod一个节点,Pod将永远不会绑定到另一个节点。

状态

- PodphasePod的status字段是一个PodStatus对象,PodStatus中有一个phase字段。

- Pod的相位(phase)是Pod在其生命周期中的简单宏观概述。该阶段并不是对容器或Pod的综合汇总,也不是为了做为综合状态机

- Pod相位的数量和含义是严格指定的。除了本文档中列举的状态外,不应该再假定Pod有其他的phase值

kubectl get pod状态解释:

- 挂起(Pending):Pod已被Kubernetes系统接受,但有一个或者多个容器镜像尚未创建。等待时间包括调度Pod的时间和通过网络下载镜像的时间,这可能需要花点时间

- 运行中(Running):该Pod已经绑定到了一个节点上,Pod中所有的容器都已被创建。至少有一个容器正在运行,或者正处于启动或重启状态

- 成功(Succeeded):Pod中的所有容器都被成功终止,并且不会再重启

- 失败(Failed):Pod中的所有容器都已终止了,并且至少有一个容器是因为失败终止。也就是说,容器以非0状态退出或者被系统终止

- 未知(Unknown):因为某些原因无法取得Pod的状态,通常是因为与Pod所在主机通信失败

k8s学习-pod生命周期的更多相关文章

- k8s的pod生命周期

pod的生命周期: 1.init container 2.main contianer (1) post start hook :容器启动后做什么操作(可以命令查看kubectl explain po ...

- 2.k8s.Pod生命周期,健康检查

#Pod生命周期,健康检查 pod创建过程 Init容器 就绪探测 存活探测 生命周期钩子 #Pod创建过程 master节点:kubectl -> kube-api -> kubenle ...

- 【三】Kubernetes学习笔记-Pod 生命周期与 Init C 介绍

一.容器生命周期 Init C(初始化容器)只是用于 Pod 初始化的,不会一直随着 Pod 生命周期存在,Init C 在初始化完成之后就会死亡. 一个 Pod 可以有多个 Init C,也可以不需 ...

- Kubernetes Pod 生命周期

一. Pod Hook Kubernetes 为我们提供了生命周期钩子,就是我们所说的Pod Hook,Pod Hook是由kubelet发起的,当容器中的进程启动前或者容器中的进程终止之前运行.这是 ...

- 容器编排系统之Pod生命周期、健康/就绪状态探测以及资源限制

前文我们了解了在k8s上的资源标签.标签选择器以及资源注解相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/14141080.html:今天我们来聊下k8 ...

- pod生命周期

Pod生命周期 我们一般将pod对象从创建至终这段时间范围成为pod的生命周期,它主要包含以下的过程: pod创建过程 运行初始化容器(init container)过程 运行主容器(main con ...

- Kubernetes1.3:POD生命周期管理

转:http://blog.csdn.net/horsefoot/article/details/52324830 (一) 核心概念 Pod是kubernetes中的核心概念,kubernetes对 ...

- Pod生命周期和健康检查

Pod生命周期和健康检查 Pod的生命周期涵盖了前面所说的PostStart 和 PreStop在内 Pod phase Pod的status定义在 PodStatus对象中,其中有一个phase字段 ...

- react学习小结(生命周期- 实例化时期 - 存在期- 销毁时期)

react学习小结 本文是我学习react的阶段性小结,如果看官你是react资深玩家,那么还请就此打住移步他处,如果你想给一些建议和指导,那么还请轻拍~ 目前团队内对react的使用非常普遍,之 ...

随机推荐

- 一文带你学会国产加密算法SM4的vue实现方案

前言 上篇文章我们介绍了国产SM4加密算法的后端java实现方案.没有看过的小伙伴可以看一下这篇文章. https://www.cnblogs.com/jichi/p/12907453.html 本篇 ...

- Java IO流基础总结

前言 好久不用Java的IO流,把好多的基础知识都忘了,昨天在写一段代码,发现好多细节都忘了.那天在组织组内代码评审的时候,发现有人在乱用IO流相关的类,所以还是写篇文章,把这个知识点总结一下. IO ...

- Js运算符和逻辑结构

1.运算符 (1)赋值运算符 = += -= *= /= %= (2)三目运算符 一目 一个运算符连接一个数据 -- ++ ! 二目 一个运算符连接两个数据 + - * / ...

- 1.3Go环境搭建之Windows

1.1.2. Golang SDK SDK 的全称(Software Development Kit 软件开发工具包) 2) SDK是提供给开发人员使用的,其中包含了对应开发语言的工具包 1.1.3. ...

- 【情感分析必备】python文件读写:codecs

codecs在读取文件时,发生错误: UnicodeDecodeError: 'utf-8' codec can't decode byte 0xbe in position 0: invalid s ...

- el-select检索功能

使用element-UI框架的使用,我们经常使用el-select下拉框,很多时候还需要使用可搜索的下拉框,然后elementUI官网的实例中只是提了一下filter-method可以自定义搜索方法, ...

- JSP页面基础用法和方法查询

导包jar:jstl.jar standard.jar jsp嵌套java代码,使用jsp脚本:1)<%java代码%> ----- 内部的java代码翻译到service方法的内部 ...

- HTTP——无状态协议理解

无状态服务器是指一种把每个请求作为与之前任何请求都无关的独立的事务的服务器. HTTP是一个属于应用层的面向对象的协议 ------未完待续

- NOIP 2017 P3959 宝藏 (状态压缩DP板子)

洛谷题目传送门!! 题目的N这么小,当然是选择用状压DP啦! 等等,我好像不会状缩.... 首先,我们当然是要写状态转移方程了!! 那么,如果我们设 f[s] 状态s下,所要的最小花费,那么很显 ...

- (七)剩余DAO代码

AccountDAO.java package com.aff.bookstore.dao; import com.aff.bookstore.domain.Account; public inter ...