分析abex'crackme#2

这是一个根据输入的name自动生成serial的VB软件。

1.指令分析

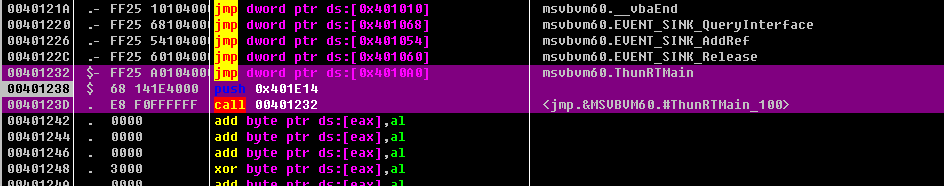

打开之后,外部主要有三条指令。

jmp dword ptr ds:[0x4010A0] ; msvbvm60.ThunRTMain

push 0x401E14

call ; <jmp.&MSVBVM60.#ThunRTMain_100>

起始从push 0x401E14开始,将所需要的参数结构体入栈,传入函数。

call 00401232即调用jmp dword ptr ds:[0x4010A0]进入主函数

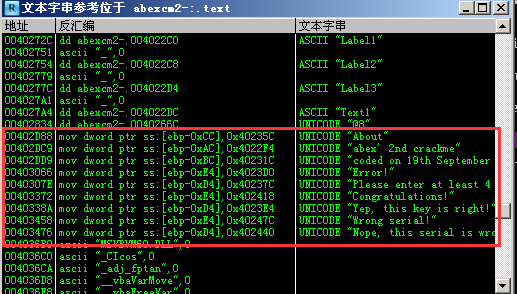

2.字串搜索

打开“查找”--》“所有参考文本字串”,找到我们错误提示的字符串。

2.1字串分析

找到“Wrong..”和"congratulation..."相邻,那么必定有比较,匹配序列号是否正确,跳转到对应字符串提示。向上查找

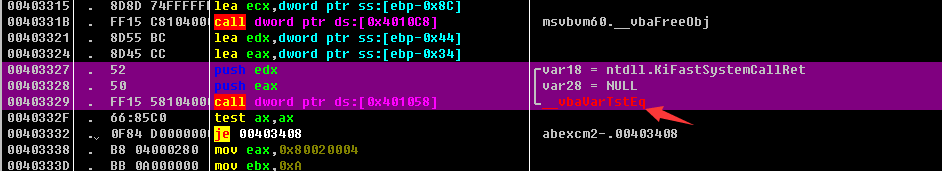

serial查找

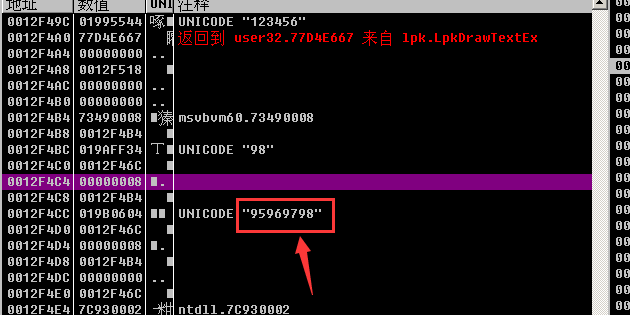

这是相当于C语言的strcmp函数,即EDX和EAX是我们需要的参数,设置断点,F9执行到断点,在生成的可执行文件中写入name,继续执行,找到存储数据的对应栈地址。

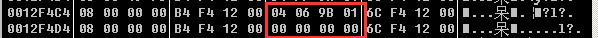

根据栈中存储内存地址,找到name和serial内存地址

转换为长型Unicode

校验结果

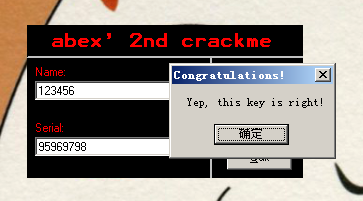

得到name=123456,对应的serial=95969798

解码程序

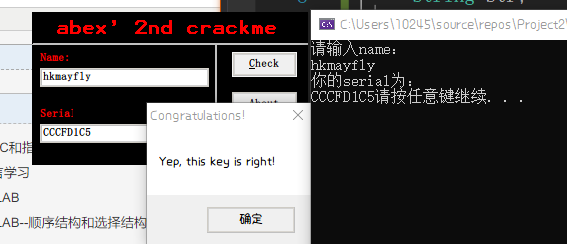

#include <string>

#include <iostream> using namespace std; int main()

{

string str;

cout << "请输入name:" << endl;

cin >> str;

cout << "你的serial为:" << endl;

cout << uppercase;

for (int i = ; i < ; ++i) {

cout << hex << (int)str[i] + 0x64;

}

cout << nouppercase; system("PAUSE");

return ;

}

分析abex'crackme#2的更多相关文章

- 分析abex'crackme#1

测试文件下载:https://www.wocloud.com.cn/webclient/share/sindex.action?id=i9K_Br6TgE7Kf_YTF04yHmKcRy5TUdZ8U ...

- 看雪论坛 破解exe 看雪CTF2017第一题分析-『CrackMe』-看雪安全论坛

韩梦飞沙 韩亚飞 313134555@qq.com yue31313 han_meng_fei_sha 逆向 黑客 破解 学习 论坛 『CrackMe』 http://bbs.pediy.co ...

- RE-1 逆向分析基础

逆向分析基础 0x01-0x0C 本笔记使用汇编指令为x86架构下汇编指令,ARM架构汇编指令不做介绍 0x01. 关于RE 逆向工程(Reverse Engineering RE) 逆向分析方法: ...

- Reverse Core 第一部分 代码逆向技术基础

@date: 2016/10/14 <逆向工程核心原理>笔记 记录书中较重要的知识,方便回顾 ps. 因有一些逆向基础,所以我本来就比较熟悉的知识并未详细记录 第一章 关于逆向工程 目标, ...

- LoardPe与Import REC X64dbg脚本 脱壳 Upx

目录 LoardPe与Import REC X64dbg脚本 脱壳 Upx 一丶X64dbg调试器与脚本 1.1 起因 1.2 脚本的调试 1.3 Upx脱壳脚本 二丶LoardPe 内存Dump与I ...

- 初期web渗透的学习路线

成长路线 信息安全 前端安全 web安全 基础,书籍推荐 <网站入侵与脚本攻防修炼> 什么是web漏洞 什么是sql注入漏洞 什么是数据库 什么是文件上传漏洞 什么是跨站脚本攻击 < ...

- CrackMe005-下篇 | 逆向破解分析 | 160个CrackMe(视频+图文)深度解析系列

作者:逆向驿站微信公众号:逆向驿站知乎:逆向驿站 CrackMe005,上篇说了具体方法,下篇来发逆向分析过程,看看老夫是如何得到上篇的具体方法的! 准备 [环境和工具] win7/xp虚拟机环境 C ...

- 360破解大赛crackme分析--之3DES解密附加数据

具体的分析这里有.本人仅仅是对这里面有趣的算法进行了一些学习 分析链接 这次是逆向的使用3DES解密的过程中的内容: 使用微软的crypt库 使用3DES解密程序中的附加数据 代码: VOID enc ...

- 一个crackme的分析

是看雪合集的一个,因为老师让我们多练习,所以我就找了个crackme来练习 http://images2015.cnblogs.com/blog/638600/201612/638600-201612 ...

随机推荐

- 学习旧岛小程序 (1) flex 布局

css : view 相当于 div 块级元素 display 默认设置 block display:inline 设置后 设置宽度高度是无效的 要设置宽度高度 又要设置为行内元素 我们设置: (1) ...

- js关于小数点失精算法修正0.07*100竟然=7.000000000000001

转发 https://blog.csdn.net/iteye_13003/article/details/82645716

- 《Webkit技术内幕》之页面渲染过程

文章同步到github<Webkit技术内幕>之页面渲染过程 最近拜读了传说中的<Webkit技术内幕>一书,有很大收获,尤其是对页面渲染有了较深的认识.由于功力有限,而且书中 ...

- 每次当浏览到网页,点击tab标签又回到顶部去了!

通常tab的标签使用a链接,而a链接的href值为#,这是一个锚点的属性,因此他会跳转到网页的顶端.如果你的tab包含一个id=tab,也可以设置为href="#tab"这样他就会 ...

- 修改linux的mysql用户名和密码

MySQL数据库密码忘记之后,可以进入linux下修改原始密码,步骤为下.第一步:登陆服务器管理员权限.第二步:进入MySQL数据配置文件 [root@VM_0_8_centos ~]# vi /et ...

- C# 图片剪切与缩小的实例

public void CutToF(Stream stream) { Image initImage = Image.FromStream(stream, true); && ini ...

- Java实践-远程调用Shell脚本并获取输出信息

1.添加依赖 <dependency> <groupId>ch.ethz.ganymed</groupId> <artifactId>ganymed-s ...

- womenzijide2

<!DOCTYPE html> <html lang="en"> <head> <meta http-equiv="Conten ...

- codeforces 617 E. XOR and Favorite Number(莫队算法)

题目链接:http://codeforces.com/problemset/problem/617/E 题目: 给你a1 a2 a3 ··· an 个数,m次询问:在[L, R] 里面又多少中 [l, ...

- MySQL5.6多实例安装

MySQL-5.6.36.tar.gz多实例安装 查看官方安装说明 more INSTALL-SOURCE 安装cmake及相关依赖包 yum install -y cmake gcc [root@v ...