iOS逆向工程之App脱壳

本篇博客以微信为例,给微信脱壳。"砸壳"在iOS逆向工程中是经常做的一件事情,,因为从AppStore直接下载安装的App是加壳的,其实就是经过加密的,这个“砸壳”的过程就是一个解密的过程。未砸壳的App是无法在Class-dump、Hopper等工具中使用的。所以我们要将App进行砸壳处理。在Android开发中也存在App加壳的处理,比如什么360加固了,其实就是给App加一层壳。

本篇博客我们就以WeChat(微信)为例,从AppStore上下载微信并安装,然后使用dumpdecrypted工具(当然你也可以使用其他砸壳工具)进行砸壳处理。砸壳后会生成解密后的App文件,然后我们就可以使用Class-dump和Hopper处理解密后的文件了。废话少说,就开始今天的主题。

一、生成dumpdecrypted.dylib动态库

首先我们要生成“砸壳”用的动态库dumpdecrypted.dylib,我们“砸壳”时主要用到这个动态库。该动态库的源码在github上是开源的(Github地址),要想得到dumpdecrypted.dylib这个动态库,只需要从github上下载代码,然后进行编译,生成dumpdecrypted.dylib即可。下方就是使用make命令对dumpdecrypted的源码进行编译。

进入到dumpdecrypted文件夹下,运行make命令即可。

编译完成后,dumpdecrypted文件夹中就会多一个dumpdecrypted.dylib动态库,该动态库就是稍后我们砸壳使用的工具。

二、“砸壳”前的准备工作

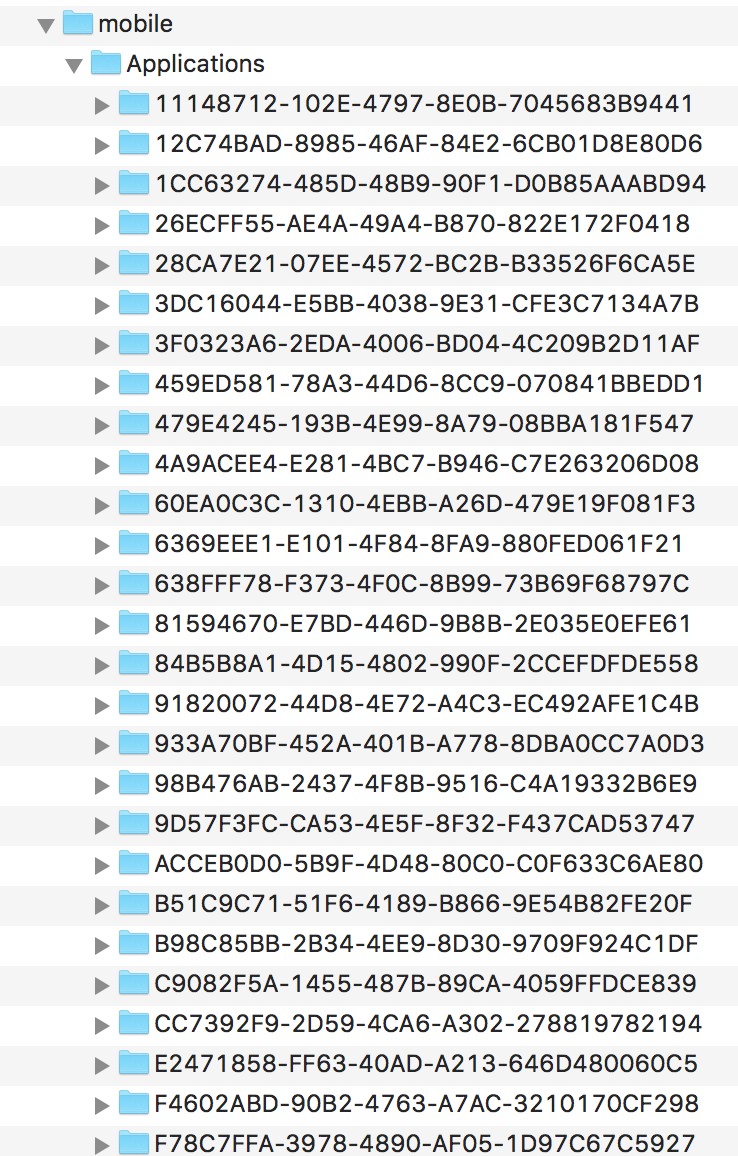

接下来就是要在越狱手机上寻找要“砸壳”的app路径了,首先使用ssh连接到你的越狱设备,然后在越狱设备中打开你要砸壳的App, 此处我们以微信为例。从AippStore中下载安装的应用都会位于/var/mobile/Applications中,下方的截图就是我手机上从AppStore中下载的应用的安装路径。当然,下方是使用iExplore工具进行查看的,下方内容中,文件的拷贝我们都会用到iExplorer,当然你也可以使用之前提到过的iFunBox。

从上方的截图中要找出微信所在的目录是非常困难的,应用少的话你可以点开一个个的看。向上面这种应用比较多的情况的话,一个个文件夹点开是不太现实的,所以我们得通过另一种方式来定位“微信”App所在的目录。

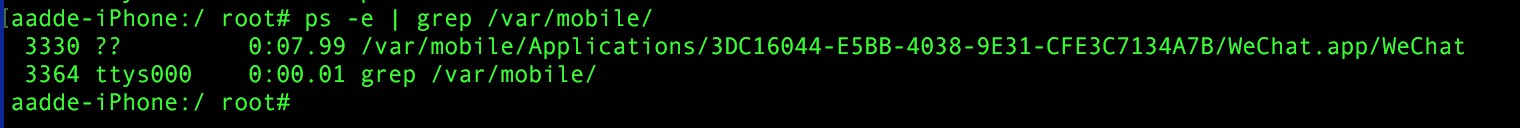

这种快捷定位“微信”所在目录的方式就是“查看应用进程”的方式,首先你需要打开微信,然后运行下方的命令,来查看文件目录/var/mobile/目录下的所有正在运行的App进行,具体要用到的命令如下所示:

ps -e | grep /var/mobile

上方截图就是上述命令运行后所输出的内容,从上述内容中我们轻而易举的就可以找到“WeChat”所在目录。我们可以通过iExplore打开该目录,更直观的来看一下微信App所在的目录,具体内容如下所示. 上面这个进程的绝对路径我们要记下来,因为后边砸壳的时候会使用到该路径。

接下来我们就要使用Cycript工具来寻找WeChat的Document路径了,如果你的越狱设备上没有安装Cycript工具的话,那么请前往Cydia下载安装Cycript工具。下方步骤就是使用Cycript工具来查看附加进程的Document目录的步骤。

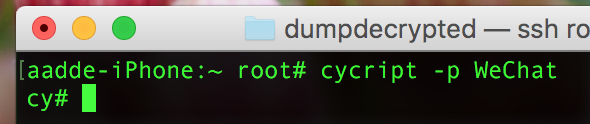

1.使用Cycript注入目标进程中

cycript -p WeChat

上述命令执行完毕后,会进入到cycript模式中,如下所示。当然,在iOS9.2.1上的越狱设备执行上述命令会报错,可能是目前Cycript这个强大的工具还不支持iOS9.2吧。所以我是在iOS7.2上做的该实验。

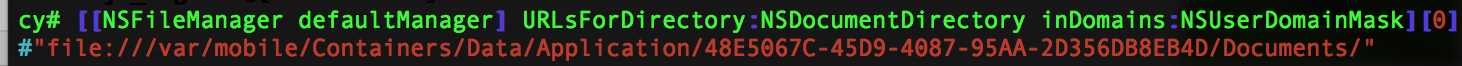

2.获取该进程的Document目录

[[NSFileManager defaultManager] URLsForDirectory:NSDocumentDirectory inDomains:NSUserDomainMask][0]

输入上述内容,然后点击回车,就会输出WeChat进程的Document目录,输出结果如下所示。下方的红色部分就是WeChat的Document目录的绝对路径。

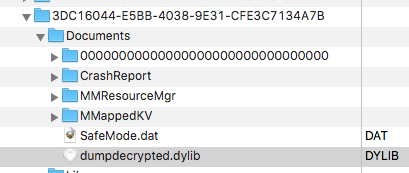

找到上述目录后,使用iExplore进入到该目录下,将上面我们生成的dumpdecripted.dylib动态库拷贝到该目录下即可,如下所示:

三、开始砸壳

上述“砸壳”的准备工作就绪后,接下来我们就要开始砸壳了。进入到WeChat的Document目录中,执行下方的命令进行砸壳。

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/mobile/Applications/3DC16044-E5BB-4038-9E31-CFE3C7134A7B/WeChat.app/WeChat

在上述命令中,DYLD_INSERT_LIBRARIES后边这个动态库就是我们上面生成的动态库,后边这个路径就是WeChat执行文件的绝对路径,运行上述命令后,就开始砸壳了,下方截图就是我们砸壳的过程。

砸壳过程完成后,会在我们的Document目录下生成一个WeChat.decrypted文件,如下截图所示。该文件就是脱壳后的文件,我们可以将该文件拷贝到我们的Mac上,以备使用。

四、导出脱壳App的头文件

将上面生成的WeChat.decrypted脱壳文件拷贝的我们的Mac上,接下来就是我们class-dump出厂的时刻了。接下来我们要使用class-dump导出该脱壳文件的所有头文件。具体步骤如下所示。

1.前奏

WeChat.decrypted文件后,我执行了下方的命令来导出其头文件,下方的命令在没有加壳的app中是好使的,直接就可以导出相应App的头文件,如下所示:

class-dump -S -s -H WeChat.decrypted -o ./Headers

执行上述命令结束后是下方这个结果, 并没有导出想要的头文件,Google了一下,是ARM的架构不对,所以就没导出成功。

2.开始导出头文件

从上述截图中我们可看到,Headers文件夹中并没有生成相应的头文件。是我们解密的文件有问题吗?于是乎,我使用了Hopper打开了解密后的文件,是可以正常打开的,于是乎又Google一下,原来是我们在导出头文件时指定的ARM架构不正确,于是乎使用class-dump的--arch配置项来指定了armv7的架构,这样的话,头文件就导出成功了。

class-dump --arch armv7 -S -s -H WeChat.decrypted -o ./Headers

操作步骤和结果如下图所示, 导出成功,你可以慢慢的分析了。

五、Hopper

上面使用了class-dump来操作我们脱壳的文件,木有问题。那么接下来来看一下在Hopper上的效果如何,下方就是使用Hopper打开“脱壳”文件的效果。当然,你也可以使用IDA Pro来查看,当然此处我们使用的是Hopper。从下方的截图来看,结果是Perfect的。

至此呢,我们脱壳的过程就这么愉快的结束了,你可以去分析你想分析的东西了。

iOS逆向工程之App脱壳的更多相关文章

- 逆向工程之App脱壳

http://www.cnblogs.com/ludashi/p/5725743.html iOS逆向工程之App脱壳 本篇博客以微信为例,给微信脱壳."砸壳"在iOS逆向工程中是 ...

- iOS逆向工程之Hopper+LLDB调试第三方App

LLDB是Low Level Debugger的简称,在iOS开发的调试中LLDB是经常使用的,LLDB是Xcode内置的动态调试工具.使用LLDB可以动态的调试你的应用程序,如果你不做其他的额外处理 ...

- iOS逆向工程之Hopper中的ARM指令

虽然前段时间ARM被日本软银收购了,但是科技是无国界的,所以呢ARM相关知识该学的学.现在看ARM指令集还是倍感亲切的,毕竟大学里开了ARM这门课,并且做了不少的实验,当时自我感觉ARM这门课学的还是 ...

- iOS逆向工程之Reveal工具的安装、配置与使用

今天博客内容比较简单,不过还是蛮重要的.经常有小伙伴在QQ上私下问我,说博客中是如何使用Reveal查看AppStore中下载应用的UI层级的,那么就在今天这篇博客中作为一个主题来统一的介绍一下吧.虽 ...

- iOS逆向工程之KeyChain与Snoop-it

今天博客的主题是Keychain, 在本篇博客中会通过一个登陆的Demo将用户名密码存入到KeyChain中,并且查看一下KeyChain中存的是什么东西,把这些内容给导出来.当然本篇博客的重点不是如 ...

- iOS逆向工程之Theos

如果你对iOS逆向工程有所了解,那么你对Tweak并不陌生.那么由Tweak我们又会引出Theos, 那么什么是Theos呢,简单一句话,Theos是一个越狱开发工具包,Theos是越狱开发工具的首先 ...

- iOS逆向工程之Cycript

1.连接设备 打开一个终端,输入指令: iproxy 重新打开一个新的终端,输入指令: ssh -p root@127.0.0.1 这时候会提示输入密码:默认密码为“alpine”.这样就可以连接到设 ...

- FrameWork逆向工程之MotioPI

在BI项目建设的过程中我们一般都是有备份的,而且这个是必须有的!特别是例如ETL Model,还有Data Model这一类的元数据,这些东西如果我们没有备份,而恰好的我们的开发模型又在某一天离我们而 ...

- mybatis逆向工程之maven工程

maven工程与动态web工程存在差异,不过大体是相同的 注意:运行成功后记得refresh刷新下,否则看不到 一.在pom文件中进行如下配置 <project xmlns="http ...

随机推荐

- MVVM模式和在WPF中的实现(一)MVVM模式简介

MVVM模式解析和在WPF中的实现(一) MVVM模式简介 系列目录: MVVM模式解析和在WPF中的实现(一)MVVM模式简介 MVVM模式解析和在WPF中的实现(二)数据绑定 MVVM模式解析和在 ...

- Node-Webkit打包

1.node-webkit是什么? NW.js is an app runtime based on Chromium and node.js. You can write native apps i ...

- java 利用ManagementFactory获取jvm,os的一些信息--转

原文地址:http://blog.csdn.net/dream_broken/article/details/49759043 想了解下某个Java项目的运行时jvm的情况,可以使用一些监控工具,比如 ...

- 集合(set)-Python3

set 的 remove() 和 discard() 方法介绍. 函数/方法名 等价操作符 说明 所有集合类型 len(s) 集合基数:集合s中元素个数 set([obj]) 可变集合工 ...

- psoc学习

第一是:项目的路径需要放在Documents and Settings\,也就是默认的文件夹的地方,不然会报错错误范例为:Question:CY8CKIT-023 kit example projec ...

- Atitit 软件工程概览attilax总结

Atitit 软件工程概览attilax总结 1.1. .2 软件工程的发展 进一步地,结合人类发展史和计算机世界演化史来考察软件工程的发展史. 表2 软件工程过程模型 表2将软件工程的主要过程模型做 ...

- 完美解决CodeSmith无法获取MySQL表及列Description说明注释的方案

问题描述: CodeSmith是现在比较实用的代码生成器,但是我们发现一个问题: 使用CodeSmith编写MySQL模板的时候,会发现一个问题:MySQL数据表中的列说明获取不到,也就是column ...

- ORACLE分区表梳理系列(二)- 分区表日常维护及注意事项(红字需要留意)

版权声明:本文发布于http://www.cnblogs.com/yumiko/,版权由Yumiko_sunny所有,欢迎转载.转载时,请在文章明显位置注明原文链接.若在未经作者同意的情况下,将本文内 ...

- Java集合---ConcurrentHashMap原理分析

集合是编程中最常用的数据结构.而谈到并发,几乎总是离不开集合这类高级数据结构的支持.比如两个线程需要同时访问一个中间临界区(Queue),比如常会用缓存作为外部文件的副本(HashMap).这篇文章主 ...

- Jexus 服务器部署导航

说明:本索引只是方便本人查找,不涉及版权问题,所有博客,还是到元博客地址访问. <script async src="//pagead2.googlesyndication.com/p ...