.net core 2.0 jwt身份认证系统

经历了很久,.net core 2.0 终于发布了!

之前一直用的core 1.1,升级了2.0后发现认证的机制(Auth)发生了比较大的变化,在1.1中认证配置是在Configure中完成,而在2.0中,认证配置则是在ConfigureServices中完成,刚好对调了一下。

话不多说,直接看代码

1.ConfigureServices中的认证配置

var audienceConfig = Configuration.GetSection("Audience");

var symmetricKeyAsBase64 = audienceConfig["Secret"];

var keyByteArray = Encoding.ASCII.GetBytes(symmetricKeyAsBase64);

var signingKey = new SymmetricSecurityKey(keyByteArray);

var tokenValidationParameters = new TokenValidationParameters

{

// The signing key must match!

ValidateIssuerSigningKey = true,

IssuerSigningKey = signingKey,

// Validate the JWT Issuer (iss) claim

ValidateIssuer = true,

ValidIssuer = audienceConfig["Issuer"],

// Validate the JWT Audience (aud) claim

ValidateAudience = true,

ValidAudience = audienceConfig["Audience"],

// Validate the token expiry

ValidateLifetime = true,

ClockSkew = TimeSpan.Zero

};

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer(o =>

{

//不使用https

//o.RequireHttpsMetadata = false;

o.TokenValidationParameters = tokenValidationParameters;

});

贴上appsettings.json的内容

"Audience": {

"Secret": "Y2F0Y2yhciUyMHdvbmclMFWfsaZlJTIwLm5ldA==",

"Issuer": "test",

"Audience": "test"

}

2. Configure中使用认证,这里我扩展了UseAuthentication的方法。

(1)先定义一个TokenProviderOptions类

public class TokenProviderOptions

{

/// <summary>

/// 请求路径

/// </summary>

public string Path { get; set; } = "/Api/Token"; public string Issuer { get; set; } public string Audience { get; set; }

/// <summary>

/// 过期时间

/// </summary>

public TimeSpan Expiration { get; set; } = TimeSpan.FromMinutes(); public SigningCredentials SigningCredentials { get; set; }

}

(2)定义一个TokenProviderExtensions类扩展UseAuthentication方法

public static class TokenProviderExtensions

{

public static IApplicationBuilder UseAuthentication(this IApplicationBuilder app, TokenProviderOptions options)

{

if (app == null)

{

throw new ArgumentNullException(nameof(app));

}

return app.UseMiddleware<TokenProviderMiddleware>(Options.Create(options));

}

}

至于为什么UseAuthentication为什么长这样的,可以看https://github.com/aspnet/Security/blob/99aa3bd35dd5fbe46a93eef8a2c8ab1f9fe8d05b/src/Microsoft.AspNetCore.Authentication/AuthAppBuilderExtensions.cs源代码

(3)写了TokenProviderMiddleware类来代替AuthenticationMiddleware

public class TokenProviderMiddleware

{

private readonly RequestDelegate _next;

private readonly TokenProviderOptions _options;

private readonly IUserService _service;

public TokenProviderMiddleware(

RequestDelegate next,

IOptions<TokenProviderOptions> options, IAuthenticationSchemeProvider schemes)

{

_next = next;

_options = options.Value;

Schemes = schemes;

}

public IAuthenticationSchemeProvider Schemes { get; set; } /// <summary>

/// invoke the middleware

/// </summary>

/// <param name="context"></param>

/// <returns></returns>

public async Task Invoke(HttpContext context,IUserServcice service)

{

_sercice=service;

//

context.Features.Set<IAuthenticationFeature>(new AuthenticationFeature

{

OriginalPath = context.Request.Path,

OriginalPathBase = context.Request.PathBase

});

//获取默认Scheme(或者AuthorizeAttribute指定的Scheme)的AuthenticationHandler

var handlers = context.RequestServices.GetRequiredService<IAuthenticationHandlerProvider>();

foreach (var scheme in await Schemes.GetRequestHandlerSchemesAsync())

{

var handler = await handlers.GetHandlerAsync(context, scheme.Name) as IAuthenticationRequestHandler;

if (handler != null && await handler.HandleRequestAsync())

{

return;

}

}

var defaultAuthenticate = await Schemes.GetDefaultAuthenticateSchemeAsync();

if (defaultAuthenticate != null)

{

var result = await context.AuthenticateAsync(defaultAuthenticate.Name);

if (result?.Principal != null)

{

context.User = result.Principal;

}

}

// if (!context.Request.Path.Equals(_options.Path, StringComparison.Ordinal))

{

await _next(context);

return;

}

// Request must be POST with Content-Type: application/x-www-form-urlencoded

if (!context.Request.Method.Equals("POST")

|| !context.Request.HasFormContentType)

{

await ReturnBadRequest(context);

return;

} await GenerateAuthorizedResult(context);

} /// <summary>

/// 验证结果并得到token

/// </summary>

/// <param name="context"></param>

/// <returns></returns>

private async Task GenerateAuthorizedResult(HttpContext context)

{

var username = context.Request.Form["username"];

var password = context.Request.Form["password"]; var identity = await GetIdentity(username, password);

if (identity == null)

{

await ReturnBadRequest(context);

return;

} // Serialize and return the response

context.Response.ContentType = "application/json";

await context.Response.WriteAsync(GetJwt(username));

} /// <summary>

/// 验证用户

/// </summary>

/// <param name="username"></param>

/// <param name="password"></param>

/// <returns></returns>

private Task<ClaimsIdentity> GetIdentity(string username, string password)

{

var isValidated = _service.Auth(username,password); if (isValidated)

{

return Task.FromResult(new ClaimsIdentity(new System.Security.Principal.GenericIdentity(username, "Token"), new Claim[] { })); }

return Task.FromResult<ClaimsIdentity>(null);

} /// <summary>

/// return the bad request (200)

/// </summary>

/// <param name="context"></param>

/// <returns></returns>

private async Task ReturnBadRequest(HttpContext context)

{

context.Response.StatusCode = ;

await context.Response.WriteAsync(JsonConvert.SerializeObject(new

{

Status = false,

Message = "认证失败"

}));

} /// <summary>

/// get the jwt

/// </summary>

/// <param name="username"></param>

/// <returns></returns>

private string GetJwt(string username)

{

var now = DateTime.UtcNow; var claims = new Claim[]

{

new Claim(JwtRegisteredClaimNames.Sub, username),

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()),

new Claim(JwtRegisteredClaimNames.Iat, now.ToUniversalTime().ToString(),

ClaimValueTypes.Integer64),

//用户名

new Claim(ClaimTypes.Name,username),

//角色

new Claim(ClaimTypes.Role,"a")

}; var jwt = new JwtSecurityToken(

issuer: _options.Issuer,

audience: _options.Audience,

claims: claims,

notBefore: now,

expires: now.Add(_options.Expiration),

signingCredentials:_options.SigningCredentials

);

var encodedJwt = new JwtSecurityTokenHandler().WriteToken(jwt); var response = new

{

Status=true,

access_token = encodedJwt,

expires_in = (int)_options.Expiration.TotalSeconds,

token_type = "Bearer"

};

return JsonConvert.SerializeObject(response, new JsonSerializerSettings { Formatting = Formatting.Indented });

} }

(4)最后Configure中使用认证

var audienceConfig = Configuration.GetSection("Audience");

var symmetricKeyAsBase64 = audienceConfig["Secret"];

var keyByteArray = Encoding.ASCII.GetBytes(symmetricKeyAsBase64);

var signingKey = new SymmetricSecurityKey(keyByteArray);

var SigningCredentials = new SigningCredentials(signingKey, SecurityAlgorithms.HmacSha256);

app.UseAuthentication(new TokenProviderOptions

{

Audience = audienceConfig["Audience"],

Issuer = audienceConfig["Issuer"],

SigningCredentials = new SigningCredentials(signingKey, SecurityAlgorithms.HmacSha256)

});

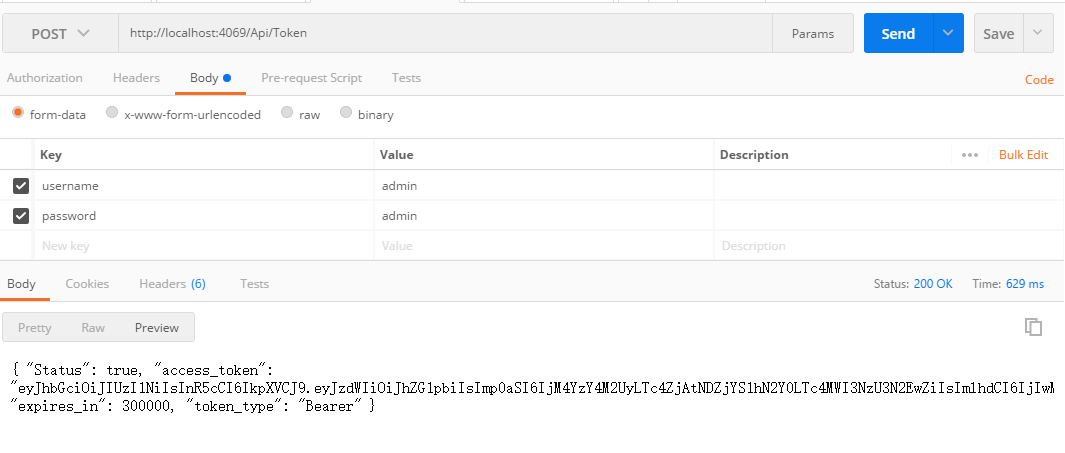

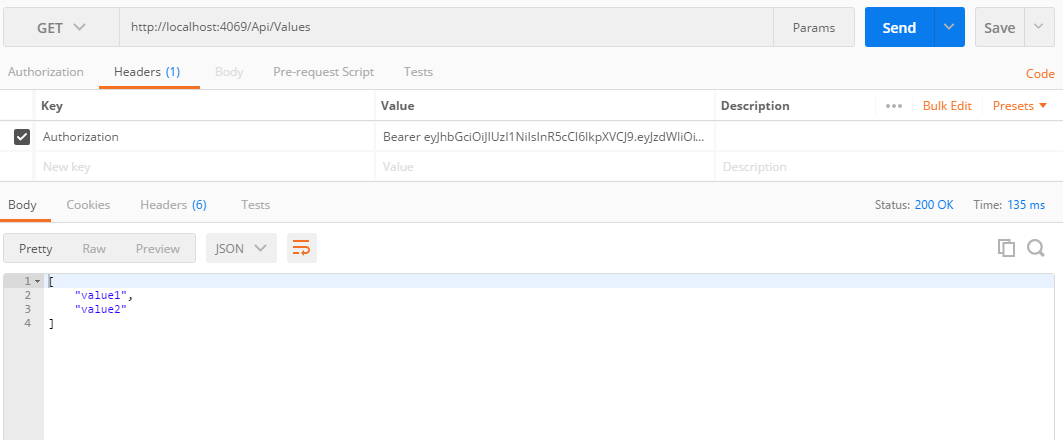

3.最后的测试

.net core 2.0 jwt身份认证系统的更多相关文章

- ASP.NET Core系列:JWT身份认证

1. JWT概述 JSON Web Token(JWT)是目前流行的跨域身份验证解决方案. JWT的官网地址:https://jwt.io JWT的实现方式是将用户信息存储在客户端,服务端不进行保存. ...

- ASP.NET Core 3.0 gRPC 身份认证和授权

一.开头聊骚 本文算是对于 ASP.NET Core 3.0 gRPC 研究性学习的最后一篇了,以后在实际使用中,可能会发一些经验之文.本文主要讲 ASP.NET Core 本身的认证授权和gRPC接 ...

- 关于ASP.Net Core Web及API身份认证的解决方案

6月15日,在端午节前的最后一个工作日,想起有段日子没有写过文章了,倒有些荒疏了.今借夏日蒸蒸之气,偷得浮生半日悠闲.闲话就说到这里吧,提前祝大家端午愉快(屈原听了该不高兴了:))!.NetCore自 ...

- 介绍 ASP.NET Identity - ASP.NET 应用程序的成员身份认证系统

ASP.NET Identity 是构建 ASP.NET web 应用程序的一种新的身份认证系统.ASP.NET Identity 可以让您的应用程序拥有登录功能,并可以轻松地自定义登录用户的相关数据 ...

- NET Core 2.0使用Cookie认证实现SSO单点登录

NET Core 2.0使用Cookie认证实现SSO单点登录 之前写了一个使用ASP.NET MVC实现SSO登录的Demo,https://github.com/bidianqing/SSO.Sa ...

- ASP.NET Core的无状态身份认证框架IdentityServer4

Identity Server 4是IdentityServer的最新版本,它是流行的OpenID Connect和OAuth Framework for .NET,为ASP.NET Core和.NE ...

- ASP.NET CORE中使用Cookie身份认证

大家在使用ASP.NET的时候一定都用过FormsAuthentication做登录用户的身份认证,FormsAuthentication的核心就是Cookie,ASP.NET会将用户名存储在Cook ...

- 中国科学技术大学统一身份认证系统CAS

CAS | Apereohttps://www.apereo.org/projects/cas 中国科学技术大学统一身份认证系统https://passport.ustc.edu.cn/login?s ...

- JWT 身份认证优缺点分析以及常见问题解决方案

本文转载自:JWT 身份认证优缺点分析以及常见问题解决方案 Token 认证的优势 相比于 Session 认证的方式来说,使用 token 进行身份认证主要有下面三个优势: 1.无状态 token ...

随机推荐

- !heap 和 _HEAP_ENTRY

WinDBG提供了!heap命令帮助我们查找heap,同时我们也可以通过dt和MS SYMBOL来了解memory layout. 假设我们有下面一个小程序. int _tmain(int argc, ...

- 洛谷【P2024】[NOI2001]食物链

浅谈并查集:https://www.cnblogs.com/AKMer/p/10360090.html 题目传送门:https://www.luogu.org/problemnew/show/P202 ...

- 第一章计算机网络和因特网-day01

什么是因特网: 其一:构成因特网的基本硬件与软件. 其二:为分布式应用提供服务的联网基础设施. 终端机器称为主机( host ) 或者端系统( end system ) 端系统通过通信链路(commu ...

- LeetCode第一题:Two Sum

Given an array of integers, return indices of the two numbers such that they add up to a specific ta ...

- System.Data.SQLite.dll控件常规安装方法

原文地址:http://www.jb51.net/dll/System.Data.SQLite.dll.html 文件运行必须安装 Microsoft Visual C++ 2010 SP1 Re ...

- hihoCoder1296:约瑟夫问题

时间限制:10000ms 单点时限:1000ms 内存限制:256MB 描述 小Hi和小Ho的班级正在进行班长的选举,他们决定通过一种特殊的方式来选择班长. 首先N个候选人围成一个圈,依次编号为0.. ...

- linux 将大文件分解为多个小文件

使用的命令为: split --bytes 500M --numeric-suffixes --suffix-length=3 foo foo_ 其中 --bytes 为小文件的大小, --suffi ...

- java代码随机数组合,随机号码产生器

总结:还是掌握方法的运用++++++ package com.c2; //随机数组合,随机号码产生器 //随机号码 import java.util.Random; public class rfe ...

- 2015.1.15 利用Oracle函数插入表结构 Bulk collect into 不用循环,简洁高效

如果表结构只对应一个字段,可以 select col1 bulk collect into 变量,不用游标循环,简洁高效 create or replace function get_airway_s ...

- python读取配置文件 ConfigParser

Python 标准库的 ConfigParser 模块提供一套 API 来读取和操作配置文件. 配置文件的格式 a) 配置文件中包含一个或多个 section, 每个 section 有自己的 opt ...