Tomcat8弱口令+后台getshell

漏洞原因

用户权限在conf/tomcat-users.xml文件中配置:

<?xml version="1.0" encoding="UTF-8"?>

<tomcat-users xmlns="http://tomcat.apache.org/xml"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://tomcat.apache.org/xml tomcat-users.xsd"

version="1.0"> <role rolename="manager-gui"/>

<role rolename="manager-script"/>

<role rolename="manager-jmx"/>

<role rolename="manager-status"/>

<role rolename="admin-gui"/>

<role rolename="admin-script"/>

<user username="tomcat" password="tomcat" roles="manager-gui,manager-script,manager-jmx,manager-status,admin-gui,admin-script" /> </tomcat-users>

可以看出,tomcat用户具有上述所有权限,密码为tomcat。

默认情况下,通过常规安装在Tomcat8中没有用户,并且管理器页面仅允许访问本地IP。只有管理员手动修改了这些属性,我们才可以发起攻击。

前提条件

Tomcat版本8.0 默认安装是没有用户的,密码是tomcat

修复方案:

1、在系统上以低权限运行Tomcat应用程序。创建一个专门的 Tomcat服务用户,该用户只能拥有一组最小权限(例如不允许远程登录)。

2、增加对于本地和基于证书的身份验证,部署账户锁定机制(对于集中式认证,目录服务也要做相应配置)。在CATALINA_HOME/conf/web.xml文件设置锁定机制和时间超时限制。

3、以及针对manager-gui/manager-status/manager-script等目录页面设置最小权限访问限制。

环境搭建

https://github.com/vulhub/vulhub/tree/master/tomcat/tomcat8

复现

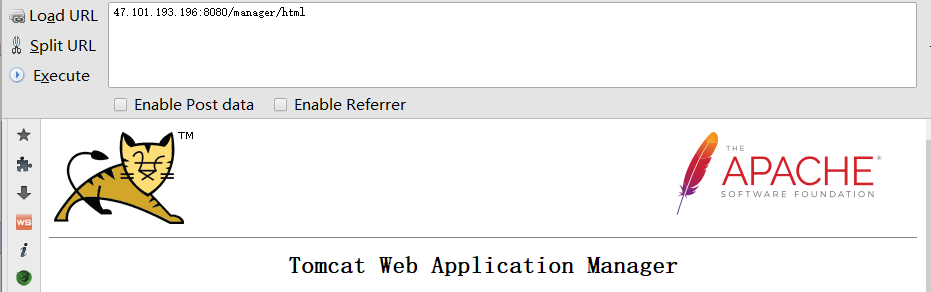

1. 打开tomcat管理页面http://your-ip:8080/manager/html,输入弱密码tomcat:tomcat,然后访问后端:

2.制作war包

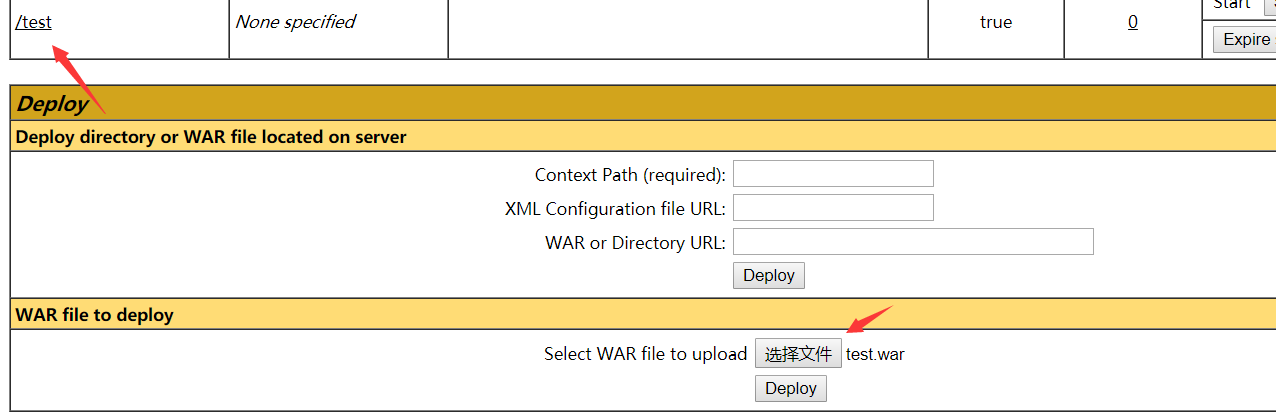

先将jsp大马压缩为zip,再将zip后缀改名为war,然后上传war包

3. 底部直接上传war包

上传完直接访问/test/test.jsp 就会看到你上传的马,执行命令即可

Tomcat8弱口令+后台getshell的更多相关文章

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 12.Weblogic 弱口令 && 后台getshell漏洞

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞. 分别通过这两种漏洞,模拟对weblogic场景的渗透. Weblogic版本:10.3. ...

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

- Tomcat7+ 弱口令 && 后台getshell漏洞

打开tomcat管理页面http://192.168.49.2:8080/manager/html,输入弱密码tomcat:tomcat,即可访问后台 先将jsp大马压缩为zip,再将zip后缀改名为 ...

- Tomcat管理弱口令页面Getshell

目录 弱口令Getshell 利用Burpsuite对tomcat账号密码进行爆破 弱口令Getshell Tomcat安装完成后会有如下页面,点击该页面的 Manager App 处会弹出输入用户名 ...

- Tomcat口令暴力猜解&&后台getshell

Tomcat环境搭建 windows系统xampp搭建tomcat linux yum搭建tomcat 修改tomcat目录下的conf/tomcat-users.xml文件开启管理后台口令认证 &l ...

- 中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)

漏洞一.后台弱口令 后台地址:http://www.hnmatc.org/admin/ 直接爆破得到账号admin 密码admin888 漏洞二.SQL注入(前台后台都有) 注入点:http://w ...

- python 写的http后台弱口令爆破工具

今天来弄一个后台破解的Python小程序,哈哈,直接上代码吧,都有注释~~ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 ...

随机推荐

- JavaScript——匿名函数和闭包

匿名函数就是没有名字的函数 闭包就是一个函数中的另一个函数 函数可以不加分号,但是语句要加!! 可以把匿名函数的返回值赋值给变量!! box()时返回里面的函数,再加一个()就会返回里面那函数的值(浅 ...

- Vue的七种传值方式

目录 1,父传子 2,子传父 3,兄弟组件传值 4,父组件使用子组件的数据和方法 5,子组件使用父组件的数据和方法 6,Vuex传值 6.1,定义store 6.2,挂载 6.3,使用 7,路由传值 ...

- EF Core数据访问入门

重要概念 Entity Framework (EF) Core 是轻量化.可扩展.开源和跨平台的数据访问技术,它还是一 种对象关系映射器 (ORM),它使 .NET 开发人员能够使用面向对象的思想处理 ...

- Microsoft Office Excel 2010 常用操作

1.添加下拉菜单 (1)选中单元格 (2)数据--数据有效性--数据有效性 (3)在"有效性条件"的"允许"处,选择"序列",并在新出现的& ...

- Leetcode(870)-优势洗牌

给定两个大小相等的数组 A 和 B,A 相对于 B 的优势可以用满足 A[i] > B[i] 的索引 i 的数目来描述. 返回 A 的任意排列,使其相对于 B 的优势最大化. 示例 1: 输入: ...

- Web 全栈开发 Redis 面试题

Web 全栈开发 Redis 面试题 Redis 大 key 问题 https://www.cnblogs.com/xgqfrms/p/13601959.html Redis 数据结构 Redis 初 ...

- Dart & import show & import hide & import as & part & part of

Dart & import show & import hide & import as & part & part of // 部分导入,即仅仅导入 dart ...

- 手机 wifi 已连接,不可上网 bug

手机 wifi 已连接,不可上网 bug 同一个 Wi-Fi,电脑却可以? 注意事项 Mac 共享热点支持有线连接.蓝牙连接的网络进行共享. 如果你的 Mac 本身是通过 wifi 来连接上网的,那就 ...

- chrome device remote debug

chrome device remote debug chrome://inspect/#devices chrome inspect devices Android chrome MIDI / MT ...

- css delete line text & html del

css delete line text & html del html <del>¥720</del> demo <span class="ticke ...