CVSS(Common Vulnerability Scoring System)打分规则解读

CVSS(Common Vulnerability Scoring System)提供了一种根据漏洞的主要特征进行打分,反映其严重性的方法。CVSS 已成为被广泛使用的标准。

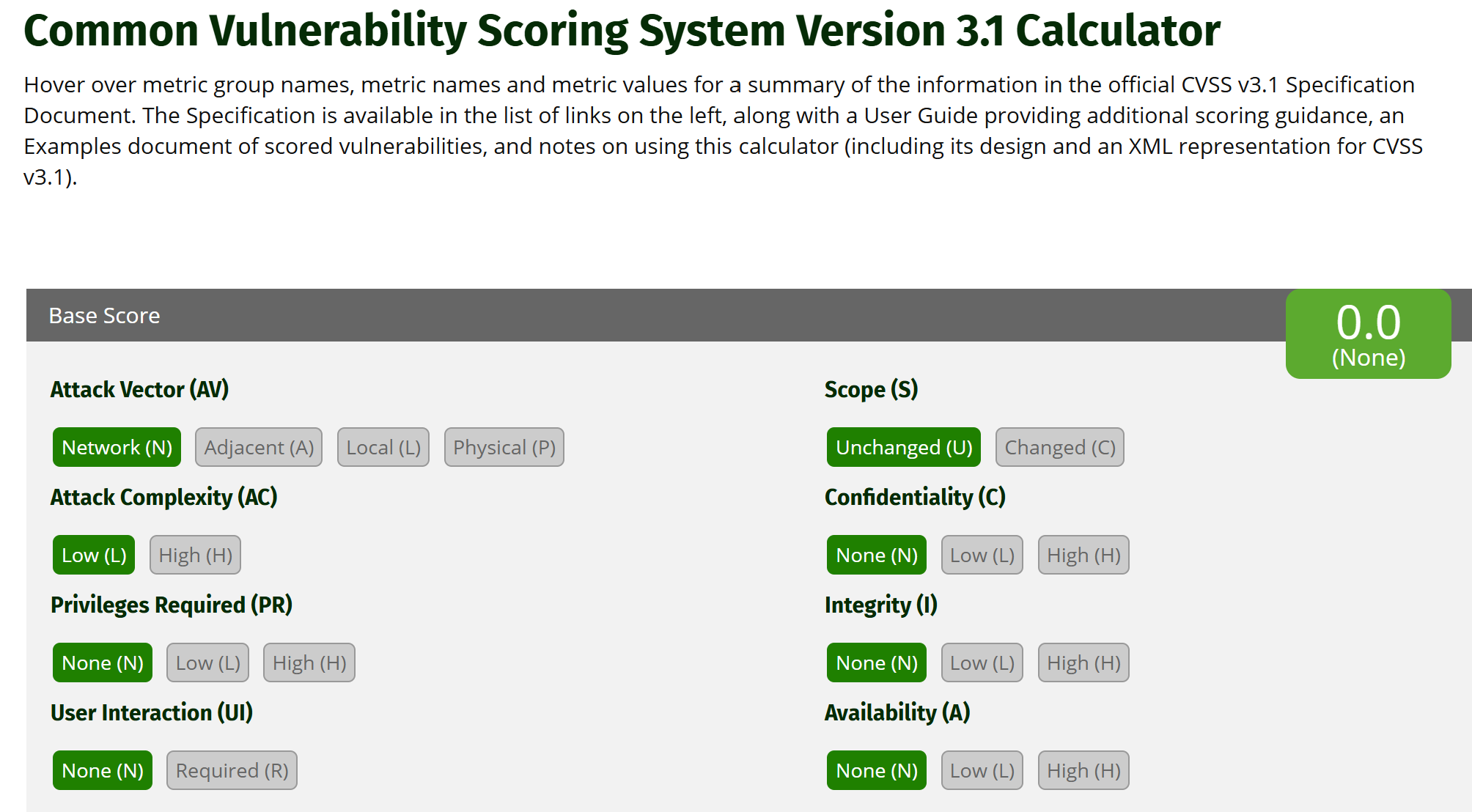

下面是CVSS 3.1版本计算器的界面截图,本文对Base Score的打分标准做解读,并提供一些建议。同时会对每个维度选项做翻译。

Attack Vector 攻击向量

- 从广域网、局域网攻击。Network。

- 要跑到设备附近,蓝牙,NFC、本地IP子网内。不能跨路由器。Adjacent。

- 在设备上运行程序实现攻击行为。Local。

- 在设备上手动物理操作实现攻击行为。Physical。

Network

"可通过网络访问利用的漏洞"意味着易受攻击的组件与网络堆栈绑定,攻击者的路径通过OSI第3层(网络层)。这种漏洞通常被称为"远程可利用",可以被理解为攻击可以在一个或多个网络跳跃点被利用。

Adjacent

"可通过相邻网络访问利用的漏洞"意味着易受攻击的组件与网络堆栈绑定,但是攻击仅限于相同的共享物理网络(例如蓝牙,IEEE 802.11)或逻辑网络(例如本地IP子网),并且不能跨越OSI第3层(例如路由器)进行。

Local

"可通过本地访问利用的漏洞"意味着易受攻击的组件不绑定到网络堆栈,攻击者的路径是通过读/写/执行能力。在某些情况下,攻击者可能需要本地登录才能利用漏洞,否则,她可能依赖用户交互来执行恶意文件。

Physical

"可通过本地访问利用的漏洞"意味着易受攻击的组件不绑定到网络堆栈,攻击者的路径是通过读/写/执行能力。在某些情况下,攻击者可能需要本地登录才能利用漏洞,否则,她可能依赖用户交互来执行恶意文件。

Attack Complexity 攻击复杂度

- 无前置条件,可重复攻击成功。Low。

- 存在攻击者无法控制的条件。High。

Low

执行攻击不存在任何门槛条件,也不存在特殊情况下有意留的后门。攻击者可以期望对易受攻击的组件重复成功。

High

成功的攻击取决于攻击者无法控制的条件。也就是说,成功的攻击不能随意完成,而需要攻击者在成功的攻击可以预期之前,对易受攻击的组件投入一些可衡量的准备工作。例如,成功的攻击可能需要攻击者:进行针对目标的侦查;准备目标环境以提高利用的可靠性;或者将自己注入目标和受害者请求的资源之间的逻辑网络路径中,以便读取和/或修改网络通信(例如,中间人攻击)。

Privileges Required 所需权限

- 攻击者无需登录验证授权。None。

- 攻击者需要获得较低的授权,比如标准用户。Low。

- 攻击者需要获得高权限用户,比如admin。High。

None

攻击者在攻击之前是未经授权的,因此不需要对设置或文件进行任何访问即可执行攻击。

Low

攻击者被授予(即需要)权限,这些权限提供基本用户功能,这些功能通常只会影响用户拥有的设置和文件。或者,具有低权限的攻击者可能仅能够对非敏感资源造成影响。

High

攻击者被授予(即需要)权限,这些权限为易受攻击的组件提供重要(例如,管理)控制,这可能会影响组件范围的设置和文件。

User Interaction 用户交互

- 可以无条件开始攻击,不需要合法用户做任何前置动作。None。

- 需要等到合法用户将系统运行到特定状态。Required。

None

易受攻击的系统可以在没有任何用户交互的情况下被利用。

Required

要成功利用此漏洞,用户需要先执行一些操作,然后才能利用此漏洞。

Scope 范围

- 仅组件自身受影响。Unchanged。

- 超出组件自身,比如提供了运行操作系统命令的入口。Changed。

Unchanged

被利用的漏洞只能影响由同一安全机构管理的资源。在这种情况下,易受攻击的组件和受影响的组件要么是相同的,要么是由同一安全机构管理的。

Changed

被利用的漏洞可能会影响到易受攻击组件的安全机构管理的安全范围之外的资源。在这种情况下,易受攻击的组件和受影响的组件是不同的,并由不同的安全机构管理。

Confidentiality 机密性

- 不存在任何敏感信息被泄露。None。

- 非认证/授权用户可越权查看信息,后果不严重。Low。

- 泄露了会造成严重影响的信息,如密码。High。

None

受影响的组件内部不会丢失机密性。

Low

有一些保密性的损失。可以获取一些受限制的信息,但攻击者无法控制获取的信息,或者损失的数量或种类受到限制。信息泄露不会对受影响的组件造成直接、严重的损失。

High

完全失去了机密性,导致受影响组件中的所有资源都被泄露给攻击者。或者,只能访问一些受限制的信息,但披露的信息会带来直接、严重的影响。

Integrity 完整性

- 数据不会遭到篡改。None。

- 遭篡改的范围有限,后果不严重。Low。

- 遭篡改的范围不可控,后果严重。High。

None

受影响的组件内部不会丢失完整性。

Low

可以修改数据,但攻击者无法控制修改的后果,或者修改的数量是有限的。数据修改不会对受影响的组件产生直接、严重的影响。

High

完全丧失了完整性,或完全丧失了保护。例如,攻击者能够修改受影响组件保护的任何/所有文件。或者,只能修改一些文件,但恶意修改会对受影响的组件造成直接、严重的后果。

Availability 可用性

- 合法用户使用完全正常。None。

- 合法用户使用受到影响,但不明显。Low。

- 合法用户无法正常使用。High。

None

对受影响组件内的可用性没有影响。

Low

性能降低或资源可用性中断。即使可以反复利用该漏洞,攻击者也无法完全拒绝合法用户的服务。受影响组件中的资源要么始终部分可用,要么仅在部分时间完全可用,但总体而言,不会对受影响的组件造成直接的严重后果。

High

可用性完全丧失,导致攻击者能够完全拒绝对受影响组件中资源的访问;这种损失要么是持续的(当攻击者继续进行攻击时),要么是长久的(即使在攻击完成后,这种情况仍然存在)。或者,攻击者有能力拒绝某些可用性,但可用性的丧失会给受影响的组件带来直接的严重后果(例如,攻击者无法中断现有连接,但可以阻止新的连接;攻击者可以反复利用一个漏洞,在每次成功攻击的情况下,该漏洞仅泄漏少量内存, 但是在反复利用后,会导致服务变得完全不可用)。

CVSS(Common Vulnerability Scoring System)打分规则解读的更多相关文章

- Common Vulnerability Scoring System CVSS

1.Generating a Shell payload using msfvenom 2.web intrusion Test in fact in the websecurity ,the web ...

- Scoring System

Build a scoring system , give the score by referee , and entering the score in system , then take o ...

- Lucene打分规则与Similarity模块详解

搜索排序结果的控制 Lucnen作为搜索引擎中,应用最为广泛和成功的开源框架,它对搜索结果的排序,有一套十分完整的机制来控制:但我们控制搜索结果排序的目的永远只有一个,那就是信息过滤,让用户快速,准确 ...

- Common Internet File System

CIFS (Common Internet File System) is a protocol that gained popularity around the year 2000, as ven ...

- Solr搜索的排序打分规则探讨

使用Solr搭建搜索引擎很容易,但是如何制定合理的打分规则(boost)做排序却是一个很头痛的事情.Solr本身的排序打分规则是继承自Lucene的文本相关度的打分即boost,这一套算法对于通用的提 ...

- Suricata的规则解读(默认和自定义)

不多说,直接上干货! 见suricata官网 https://suricata.readthedocs.io/en/latest/rules/index.html 一.Suricata的规则所放位置 ...

- [ExtJS5学习笔记]第六节 Extjs的类系统Class System命名规则及定义和调试

本文地址: http://blog.csdn.net/sushengmiyan/article/details/38479079 本文作者:sushengmiyan ----------------- ...

- Solr 多字段、打分规则、权重和实时索引同步

1.字段 Filed:<field name="_id" type="text_ik" indexed="true" stored=& ...

- 3GPP规范命名规则解读

http://blog.sina.com.cn/s/blog_6b10255301012co6.html 学习了解电信技术知识的一个很好的手段是阅读3GPP的规范.但是3GPP有大量的规范,我们可能经 ...

- How to add alias on Mac(It's common for most system)

Since these files are hidden you will have to do an ls -a to list them. If you don't have one you ca ...

随机推荐

- 【Vyos-开源篇-1】- VMware 安装 VyOS 虚拟机

文章说明:使用VMware ESXi和VMware Workstation安装vyos软路由. 一.项目准备 1.1.VMware ESXi 我家里的是一台8核心,20G内存,2T的N5105工控机, ...

- FFmpeg变速处理视频文件

使用工具:小丸工具箱,HandBrake,FFmpeg 首先确定视频是否为VFR(可变帧率),如果是VFR需要在二次处理前转换成CFR(固定帧率) VFR转换CFR可以使用FFmpeg命令行或Hand ...

- Xilinx-HDF的文件内容

Xilinx-HDF文件 原文:分享:HDF文件的更多用途 Xilnx Vivado能导出HDF文件,给Xilnx SDK创建软件工程.HDF文件的还可以有更多用途. HDF文件是一个zip文件,可以 ...

- Centos 下Rabbit MQ 常用操作指令 汇总

1.rabbitmq 服务的启动停止. service rabbitmq-server start service rabbitmq-server stop 重启命令需要依次执行 stop 再 sta ...

- ELK日志缺失问题排查-Logstash消费过慢问题

1. 背景 另外一个推荐系统的推荐请求追踪日志,通过ELK收集,方便遇到问题时,可以通过唯一标识sid来复现推荐过程 在一次上线之后,发现日志大量缺失,缺失率达90%,确认是由上线引起的,但因为当时没 ...

- Vue2 整理(二):核心篇(组件化开发)

前言 上一篇连接:vue2 整理:基础篇. 组件化开发 组件概念 组件,对于学Java的人来说的话,这个词所要表达的意思再熟悉不过了. 所谓组件就是:面向对象中的抽象.封装思想:而所谓的组件化就是:把 ...

- Spring Cloud微服务下如何配置I8n

什么是I8n 国际化(I18n)指的是设计和开发产品的过程,使得它们能够适应多种语言和文化环境,而不需要进行大量的代码更改.这通常涉及到创建一个基础版本的产品,然后通过配置和资源文件来添加对不同语言和 ...

- Go微服务开发指南

在这篇深入探讨Go语言在微服务架构中的应用的文章中,我们介绍了选择Go构建微服务的优势.详细分析了主要的Go微服务框架,并探讨了服务发现与注册和API网关的实现及应用. 关注TechLead,复旦博士 ...

- [oeasy]python0036_牛说_cowsay_小动物说话_asciiart_figlet_lolcat_管道(祝大家新年快乐~)

牛说(cowsay) 回忆上次内容 上次我们研究了shell脚本的编程 并且在shell中实现了 循环语句 延迟命令 清屏命令 python命令 figlet命令 编辑 还能整点什么呢? 还想 ...

- python中的字符串和列表

name="1" name='1' name="""1""""" name='''1''' #都为正 ...