TCP协议分析工具TcpEngine V1.2.0使用教程

概述

目前主流的网络数据分析工具主要有两类,一类是http协议分析工具,如fiddler,这类工具擅长对字符串类型协议分析;另一类是原始网络数据包的监听分析,如Wireshark,这类工具擅长分析网络底层行为。这两类工具一类擅长字符串协议分析,另一类擅长网络底层行为分析,但是上述两类工具分析二进制流类型协议时,就显得力不心了,TcpEngine (官网:http://www.tcpengine.cn/)补充上述两类工具的空白,提供了二进制流协议分析的方法。

TcpEngine擅长分析Tcp长连接协议,在数据流协议出现数据错误时使用,比如使用了tcp|websocket协议的网络游戏出现数据错误时,使用本工具对游戏网络数据分析,查找数据错误原因。这款工具不但可以在发开环境中使用,也可以在非开发环境中使用,比如网络数据错误发生在测试环境或用户环境,可以使用本工具在发生错误环境中监听拷贝网络数据,保存到文件再交给技术开发人员慢慢分析。

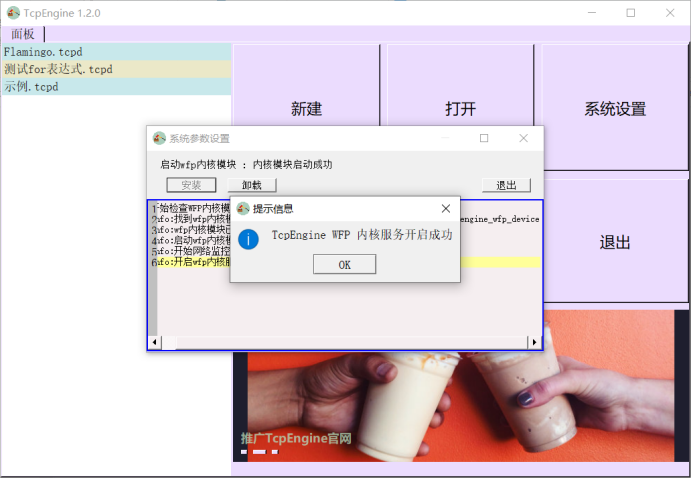

目前只支持在win32平台运行,工具分两部分,应用软件部分和系统内核WFP模块,WFP(Windows Filtering Platform) 是windows推出的用于TCP/IP协议栈五层各层里面对数据包进行交互操作的基础框架,这里用于监听拷贝指定的网络数据。使用前需要安装WFP,由于WFP内核模块还没有数据签名,使用前需要按下面链接指导步骤重启和设置系统http://www.xitongcheng.com/jiaocheng/win10_article_10547.html

界面

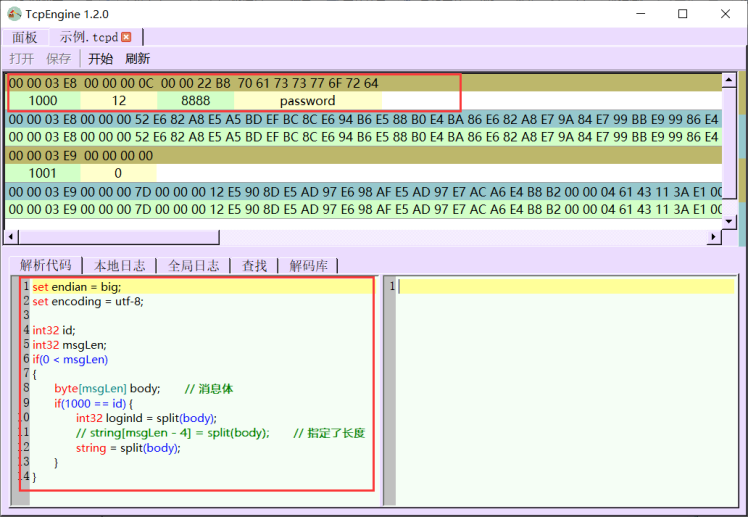

启动界面如下图所示。

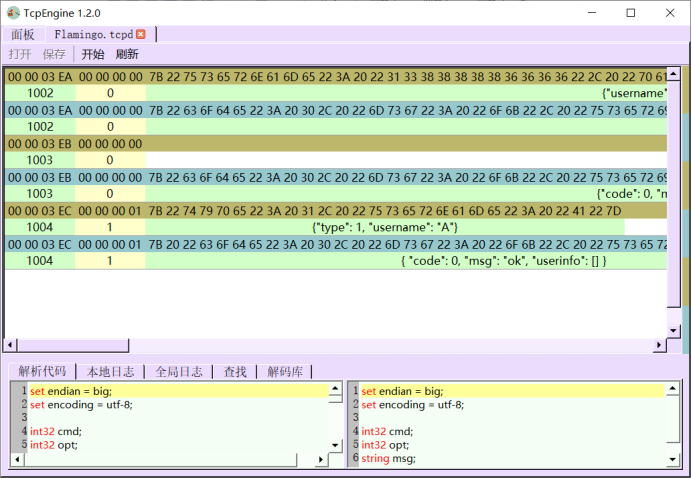

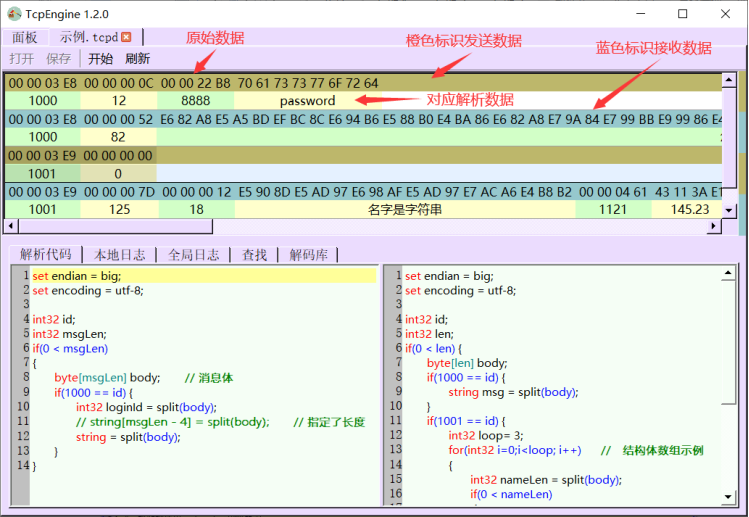

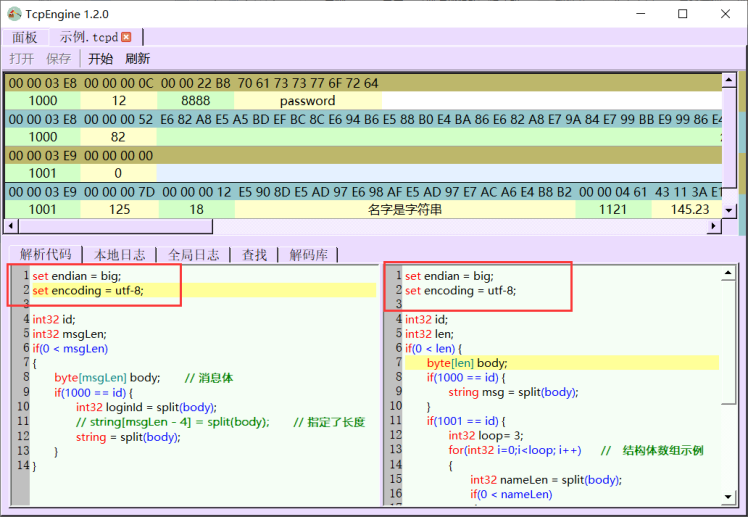

运行界面如下图所示,奇数行是原始的数字流,偶数行是对应的解析后的可读数据。

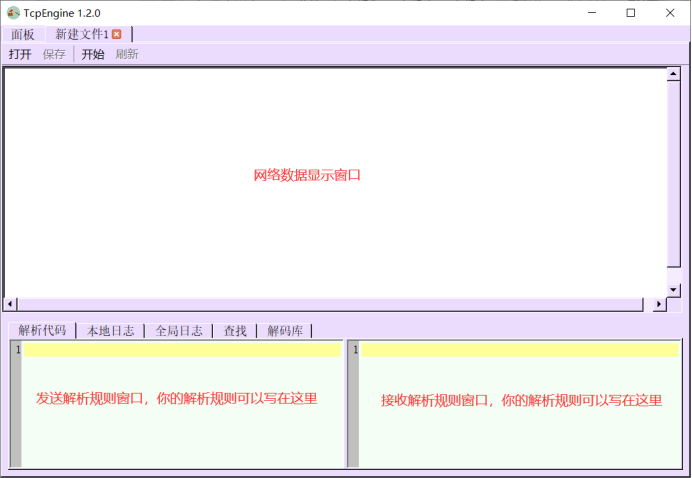

使用方法

TcpEngine使用WFP截取应用层网络数据,WFP是内核模块,进行数字签名,杀毒软件会直接报名,并且使用需要按http://www.xitongcheng.com/jiaocheng/win10_article_10547.html进行一些设置,WFP模块TcpEngine官网已公开源代码,你了可以下载重新编译。以管理员身份运算TcpEngine,点击主界面新建文档,如下图所示。

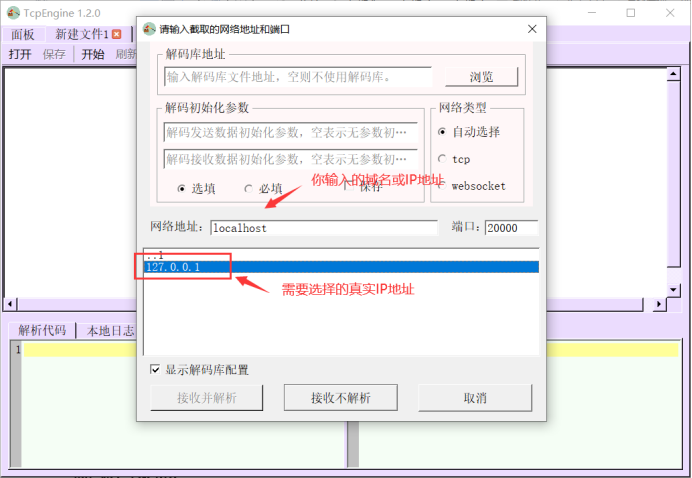

点击开始,输入需要监听的网络地址(支持域名和真实IP地直)和端口,如下图所示。

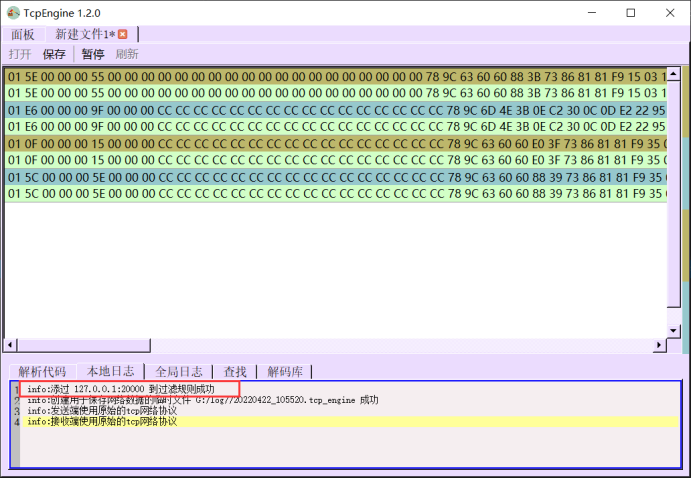

点击“接收并解析”或“接收不解析”,把要监听的网络信息写入WFP内核,当监听的网络有数据流通时,就拷贝一分到TcpEngine中,如下图所示。

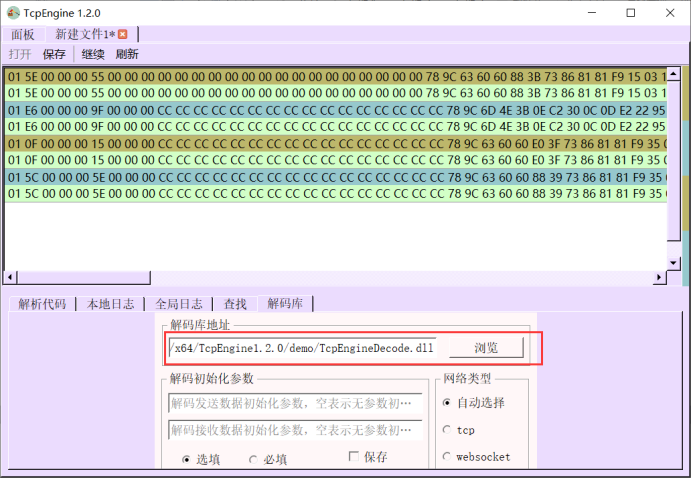

本示例使用的是flamingo应用演示,收到的是加密后数据,我们需要对它解密,按TcpEngine规则实现了flamingo算法,在TcpEngine官网有示例代码,使用方法,1、先暂停;2、加入解密库,如下图所示。

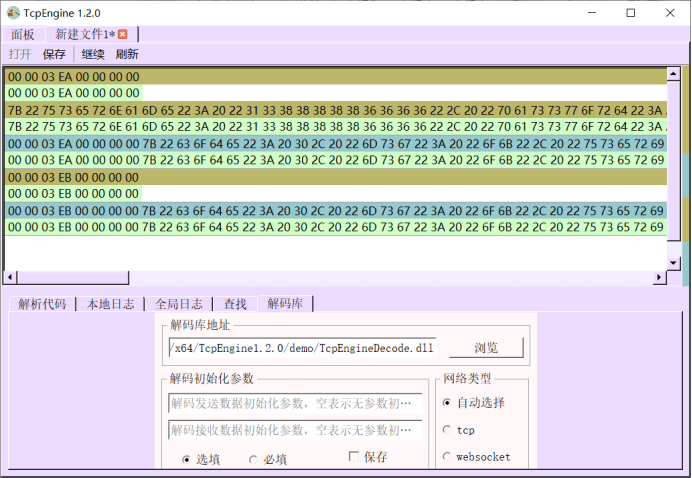

再点击刷新,得到解密后的数据,如下图所示。

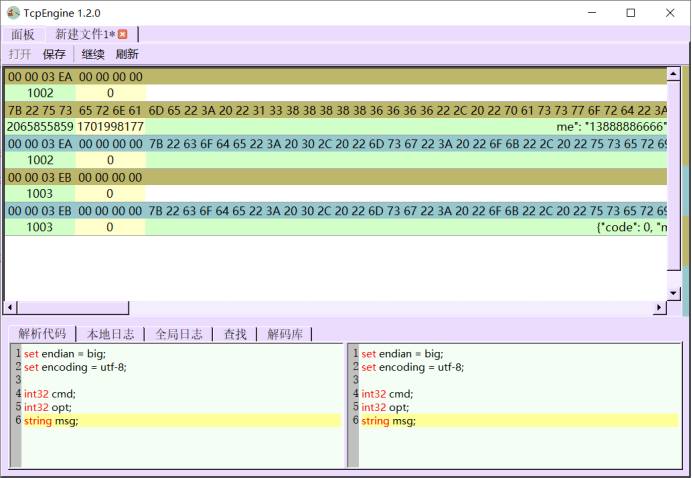

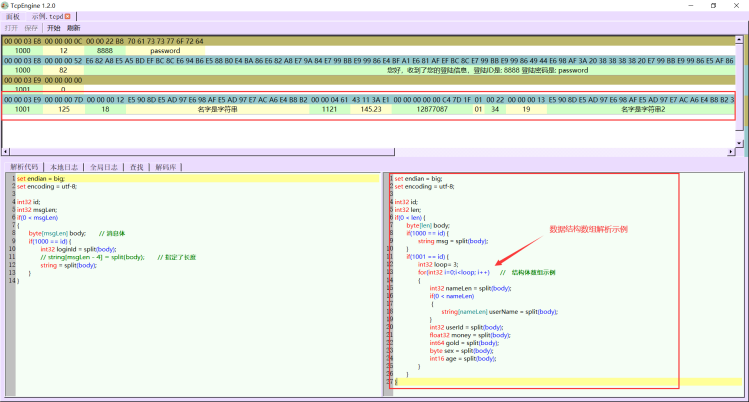

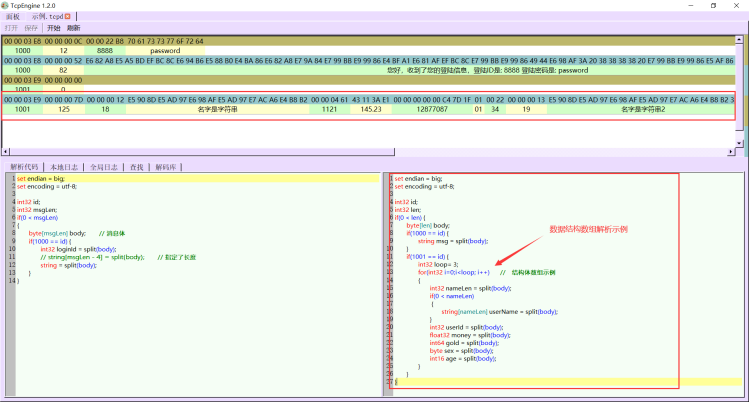

这时可以编写解析规则对原始数据进行解析,再“刷新并解析”,可以得到正常数据,如下图所示。

解析规则

每个不同的应用定义了不同的Tcp协议,面对千变万化的协议,TcpEngine提供的方案是半编程的解析规则,需要你根据自己的协议,编写解析规则来解析你的数据。解析规则借鉴了编程的变量,分支(if)和循环(for)。

比如我们的数字流协议定义如下图所示。

那我们对应的解析规则如下所示。

int32 id;

int32 msgLen;

if(0 < msgLen)

{

byte[msgLen] body;

}

如果我们的id=1000消息的消息体如下图所示。

if(1000 == id) {

int32 loginId = split(body);

text[msgLen-4] = split(body);

}

完整的解析规则如下图所示。

如果我们的消息体是结构体数组,那么我们可以用for表达式循环解析,示例如下图所示。

如果我们的消息体是结构体数组,那么我们可以用for表达式循环解析,示例如下图所示。

网络数据说明

当我们的网络数据出错时,需要按我们自定义的协议规则解析网络数据成为我们可阅读的格式,一般情况下,我们的网络数字流是按固定的格式连续组成二进制数据流。我们向您提供了半编程式的方法对这类网络数据解析,把不可阅读的数字流解析成可阅读的数据格式。

工具通过wfp内核模块从系统内核拷贝指定网络数据,当我们的网络程序向网络发送或接收一段完整的数据时,会拷贝一份应用层的数据到工具,每一条数据会生成两行数据,奇数行是原始数据,紧接偶数行是对应的解析数据。由原始数据行颜色标识数据类型,如下图所示。

解析参数

在解析网络数据前,我们需要分别对发送和接收的数据设置好数据类型,发送和接收两种类型都要设置,发送类型的设置只对发送数据有效,接收类型的设置只对接收数据有效。

设置参数有四种,分别是字节序;字符编码;网络协议;指定解码库(后续再说明),需要注意,参数设置必须全部小写。

set endian = big; 设置字节序,对基本数字类型有影响,如 四个字节的int型等,目前主流的网络序都使用大端字节序,也叫网络字节序。支持的值有 big 大端字节和little小端字节序两种。

set encoding = utf-8; 设置字符串编码,对字符串数据类型有影响,当前只支持 utf-8和local(本地类型)两种编码格式。

数据类型

解析规则的功能是把连续无规则无法阅读的数据流解析成规则的,可阅读的数据格式,方法是把连续的字节按变量的形式划分到一个整体并显示代表的值,如把连续的四个字节划分成整型,或如把多个字节划分成一个字符串变量,工具支持的变量类型如下列表。

数据类型列表

char 字符型,一个字节,显示ASCII 字符。

byte 字节型,一个字节,以十六进制显示。

int8 有符号整型,一个字节,以十进制显示。

uint8 无符号整型,一个字节,以十进制显示。

int16 有符号整型,两个字节,以十进制显示。

uint16 无符号整型,两个字节,以十进制显示。

int32 有符号整型,四个字节,以十进制显示。

uint32 无符号整型,四个字节,以十进制显示。

int64 有符号整型,八个字节,以十进制显示。

uint64 无符号整型,八个字节,以十进制显示。

float32 有符号浮点型,四个字节,以十进制显示。

float64 有符号浮点型,八个字节,以十进制显示。

string 字符串型,可变长度,如果指定了长度,则按指定长度划分字节数,如果不指定长度,一直划分到遇到零为止,如果刚好本行结束,则本数据类型不参与解析。

text 字符串型,可变长度,如果指定了长度,则按指定长度划分字节数,如果不指定长度,一直划分到遇到零为止,如果刚好本行结束,则使用下一行参与继续解析。

TCP协议分析工具TcpEngine V1.2.0使用教程的更多相关文章

- TCP协议调试工具TcpEngine V1.3.0使用教程

简介 这里说的TCP协议调试定义是在开发长连接TCP协议应用时,为了验证代码流程或查找bug,需要与对端交互数据过来,当需要时可以暂停发送:单条发送:跳过发送:正常发送:发送时修改数据等. T ...

- [转] 用协议分析工具学习TCP/IP

一.前言 目前,网络的速度发展非常快,学习网络的人也越来越多,稍有网络常识的人都知道TCP/IP协议是网络的基础,是Internet的语言,可以说没有TCP/IP协议就没有互联网的今天.目前号称搞网的 ...

- 转:LoadRunner自带的协议分析工具

在做性能测试的时候,协议分析是困扰初学者的难题,不过优秀的第三方协议分析工具还是挺多的,如:MiniSniffer .Wireshark .Ominpeek 等:当然他们除了帮你分析协议之外,还提供其 ...

- Loadrunner自带协议分析工具:Protocol Advisor

录制脚本之前,选对协议很关键,否则错误的协议会导致Virtual User Generator 录制不到脚本,或录制的脚本不完整,有些应用可能需要选择多个协议才能完整的记录 客户端与服务器端的请求. ...

- wireshark tcp 协议分析 z

虽然知道wireshark是抓包神器,只会大概大概用一下,还用一下下tcpdump,略懂一点BPF过滤器,也知道一点怎么用 wirkshark过滤相关的报文,但是对于详细的字段的含义,如何查看TCP的 ...

- http协议分析工具

资源推荐 1.Wireshark抓包软件 Wireshark(前称Ethereal)是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshar ...

- wireshark tcp 协议分析

虽然知道wireshark是抓包神器,只会大概大概用一下,还用一下下tcpdump,略懂一点BPF过滤器,也知道一点怎么用wirkshark过滤相关的报文,但是对于详细的字段的含义,如何查看TCP ...

- Wireshark协议分析工具应用

一.Wireshark简介与安装 Wireshark(前称Ethereal)是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用W ...

- TCP协议分析(包结构)---转

TCP首部格式 tcp数据是被封装在IP数据包中的,和udp类似,在IP数据包的数据部分.tcp数据包的格式如下: 源端口号和目的端口号(寻址)与udp中类似,用于寻找发端和收端应用进程.这两个值加上 ...

- OS Tools-GO富集分析工具的使用与解读详细教程

我们的云平台上的GO富集分析工具,需要输入的文件表格和参数很简单,但很多同学都不明白其中的原理与结果解读,这个帖子就跟大家详细解释~ 一.GO富集介绍: Gene Ontology(简称G ...

随机推荐

- 冲刺 NOIP2024 之动态规划专题

专题链接 B - Birds \(3.19\) . 混合背包 \(DP\) . 定义 \(f_{i,j}\) 表示取到鸟巢 \(i\) ,获得 \(j\) 只小鸟时所剩的魔力值. 显然有 \(f_{0 ...

- 重磅官宣,OpenHarmony开发者大会来了!

开放原子开源基金会OpenHarmony开发者大会2023将于4月19日在北京召开. 春风送暖万物新,OpenHarmony正当时.诚邀您参加本届大会,聆听行业大咖分享操作系统和开源的最新前沿研究成 ...

- JS从图片base64数据中获取图片的宽高

// js从base64数据中获取宽高 var image = new Image(); image.src = "data:image/png;base64," + base64 ...

- 获取 BSTR 字符串长度

BSTR a = L"hello world"; int len = SysStringByteLen(a);

- 使用yum安装unixODBC时报错怎么办

使用 yum 安装 unixODBC 时报错怎么办 背景介绍 在使用 yum 安装 unixODBC 时,上报如下错误: [root@mc0-0002 odbc_connection]# yum in ...

- HDC2021技术分论坛:广发证券携手HarmonyOS打造智慧金融服务

以下文章来源于广发证券科技金融 ,作者GFS 本期我们给大家带来的是广发证券前端开发工程师黄钦佳的分享,希望能给你的HarmonyOS开发之旅带来启发~ 10月22日,华为开发者大会2021(Toge ...

- Mysql之刷盘机制

一.刷盘机制总览 刷盘过程 mysql刷脏数据在写redo之后,逻辑跟oracle一致. checkpoint/commit -> 内存中的redo到redolog文件 -> 内存中的脏数 ...

- 解密prompt系列27. LLM对齐经验之如何降低通用能力损失

前面我们已经聊过众多指令微调的方案,这一章我们重点讨论下如何注入某一类任务或能力的同时,尽可能不损失模型原有的通用指令理解能力.因为在下游或垂直领域应用中,我们设计的推理任务风格或形式,往往很难通过p ...

- jenkins 持续集成和交付 —— 参数化构建(八)

前言 这个其实就是我们构建的脚本时候希望能有一些变量,能给我们更多的选择. 正文 选择这个: 填好后,这边就有一个参数配置: 那么接下来就是把变量放到我们的脚本中. 如下: 脚本变成变量符,这样就ok ...

- gRPC repeated数组的使用 python

reco.proto syntax = "proto3"; package rpc_package; service HelloWorldService { rpc SayHell ...