2017-2018-1 20155338《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155338《信息安全技术》实验二——Windows口令破解

一、试验环境

系统环境:Windows

实验工具:

LC5

SuperDic

二、实验内容及要求

(1)、字典破解

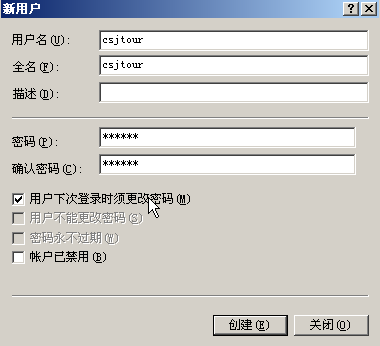

1、创建用户(密码用生日)

2、启动“字典生成器”,输入包含密码的生日信息,生成字典文件,选择新用户口令数。

3、启动LC5口令破解工具,选择字典破解,在字典列表中导入字典文件。

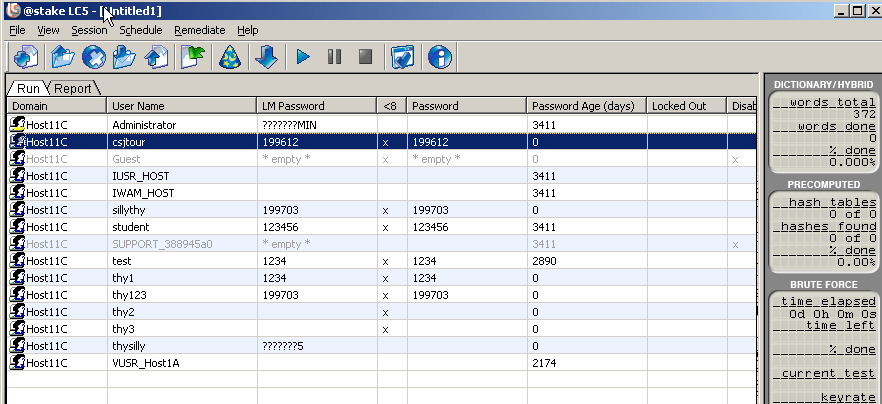

4、导入本地用户后破解

(2)、暴力破解

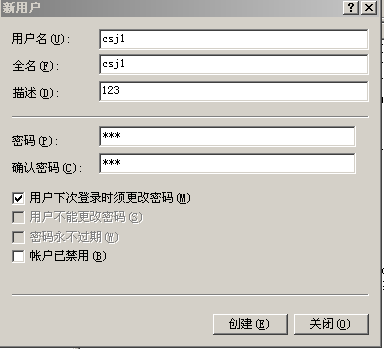

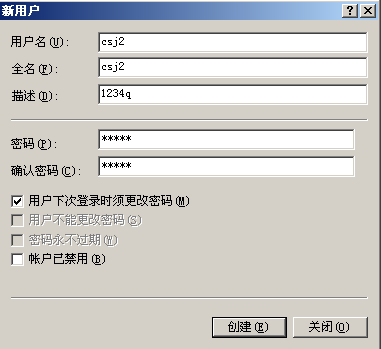

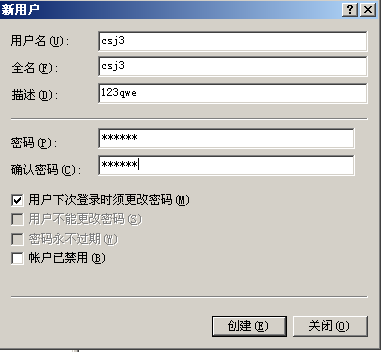

1、创建新用户(口令:英文字母+数字)

2、新建会话导入本地用户列表

3、选择暴力破解“Brute Force

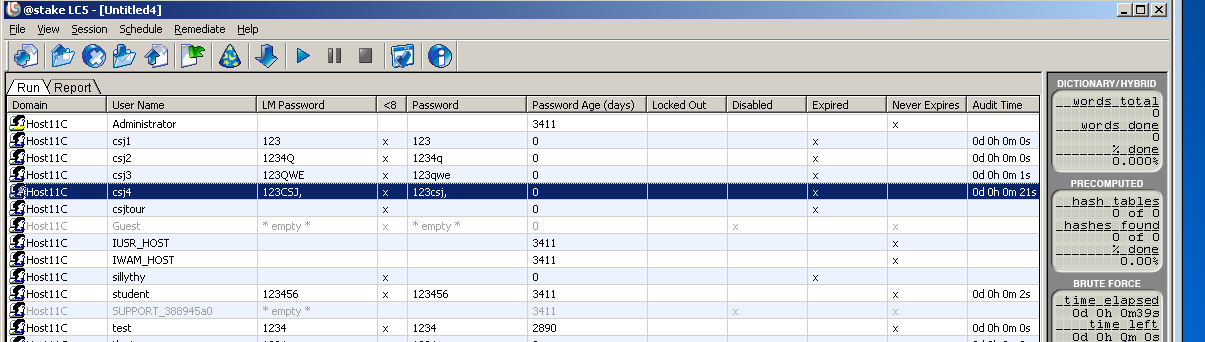

Crack”,在字符集中先择字母表+数字,开始暴力破解,创建4个用户,用不同强度的口令,全部运用暴力破解,比较破解所需时间

根据最后破解所需时间,进行比较后,得出较复杂的密码所破解需要的时间也较长,所以我们平时设置密码的时候尽量设置成较复杂的密码。

三、思考题

1、分析口令破解软件L0phtCrack(简写为LC)的工作原理。

L0phtCrac是直接从注册表,文件系统,备份磁盘,或是在网络传输的过程中找到口令。L0phtCrack开始破解的第一步是精简操作系统存储加密口令的hash列表。之后开始进行口令的破解。

2、Windows 7的口令保护文件名称及存储位置是什么?

C:\windows\system32\config

3、Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

LM只能存储小于等于14个字符的密码hash,如果密码大于14个,windows就自动使用NTLM对其进行加密了,如果大于14位,在LM-Password中会以全0显示。

4、为了保护口令安全,设置口令应该遵循什么样的原则?

(1)、安全性高的

(2)、易记的

5、在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

是一个有大有小,主流100G以上, 用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。

2017-2018-1 20155338《信息安全技术》实验二——Windows口令破解的更多相关文章

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 2017-2018-1 20155308《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155308<信息安全技术>实验二--Windows口令破解 实验原理 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解,猜测 ...

- 2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155330<信息安全技术>实验二--Windows口令破解 姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24 实验环境 系统 ...

- 2017-2018-1 20155219《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 2017-2018-1 20155312《信息安全技术》实验二——Windows口令破解实验报告

2017-2018-1 20155312<信息安全技术>实验二--Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破 ...

- 2017-2018-1 201552326《信息安全技术》实验二——Windows口令破解

2017-2018-1 201552326<信息安全技术>实验二--Windows口令破解 姓名:刘美岑 学号:20155326 班级:1553班 日期:10.24 一.实验环境 操作系统 ...

- 《信息安全技术》实验二 Windows口令破解

<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验环境 实验机Windows Server ...

- 2017-2018-1 《信息安全技术》实验二——Windows口令破解

2017-2018-1 <信息安全技术>实验二--Windows口令破解 所用工具 系统:能勾起我回忆的Windows 2003 工具:LC5.SuperDic Windows口令破解 口 ...

随机推荐

- PL\SQL Developer连接本地Oracle 11g数据库

1.登录PL/SQL Developer 这里省略Oracle数据库和PL/SQL Developer的安装步骤,注意在安装PL/SQL Developer软件时,不要安装在Program Files ...

- 关于options请求的一点理解

最近最项目改造,对所有的ajax请求统一做了一点处理,发现原来很正经的ajax请求突然不正常了,每个ajax之前都多了一个相应的method为options的请求.虽然之前知道ajax的请求中meth ...

- jq实现从容器中间扩散的方式显示文字

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- linux 下 chkconfig安装与使用详解

chkconfig 安装 开始的时候因为Raspbian的原因,系统是不自带chkconfig这个命令的, root@raspberrypi:~# chkconfig-bash: chkconfig: ...

- Selenium自动化测试之数据驱动及用例管理

Selenium自动化测试之数据驱动及用例管理 一.TestNg注解介绍 @Test:表示一个测试方法,在运行测试用例过程中,会自动运行@Test注解的方法. 例:

- ZXing 二维码应用

1.导入zxing代码和包 2.下面的类是解析二维码的主要类. package com.gaint.nebula.interaction.ui.zxing; import java.io.IOExce ...

- emmet完整收录(html,css)

emmet官网 https://emmet.io/ 语法篇 Child: > nav>ul>li <nav> <ul> <li></li&g ...

- 3.Spring Cloud初相识--------Ribbon客户端负载均衡

前言: 在生产环境中,未避免单点故障,每个微服务都会做高可用部署. 通白的说,就是每一个一模一样的服务会根据需求提供多分在多台机器上. 那么在大并发的情况下,如何分配服务可以快速得到响应,就成为了我们 ...

- [iOS]AVSpeechSynthesizer语音合成

#import <AVFoundation/AVFoundation.h> // 初始化方法 AVSpeechSynthesizer *speech = [[AVSpeechSynthes ...

- iOS 中系统与 SDK 版本检测

一.编译时检测 1. 判断 SDK 是否是某个版本或更高版本 ifdef __IPHONE_11_0 2.判断当前需要支持的最低版本 __IPHONE_OS_VERSION_MIN_REQUIRED ...