[BUUCTF]REVERSE——[GUET-CTF2019]re

[GUET-CTF2019]re

步骤:

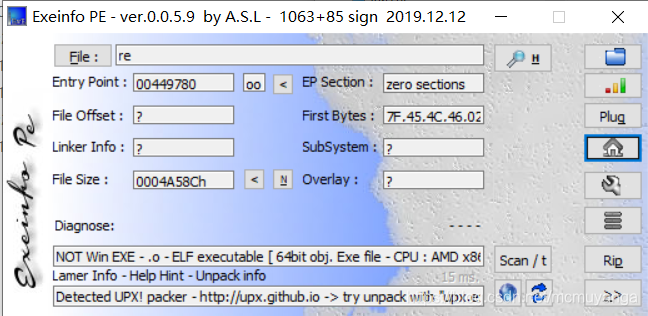

查壳儿,upx壳,64位程序

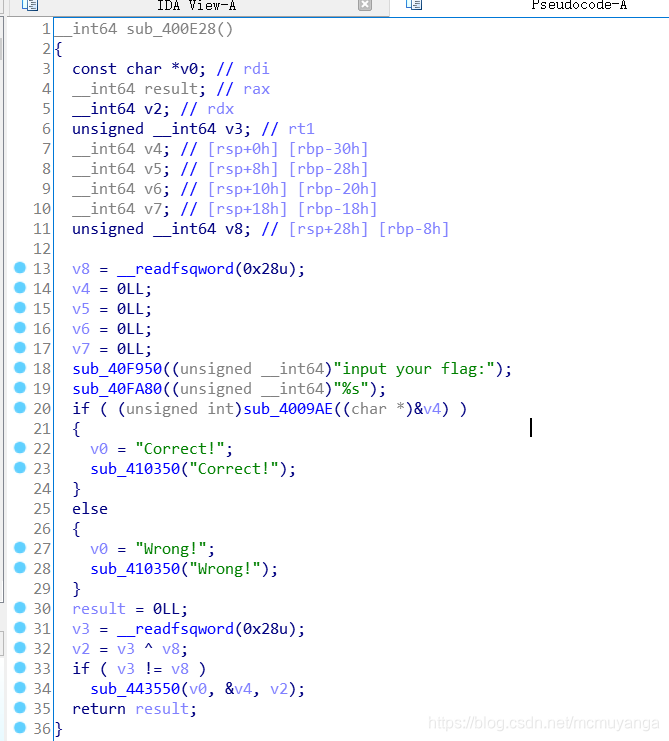

upx脱壳儿,然后扔进64位ida,通过检索字符串,找到有关flag的信息定位到关键函数

让我们输入flag,然后满足sub_4009AE函数提示correct!看一下sub_4009AE函数

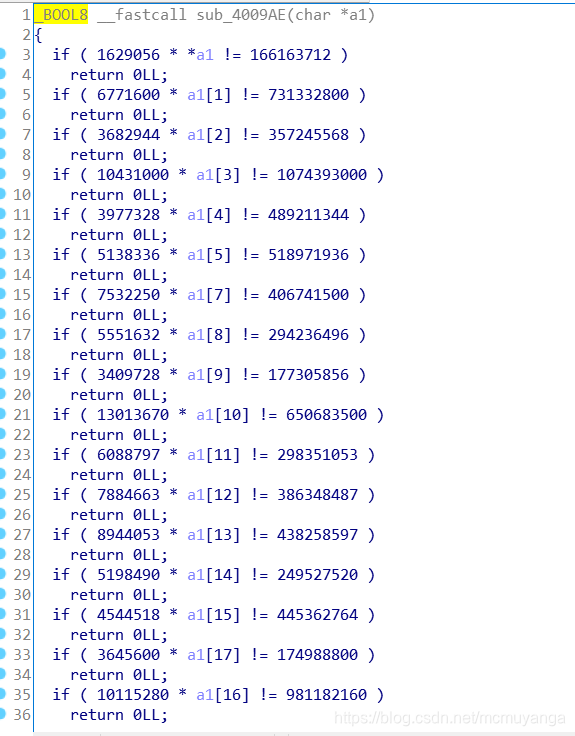

对我门输入的flag字符串每一位*一个数据,然后进行了判断,除一下就可以算出flag的每一位

exp:

a1 = chr(166163712 // 1629056)

a2 = chr(731332800 // 6771600)

a3 = chr(357245568 // 3682944)

a4 = chr(1074393000 // 10431000)

a5 = chr(489211344 // 3977328)

a6 = chr(518971936 // 5138336)

a8 = chr(406741500 // 7532250)

a9 = chr(294236496 // 5551632)

a10 = chr(177305856 // 3409728)

a11 = chr(650683500 // 13013670)

a12 = chr(298351053 // 6088797)

a13 = chr(386348487 // 7884663)

a14 = chr(438258597 // 8944053)

a15 = chr(249527520 // 5198490)

a16 = chr(445362764 // 4544518)

a17 = chr(981182160 // 10115280)

a18 = chr(174988800 // 3645600)

a19 = chr(493042704 // 9667504)

a20 = chr(257493600 // 5364450)

a21 = chr(767478780 // 13464540)

a22 = chr(312840624 // 5488432)

a23 = chr(1404511500 // 14479500)

a24 = chr(316139670 // 6451830)

a25 = chr(619005024 // 6252576)

a26 = chr(372641472 // 7763364)

a27 = chr(373693320 // 7327320)

a28 = chr(498266640 // 8741520)

a29 = chr(452465676 // 8871876)

a30 = chr(208422720 // 4086720)

a31 = chr(515592000 // 9374400)

a32 = chr(719890500 // 5759124)

print (a1,a2,a3,a4,a5,a6,a8,a9,a10,a11,a12,a13,a14,a15,a16,a17,a18,a19,a20,a21,a22,a23,a24,a25,a26,a27,a28,a29,a30,a31,a32)

这里少了一位a7,爆破一下,得出a7=1

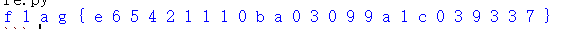

flag{e165421110ba03099a1c039337}

[BUUCTF]REVERSE——[GUET-CTF2019]re的更多相关文章

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

- [BUUCTF]REVERSE——firmware

firmware 附件 步骤: 检查文件没有看出什么,ida载入一堆乱码,看了其他师傅的wp才知道要先binwalk对文件进行提取 120200.squashfs这是一个linux的压缩文件 我们需要 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]Cr0ssfun

[WUSTCTF2020]Cr0ssfun 附件 步骤: 例行检查,无壳儿,64位程序,直接ida载入,检索程序里的字符串,根据提示跳转 看一下check()函数 内嵌了几个检查的函数,简单粗暴,整理 ...

- [BUUCTF]REVERSE——[FlareOn6]Overlong

[FlareOn6]Overlong 附件 步骤: 例行检查,32位程序,不懂是个啥 32位ida载入,main函数很简单 处理函数 sub_401000 程序只对unk_402008的28位进行了处 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]level3

[WUSTCTF2020]level3 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,找到关键函数 看样子是个base64加密,但又感觉没那么简单,再翻翻左边的函数,找到了base64加 ...

- [BUUCTF]REVERSE——[MRCTF2020]hello_world_go

[MRCTF2020]hello_world_go 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,有很多,直接检索flag 一个一个点过去,找到了flag 按a,提取 ...

- [BUUCTF]REVERSE——[GKCTF2020]BabyDriver

[GKCTF2020]BabyDriver 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,看到提示flag是md5(input),下方还看到了类似迷宫的字符串 找到关 ...

- [BUUCTF]REVERSE——[MRCTF2020]Xor

[MRCTF2020]Xor 附件 步骤: 例行检查,32位程序,无壳 32位ida载入,首先检索程序里的字符串,根据字符串的提示,跳转到程序的关键函数 根据flag,跳转到sub_401090函数 ...

- [BUUCTF]REVERSE——[FlareOn4]IgniteMe

[FlareOn4]IgniteMe 附件 步骤: 例行检查,32位程序,无壳 32位ida载入 当满足第10行的if条件时,输出G00d j0b!提示我们成功,看一下sub_401050函数 3.s ...

- [BUUCTF]REVERSE——crackMe

crackMe 附件 步骤: 例行检查,32位程序,无壳 32位ida载入,已知用户名welcomebeijing,解密码,直接看main函数 可以看到程序是个死循环,只有满足sub_404830函数 ...

随机推荐

- [luogu4607]反回文串

参考ARC064F 令$h(n)=\begin{cases}n(n为奇数)\\\frac{n}{2}(n为偶数)\end{cases}$,$f(n)$定义与ARC064F相同,答案即$\sum_{d| ...

- 收集的常用的CTF学习资源网站

http://www.sec-wiki.com/skill/ 安全技能学习路线(迷茫就看它) https://wiki.x10sec.org/ 介绍了CTF各个方向的基础知识 ...

- lambda函数实现链表的小根堆

struct ListNode { int val; ListNode *next; ListNode() : val(0), next(nullptr) {} explicit ListNode(i ...

- Redis分布式缓存剖析及大厂面试精髓v6.2.6

概述 官方说明 Redis官网 https://redis.io/ 最新版本6.2.6 Redis中文官网 http://www.redis.cn/ 不过中文官网的同步更新维护相对要滞后不少时间,但对 ...

- 『学了就忘』Linux权限管理 — 53、ACL权限详解

目录 1.什么是ACL权限 2.开启ACL 3.ACL权限的相关命令 (1)设定ACL权限 (2)查询文件的ACL权限 (3)设置文件ACL权限给用户组 (4)给文件夹和里边的文件同时赋予ACL权限 ...

- Java培训机构如何选择才能避免被骗?

近年来,随着IT行业的快速崛起,各类互联网人才供不应求,而Java工程师作为目前最为火爆的岗位之一,更是以高薪+高新技术的标签受到了人们的广泛关注.许多年轻人也看到了这个行业的发展前景,决定报名培训机 ...

- P6973 [NEERC2016]List of Primes

题目传送门. 题意简述:将质数集合的所有子集按照子集和为第一关键字,字典序为第二关键字从小到大排序,求最终形成的字符串的第 \(l\sim r\) 个字符. 在 cnblogs 内查看. 又是一道妙妙 ...

- Matlab矢量图图例函数quiverkey

Matlab自带函数中不包含构造 quiver 函数注释过程,本文参照 matplotlib 中 quiverkey 函数,构造类似函数为 Matlab 中 quiver 矢量场进行标注. quive ...

- ping 的原理

ping 的原理ping 程序是用来探测主机到主机之间是否可通信,如果不能ping到某台主机,表明不能和这台主机建立连接.ping 使用的是ICMP协议,它发送icmp回送请求消息给目的主机.ICMP ...

- C++类虚函数内存分布(这个 你必须懂)

转自:http://www.cnblogs.com/jerry19880126/p/3616999.html C++类内存分布 书上类继承相关章节到这里就结束了,这里不妨说下C++内存分布结构,我们来 ...