SSL数字证书颁发

一、数字证书

1、数字证书实际上是存在于计算机上的一个记录,是由CA签发的一个声明,证明证书主体("证书申请者"拥有了证书后即成为"证书主体")与证书中所包含的公钥的惟一对应关系

2、数字证书包含的内容:

- 申请者的名称及相关信息

- 申请者的地址信息

- 申请者的公钥

- 签发证书的CA的名称

- 签发证书的CA的数字签名(用发证机关的私钥加密的特征码)

- 证书有效期

3、x509证书的包含的内容:

- 公钥及其有效期限

- 证书的合法拥有者

- 证书该如何被使用

- CA的信息

- CA签名的校验码

4、CRL:证书吊销列表;CRL中记录的是已经发出去的、没有过期的但已经被撤销的证书

二、PKI

1、PKI:Public Key Infrastructure

2、 PKI的核心就是CA及其信任关系

3、PKI的实现架构

- TLS/SSL:使用x509证书

- OpenGPG

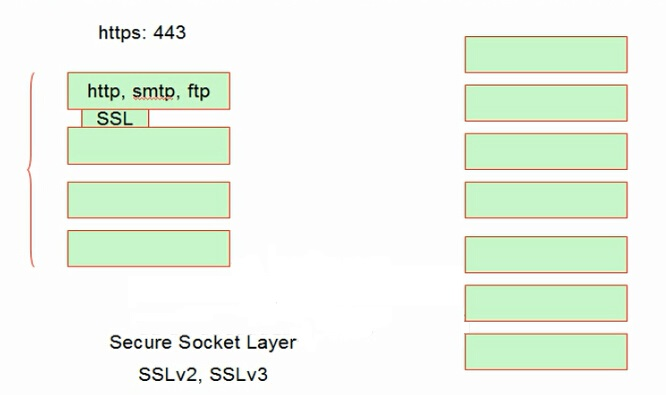

- SSL:Secure Socket Layer,安全的套接字层;只是一个库,可以将http、smtp、ftp等应用层协议封装成https、smtps、ftps等

- TLS:Transport Layer Security,TLSv1版本相当于SSLv3

三、CA

1、 CA(Certificate Authority)是数字证书认证中心的简称,是指发放、管理、废除数据证书的机构

2、CA的作用是检查证书持有者身份的合法性,并签发证书(在证书上签字),以防证书被伪造或篡改,以及对证书和密钥进行管理

四、证书申请及签署步骤

1、生成申请请求

2、RA核验

3、CA签署

4、获取证书

五、openssl

1、对称加密的实现工具有openssl和gpg两种

- openssl:OpenSSL是ssl的开源实现,是一个软件,由三部分组成:

- libcrypto:加密库

- libssl:TLS/SSL协议的实现。基于会话的实现了身份认证、数据机密性和会话完整性的TLS/SSL库

- openssl:多用途命令行工具。能够实现单向加密、对称加密、非对称加密、生成一对密钥、私有证书颁发机构等功能

2、OpenSSL

- 语法:openssl command [ command_opts ] [ command_args ]

- command:

- enc:加密/解密

- -e:加密

- -d:解密

- -new:生成新证书签署请求

- -x509:专用于CA生成自签证书

- -key:生成请求时用到的私钥文件

- -days number:证书的有效期限

- -out /path/to/somecertfile:证书的保存路径

3、x509证书管理:

- -in /path/from/cert_file -noout -text|-subject|-serial #查看证书中的信息

- crl:管理吊销证书列表

- -in /path/from/crl_file.crl -noout -text #查看crl文件

- ca:管理CA

六、使用openssl创建私有CA

1、CA的配置文件:/etc/pki/tls/openssl.cnf

[root@localhost ~]# cd /etc/pki/tls/

[root@localhost tls]# vim openssl.cnf

............

# Load default TLS policy configuration

openssl_conf = default_modules

[ default_modules ]

ssl_conf = ssl_module

[ ssl_module ]

system_default = crypto_policy

[ crypto_policy ]

.include /etc/crypto-policies/back-ends/opensslcnf.config

[ new_oids ]

.............

2、使用OpenSSL给CA创建一对密钥

//首先在/etc/pki文件下创建CA目录

[root@localhost ~]# cd /etc/pki/

[root@localhost pki]# mkdir CA //进入CA目录,首先创建private目录,然后在该目录下创建密钥文件(此步骤必须做)

[root@localhost pki]# cd CA/

[root@localhost CA]# mkdir private

[root@localhost CA]# (umask 077;openssl genrsa -out private/cakey.pem 2048) //OpenSSL生成密钥,括号*必须要*

Generating RSA private key, 2048 bit long modulus (2 primes)

.........................+++++

............+++++

e is 65537 (0x010001)

//创建成功 [root@localhost CA]# ls

cakey.pem //提取公钥,该步骤是查看公钥,可以不做

[root@localhost CA]# openssl rsa -in private/cakey.pem -pubout

writing RSA key

-----BEGIN PUBLIC KEY-----

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvhWEEfPKL8rtAuEqVdeu

yXRNHCVVHFimq32RD+YtXXJt63Rgl2/jAkTETxBUSlvmqfxL2WN3AKiRzvyqMpxS

skRwda3HHGezWSMNbSbl9VzL+/7KOOgOgmow+HRuFzWzW17MCy98I12eUpldFWFm

BcjOX/rcBynWJP96r/9wFqzsQ8JpJ5cUeDlUul91pyh5NCsXpr3RhMO0ZaITttj7

r3/yDdNmpVHxVtD6o9oGeNF9ihE1/62vgAsDxoPEmsv7xRbouMQPhlugEeXxgc6L

Z+AfvmuycozyhxaKWTDX+XIubcWd7Wv3i21V5IO36D4sSya/WsWU9CZ34QBkrZ6M

8wIDAQAB

-----END PUBLIC KEY-----

3、使用OpenSSL给CA生成自签署证书

//生成自签署证书

[root@localhost CA]# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 365

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:CN //国家的名称,使用两个字母表示

State or Province Name (full name) []:HB //省份的名称,同样也使用两个字母表示

Locality Name (eg, city) [Default City]:WH //城市的名称,同样使用两个字母表示

Organization Name (eg, company) [Default Company Ltd]:www.qiangge.com //公司的名称(一般设主机名)

Organizational Unit Name (eg, section) []:www.qiangge.com //部门的名称(一般设与公司名称一样)

Common Name (eg, your name or your server's hostname) []:www.qiangge.com //主机的名称,就是自己的网站的域名

Email Address []:123@123.com //自己的邮箱地址 //读取证书内容,该步骤可以不做,只是查看一下

[root@localhost CA]# openssl x509 -text -in cacert.pem

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

1b:7d:ab:b9:fd:4a:03:ab:cc:e5:e1:7f:2b:75:7f:66:7b:1d:49:bb

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = CN, ST = HB, L = WH, O = www.qiangge.com, OU = www.qiangge.com, CN = www.qiangge.com, emailAddress = 123@123.com

Validity

Not Before: Aug 25 09:18:12 2020 GMT

Not After : Aug 25 09:18:12 2021 GMT

Subject: C = CN, ST = HB, L = WH, O = www.qiangge.com, OU = www.qiangge.com, CN = www.qiangge.com, emailAddress = 123@123.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

.............

4、在CA目录下创建certs、newcerts、crl三个目录

[root@localhost CA]# pwd

/etc/pki/CA

[root@localhost CA]# mkdir certs newcerts crl

[root@localhost CA]# ls

cacert.pem certs crl newcerts private

5、在CA目录下创建index.txt和serial并给予序列号

[root@localhost CA]# touch index.txt && echo 01 > serial

[root@localhost CA]# ls

cacert.pem certs crl index.txt newcerts serial private

[root@localhost CA]# cat serial

01

七、使用OpenSSL给客户端生成证书签署

1、使用OpenSSL给客户端(需求者)生成密钥文件(我这使用httpd作客户端)

//首先在/etc/httpd/目录下创建一个ssl目录,用来存放密钥文件

[root@localhost ~]# cd /etc/httpd/

[root@localhost httpd]# mkdir ssl

[root@localhost httpd]# ls

conf conf.d conf.modules.d logs modules run ssl state //使用OpenSSL创建密钥文件

[root@localhost httpd]# cd ssl

[root@localhost ssl]# (umask 077;openssl genrsa -out httpd.key 2048)

Generating RSA private key, 2048 bit long modulus (2 primes)

............................................................+++++

..............................................................+++++

e is 65537 (0x010001) [root@localhost ssl]# ls

httpd.key

2、使用OpenSSL给客户端生成证书签署(证书签署来自刚刚创建的CA,由CA颁发数字证书)

[root@localhost ssl]# pwd

/etc/httpd/ssl

[root@localhost ssl]# openssl req -new -key httpd.key -days 365 -out httpd.csr

Ignoring -days; not generating a certificate

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:CN //跟创建CA自签证书步骤一样

State or Province Name (full name) []:HB

Locality Name (eg, city) [Default City]:WH

Organization Name (eg, company) [Default Company Ltd]:www.qiangge.com

Organizational Unit Name (eg, section) []:www.qiangge.com

Common Name (eg, your name or your server's hostname) []:www.qiangge.com

Email Address []:123@123.com Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: //(询问是否创建给证书创建密码);直接回车,不需要加密码

An optional company name []: //直接回车即可

3、客户端把证书签署请求文件发送给CA

发送语法

scp httpd.csr root@CA端IP:/root 由于我自己创建的CA,都是在我本地,所以不需要发送证书请求文件

4、CA签署提交上来的证书请求文件

[root@localhost ssl]# ls

httpd.csr httpd.key

[root@localhost ssl]# openssl ca -in ./httpd.csr -out httpd.crt -days 365

Using configuration from /etc/pki/tls/openssl.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number: 1 (0x1)

Validity

Not Before: Aug 25 10:33:13 2020 GMT

Not After : Aug 25 10:33:13 2021 GMT

Subject:

countryName = CN

stateOrProvinceName = HB

organizationName = www.qiangge.com

organizationalUnitName = www.qiangge.com

commonName = www.qiangge.com

emailAddress = 123@123.com

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

56:87:C5:89:88:3D:23:15:50:4E:12:C0:6D:57:97:7B:A7:47:19:9E

X509v3 Authority Key Identifier:

keyid:76:58:7D:1B:66:AD:A2:99:AD:D5:89:14:BF:79:DB:B1:9E:3A:79:4F Certificate is to be certified until Aug 25 10:33:13 2021 GMT (365 days)

Sign the certificate? [y/n]:y //确认是否需要签名 1 out of 1 certificate requests certified, commit? [y/n]y //确认证书的请求是否提交

Write out database with 1 new entries

Data Base Updated

5、CA把签署好的数字证书(http.crt)颁发给客户端

颁发语法:

scp httpd.crt root@客户端IP:/etc/httpd/ssl/ 由于我是在本地自己给自己颁发证书所以不需要做该步骤

SSL数字证书颁发的更多相关文章

- [转]浅谈https\ssl\数字证书

浅谈https\ssl\数字证书 http://www.cnblogs.com/P_Chou/archive/2010/12/27/https-ssl-certification.html 全球可信的 ...

- 浅谈https\ssl\数字证书

全球可信的SSL数字证书申请:http://www.shuzizhengshu.com 在互联网安全通信方式上,目前用的最多的就是https配合ssl和数字证书来保证传输和认证安全了.本文追本溯源围绕 ...

- 【转】浅谈https\ssl\数字证书

转载请注明出处:http://www.cnblogs.com/P_Chou/archive/2010/12/27/https-ssl-certification.html 全球可信的SSL数字证书申请 ...

- https证书/即SSL数字证书申请途径和流程

国际CA机构GlobalSign中国 数字证书颁发中心网站:http://cn.globalsign.com https证书即SSL数字证书,是广泛用 于网站通讯加密传输的解决方案,是提供通信保 ...

- HTTPS协议工作原理(SSL数字证书)

目录 HTTPS SSL协议的工作过程 SSL数字证书的查看 HTTPS 我们都知道HTTP协议是明文传输的,并且不能验证对方的身份,而且不能保证数据的完整性.而当我们在网络上进行购物电子交易时,电子 ...

- OpenSSL 与 SSL 数字证书概念贴

SSL/TLS 介绍见文章 SSL/TLS原理详解(http://seanlook.com/2015/01/07/tls-ssl). 如果你想快速自建CA然后签发数字证书,请移步 基于OpenSSL自 ...

- 对称(DES/AES)与非对称(RSA/SSL/数字证书)加密介绍及实际应用

本文不对具体的算法做深入研究,只是讲解各种安全算法的原理和使用场景. 一.数据校验算法 数据校验,是为保护数据的完整性,用一种指定的算法对原始数据计算出的一个校验值.当接收方用同样的算法再算一次校验值 ...

- 通俗理解数字签名,ssl数字证书和https

前言 最近在开发关于PDF合同文档电子签章的功能,大概意思就是在一份PDF合同上签名,盖章,使其具有法律效应.签章有法律效应必须满足两个条件: 能够证明签名,盖章者是谁,无法抵赖 PDF合同在签章后不 ...

- SSL数字证书Nginx配置部署

由于小程序和Ios端的需要,公司的项目需要从原来的http协议扩展到https协议,因为项目本来就有采用nginx做了负载均衡,但是之前配置nginx的时候并没有配置关于https的内容,所以需要做这 ...

随机推荐

- 关于 Spring 中 getBean 的全流程源码解析

作者:小傅哥 博客:https://bugstack.cn 沉淀.分享.成长,让自己和他人都能有所收获! 一.前言 你提出问题,就要给出解决方案! 最近有粉丝小伙伴反馈,与自己的上级沟通总是遇到障碍, ...

- Debian10 安装MyCLI

1 概述 Debian10安装MyCLI. 环境: Debian10 Python3.7 2 准备环境 2.1 Python 首先确保安装了Python: apt install python3 若是 ...

- lvs 负载均衡 _DR模式 _Python脚本

import paramiko vip='192.168.83.6' # 虚拟IP # direct_server_information ds_info={ 'ip':'192.168.83.5', ...

- Day16_94_IO_读取文件字节流read()方法(三)

读取文件字节流read()方法(三) int read(byte[] bytes) 返回值为int类型, 该int类型数据表示每一次读取到的有效字节数,也就是读取到了几个字节, 一个都没读取到返回-1 ...

- git merge --ff/--no-ff/--ff-only 三种选项参数的区别

前言 git merge 应该是开发者最常用的 git 指令之一, 默认情况下你直接使用 git merge 命令,没有附加任何选项命令的话,那么应该是交给 git 来判断使用哪种 merge 模式, ...

- ASP检测客户是否取消微信公众号

有时因为项目内需要用到检测客户是否已经取消关注微信公众号,只有没被取消执行相关模板信息发送.图文信息发送.视频语音等信息发送给客户才有意义.也可以知道多少客户还在我们的微信公众号关注内.方便后期做公众 ...

- 1.7.6- 浏览器审查HTML标签元素

或者F12

- Linux 基本防火墙设置和开放端口命令

关闭防火墙 CentOS 7.RedHat 7 之前的 Linux 发行版防火墙开启和关闭( iptables ): 即时生效,重启失效 #开启 service iptables start #关闭 ...

- 进程保护原理Hook函数Openprocess

Win32子系统: ...

- Android Linker 与 SO 加壳技术

1. 前言 Android 系统安全愈发重要,像传统pc安全的可执行文件加固一样,应用加固是Android系统安全中非常重要的一环.目前Android 应用加固可以分为dex加固和Native加固,N ...