深入学习spring cloud gateway 限流熔断

前言

Spring Cloud Gateway

Spring Cloud Gateway

目前,Spring Cloud Gateway是仅次于Spring Cloud Netflix的第二个最受欢迎的Spring Cloud项目(就GitHub上的星级而言)。它是作为Spring Cloud系列中Zuul代理的继任者而创建的。该项目提供了用于微服务体系结构的API网关,并基于反应式Netty和Project Reactor构建。它旨在提供一种简单而有效的方法来路由到API并解决诸如安全性,监视/度量和弹性之类的普遍关注的问题。

基于Redis限流

Spring Cloud Gateway为您提供了许多功能和配置选项。今天,我将集中讨论网关配置的一个非常有趣的方面-速率限制。速率限制器可以定义为一种控制网络上发送或接收的流量速率的方法。我们还可以定义几种类型的速率限制。Spring Cloud Gateway当前提供了一个Request Rate Limiter,它负责将每个用户每秒限制为N个请求。与Spring Cloud Gateway一起 使用时RequestRateLimiter,我们可能会利用Redis。Spring Cloud实现使用令牌桶算法做限速。该算法具有集中式存储桶主机,您可以在其中对每个请求获取令牌,然后将更多的令牌缓慢滴入存储桶中。如果存储桶为空,则拒绝该请求。

项目演示源码地址:https://github.com/1ssqq1lxr/SpringCloudGatewayTest

引入maven依赖

## spring cloud依赖

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.2.1.RELEASE</version>

</parent>

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<project.reporting.outputEncoding>UTF-8</project.reporting.outputEncoding>

<java.version>11</java.version>

<spring-cloud.version>Hoxton.RC2</spring-cloud.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-dependencies</artifactId>

<version>${spring-cloud.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>

## gateway 依赖

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis-reactive</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.testcontainers</groupId>

<artifactId>mockserver</artifactId>

<version>1.12.3</version>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.mock-server</groupId>

<artifactId>mockserver-client-java</artifactId>

<version>3.10.8</version>

<scope>test</scope>

</dependency>

<dependency>

<groupId>com.carrotsearch</groupId>

<artifactId>junit-benchmarks</artifactId>

<version>0.7.2</version>

<scope>test</scope>

</dependency>

限流器配置

使用Spring Cloud Gateway默认请求限流GatewayFilter(org.springframework.cloud.gateway.filter.ratelimit.RedisRateLimiter)。使用默认的Redis限流器方案,你可以通过自定义keyResolver类去决定Redis限流key的生成,下面举常用几个例子:

- 根据用户: 使用这种方式限流,请求路径中必须携带userId参数

@Bean

KeyResolver userKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getQueryParams().getFirst("userId"));

}

- 根据获uri

@Bean

KeyResolver apiKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getPath().value());

}

由于我们已经讨论了Spring Cloud Gateway速率限制的一些理论方面,因此我们可以继续进行实施。首先,让我们定义主类和非常简单的KeyResolverbean,它始终等于一个。

@SpringBootApplication

public class GatewayApplication {

public static void main(String[] args) {

SpringApplication.run(GatewayApplication.class, args);

}

@Bean

KeyResolver userKeyResolver() {

return exchange -> Mono.just("1");

}

}

Gateway默认使用org.springframework.cloud.gateway.filter.ratelimit.RedisRateLimiter限流器。 现在,如通过模拟Http请求,则会收到以下响应。它包括一些特定的header,其前缀为x-ratelimit。

- x-ratelimit-burst-capacity:最大令牌值,

- x-ratelimit-replenish-rate:填充的速率值,

- x-ratelimit-remaining:剩下可请求数。

yaml配置:

server:

port: ${PORT:8085}

spring:

application:

name: gateway-service

redis:

host: localhost

port: 6379

cloud:

gateway:

routes:

- id: account-service

uri: http://localhost:8091

predicates:

- Path=/account/**

filters:

- RewritePath=/account/(?.*), /$\{path}

- name: RequestRateLimiter

args:

redis-rate-limiter.replenishRate: 10

redis-rate-limiter.burstCapacity: 20

Redis限流器实现

关键源码如下:

// routeId也就是我们的服务路由id,id就是限流的key

public Mono<Response> isAllowed(String routeId, String id) {

// 会判断RedisRateLimiter是否初始化了

if (!this.initialized.get()) {

throw new IllegalStateException("RedisRateLimiter is not initialized");

}

// 获取routeId对应的限流配置

Config routeConfig = getConfig().getOrDefault(routeId, defaultConfig);

if (routeConfig == null) {

throw new IllegalArgumentException("No Configuration found for route " + routeId);

}

// 允许用户每秒做多少次请求

int replenishRate = routeConfig.getReplenishRate();

// 令牌桶的容量,允许在一秒钟内完成的最大请求数

int burstCapacity = routeConfig.getBurstCapacity();

try {

// 限流key的名称(request_rate_limiter.{localhost}.timestamp,request_rate_limiter.{localhost}.tokens)

List<String> keys = getKeys(id);

// The arguments to the LUA script. time() returns unixtime in seconds.

List<String> scriptArgs = Arrays.asList(replenishRate + "", burstCapacity + "",

Instant.now().getEpochSecond() + "", "1");

// allowed, tokens_left = redis.eval(SCRIPT, keys, args)

// 执行LUA脚本

Flux<List<Long>> flux = this.redisTemplate.execute(this.script, keys, scriptArgs);

// .log("redisratelimiter", Level.FINER);

return flux.onErrorResume(throwable -> Flux.just(Arrays.asList(1L, -1L)))

.reduce(new ArrayList<Long>(), (longs, l) -> {

longs.addAll(l);

return longs;

}) .map(results -> {

boolean allowed = results.get(0) == 1L;

Long tokensLeft = results.get(1);

Response response = new Response(allowed, getHeaders(routeConfig, tokensLeft));

if (log.isDebugEnabled()) {

log.debug("response: " + response);

}

return response;

});

}

catch (Exception e) {

log.error("Error determining if user allowed from redis", e);

}

return Mono.just(new Response(true, getHeaders(routeConfig, -1L)));

}

测试Redis限流器

@SpringBootTest(webEnvironment = SpringBootTest.WebEnvironment.DEFINED_PORT)

@RunWith(SpringRunner.class)

public class GatewayRateLimiterTest {

private static final Logger LOGGER = LoggerFactory.getLogger(GatewayRateLimiterTest.class);

@Rule

public TestRule benchmarkRun = new BenchmarkRule();

@ClassRule

public static MockServerContainer mockServer = new MockServerContainer();

@ClassRule

public static GenericContainer redis = new GenericContainer("redis:5.0.6").withExposedPorts(6379);

@Autowired

TestRestTemplate template;

@BeforeClass

public static void init() {

System.setProperty("spring.cloud.gateway.routes[0].id", "account-service");

System.setProperty("spring.cloud.gateway.routes[0].uri", "http://localhost:" + mockServer.getServerPort());

System.setProperty("spring.cloud.gateway.routes[0].predicates[0]", "Path=/account/**");

System.setProperty("spring.cloud.gateway.routes[0].filters[0]", "RewritePath=/account/(?<path>.*), /$\\{path}");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].name", "RequestRateLimiter");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.redis-rate-limiter.replenishRate", "10");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.redis-rate-limiter.burstCapacity", "20");

System.setProperty("spring.redis.host", "localhost");

System.setProperty("spring.redis.port", "" + redis.getMappedPort(6379));

new MockServerClient(mockServer.getContainerIpAddress(), mockServer.getServerPort())

.when(HttpRequest.request()

.withPath("/1"))

.respond(response()

.withBody("{\"id\":1,\"number\":\"1234567890\"}")

.withHeader("Content-Type", "application/json"));

}

@Test

@BenchmarkOptions(warmupRounds = 0, concurrency = 6, benchmarkRounds = 600)

public void testAccountService() {

ResponseEntity<Account> r = template.exchange("/account/{id}", HttpMethod.GET, null, Account.class, 1);

LOGGER.info("Received: status->{}, payload->{}, remaining->{}", r.getStatusCodeValue(), r.getBody(), r.getHeaders().get("X-RateLimit-Remaining"));

// Assert.assertEquals(200, r.getStatusCodeValue());

// Assert.assertNotNull(r.getBody());

// Assert.assertEquals(Integer.valueOf(1), r.getBody().getId());

// Assert.assertEquals("1234567890", r.getBody().getNumber());

}

}

执行Test类: 发现超过20之后会被拦截返回429,运行过程中随着令牌的放入会不断有请求成功。

14:20:32.242 --- [pool-2-thread-1] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[18]

14:20:32.242 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[16]

14:20:32.242 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[14]

14:20:32.242 --- [pool-2-thread-3] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[15]

14:20:32.242 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[17]

14:20:32.242 --- [pool-2-thread-5] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[19]

14:20:32.294 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[15]

14:20:32.297 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[19]

14:20:32.304 --- [pool-2-thread-3] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[18]

14:20:32.308 --- [pool-2-thread-5] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[16]

14:20:32.309 --- [pool-2-thread-1] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[17]

14:20:32.312 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[14]

14:20:32.320 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[13]

14:20:32.326 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[12]

14:20:32.356 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[7]

14:20:32.356 --- [pool-2-thread-5] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[10]

14:20:32.361 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[6]

14:20:32.363 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[8]

14:20:32.384 --- [pool-2-thread-5] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[4]

14:20:32.384 --- [pool-2-thread-3] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[11]

14:20:32.386 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[5]

14:20:32.390 --- [pool-2-thread-1] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[9]

14:20:32.391 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[3]

14:20:32.392 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[2]

14:20:32.403 --- [pool-2-thread-6] : Received: status->429, payload->null, remaining->[0]

14:20:32.403 --- [pool-2-thread-4] : Received: status->429, payload->null, remaining->[0]

........

14:20:33.029 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[9]

14:20:33.033 --- [pool-2-thread-1] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[8]

14:20:33.033 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[7]

14:20:33.037 --- [pool-2-thread-3] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[6]

14:20:33.039 --- [pool-2-thread-5] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[5]

14:20:33.046 --- [pool-2-thread-6] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[4]

14:20:33.052 --- [pool-2-thread-5] : Received: status->429, payload->null, remaining->[0]

14:20:33.058 --- [pool-2-thread-6] : Received: status->429, payload->null, remaining->[0]

14:20:33.058 --- [pool-2-thread-1] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[2]

14:20:33.060 --- [pool-2-thread-5] : Received: status->429, payload->null, remaining->[0]

14:20:33.081 --- [pool-2-thread-4] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[1]

14:20:33.082 --- [pool-2-thread-3] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[0]

14:20:33.084 --- [pool-2-thread-2] : Received: status->200, payload->Account(id=1, number=1234567890), remaining->[3]

14:20:33.088 --- [pool-2-thread-5] : Received: status->429, payload->null, remaining->[0]

如果默认的限流器不能够满足使用,可以通过继承AbstractRateLimiter实现自定义限流器,然后通过RouteLocator方式去注入拦截器。

Resilience4J熔断器

引入依赖

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-cloud-starter-circuitbreaker-reactor-resilience4j</artifactId>

</dependency>

Resilience4J 断路器介绍

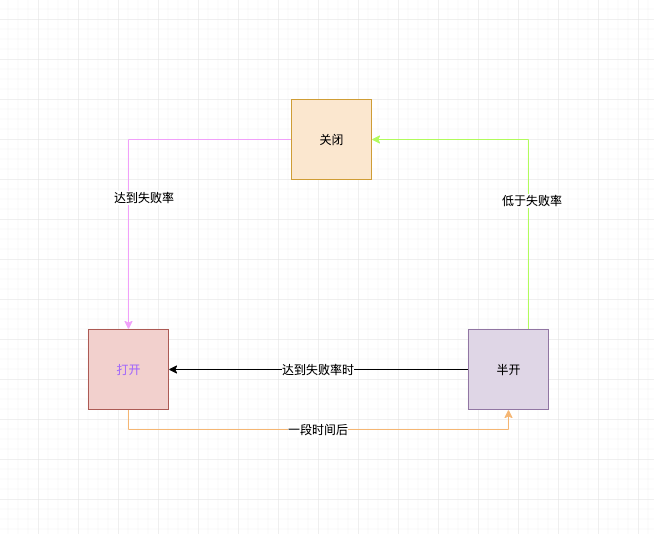

三个一般性状态

- CLOSED:关闭状态,放过所有请求,记录请求状态。

- OPEN:打开,异常请求达到阀值数量时,开启熔断,拒绝所有请求。

- HALF_OPEN:半开,放开一定数量的请求,重新计算错误率。

两个特定状态

- DISABLED:禁用

- FORCED_OPEN:强开

状态之间转换

启动时断路器为CLOSE状态,在达到一定请求量至后计算请求失败率,达到或高于指定失败率后,断路进入open状态,阻拦所有请求,开启一段时间(自定义)时间后,断路器变为halfOpen状态,重新计算请求失败率。halfOpen错误率低于指定失败率后,断路进入close状态,否则进入open状态。

状态转换

状态转换

通过Resilience4J启用Spring Cloud Gateway断路器

要启用构建在Resilience4J之上的断路器,我们需要声明一个Customizer传递了的bean ReactiveResilience4JCircuitBreakerFactory。可以非常简单地去配置设置,下面使用默认配置进行测试

@Bean

public Customizer<ReactiveResilience4JCircuitBreakerFactory> defaultCustomizer() {

return factory -> factory.configureDefault(id -> new Resilience4JConfigBuilder(id)

.circuitBreakerConfig(CircuitBreakerConfig.custom()

//统计失败率的请求总数

.slidingWindowSize(5)

//在半开状态下请求的次数

.permittedNumberOfCallsInHalfOpenState(5)

//断路器打开的成功率

.failureRateThreshold(50.0F)

//断路器打开的周期

.waitDurationInOpenState(Duration.ofMillis(30))

//属于慢请求的周期

.slowCallDurationThreshold(Duration.ofMillis(200))

//慢请求打开断路器的成功率

.slowCallRateThreshold(50.0F)

.build())

.timeLimiterConfig(TimeLimiterConfig.custom().timeoutDuration(Duration.ofMillis(200)).build()).build());

}

测试Resilience4J断路器

使用默认配置进行测试

@Bean

public Customizer<ReactiveResilience4JCircuitBreakerFactory> defaultCustomizer() {

return factory -> factory.configureDefault(id -> new Resilience4JConfigBuilder(id)

.circuitBreakerConfig(CircuitBreakerConfig.ofDefaults())

.circuitBreakerConfig(CircuitBreakerConfig.custom()

.slowCallDurationThreshold(Duration.ofMillis(200))

.build())

.timeLimiterConfig(TimeLimiterConfig.custom().timeoutDuration(Duration.ofMillis(200)).build())

.build());

}

执行下面Test用例

@SpringBootTest(webEnvironment = SpringBootTest.WebEnvironment.DEFINED_PORT)

@RunWith(SpringRunner.class)

public class GatewayCircuitBreakerTest {

private static final Logger LOGGER = LoggerFactory.getLogger(GatewayRateLimiterTest.class);

@Rule

public TestRule benchmarkRun = new BenchmarkRule();

@ClassRule

public static MockServerContainer mockServer = new MockServerContainer();

@Autowired

TestRestTemplate template;

final Random random = new Random();

int i = 0;

@BeforeClass

public static void init() {

System.setProperty("logging.level.org.springframework.cloud.gateway.filter.factory", "TRACE");

System.setProperty("spring.cloud.gateway.routes[0].id", "account-service");

System.setProperty("spring.cloud.gateway.routes[0].uri", "http://localhost:" + mockServer.getServerPort());

System.setProperty("spring.cloud.gateway.routes[0].predicates[0]", "Path=/account/**");

System.setProperty("spring.cloud.gateway.routes[0].filters[0]", "RewritePath=/account/(?<path>.*), /$\\{path}");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].name", "CircuitBreaker");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.name", "exampleSlowCircuitBreaker");

// System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.slowCallDurationThreshold", "100");

// System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.slowCallRateThreshold", "9.0F");

// System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.fallbackUri", "forward:/fallback/account");

MockServerClient client = new MockServerClient(mockServer.getContainerIpAddress(), mockServer.getServerPort());

client.when(HttpRequest.request()

.withPath("/1"))

.respond(response()

.withBody("{\"id\":1,\"number\":\"1234567890\"}")

.withHeader("Content-Type", "application/json"));

// client.when(HttpRequest.request()

// .withPath("/2"), Times.exactly(3))

// .respond(response()

// .withBody("{\"id\":2,\"number\":\"1\"}")

// .withDelay(TimeUnit.SECONDS, 1000)

// .withHeader("Content-Type", "application/json"));

client.when(HttpRequest.request()

.withPath("/2"))

.respond(response()

.withBody("{\"id\":2,\"number\":\"1234567891\"}")

.withDelay(TimeUnit.SECONDS, 200)

.withHeader("Content-Type", "application/json"));

}

@Test

@BenchmarkOptions(warmupRounds = 0, concurrency = 1, benchmarkRounds = 600)

public void testAccountService() {

int gen = 1 + (i++ % 2);

ResponseEntity<Account> r = template.exchange("/account/{id}", HttpMethod.GET, null, Account.class, gen);

LOGGER.info("{}. Received: status->{}, payload->{}, call->{}", i, r.getStatusCodeValue(), r.getBody(), gen);

}

}

请求日志如下:当请求达到100次时候,此时失败率为50% 这时候系统开启断路器返回503!

20:07:29.281 --- [pool-2-thread-1] : 91. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:07:30.297 --- [pool-2-thread-1] : 92. Received: status->504, payload->Account(id=null, number=null), call->2

20:07:30.316 --- [pool-2-thread-1] : 93. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:07:31.328 --- [pool-2-thread-1] : 94. Received: status->504, payload->Account(id=null, number=null), call->2

20:07:31.345 --- [pool-2-thread-1] : 95. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:07:32.359 --- [pool-2-thread-1] : 96. Received: status->504, payload->Account(id=null, number=null), call->2

20:07:32.385 --- [pool-2-thread-1] : 97. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:07:33.400 --- [pool-2-thread-1] : 98. Received: status->504, payload->Account(id=null, number=null), call->2

20:07:33.414 --- [pool-2-thread-1] : 99. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:07:34.509 --- [pool-2-thread-1] : 100. Received: status->504, payload->Account(id=null, number=null), call->2

20:07:34.525 --- [pool-2-thread-1] : 101. Received: status->503, payload->Account(id=null, number=null), call->1

20:07:34.533 --- [pool-2-thread-1] : 102. Received: status->503, payload->Account(id=null, number=null), call->2

20:07:34.539 --- [pool-2-thread-1] : 103. Received: status->503, payload->Account(id=null, number=null), call->1

20:07:34.545 --- [pool-2-thread-1] : 104. Received: status->503, payload->Account(id=null, number=null), call->2

20:07:34.552 --- [pool-2-thread-1] : 105. Received: status->503, payload->Account(id=null, number=null), call->1

20:07:34.566 --- [pool-2-thread-1] : 106. Received: status->503, payload->Account(id=null, number=null), call->2

20:07:34.572 --- [pool-2-thread-1] : 107. Received: status->503, payload->Account(id=null, number=null), call->1

20:07:34.576 --- [pool-2-thread-1] : 108. Received: status->503, payload->Account(id=null, number=null), call->2

20:07:34.580 --- [pool-2-thread-1] : 109. Received: status->503, payload->Account(id=null, number=null), call->1

20:07:34.586 --- [pool-2-thread-1] : 110. Received: status->503, payload->Account(id=null, number=null), call->2

20:07:34.591 --- [pool-2-thread-1] : 111. Received: status->503, payload->Account(id=null, number=null), call->1

这时候我们修改下配置

@BeforeClass

public static void init() {

System.setProperty("logging.level.org.springframework.cloud.gateway.filter.factory", "TRACE");

System.setProperty("spring.cloud.gateway.routes[0].id", "account-service");

System.setProperty("spring.cloud.gateway.routes[0].uri", "http://localhost:" + mockServer.getServerPort());

System.setProperty("spring.cloud.gateway.routes[0].predicates[0]", "Path=/account/**");

System.setProperty("spring.cloud.gateway.routes[0].filters[0]", "RewritePath=/account/(?<path>.*), /$\\{path}");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].name", "CircuitBreaker");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.name", "exampleSlowCircuitBreaker");

// System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.slowCallDurationThreshold", "100");

// System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.slowCallRateThreshold", "9.0F");

System.setProperty("spring.cloud.gateway.routes[0].filters[1].args.fallbackUri", "forward:/fallback/account");

MockServerClient client = new MockServerClient(mockServer.getContainerIpAddress(), mockServer.getServerPort());

client.when(HttpRequest.request()

.withPath("/1"))

.respond(response()

.withBody("{\"id\":1,\"number\":\"1234567890\"}")

.withHeader("Content-Type", "application/json"));

client.when(HttpRequest.request()

.withPath("/2"), Times.exactly(3))

.respond(response()

.withBody("{\"id\":2,\"number\":\"1\"}")

.withDelay(TimeUnit.SECONDS, 1000)

.withHeader("Content-Type", "application/json"));

client.when(HttpRequest.request()

.withPath("/2"))

.respond(response()

.withBody("{\"id\":2,\"number\":\"1234567891\"}")

// .withDelay(TimeUnit.SECONDS, 200)

.withHeader("Content-Type", "application/json"));

}

新建一个回调接口,用于断路器打开后请求的地址。

@RestController

@RequestMapping("/fallback")

public class GatewayFallback {

@GetMapping("/account")

public Account getAccount() {

Account a = new Account();

a.setId(2);

a.setNumber("123456");

return a;

}

}

使用默认设置时,前3次请求触发断路器回调,后面正常请求成功

20:20:23.529 --- [pool-2-thread-1] : 1. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:23.777 --- [pool-2-thread-1] : 2. Received: status->200, payload->Account(id=2, number=123456), call->2

20:20:23.808 --- [pool-2-thread-1] : 3. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:24.018 --- [pool-2-thread-1] : 4. Received: status->200, payload->Account(id=2, number=123456), call->2

20:20:24.052 --- [pool-2-thread-1] : 5. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:24.268 --- [pool-2-thread-1] : 6. Received: status->200, payload->Account(id=2, number=123456), call->2

20:20:24.301 --- [pool-2-thread-1] : 7. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:24.317 --- [pool-2-thread-1] : 8. Received: status->200, payload->Account(id=2, number=1234567891), call->2

20:20:24.346 --- [pool-2-thread-1] : 9. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:24.363 --- [pool-2-thread-1] : 10. Received: status->200, payload->Account(id=2, number=1234567891), call->2

20:20:24.378 --- [pool-2-thread-1] : 11. Received: status->200, payload->Account(id=1, number=1234567890), call->1

20:20:24.392 --- [pool-2-thread-1] : 12. Received: status->200, payload->Account(id=2, number=1234567891), call->2

20:20:24.402 --- [pool-2-thread-1] : 13. Received: status->200, payload->Account(id=1, number=1234567890), call->1

END

至此给大家介绍了Spring Cloud Gateway中断路器跟限流器使用。

欢迎关注公众号! 公众号回复:

入群,扫码加入我们交流群!

深入学习spring cloud gateway 限流熔断的更多相关文章

- Spring Cloud Gateway限流实战

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- Spring Cloud 微服务五:Spring cloud gateway限流

前言:在互联网应用中,特别是电商,高并发的场景非常多,比如:秒杀.抢购.双11等,在开始时间点会使流量爆发式地涌入,如果对网络流量不加控制很有可能造成后台实例资源耗尽.限流是指通过指定的策略削减流量, ...

- spring cloud gateway 限流做法

标题 随风倒十分 反对法

- Spring Cloud Zuul 限流详解(附源码)(转)

在高并发的应用中,限流往往是一个绕不开的话题.本文详细探讨在Spring Cloud中如何实现限流. 在 Zuul 上实现限流是个不错的选择,只需要编写一个过滤器就可以了,关键在于如何实现限流的算法. ...

- Spring Cloud(十二):Spring Cloud Zuul 限流详解(附源码)(转)

前面已经介绍了很多zuul的功能,本篇继续介绍它的另一大功能.在高并发的应用中,限流往往是一个绕不开的话题.本文详细探讨在Spring Cloud中如何实现限流. 在 Zuul 上实现限流是个不错的选 ...

- spring cloud gateway 之限流篇

转载请标明出处: https://www.fangzhipeng.com 本文出自方志朋的博客 在高并发的系统中,往往需要在系统中做限流,一方面是为了防止大量的请求使服务器过载,导致服务不可用,另一方 ...

- Spring Cloud Gateway 网关限流

Spring Cloud Gateway 限流 一.背景 二.实现功能 三.网关层限流 1.使用默认的redis来限流 1.引入jar包 2.编写配置文件 3.网关正常响应 4.网关限流响应 2.自定 ...

- spring cloud gateway整合sentinel作网关限流

说明: sentinel可以作为各微服务的限流,也可以作为gateway网关的限流组件. spring cloud gateway有限流功能,但此处用sentinel来作为替待. 说明:sentine ...

- Spring Cloud Gateway服务网关

原文:https://www.cnblogs.com/ityouknow/p/10141740.html Spring 官方最终还是按捺不住推出了自己的网关组件:Spring Cloud Gatewa ...

随机推荐

- Java基础篇(04):日期与时间API用法详解

本文源码:GitHub·点这里 || GitEE·点这里 一.时间和日期 在系统开发中,日期与时间作为重要的业务因素,起到十分关键的作用,例如同一个时间节点下的数据生成,基于时间范围的各种数据统计和分 ...

- 无法将“node.exe”项识别为 cmdlet、函数、脚本文件或可运行程序的名称

有些天没有启动前端项目,发现npm run dev,启动不了,经过一番查找发现问题所在 然后我查看了一下报错位置,发现并没有改动过什么 解决方法: 方法一: 检查一下npm目录: 这里发现少了node ...

- vue之v-for遍历下拉框select和单选框组radio-group

1.v-for遍历下拉框 <el-form-item label="审核状态:" prop="status"> <el-select v-mo ...

- 如何用Eggjs从零开始开发一个项目(2)

在上一篇文章,我们已经使用Sequelize连接上了数据库,并能进行简单的数据库操作,在此基础上,我们试着来开发一个完整的项目.这篇文章我们从用户的注册.登录着手,试着开发用户模块的相关的代码. 用户 ...

- 剑指 Offer 49. 丑数 + 小根堆 + 动态规划

剑指 Offer 49. 丑数 Offer_49 题目详情 解法一:小根堆+哈希表/HashSet 根据丑数的定义,如果a是丑数,那么a2, a3以及a*5都是丑数 可以使用小根堆存储按照从小到大排序 ...

- 关于PHP中$和$$的区别

$var 这是一个正常的变量,可以存储任何值(string/int/float等等)$$var 这是一个引用变量,存储$var的值$$$var 存储$$var的值 代码如下: 1 <? ...

- Java流程控制:三种基本结构

顺序结构: Java的基本结构就是顺序结构,除非特别指明,否则就按照顺序一句一句执行顺序结构是最简单的算法结构语句与语句之间,框与框之间是按从上到下的顺序进行的,它是由若干个依次执行的处理步骤组成的, ...

- Redis持久化操作RDB和AOF 对比于HDFS的SecondaryNode

写在前面的话 最近学习比较多流行的大数据框架和完成两个大数据项目后,又突然学起了Redis.之所以之前的框架不学习记录呢,是因为之前的学习都是为了完成参加服创比赛的项目所以时间较紧,现在基本架构和编码 ...

- 读 Kafka 源码写优雅业务代码:配置类

这个 Kafka 的专题,我会从系统整体架构,设计到代码落地.和大家一起杠源码,学技巧,涨知识.希望大家持续关注一起见证成长! 我相信:技术的道路,十年如一日!十年磨一剑! 往期文章 Kafka 探险 ...

- 社区 正式发布了 CoreWCF 0.1.0 GA

CoreWCF 项目在2021.2.19 正式发布了0.1.0 GA版本:https://github.com/CoreWCF/CoreWCF/releases/tag/v0.1.0 ,这个版本号虽然 ...