Linux 防火墙Iptables

1、规则链

INPUT——进来的数据包应用此规则链中的策略

OUTPUT——外出的数据包应用此规则链中的策略

FORWARD——转发数据包时应用此规则链中的策略

PREROUTING——对数据包作路由选择前应用此链中的规则,所有的数据包进来的时侯都先由这个链处理

POSTROUTING——对数据包作路由选择后应用此链中的规则

2、iptables命令的管理控制选项

-P 设置默认策略:iptables -P INPUT (DROP|ACCEPT)

-F 清空规则链

-L 查看规则链

-A 在规则链的末尾加入新规则

-I num 在规则链的头部加入新规则,如果不加num,则默认在第一条。

-D num 删除某一条规则

-s 匹配来源地址IP/MASK,加叹号"!"表示除这个IP外。

-d 匹配目标地址

-i 网卡名称 匹配从这块网卡流入的数据

-o 网卡名称 匹配从这块网卡流出的数据

-p 匹配协议,如tcp,udp,icmp

--dport num 匹配目标端口号

--sport num 匹配来源端口号

3、防火墙处理数据包的四种方式

ACCEPT 允许数据包通过

DROP 直接丢弃数据包,不给任何回应信息

REJECT 拒绝数据包通过,必要时会给数据发送端一个响应的信息。

LOG在/var/log/messages文件中记录日志信息,然后将数据包传递给下一条规则

4、iptables防火墙规则的保存与恢复

iptables-save把规则保存到文件中,再由目录rc.d下的脚本(/etc/rc.d/init.d/iptables)自动装载

使用命令iptables-save来保存规则。一般用

iptables-save > /etc/sysconfig/iptables

生成保存规则的文件 /etc/sysconfig/iptables,

或者 service iptables save

它能把规则自动保存在/etc/sysconfig/iptables中。

当计算机启动时,rc.d下的脚本将用命令iptables-restore调用这个文件,从而就自动恢复了规则。

==========常用的一些命令================

1、使用iptables命令-L参数查看已有的防火墙策略

[root@rheltest1 ~]# iptables -L

2、使用iptables命令-F参数清空已有的防火墙策略

[root@rheltest1 ~]# iptables -F

3、把INPUT链的默认策略设置为拒绝

当把INPUT链设置为默认拒绝后,就要往里面写入允许策略了,否则所有流入的数据包都会被默认拒绝掉。

[root@rheltest1 ~]# iptables -P INPUT DROP或ACCEPT

[root@rheltest1 ~]# iptables -L

Chain INPUT (policy DROP)

target prot opt source destination

...

规则链的默认策略拒绝动作只能是DROP或ACCEPT,而不能是REJECT。

4、向INPUT链中添加允许icmp数据包流入的允许策略

[root@rheltest1 ~]# iptables -I INPUT -p icmp -j ACCEPT

5、设置INPUT链只允许指定网段访问本机的22端口,拒绝其他所有主机的数据请求流量

[root@rheltest1 ~]# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT

如果不加 -s 参数,则允许所有主机访问本机的22端口。

6、向 INPUT 链中添加拒绝所有人访问本机的12345端口的防火墙策略

[root@rheltest1 ~]# iptables -I INPUT -p tcp --dport 12345 -j REJECT

[root@rheltest1 ~]# iptables -I INPUT -p udp --dport 12345 -j REJECT

7、向INPUT链中添加拒绝所有主机访问本机1000至1024端口的防火墙策略

[root@rheltest1 ~]# iptables -A INPUT -p tcp --dport 1000:1024 -j REJECT

[root@rheltest1 ~]# iptables -A INPUT -p udp --dport 1000:1024 -j REJECT

8、iptables命令配置的防火墙规则默认会在下一次重启时失效,所以如果您想让配置的防火墙策略永久的生效下去,还要执行一下保存命令:

[root@rheltest1 ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables: [ OK ]

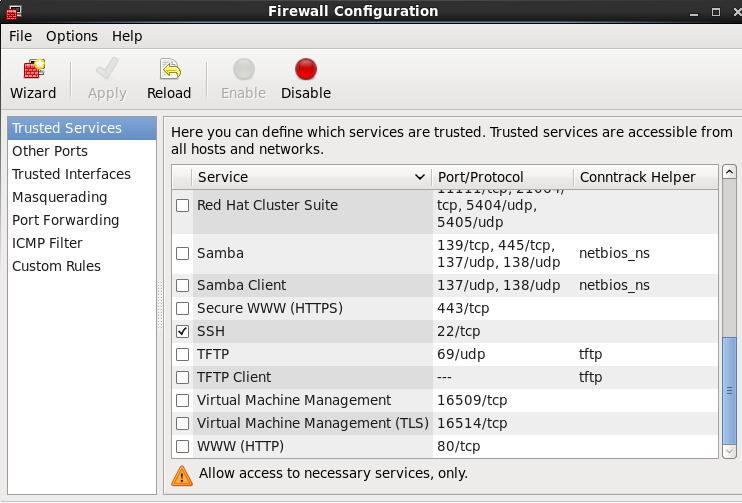

图形界面配置工具:

#system-config-firewall

#system-config-firewall-tui

RHEL7版本图形界面配置工具:

#firewall-config

Linux 防火墙Iptables的更多相关文章

- Linux防火墙(Iptables)的开启与关闭

Linux防火墙(iptables)的开启与关闭 Linux中的防火墙主要是对iptables的设置和管理. 1. Linux防火墙(Iptables)重启系统生效 开启: chkconfig ipt ...

- linux 防火墙iptables简明教程

前几天微魔部落再次遭受到个别别有用心的攻击者的攻击,顺便给自己充个电,复习了一下linux下常见的防火墙iptables的一些内容,但是无奈网上的很多教程都较为繁琐,本着简明化学习的目的,微魔为大家剔 ...

- Linux防火墙iptables简明教程

前几天微魔部落再次遭受到个别别有用心的攻击者的攻击,顺便给自己充个电,复习了一下linux下常见的防火墙iptables的一些内容,但是无奈网上的很多教程都较为繁琐,本着简明化学习的目的,微魔为大家剔 ...

- Linux防火墙iptables学习笔记(三)iptables命令详解和举例[转载]

Linux防火墙iptables学习笔记(三)iptables命令详解和举例 2008-10-16 23:45:46 转载 网上看到这个配置讲解得还比较易懂,就转过来了,大家一起看下,希望对您工作能 ...

- Linux防火墙iptables学习

http://blog.chinaunix.net/uid-9950859-id-98277.html 要在网上传输的数据会被分成许多小的数据包,我们一旦接通了网络,会有很多数据包进入,离开,或者经过 ...

- 10.Linux防火墙iptables之SNAT与DNAT

Linux防火墙iptables之SNAT与DNAT 目录 Linux防火墙iptables之SNAT与DNAT SNAT策略及应用 SNAT策略概述 SNAT策略典型应用环境 SNAT策略原理 SN ...

- linux 防火墙 iptables实例讲解

端口为例): 显示现有规则: iptables –L -n 清空现有规则表: iptables -F 黑名单:先允许所有数据包通过,后逐条添加黑名单规则. iptables –A INPUT–p tc ...

- linux 防火墙 iptables 目录

linux iptables 防火墙简介 Linux 防火墙:Netfilter iptables 自动化部署iptables防火墙脚本

- Linux防火墙iptables介绍

介绍网络防火墙是通过一个或多个允许或拒绝的规则来过滤网络流量的网络设备或软件.网络防火墙还可以执行更复杂的任务,例如网络地址转换,带宽调整,提供加密隧道以及更多与网络流量相关的任务.而我们的任务就是需 ...

- Linux防火墙iptables基础详解

原文来自于:https://www.linuxidc.com/Linux/2017-01/140073.htm(引用自) 一:前言 防火墙,其实说白了讲,就是用于实现Linux下访问控制的功能的,它分 ...

随机推荐

- cocos2d-js中Chipmunk物理引擎相关(1)

近期看些cocos2d-js的东西.用到当中的Chipmunk的一些东西.由于相关的资料也不是非常具体,所以看到一些东西实用就记录下来. 1. chipmunk是cocos2d的一个一个物理引擎.用来 ...

- String、StringBuffer与StringBuilder之间区别(转)

原文链接:String.StringBuffer与StringBuilder之间区别 最近学习到StringBuffer,心中有好些疑问,搜索了一些关于String,StringBuffer,Stri ...

- WCF Ajax Json的应用

WCF Ajax 的应用网上实际上有很多, 如: Ajax与Wcf交互-JSON jQuery调用WCF服务传递JSON对象 WCF以Json格式返回对象,客户端以JS调用显示 关于SoapUI的介绍 ...

- NodeJS之Mac初体验

NodeJS之前在Window试用过一下,不过在mac上这种类Unix上属于第一次使用,JavaScript是脚本语言,脚本语言都需要一个解析器才能运行,通常我们在Html页面写的JS,浏览器充当了解 ...

- IT知识大扫盲

做了这么多软件开发,下列一些知识不一定都懂. 首先,说一些电子商务扫盲的名词: 常见的电子商务类型有:C2C.B2B.B2C.C2B.O2O等等,下面来简要说明下这几种类型. C2C(Customer ...

- object-c 混编 调用C,C++接口

xcode 支持 object-c 混编,在object-c 中调用c,c++接口 第一步 定义c语言 接口(File.c) #include <stdio.h> void printsB ...

- 转:ffmpeg time_base详解

ffmpeg time_base详解 https://my.oschina.net/u/3054677/blog/866368

- ASP入门(一)环境的搭建

突然转战ASP是因为,手头要实现一个类似管理系统的东东,正好把ASP再从头学习一下下. ASP可以做什么? ASP,它的原文是 Active Server Pages . ASP最核心的扩展内容:Ac ...

- docker toolbox在win7下的安装

1.下载安装docker toolbox docker toolbox的下载地址: http://mirrors.aliyun.com/docker-toolbox/windows/docker-to ...

- 获取和设置URL里星号(#)的参数

示例:http://gzmsg.com/go/news.aspx#page=12 var DF = {}; (function () { var a = function () { var d, e ...