伪基站,卒于5G——本质上是基于网络和UE辅助的伪基站检测,就是将相邻基站的CI、信号强度等信息通过测量报告上报给网络,网络结合网络拓扑、配置信息等相关数据,对所有数据进行综合分析,确认在某个区域中是否存在伪基站

伪基站,卒于5G

本文来自微信公众号:网优雇佣军(hr_opt),虎嗅获授权发表,题图来自:pixabay.com。

伪基站是2G时代的产物,通过伪装运营商的基站,向用户手机发送广告推销、诈骗、钓鱼网站等信息,侵犯公民隐私,危害人身财产安全,扰乱社会秩序。

2G时代,由于GSM只有单向鉴权加密,手机无法确认网络的合法性,导致伪基站有机可乘。伪基站冒充正常基站,将用户手机骗入其魔窟,得到手机的身份识别后,向手机发送垃圾短信。

4G时代,通过增加基站和手机之间的双向鉴权认证、信令消息强制性完整性保护、增强安全算法和密匙等方式,移动网络的安全性得到了空前提升。

可以这么讲,4G网络安全放心的,不存在“伪基站”一说。

但是,从目前披露的一些安全事件看,4G LTE也存在间接的安全隐患,主要有两种:

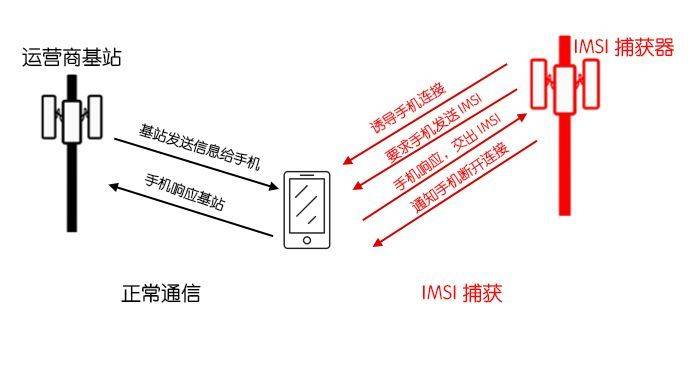

捕获IMSI:所谓的“IMSI捕获器”,即通过4G“伪”基站诱导目标手机进行路由区更新(TAU),获取目标手机IMSI。IMSI是全球唯一的、每部手机唯一的一个编号。

“IMSI捕获器”不存在直接的安全攻击威胁,但它可追踪和监视手机用户,存在隐私问题。事实上它很多时候被用来做好事,比如追捕罪犯、维护公共安全等。

重定向至2G伪基站攻击:所谓“重定向攻击”,就是通过陷阱设计,指示目标手机触发重定向请求,使目标手机被迫从4G网络转移到攻击者预先设计好的2G伪基站里,再通过2G伪基站肆虐手机用户。

对于以上两种隐私和安全隐患,到了5G时代,将不复存在。

首先,关于IMSI隐私问题,随着全球越来关注个人隐私保护,比如欧盟出台GDPR,5G网络或将采用对IMSI加密的方式来增强安全性。

其次,5G网络不但可保护用户免遭伪基站攻击,还将主动出击,打击伪基站。

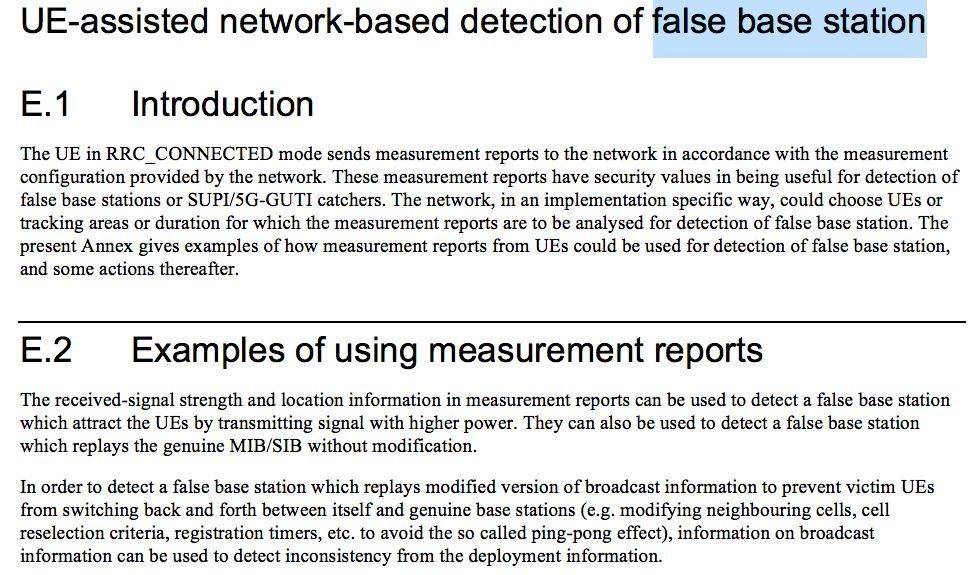

查阅5G安全规范3GPP TS 33.501,文档里提出了一种打击伪基站方案——基于网络和UE辅助的伪基站检测。

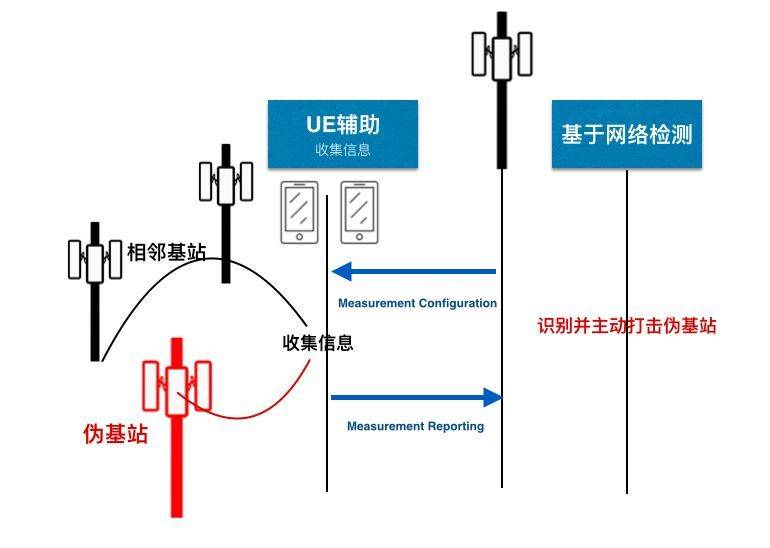

所谓“基于网络和UE辅助”,就是UE终端设备负责收集信息,将相邻基站的CI、信号强度等信息通过测量报告上报给网络,网络结合网络拓扑、配置信息等相关数据,对所有数据进行综合分析,确认在某个区域中是否存在伪基站,同时,通过GPS和三角测量等定位技术,锁定伪基站位置,从而彻底打击伪基站。

▲基于网络和UE辅助的伪基站检测

UE终端辅助:UE终端辅助通过Measurement Configuration和Measurement Reporting信令流程收集和上报邻区信息。测量报告MR信令用于移动性管理,它应用于2G/3G/4G/5G网络,所以,该UE终端辅助设计可收集所有的移动网络的相关无线测量,并统一上报给5G系统。

基于网络:“基于网络”的主要功能是,对上报数据进行综合分析,可以在基站侧完成,也可在网络中心完成。

通常,伪基站的系统信息和参数设置都比较异常,比如最小接入电平设置较低、测量报告中的信号强度异常高、CI与网络配置不一致等,“基于网络”的检测可以结合现网数据快速识别出伪基站,并能实现定位,配合执法部门快速打击伪基站。

“基于网络”的设计还面向未来。考虑到安全攻击也可能会不断升级,“基于网络”可灵活的随着攻击手段的提升而提升检测技术,且利于检测技术后续升级,比如应用大数据和机器学习对伪基站进行更加可靠、精确的打击。

就这样,通过终端侧和网络侧双向打击,伪基站将彻底被消灭于5G时代。

伪基站,卒于5G——本质上是基于网络和UE辅助的伪基站检测,就是将相邻基站的CI、信号强度等信息通过测量报告上报给网络,网络结合网络拓扑、配置信息等相关数据,对所有数据进行综合分析,确认在某个区域中是否存在伪基站的更多相关文章

- 类库从自带的配置文件中获取信息(DLL文件 获取 DLL文件自带的配置信息) z

http://blog.csdn.net/shuaishifu/article/details/19602059 类库调用自身所带的配置文件中的配置信息,而不是读取应用程序所带的配置信息.代码如下: ...

- mahout demo——本质上是基于Hadoop的分步式算法实现,比如多节点的数据合并,数据排序,网路通信的效率,节点宕机重算,数据分步式存储

摘自:http://blog.fens.me/mahout-recommendation-api/ 测试程序:RecommenderTest.java 测试数据集:item.csv 1,101,5.0 ...

- 从本质上学会基于HarmonyOS开发Hi3861(主要讲授方法)

引言:花半秒钟就看透事物本质的人,和花一辈子都看不透事物本质的人,注定是截然不同的命运 做开发也一样,如果您能看透开发的整个过程,就不会出现"学会了某个RTOS的开发,同样的RTOS开发换一 ...

- udhcp源码详解(三)上 之配置信息的读取

上节介绍了存储管理配置信息的结构体struct server_config_t,该结构体贯穿整个server端程序的运行. 在dhcpd.c里的用该结构体定义个一个全局的变量: struct serv ...

- 《玩转Django2.0》读书笔记-Django配置信息

<玩转Django2.0>读书笔记-Django配置信息 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 项目配置是根据实际开发需求从而对整个Web框架编写相应配置信息. ...

- Servlet--取得初始化配置信息

关于这块内容,主要就是玩一个接口:ServletConfig.先翻下API,了解一下. 定义: public interface ServletConfig 这个接口定义了一个对象,通过这个对象,Se ...

- .net core 2.0 mvc 获取配置信息

mvc_core_config *:first-child { margin-top: 0 !important; } body>*:last-child { margin-bottom: 0 ...

- 11g RAC集群启动关闭、各种资源检查、配置信息查看汇总。

简要:一:集群的启动与关闭 1. rac集群的手动启动[root@node1 bin]# ./crsctl start cluster -all2. 查看rac集群的状态[root@node1 bin ...

- DB2配置信息查看及其更新命令

获取DB2配置信息 db2 get dbm cfg 更新DB2链接配置信息 db2 update dbm cfg using authentication server db2stop db2star ...

随机推荐

- 跨域问题-jsonp

前端同源策略并不会拦截静态资源请求,那么就将接口伪装成资源,然后后端配合返回一个前端预定义的方法调用,将返回值放入调用该函数的形参即可 <!DOCTYPE html> <html l ...

- Windows 配置安卓环境变量

变量名:JAVA_HOME 变量值:JDK 路径 变量名:CLASSPATH 变量值:.;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\toos.jar // ...

- $聊一聊"驼峰"和"下划线"——Python re.sub函数详细用法实例讲解

日常写代码时候会遇到一些字符串替换的操作,比如把一大堆"驼峰"形式的字符串批量转换成下划线形式."驼峰"形式的变量命名风格在Java中很常见,而下划线形式的变量 ...

- tomcat源码调试

三.tomcat目录结构 tomcat的下载安装有很多教程,不再赘述. 现在的tomcat已经到9了,当tomcat下载安装完成后,其目录大致如下: 除了上面的文件夹,还有四个文件: ...

- 在父页面访问iframe的东西

playBox是iframe里的元素id

- Spring使用事务

Spring使用事务,一共有4个步骤 1.配置数据源 例如: <bean id="dataSource" class="com.mchange.v2.c3p0.Co ...

- iPhone Screen FAQ

Q: Why is it a blank window after openning the app and connect mobile device? A: Please make sure th ...

- [BZOJ3669]魔法森林

Description 为了得到书法大家的真传,小E同学下定决心去拜访住在魔法森林中的隐士.魔法森林可以被看成一个包含个N节点M条边的无向图,节点标号为1..N,边标号为1..M.初始时小E同学在号节 ...

- Permission denied: mod_fcgid

[Tue Jun 16 13:29:08 2015] [warn] (13)Permission denied: mod_fcgid: spawn process /var/www/cgi-bin/g ...

- LeetCode——Integer Break

Question Given a positive integer n, break it into the sum of at least two positive integers and max ...